Киберпреступники борются с коронавирусом

Мир на фоне пандемии. Коронавирус распространился по всему миру и унес ошеломляющее количество жертв. Люди напуганы и не знают, что делать и что делать. В эти неопределенные времена одна вещь оставалась неизменной - все согласны с тем, что люди, борющиеся с пандемией из первых рук, являются героями. Медсестры, врачи, исследователи, медицинские работники на переднем крае делают все возможное, чтобы помочь. Это люди, которые в целом достойны уважения, но тем более заслуживают его сейчас. Многие из них делают свою повседневную работу даже без надлежащего защитного снаряжения, потому что они не хотят отворачиваться от людей, которые нуждаются в них больше всего. Они рискуют своей жизнью, помогая нуждающимся. Это достойно восхищения.

К сожалению, некоторые люди не заботятся о жертвах, общественных обязанностях и общей порядочности. Есть киберпреступники, которые считают целесообразным вкладывать прибыль в людей. Мошенники, которых не волнует чрезвычайное положение, в котором находится большинство стран, и состояние паники, в котором находятся практически все люди, без остановок. Эти злоумышленники решили, что сейчас самое время начать рекламные кампании. Не только это, но и атаки, нацеленные на тех, кто нам нужен больше всего - на работников здравоохранения, сражающихся с страшным Коронавирусом. Они начали свои атаки в больницах, медицинских организациях и поставщиках медицинских услуг, и медицинские работники страдают от этого. Вместо того, чтобы сосредоточиться на помощи людям, их отвлекает жадность киберкруков.

Table of Contents

Нет времени, как подарок для быстрого захвата наличных

Злоумышленники начали свои вредоносные атаки на тех, кто пытается защитить нас от вируса. Исследователи вредоносного ПО обнаружили две недавние заметные кампании - одну против двух канадских учреждений: правительственной организации здравоохранения и медицинского исследовательского университета. А другой - широкую сеть, нацеленную на медицинские организации и медицинские исследовательские учреждения по всему миру.

Мошенники разослали множество писем организациям и замаскировали их как законные. Они заявляли о своей законности, утверждая, что содержат информацию, связанную с COVID-19. В частности, данные о медицинском снабжении, сведения из Всемирной организации здравоохранения (ВОЗ) или важные корпоративные сообщения о вирусе. Независимо от того, что было написано в электронном письме, его реальная цель осталась прежней - распространять вредоносное ПО. Киберпреступники загрузили эти электронные письма с помощью вымогателей, информационных краж, троянов и многого другого. Все во имя быстрого захвата денег.

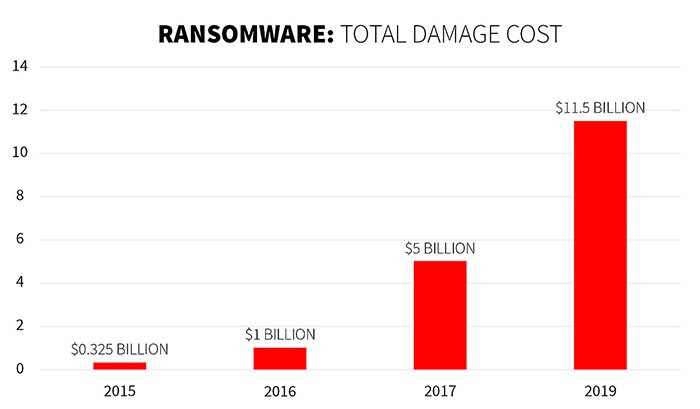

Описание годового увеличения прибыльности вымогателей. Источник: gdatasoftware.com

Входы и выходы фишинг-атак

В конце марта, а точнее между 24 и 30 марта, исследователи заметили некоторые особенности атак, связанных с COVID-19 . Было предпринято несколько попыток атак на людей, активно участвующих в борьбе с Коронавирусом. Как уже упоминалось, первая попытка киберпреступников совершить нападение на лиц, связанных с неназванной канадской государственной организацией здравоохранения, участвовала в мерах реагирования на COVID-19. И второй был направлен на канадский университет, ответственный за проведение исследований COVID-19.

Вредоносные электронные письма делали все возможное, чтобы имитировать законные. Они подделали фактический адрес электронной почты ВОЗ (noreply @ who [.] Int) и содержали файл в расширенном текстовом формате (RTF), который предположительно содержал информацию, связанную с пандемией.

Открыть это письмо - ошибка. Открыть RTF - еще большая ошибка.

После открытия файла RTF он пытается доставить полезную нагрузку вымогателей в вашу систему. Полезная нагрузка использует известную уязвимость (CVE-2012-0158) в Microsoft Office. Это позволяет злоумышленникам выполнить произвольный код.

Если вы открываете вредоносное вложение, оно удаляет двоичный файл с вымогателем на диск по адресу C: \ Users \

Вредоносное ПО, скрытое в файле RTF, похоже, является вариантом вымогателя с открытым исходным кодом под названием EDA2. Эта инфекция является частью более грандиозной, более зловещей, вымогательной семьи - HiddenTear. Если имя звонит в колокол, это не удивительно. Угроза HiddenTear - это бегемот, унесший бесчисленные жертвы.

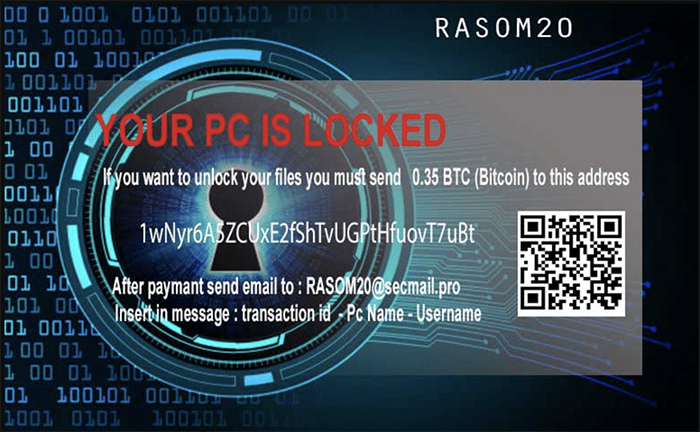

Как только исполняется двоичный файл, инициируется HTTP-запрос GET для ресурса tempinfo.96 [.] Lt / wras / RANSOM20.jpg . Заражение появляется на экране уведомлений на вашем рабочем столе, чтобы подсказать вам ваше затруднительное положение - «ваш компьютер заблокирован». Содержащееся в нем сообщение гласит: «Если вы хотите разблокировать свои файлы, вы должны отправить .35 BTC [Биткойн] на этот адрес». Затем он оставляет вам адрес, о котором идет речь. Чтобы уточнить, на момент написания этой статьи, .35 Биткойн равняется 2670,13 долларов США.

Изображение уведомительного сообщения вымогателей. Источник: unit42.paloaltonetworks.com

Изображение сохраняется на диск в C: \ Users \

Двоичный файл-вымогатель шифрует массив расширений файлов, включая «.DOC», «.ZIP», «. PPT 'и многое другое. Исследователи отмечают, что двоичный файл этого вымогателя имеет существенное ограничение. Это жестко запрограммировано только для шифрования файлов и каталогов, которые находятся на рабочем столе жертвы.

Вот список различных расширений файлов, которые шифрует двоичный файл вымогателя:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

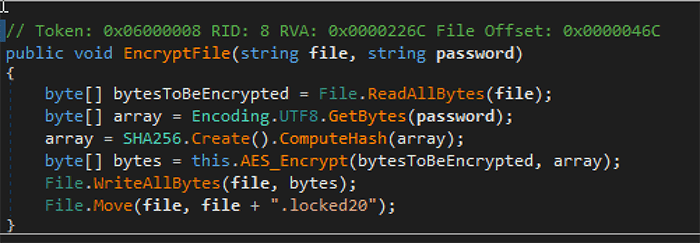

Алгоритм шифрования инфекции прост, но эффективен. Все ваши файлы заблокированы и переименованы с расширением .locked20. Вы можете увидеть исходный код вымогателей на изображении ниже.

Исходный код шифрования вымогателей. Источник: unit42.paloaltonetworks.com

После того, как удаленному серверу управления и контроля (также называемому C & C или C2) удается захватить ваши данные, он создает специальный ключ на основе данных имени пользователя / имени хоста. Затем он отправляет этот ключ обратно на зараженный хост для дальнейшей обработки.

Как только ключ получен от сервера C2, зараженный хост инициирует HTTP-запрос POST к ресурсу www.tempinfo.96 [.] Lt / wras / savekey.php, содержащему его имя хоста и первичный ключ дешифрования для хоста, который является Сам по себе AES зашифрован.

Пустые обещания и фактическое прекращение огня

Недавно киберпреступники пообещали, что они прекратят нападения на больницы, пока продолжается пандемия. Это обещание и эти обещания оказались не более чем пустыми словами, поскольку исследования показывают, что атаки продолжаются и по сей день. Там было несколько больниц, которые поделились тревожной информацией - Рюк вымогателей был нацелен на них. Рюк - еще одна чудовищная угроза в мире вымогателей.

Я могу подтвердить, что #Ryuk Ransomware все еще нацелены

больницы, несмотря на глобальную пандемию. В данный момент я смотрю на поставщика медицинских услуг США, на которого была нацелена ночь. Любые поставщики HC, читающие это, если у вас есть инфекция TrickBot, получают помощь, как можно скорее.- PeterM (@AltShiftPrtScn) 26 марта 2020 г.

Сообщение в социальной сети от 26 марта, подтверждающее теракты Руйка в больнице. Источник: twitter.com

Не только Канада и США страдают от этих атак. Как уже упоминалось, жулики стали глобальными со своей жадностью.

Лондонский поставщик медицинских услуг под названием Hammersmith Medicines Research работает с правительством Великобритании над тестированием вакцин против COVID-19. Недавно они сообщили о нападении вымогателей. Программа-вымогатель Лабиринта объявила их жертвами, а мошенники, которые начали эту атаку, позже опубликовали данные, которые они украли у организации в Интернете.

Медицинские организации и медицинские исследовательские центры в Японии также присоединились к списку целей с помощью вредоносного ПО AgentTesla. В указанном списке вы также найдете немецкую промышленную производственную фирму, турецкое государственное агентство по управлению общественными работами, корейского производителя химикатов и подразделение оборонных исследований США.

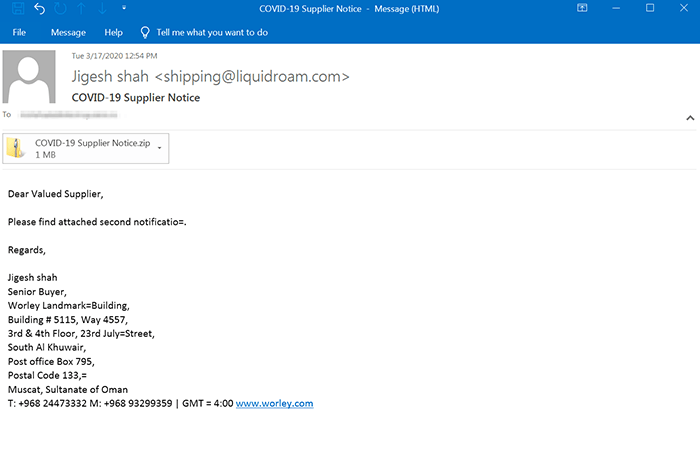

Все эти места и, вероятно, другие, подобные им, становятся жертвами вредоносных кампаний, которые используют ситуацию с коронавирусом для получения финансовой выгоды. Киберпреступники, стоящие за атаками, используют COVID-19, чтобы заманить цели в открытие своих электронных писем. Поскольку на данный момент Coronavirus является довольно модным словом, он имеет тенденцию успешно привлекать людей к тому, чтобы они доверяли поддельным электронным письмам настолько, чтобы открыть их. Чтобы добиться этого и обеспечить их успех, они обычно размещают привлекающую внимание метку. Как, например, «Уведомление поставщика COVID-19» или «Корпоративное консультирование».

Фишинговое электронное письмо, содержащее тег «Уведомление поставщика COVID-19». Источник: media.threatpost.com

Заставить вас открыть их фиктивную электронную почту - это первый шаг киберпреступников. Как только они обманывают вас, они должны заставить вас поверить, что содержание письма достаточно для того, чтобы следовать его инструкциям. Они имеют тенденцию быть одинаковыми во всех - посмотрите вложение и откройте вложение. Не делайте! Не становитесь жертвой их обмана.

Вложения для неприятных электронных писем оказались дропперами, которые предоставляют варианты семейства вредоносных программ AgentTesla. На случай, если вы не знакомы с этой конкретной инфекцией, это информационный кража, который существует с 2014 года. Его рекламируют и продают на множестве форумов, которые действуют как водопой для киберпреступников. AgentTesla является одним из лучших семейств вредоносных программ, выбранных в качестве субъекта угрозы SilverTerrier, который известен своими кампаниями по компрометации деловой электронной почты (BEC).

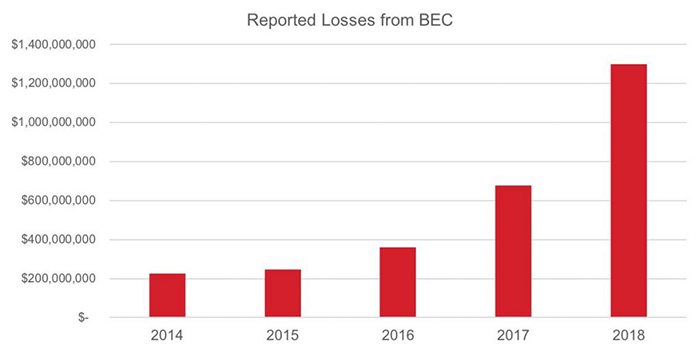

Ниже вы можете увидеть график, показывающий потери от атак BEC за последние годы. Как видите, рост очевиден.

Описание зарегистрированных потерь от атак BEC с 2014 по 2018 год. Источник: vadesecure.com

Хитрые люди - сложный бизнес

Отчеты показывают, что адресом электронной почты, ответственным за отправку этих вредоносных писем, является «Shipping @ liquidroam [.] Com.» Он использует законный бизнес-домен для LiquidRoam, который обеспечивает продажи электрических скейтбордов. Обнаружив это, исследователи пришли к выводу, что он подвергся риску и попал в руки киберпреступников для использования по своему усмотрению.

Другое наблюдение, сделанное исследователями, показало, что все связанные образцы подключены к одному и тому же домену C2 для эксфильтрации - «ftp [.] Lookmegarment [.] Com.» Они также добавляют, что образцы AgentTesla имели жестко закодированные учетные данные, которые использовались для связи с сервером C2 по протоколу передачи файлов (FTP).

Киберпреступники не проявляют никаких признаков прекращения своих атак. По сей день они продолжают использовать пандемию Коронавируса как тему для своих злонамеренных кибератак по всему миру. Они распространяют вредоносное ПО с помощью кампаний по подбору фишинга, заминированных URL-адресов и мошеннических действий, связанных с заполнением учетных данных. Будьте осторожны, чтобы не попасть в паутину лжи, которую они крутят. Проявляйте осторожность и помните, что вы никогда не можете доверять слову киберпреступников, о чем свидетельствуют продолжающиеся атаки на исследовательские учреждения и медицинские учреждения.