Los ciberdelincuentes atacan a organizaciones de atención médica que luchan contra el coronavirus

El mundo está en medio de una pandemia. El coronavirus se ha extendido por todo el mundo y ha reclamado una asombrosa cantidad de víctimas. La gente está asustada e insegura de qué hacer y de lo que vendrá. En estos tiempos inciertos, una cosa ha permanecido constante: todos están de acuerdo en que las personas que luchan de primera mano contra la pandemia son héroes. Enfermeras, médicos, investigadores, profesionales médicos en primera línea, haciendo todo lo posible para ayudar. Estas son personas que son dignas de respeto en general, pero aún más, así que se lo merecen ahora. Muchos de ellos han estado haciendo su día a día, incluso sin el equipo de protección adecuado, ya que no quieren darle la espalda a las personas que más los necesitan. Arriesgan su propia vida ayudando a los necesitados. Eso es digno de admiración.

Desafortunadamente, a algunas personas no les importa el sacrificio, el deber público y la decencia común. Hay ciberdelincuentes que consideran conveniente poner ganancias sobre las personas. Crooks, a quienes no les importa el estado de emergencia en que se encuentran la mayoría de los países, y el estado de pánico en el que se encuentran casi todas las personas, sin parar. Estas personas maliciosas han decidido que ahora es el momento de desatar campañas de publicidad maliciosa. No solo eso, sino ataques dirigidos a aquellos que más necesitamos: profesionales de la salud, luchando contra el temido Coronavirus de frente. Han desatado sus ataques en hospitales, organizaciones de atención médica y proveedores médicos, y los profesionales médicos lo están sufriendo. En lugar de centrarse en ayudar a las personas, se distraen con la avaricia de los ciberdelincuentes.

Table of Contents

No hay tiempo como el presente para una rápida toma de efectivo

Las personas malintencionadas desataron sus ataques de publicidad maliciosa contra quienes intentaban protegernos del virus. Investigadores de malware descubrieron dos campañas recientes notables: una contra dos establecimientos canadienses: una organización de salud del gobierno y una universidad de investigación médica. Y, el otro echó una amplia red y se dirigió a organizaciones médicas e instalaciones de investigación médica en todo el mundo.

Los delincuentes enviaron una gran cantidad de correos electrónicos a las organizaciones y los enmascararon como legítimos. Supusieron su legitimidad al afirmar que contenían información relacionada con COVID-19. Más específicamente, datos de suministros médicos, detalles de la Organización Mundial de la Salud (OMS) o comunicaciones corporativas vitales sobre el virus. Independientemente del frente publicado en el correo electrónico, su objetivo real seguía siendo el mismo : difundir malware. Los ciberdelincuentes cargaron estos correos electrónicos con ransomware, ladrones de información, troyanos y más. Todo en nombre de una rápida toma de efectivo.

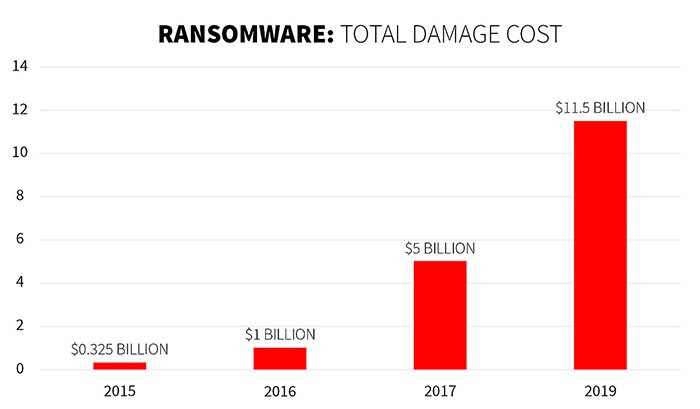

Representación del aumento anual en la rentabilidad del ransomware. Fuente: gdatasoftware.com

Los entresijos de los ataques de phishing

A fines de marzo, más específicamente entre el 24 y el 30 de marzo, los investigadores notaron ciertas peculiaridades sobre los ataques relacionados con COVID-19 . Hubo varios intentos de ataques dirigidos a personas que participaban activamente en la lucha contra el coronavirus. Como se mencionó, el primer intento de los delincuentes cibernéticos de atacar a individuos, conectados a una organización de salud del gobierno canadiense no identificada, involucrados en los esfuerzos de respuesta de COVID-19. Y, su segundo dirigido a una universidad canadiense responsable de llevar a cabo la investigación COVID-19.

Los correos electrónicos maliciosos hicieron todo lo posible para imitar los legítimos. Falsificaron una dirección de correo electrónico real de la OMS (noreply @ who [.] Int) y contenían un archivo de formato de texto enriquecido (RTF) que supuestamente tenía información relacionada con la pandemia.

Abrir este correo electrónico es un error. Abrir el RTF es un error aún mayor.

Después de que se abre el archivo RTF, intenta entregar una carga útil de ransomware en su sistema. La carga útil explota una vulnerabilidad conocida (CVE-2012-0158) en Microsoft Office. Permite a los atacantes ejecutar código arbitrario.

Si abre el archivo adjunto malicioso, se cae y ejecuta un binario de ransomware en el disco en C: \ Users \

El malware, que oculta el archivo RTF, parece ser una variante de ransomware de código abierto con el nombre de EDA2. Esa infección es parte de una familia de ransomware más grandiosa y ominosa, la de HiddenTear. Si el nombre suena, no es sorpresa. La amenaza HiddenTear es un gigante que ha cobrado innumerables víctimas.

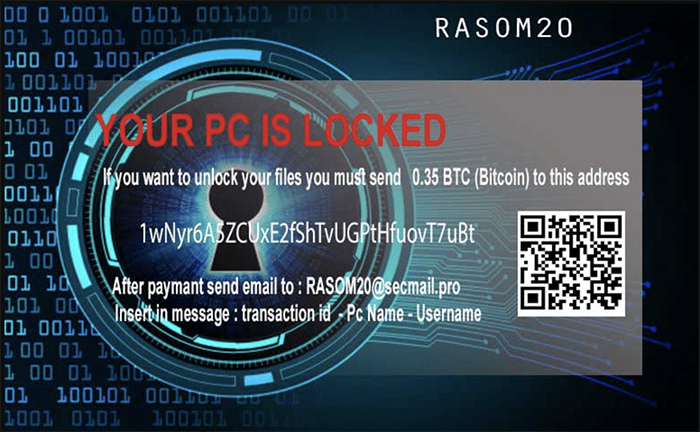

Tan pronto como se ejecuta el binario, se inicia una solicitud HTTP GET para el recurso tempinfo.96 [.] Lt / wras / RANSOM20.jpg . La infección aparece en una pantalla de notificación en su escritorio para indicarle cuál es su situación: "SU PC ESTÁ BLOQUEADA". El mensaje que contiene dice: "Si desea desbloquear sus archivos, debe enviar .35 BTC [Bitcoin] a esta dirección". Luego te deja la dirección en cuestión. Para aclarar, al momento de escribir este artículo, .35 Bitcoin equivale a 2,670.13 USD.

Imagen del mensaje de notificación de ransomware. Fuente: unit42.paloaltonetworks.com

La imagen se guarda en el disco en C: \ Users \

El binario ransomware encripta una variedad de extensiones de archivos, que incluyen '.DOC', '.ZIP', '. PPT 'y más. Los investigadores señalan que el binario de este ransomware tiene una limitación sustancial. Está codificado solo para cifrar archivos y directorios que están en el escritorio de la víctima.

Aquí hay una lista de las diferentes extensiones de archivo, que el binario ransomware cifra:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

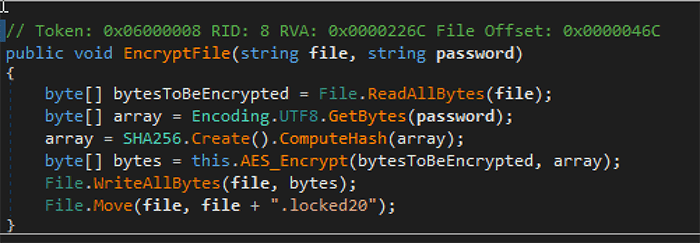

El algoritmo de cifrado de la infección es simple pero efectivo. Todos sus archivos se bloquean y cambian de nombre con la extensión '.locked20'. Puede ver el código fuente del ransomware en la imagen a continuación.

El código fuente de cifrado del ransomware. Fuente: unit42.paloaltonetworks.com

Después de que el servidor de comando y control remoto (también llamado C&C o C2) logra obtener sus datos, crea una clave personalizada basada en los detalles del nombre de usuario / nombre de host. Se procede a enviar esa clave de vuelta al host infectado para su posterior procesamiento.

Una vez que se recibe la clave del servidor C2, el host infectado inicia una solicitud HTTP POST al recurso www.tempinfo.96 [.] Lt / wras / savekey.php que contiene su nombre de host y la clave de descifrado principal para el host, que es , en sí mismo, AES encriptado.

Promesas vacías y sin alto el fuego real

Recientemente, hubo una serie de promesas hechas por los ciberdelincuentes de que suspenderían los ataques dirigidos a hospitales, mientras dure la pandemia. Esa promesa y esas promesas no demostraron más que palabras vacías, ya que la investigación señala que los ataques continúan hasta nuestros días. Ha habido varios hospitales que han compartido información alarmante: el ransomware Ryuk los atacó. Ryuk es otra amenaza monstruosa en el mundo del ransomware.

Puedo confirmar que el ransomware #Ryuk todavía está apuntando

hospitales a pesar de la pandemia mundial. En este momento, estoy mirando a un proveedor de atención médica de EE. UU. Que fue atacado de la noche a la mañana. Cualquier proveedor de HC que lea esto, si tiene una infección por TrickBot, obtenga ayuda para tratarla lo antes posible.- PeterM (@AltShiftPrtScn) 26 de marzo de 2020

Publicación en redes sociales del 26 de marzo, confirmando los ataques al hospital de Ruyk. Fuente: twitter.com

No solo Canadá y Estados Unidos sufren estos ataques. Como se mencionó, los delincuentes se han globalizado con su codicia.

Un proveedor de atención médica con sede en Londres, con el nombre de Hammersmith Medicines Research, trabaja con el gobierno británico para analizar las vacunas COVID-19. Informaron un ataque de ransomware recientemente. El ransomware Maze los reclamó como víctimas, y los delincuentes que lanzaron ese ataque luego publicaron en línea los datos que robaron de la organización.

Las organizaciones médicas y las instalaciones de investigación médica en Japón también se unieron a la lista de objetivos, a través del malware AgentTesla. En dicha lista, también encontrará una empresa de fabricación industrial alemana, una agencia del gobierno turco que gestiona obras públicas, un fabricante químico coreano y una entidad de investigación de defensa de los Estados Unidos.

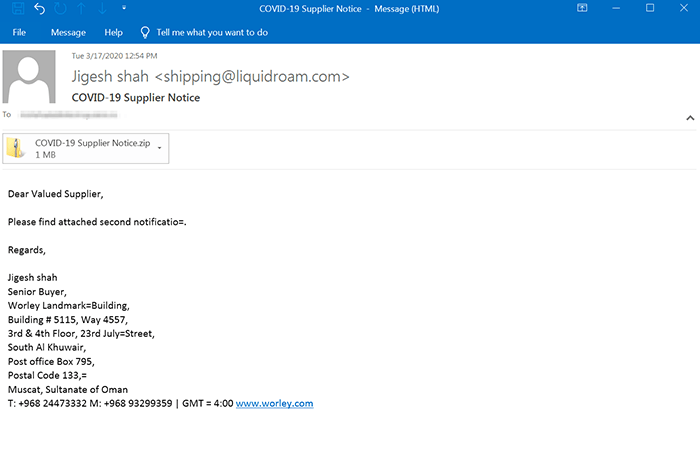

Todos estos lugares, y probablemente otros como ellos, son víctimas de campañas publicitarias que explotan la situación del Coronavirus para obtener ganancias financieras. Los ciberdelincuentes, detrás de los ataques, usan COVID-19 para atraer a los objetivos a que abran sus correos electrónicos. Dado que Coronavirus es una palabra de moda en este momento, tiende a atraer a las personas para que confíen en los correos electrónicos falsos lo suficiente como para abrirlos. Para lograr eso, y asegurar su éxito, generalmente ponen un eslogan llamativo. Como, por ejemplo, 'Aviso de proveedor COVID-19 "o un" Asesor corporativo ".

Un correo electrónico de suplantación de identidad (phishing) que se muestra que contiene el lema 'Aviso de proveedor COVID-19' Fuente: media.threatpost.com

Lograr que abra su correo electrónico falso es el primer paso de los cibercriminales. Una vez que te engañan para que hagas eso, tienen que engañarte para que creas en el contenido del correo electrónico lo suficiente como para seguir sus instrucciones. Tienden a ser iguales en cada uno: vea el archivo adjunto y abra el archivo adjunto. ¡No haga! No seas víctima de sus trucos.

Los archivos adjuntos de los correos electrónicos desagradables demostraron ser cuentagotas que ofrecen variantes de la familia de malware AgentTesla. En caso de que no esté familiarizado con esta infección en particular, es un ladrón de información que ha estado a la vuelta de la esquina desde 2014. Se anuncia y se vende en una miríada de foros, que actúan como abrevaderos para los cibercriminales. AgentTesla se encuentra entre las principales familias de malware elegidas por el actor de amenazas SilverTerrier, que es conocido por las campañas de compromiso de correo electrónico comercial (BEC).

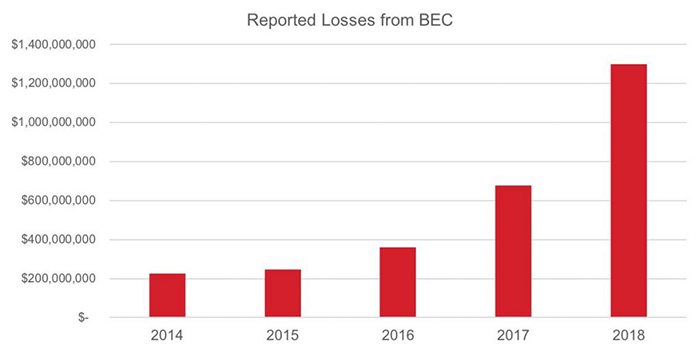

A continuación puede ver un gráfico que muestra las pérdidas reportadas por los ataques BEC en los últimos años. Como puede ver, el crecimiento es evidente.

Representación de las pérdidas reportadas por los ataques BEC de 2014 a 2018. Fuente: vadesecure.com

Engañar a la gente es un negocio complicado

Los informes muestran que la dirección de correo electrónico, responsable de enviar estos correos electrónicos maliciosos, es 'Shipping @ liquidroam [.] Com'. Utiliza un dominio comercial legítimo para LiquidRoam, que proporciona ventas de patinetas eléctricas. Al descubrir esto, los investigadores concluyeron que se ha visto comprometido y ha caído en manos de los cibercriminales para usarlo como mejor les parezca.

Otra observación realizada por los investigadores mostró que todas las muestras asociadas se conectaron al mismo dominio C2 para la exfiltración: 'ftp [.] Lookmegarment [.] Com'. También agregan que las muestras de AgentTesla tenían credenciales codificadas, que se acostumbraron a comunicarse con el servidor C2 a través del Protocolo de transferencia de archivos (FTP).

Los cibercriminales no muestran signos de detener sus ataques. Hasta el día de hoy, continúan aprovechando la pandemia de Coronavirus como tema de sus ciberataques maliciosos en todo el mundo. Difunden malware utilizando campañas de spearphishing, URLs atrapadas por explosivos y estafas de relleno de credenciales. Tenga cuidado de no caer en la red de mentiras que giran. Tenga precaución y recuerde que nunca puede confiar en la palabra de los ciberdelincuentes, como lo demuestran los continuos ataques contra las instalaciones de investigación y las instituciones de salud.