A számítógépes bűnözők a koronavírussal küzdő egészségügyi szervezeteket célozzák meg

A világ járvány közepette van. A koronavírus világszerte elterjedt, és meglepően sok áldozatot követelt. Az emberek félnek, és nem biztosak abban, hogy mit tegyenek, és mi jöjjön. Ezekben a bizonytalan időkben egy dolog állandó maradt - mindenki egyetért azzal, hogy a pandémiával harcoló emberek első kézből hősök. Ápolók, orvosok, kutatók, az egészségügyi szakemberek az élvonalban, mindent megtesznek a segítségért. Ezek az emberek általában megérdemlik a tiszteletet, de még inkább megérdemlik. Nagyon sokan még a megfelelő védőeszközök nélkül is napi tevékenységet folytatnak, mert nem akarják hátat fordítani azokra az emberekre, akiknek a leginkább szükségük van rájuk. Saját életüket kockáztatják a rászorulók segítésére. Ez csodálatra méltó.

Sajnos néhány embert nem érdekli az áldozat, a közfeladat és a közös tisztesség. Vannak olyan számítógépes bűnözők, akik úgy gondolják, hogy helyénvaló az, hogy az profitot az emberek fölé helyezzék. Crooksok, akiket nem érdekel a sürgősségi állapot, a legtöbb országban vannak, és a pánik állapotában szinte minden ember non-stop helyzetben van. Ezek a rosszindulatú személyek úgy döntöttek, hogy az ideje, hogy felszabadítsák a rosszindulatú kampányokat. Nem csak, hanem a támadások ellen, amelyekre leginkább szükségünk van - az egészségügyi szakemberekre, akik a rettegett koronavírus elleni küzdelmet folytatják. Felszabadították a kórházakban, egészségügyi szervezetekben és egészségügyi szolgáltatókban elkövetett támadásaikat, és az egészségügyi szakemberek szenvednek. Ahelyett, hogy az emberek segítségére összpontosítanának, elvonja őket a kiberuházások kapzsa.

Table of Contents

Nincs gyors idő, mint a jelen, a gyors készpénzfelvételért

A rosszindulatú személyek kiszabadították a rosszindulatú támadásaikat azok ellen, akik megpróbáltak megvédeni minket a vírus ellen. A rosszindulatú programok kutatói két nemrégiben felidézett kampányt fedeztek fel - egy két kanadai intézmény ellen: egy állami egészségügyi szervezet és egy orvosi kutatási egyetem. És a másik széles hálózatot hozott, és az orvosi szervezetekre és az orvosi kutatóintézetekre irányult világszerte.

A csalók rengeteg e-mailt küldtek a szervezeteknek, és legitimnek fedték őket. Legitimitásukról azt állították, hogy azt állítják, hogy tartalmazzák a COVID-19-rel kapcsolatos információkat. Pontosabban: orvosi ellátási adatok, az Egészségügyi Világszervezet (WHO) adatai, vagy a vírussal kapcsolatos létfontosságú vállalati kommunikáció. Bármelyik oldalt is elküldték, annak valódi célja változatlan maradt - a rosszindulatú programok terjesztése. A számítógépes bűnözők ezeket az e-maileket ransomware, info-stealers, trójaiak és egyéb elemekkel töltötték be. Mindent egy gyors készpénz-megragadás nevében.

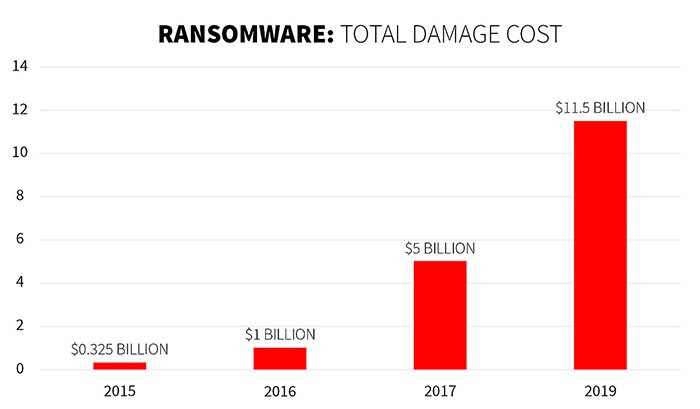

A ransomware jövedelmezőségének éves növekedése. Forrás: gdatasoftware.com

Az adathalász támadások hátrányai

Március végén, pontosabban március 24. és március 30. között, a kutatók észlelték a COVID-19-rel kapcsolatos támadások bizonyos sajátosságait. Számos támadási kísérlet történt a koronavírus elleni küzdelemben aktívan részt vevő emberek ellen. Mint már említettem, a kiberbűnözők támadási első kísérlete egy nem hivatalos kanadai kormányzati egészségügyi szervezethez kapcsolódó egyéneket célozott meg, akik részt vettek a COVID-19 reagálási erőfeszítéseiben. Másodszor pedig a kanadai egyetemet célozták meg, amely a COVID-19 kutatásáért felelős.

A rosszindulatú e-mailek mindent megtettek a legitim levelek utánozására. Hamisítottak egy tényleges WHO e-mail címet (noreply @ who [.] Int), és tartalmaztak egy gazdag szöveg formátumú (RTF) fájlt, amely állítólag a pandémiával kapcsolatos információkat tartalmazott.

Az e-mail megnyitása hiba. Az RTF megnyitása még nagyobb hiba.

Miután az RTF fájl megnyílt, megkísérli a ransomware hasznos teher szállítását a rendszerébe. A hasznos teher egy ismert biztonsági rést (CVE-2012-0158) használ ki a Microsoft Office alkalmazásban. Ez lehetővé teszi a támadók számára, hogy tetszőleges kódot hajtsanak végre.

Ha megnyitja a rosszindulatú mellékletet, leesik és végrehajtja a ransomware bináris fájlt a C: \ Users \

A rosszindulatú program, amelyet az RTF fájl elrejt, úgy tűnik, hogy egy EDA2 nevű nyílt forrású ransomware változat. Ez a fertőzés egy nagyobb, baljósló, ransomware család része - a HiddenTearé. Ha a név harangot ad, ez nem meglepő. A HiddenTear fenyegetés olyan vérzés, amely számtalan áldozatot követelt.

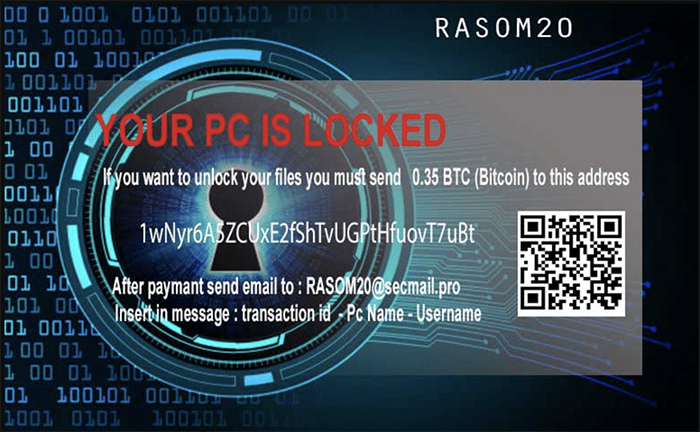

Amint a bináris fájl végrehajtásra kerül, a tempinfo.96 [.] Lt / wras / RANSOM20.jpg erőforrás HTTP GET kérése elindul . A fertőzés az asztalon megjelenő értesítő képernyőn lepattan, hogy utaljon a szomorú helyzetére - „A számítógép le van zárva”. A benne lévő üzenet a következő: "Ha fel szeretné oldani a fájljait, .35 BTC-t [Bitcoin] kell küldenie erre a címre." Ezután elhagyja a kérdéses címet. A cikk pontosítása céljából a .35 Bitcoin értéke 2.670.13 USD.

A ransomware értesítési üzenet képe. Forrás: unit42.paloaltonetworks.com

A kép mentésre kerül a lemezen a C: \ Users \

A ransomware bináris fájlok kiterjesztését tömöríti, beleértve a .DOC, a .ZIP és a .DIP kiterjesztést. PPT ”és így tovább. A kutatók megjegyzik, hogy ennek a ransomware binárisnak lényeges korlátai vannak. Nehéz kódolni, csak az áldozat asztalán található fájlok és könyvtárak titkosításához.

Itt található a különféle fájlkiterjesztések listája, amelyeket a ransomware binárisan titkosít:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.sbb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

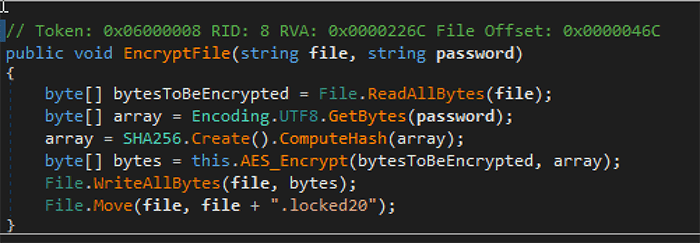

A fertőzés titkosítási algoritmusa egyszerű, de hatékony. Az összes fájl lezáródik és átnevezésre kerül a .locked20 kiterjesztéssel. Az alábbi képen a ransomware forráskódja látható.

A ransomware titkosítási forráskódja. Forrás: unit42.paloaltonetworks.com

Miután a távoli parancs- és vezérlőszervernek (más néven C&C vagy C2) sikerült megszereznie az adatait, létrehoz egy egyedi kulcsot a felhasználónév / hostnév részletei alapján. Ezt a kulcsot továbbküldjük a fertőzött gazdagépnek további feldolgozás céljából.

Miután a kulcs megkapta a C2 szervert, a fertőzött gazda HTTP POST kérést kezdeményez a www.tempinfo.96 [.] Lt / wras / savekey.php erőforráshoz, amely tartalmazza a gazdagép nevét és a gazda elsődleges dekódolási kulcsát, amely önmagában az AES titkosítva.

Üres ígéret és nincs tényleges tűzszünet

Nemrégiben számtalan ígéret volt a számítógépes bűnözők által, hogy abbahagyják a kórházak támadásait, miközben a világjárvány tart. Ez a fogadalom és az ígéretek nem más, mint üres szavak, mint kutatási pontok, amelyek szerint a támadások a mai napig folytatódnak. Számos kórház osztozott riasztó információval - a Ryuk ransomware megcélozta őket. A Ryuk újabb szörnyű fenyegetés a ransomware világban.

Megerősíthetem, hogy a #Ryuk ransomware továbbra is célzott

kórházak a globális világjárvány ellenére. Jelenleg egy amerikai egészségügyi szolgáltatót keresem, akit egy éjszakára céloztak meg. Bármely HC szolgáltató, aki ezt olvassa, ha TrickBot fertőzése van, kérjen segítséget az ASAP kezelésében.- PeterM (@AltShiftPrtScn) , 2020. március 26

A szociális média bejegyzését március 26-tól, amely megerősíti Ruyk kórházi támadásait. Forrás: twitter.com

Nem csak Kanadában és az Egyesült Államokban szenvednek ezek a támadások. Mint már említettük, a csalók globálissá váltak kapzsiságukkal.

A londoni székhelyű egészségügyi szolgáltató, Hammersmith Medicines Research néven együttműködik a brit kormánnyal a COVID-19 oltások tesztelésében. Nemrégiben jelentettek ransomware támadást. A Labirintus ransomware áldozatoknak tekintette őket, és a támadást elindító csalók később online közzétették azokat az adatokat, amelyeket elloptak a szervezettől.

A japán orvosi szervezetek és orvosi kutatóintézetek szintén csatlakoztak a célok listájához az AgentTesla malware segítségével. Ebben a listában talál egy német ipari gyártó céget, egy török kormányzati ügynökséget, amely közmunkákat irányít, egy koreai vegyszergyártót és egy amerikai védelmi kutatóintézetet.

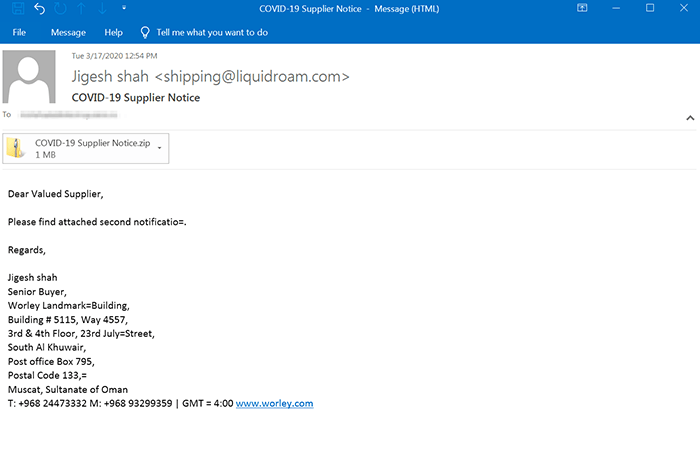

Ezek a helyek, és valószínűleg mások is, mint ők, olyan rosszindulatú kampányok áldozatává válnak, amelyek pénzügyi haszon érdekében kihasználják a koronavírus helyzetét. A számítógépes bűnözők a támadások mögött a COVID-19-et használják arra, hogy rávegyék a célokat e-maileik megnyitására. Mivel a koronavírus ezen a ponton nagyon szörnyű szó, hajlamos arra, hogy az embereket sikeresen csalja azáltal, hogy a hamis e-mailekbe bíznak annyiban, hogy megnyissák őket. Ennek elérése és a sikerük biztosítása érdekében általában egy figyelemfelkeltő címkevonalat helyeznek el. Mint például a „COVID-19 beszállítói közlemény” vagy a „Vállalati tanácsadás”.

Egy adathalász e-mail, amely a címke sorát tartalmazza a „COVID-19 Beszállítói értesítés” címkével. Forrás: media.threatpost.com

A számítógépes bűnözők első lépése, ha megnyitják a hamis e-maileket. Miután becsaptak téged, hogy ezt csinálja, meg kell bátorítania, hogy elhiggye az e-mail tartalmát ahhoz, hogy kövesse az utasításokat. Általában ugyanazok vannak - lásd a mellékletet, és nyissa ki a mellékletet. NE! Ne váljon becsapásuk áldozatává.

A csúnya e-mailek mellékletei cseppcsomagolóknak bizonyultak, amelyek az AgentTesla malware család változatát szállítják. Abban az esetben, ha nem ismeri ezt a konkrét fertőzést, ez egy információs lopó, amely 2014 óta működik a blokk körül. Rengeteg fórumon hirdetik és értékesítik, amelyek öntözőfuratokként szolgálnak a számítógépes bűnözők számára. Az AgentTesla az egyik legfontosabb rosszindulatú programcsalád a SilverTerrier fenyegető szereplő közül, amely hírhedt az üzleti e-mail kompromisszum (BEC) kampányok miatt.

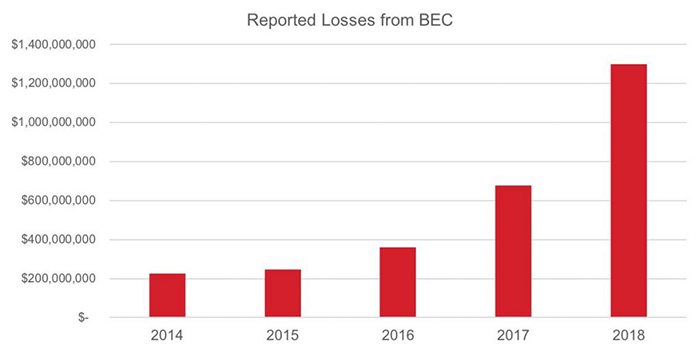

Az alábbiakban látható egy diagram, amely bemutatja a BEC támadásainak bejelentett veszteségeit az elmúlt években. Mint láthatja, a növekedés nyilvánvaló.

A 2014 és 2018 közötti BEC-támadások bejelentett veszteségeinek ábrázolása. Forrás: vadesecure.com

Az emberek becsapása trükkös üzlet

A jelentések azt mutatják, hogy az e-mailek küldéséért felelős e-mail cím a „Shipping @ liquidroam [.] Com”. Jogos üzleti domént használ a LiquidRoam számára, amely elektromos gördeszkákat értékesít. Ennek felfedezésekor a kutatók arra a következtetésre jutottak, hogy kompromittálódott, és a számítógépes bűnözők kezébe került, hogy megfelelő módon használják.

A kutatók egy másik megfigyelése azt mutatta, hogy az összes társított minta ugyanahhoz a C2 doménhez kapcsolódik a szűréshez - 'ftp [.] Lookmegarment [.] Com.' Hozzáteszik azt is, hogy az AgentTesla minták keményen kódolt hitelesítő adatokkal rendelkeznek, amelyek hozzászoktak a C2 szerverrel a File Transfer Protocol (FTP) útján történő kommunikációhoz.

A számítógépes bűnözők nem mutatják a támadások leállításának jeleit. A mai napig továbbra is kihasználják a Coronavirus pandémiát mint kártékony kibertámadásaik témáját világszerte. Fertőtlenítő kampányok, csapdába esett URL-ek és hitelesítő adatokkal kitöltött csalások segítségével terjesztik a rosszindulatú programokat. Vigyázzon, ne essen bele a hazugságba, amelyet forgatnak. Vigyázzon óvatosan, és ne feledje, hogy soha nem bízhat a kiberbűnözők szavában, amint ezt a kutatási létesítmények és az egészségügyi intézmények ellen folytatott folyamatos támadások is megmutatják.