サイバー犯罪者がコロナウイルスと闘う医療機関を標的に

世界はパンデミックの中です。コロナウイルスは世界中に広がり、驚異的な数の犠牲者を出した。人々は怖がっており、何をするか、何が来るかわかりません。これらの不確実な時代において、一つのことが一定のままでした–誰もが、パンデミックと直接戦う人々は英雄であることに同意します。看護師、医師、研究者、最前線の医療専門家が最善を尽くしてお手伝いします。これらは、一般的に尊敬に値する人々ですが、今ではそれ以上の価値があります。彼らの多くは、最も必要とする人々に背を向けたくないので、適切な防護具がなくても日常生活を送っています。彼らは自分たちの命が危険にさらされている人々を助ける危険を冒しています。それは賞賛に値する。

残念ながら、一部の人々は、犠牲、公務、一般的な良識を気にしません。人よりも利益を上げるのに適していると考えるサイバー犯罪者がいます。ほとんどの国が緊急事態を気にしていない詐欺師、そしてパニック状態はほとんどすべての個人がノンストップでいます。これらの悪意のある個人は、マルバタイジングキャンペーンを解き放つ時だと今決定しています。それだけでなく、私たちが最も必要としているもの、つまり恐ろしいコロナウイルスと正面から戦うヘルスケアの専門家を狙った攻撃。彼らは病院、医療機関、および医療サプライヤーへの攻撃を解き放ち、医療専門家はそれに苦しんでいます。人々を助けることに集中する代わりに、彼らはサイバー詐欺師の貪欲さに気を取られています。

Table of Contents

現金をつかむための現在のような時間はありません

悪意のある個人は、ウイルスから私たちを守ろうとする人々にマルバタイジング攻撃を解き放ちました。マルウェアの研究者は、注目すべき2つの最近のキャンペーンを発見しました。1つはカナダの2つの施設、つまり政府の医療機関と医学研究大学に対するものです。そして、もう1つは幅広いネットを投じ、世界中の医療機関や医療研究施設を対象としています。

詐欺師は組織に大量のメールを送信し、正当なものとしてそれらを隠しました。彼らは、COVID-19関連情報を含むと主張することにより、正当性を主張しました。具体的には、医薬品のデータ、世界保健機関(WHO)の詳細、ウイルスに関する重要な企業コミュニケーションなどです。メールのどちらを前面に出しても、マルウェアを拡散させるという本当の目的は同じです。サイバー犯罪者は、これらのメールにランサムウェア、情報窃盗犯、トロイの木馬などをロードしました。迅速な現金獲得の名の下にすべて。

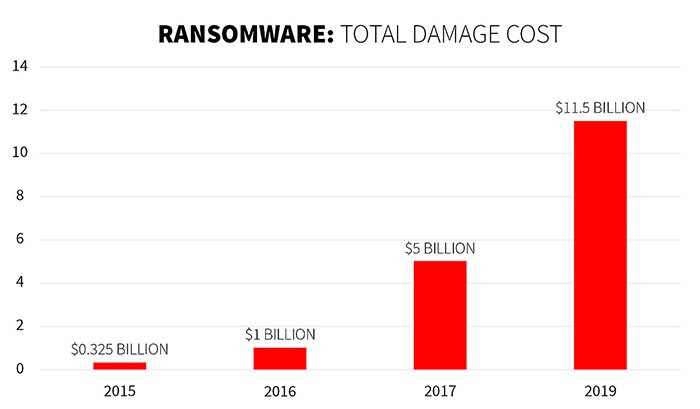

ランサムウェアの収益性の年々の増加の描写。出典:gdatasoftware.com

フィッシング攻撃の内外

3月末、より具体的には3月24日から3月30日の間に、研究者たちはCOVID-19関連の攻撃に関する特定の特殊性に気づきました。コロナウイルスとの戦いに積極的に従事している人々を狙った攻撃がいくつか試みられました。前述のように、サイバー犯罪者が最初に攻撃を試みたのは、COVID-19対応の取り組みに関与した、カナダの無名の政府保健機関に接続された個人を標的とした攻撃でした。そして、2つ目はCOVID-19の研究を担当するカナダの大学を対象としたものです。

悪意のあるメールは、正当なメールを模倣するために最善を尽くしました。彼らは実際のWHOの電子メールアドレス(noreply @ who [。] int)を偽装し、パンデミックに関連すると思われるリッチテキスト形式(RTF)ファイルを含んでいました。

このメールを開くのは間違いです。 RTFを開くことはさらに大きな間違いです。

RTFファイルが開かれると、ランサムウェアペイロードをシステムに配信しようとします。ペイロードは、Microsoft Officeの既知の脆弱性(CVE-2012-0158)を悪用します。これにより、攻撃者は任意のコードを実行できます。

悪意のある添付ファイルを開くと、ランサムウェアバイナリがドロップされ、 C:\ Users \のディスクに実行されます。

マルウェアは、RTFファイルに隠されており、EDA2という名前のオープンソースのランサムウェアの亜種のようです。この感染は、HiddenTearのような、より壮大で不吉なランサムウェアファミリーの一部です。名前がベルを鳴らしても、それは当然のことです。 HiddenTearの脅威は、数え切れないほどの犠牲者を出した巨大な脅威です。

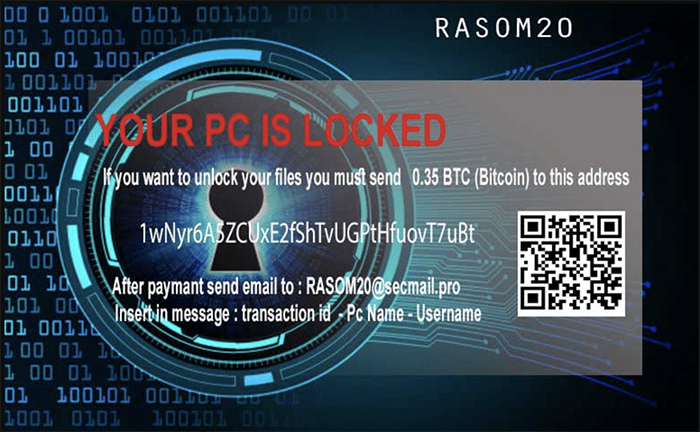

バイナリが実行されるとすぐに、リソースtempinfo.96 [。] lt / wras / RANSOM20.jpgに対するHTTP GETリクエストが開始されます。感染は、デスクトップの通知ディスプレイで平手打ちして、あなたの苦境を突き止めます-「あなたのPCはロックされています。」メッセージの内容は次のとおりです。「ファイルのロックを解除するには、このアドレスに.35 BTC [ビットコイン]を送信する必要があります。」次に、問題の住所を残します。明確にするために、この記事の執筆時点では、.35ビットコインは2,670.13 USDに相当します。

ランサムウェア通知メッセージの画像。出典:unit42.paloaltonetworks.com

画像はC:\ Users \のディスクに保存されます

ランサムウェアバイナリは、 '。DOC'、 '。ZIP'、 'などのファイル拡張子の配列を暗号化します。 PPT 'など。研究者たちは、このランサムウェアのバイナリにはかなりの制限があると指摘しています。被害者のデスクトップにあるファイルとディレクトリを暗号化するためだけにハードコーディングされています。

以下は、ランサムウェアバイナリが暗号化するさまざまなファイル拡張子のリストです。

'.abw'、 '。aww'、 '。chm'、 '。dbx'、 '。djvu'、 '。doc'、 '。docm'、 '。docx'、 '。dot'、 '。dotm'、 '.dotx'、 '。epub'、 '。gp4'、 '。ind'、 '。indd'、 '。key'、 '。keynote'、 '。mht'、 '。mpp'、 '。odf'、 「.ods」、「。odt」、「。ott」、「。oxps」、「。pages」、「。pdf」、「。pmd」、「。pot」、「。potx」、「。pps」、 '.ppsx'、 '。ppt'、 '。pptm'、 '。pptx'、 '。prn'、 '。prproj'、 '。ps'、 '。pub'、 '。pwi'、 '。rtf'、 '.sdd'、 '。sdw'、 '。shs'、 '。snp'、 '。sxw'、 '。tpl'、 '。vsd'、 '。wpd'、 '。wps'、 '。wri'、 '.xps'、 '。bak'、 '。bbb'、 '。bkf'、 '。bkp'、 '。dbk'、 '。gho'、 '。iso'、 '。json'、 '。mdbackup'、 '.nba'、 '。nbf'、 '。nco'、 '。nrg'、 '。old'、 '。rar'、 '。sbf'、 '。sbu'、 '。spb'、 '。spba'、 「.tib」、「。wbcat」、「。zip」、「7z」、「。dll」、「。dbf」

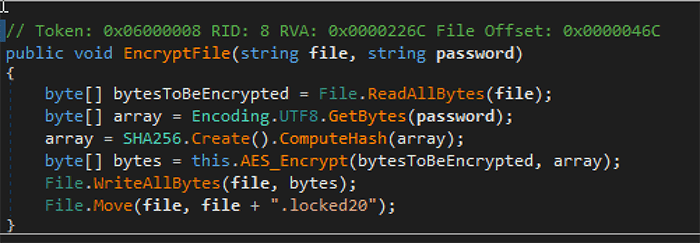

感染の暗号化アルゴリズムはシンプルですが効果的です。すべてのファイルがロックされ、拡張子「.locked20」で名前が変更されます。以下の画像でランサムウェアのソースコードを確認できます。

ランサムウェアの暗号化ソースコード。出典:unit42.paloaltonetworks.com

リモートコマンドアンドコントロールサーバー(C&CまたはC2とも呼ばれます)がデータを保持できるようになると、ユーザー名/ホスト名の詳細に基づいてカスタムキーを作成します。その後、そのキーは感染したホストに送り返され、さらに処理されます。

キーがC2サーバーから受信されると、感染したホストは、ホスト名とホストのプライマリ復号キーを含むリソースwww.tempinfo.96 [。] lt / wras / savekey.phpへのHTTP POSTリクエストを開始します。 、それ自体、AES暗号化されます。

空の約束と実際の停戦なし

最近、パンデミックが続く間、病院を狙った攻撃を中止するというサイバー犯罪者の約束がたくさんありました。その誓約とそれらの約束は、攻撃が今日まで続く研究ポイントとして空の言葉にほかならない。警報情報を共有している病院がいくつかあります– Ryukランサムウェアがそれらを標的にしています。 Ryukは、ランサムウェアの世界で別の巨大な脅威です。

#Ryukランサムウェアがまだ標的にしていることを確認できます

世界的なパンデミックにもかかわらず病院。私は現在、一夜にして標的にされた米国の医療提供者を探しています。これを読んでいるHCプロバイダーは、TrickBotに感染している場合は、できるだけ早く対処してください。— PeterM(@AltShiftPrtScn) 2020年3月26日

ソーシャルメディアが3月26日から投稿し、ロイクの病院攻撃を確認。出典:twitter.com

これらの攻撃に苦しんでいるのはカナダとアメリカだけではありません。先に述べたように、詐欺師たちは貪欲にグローバル化しています。

ロンドンに本拠を置く医療提供者は、Hammersmith Medicines Researchという名前で、英国政府と協力してCOVID-19ワクチンをテストしています。彼らは最近、ランサムウェア攻撃を報告しました。迷路のランサムウェアは被害者であると主張し、その攻撃を仕掛けた詐欺師は後で組織から盗んだデータをオンラインに投稿しました。

日本の医療機関や医療研究施設も、AgentTeslaマルウェアを介してターゲットのリストに加わりました。このリストには、ドイツの工業製造会社、公共事業を管理するトルコ政府機関、韓国の化学メーカー、米国の防衛研究機関も含まれています。

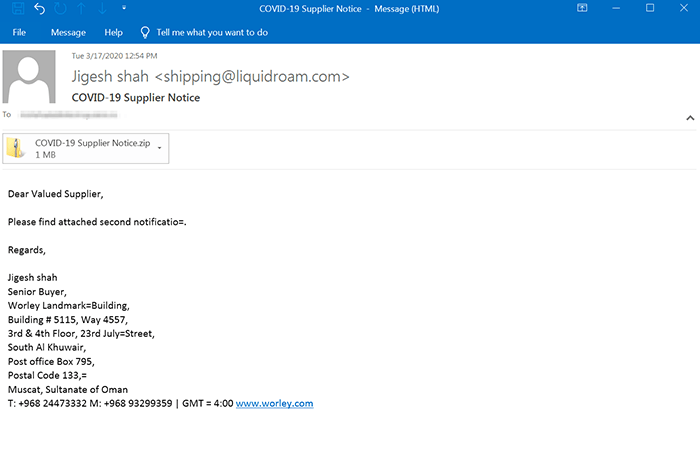

これらすべての場所、そしておそらくそれらのような他の場所は、金銭的利益を得るためにコロナウイルスの状況を悪用するマルバタイジングキャンペーンの犠牲になります。攻撃の背後にあるサイバー犯罪者は、COVID-19を使用してターゲットを誘導し、電子メールを開かせます。現時点でコロナウイルスはかなり流行語であるため、偽の電子メールを開くのに十分なほど、偽の電子メールを信頼するように仕向ける傾向があります。それを達成し、彼らの成功を確実にするために、彼らは通常注意を引くタグラインを置きます。たとえば、「COVID-19サプライヤー通知」または「企業勧告」のように。

タグライン「COVID-19サプライヤー通知」が含まれていることが示されているフィッシング電子メール。出典:media.threatpost.com

偽の電子メールを開かせることは、サイバー犯罪者の最初のステップです。彼らがあなたをだましてそれを実行させたら、彼らはその指示に従うのに十分なメールの内容を信じ込ませるようにあなたをだまさなければなりません。それらはすべて同じである傾向があります–添付ファイルを参照し、添付ファイルを開きます。しない!彼らの策略の犠牲者にならないでください。

厄介なメールの添付ファイルは、AgentTeslaマルウェアファミリーの亜種を配信するドロッパーであることが判明しました。この特定の感染に慣れていない場合、それは2014年からブロックの周りにある情報盗用者です。それは、サイバー犯罪者の水飲み場として機能する無数のフォーラムで宣伝および販売されます。 AgentTeslaは、ビジネスメールの侵害(BEC)キャンペーンで悪名高い、SilverTerrier脅威アクターに選ばれた上位のマルウェアファミリの1つです。

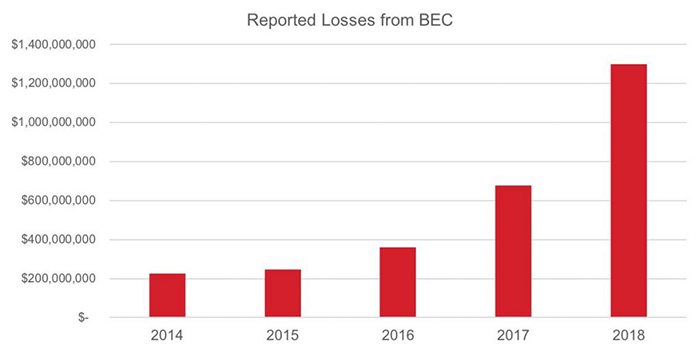

以下のグラフは、近年のBEC攻撃による損失の報告を示しています。ご覧のとおり、成長は明白です。

2014年から2018年までのBEC攻撃から報告された損失の説明。出典:vadesecure.com

人をだますことはトリッキーなビジネスです

レポートによると、これらの悪質な電子メールの送信を担当する電子メールアドレスは「Shipping @ liquidroam [。] com」です。電動スケートボードの販売を提供するLiquidRoamの合法的なビジネスドメインを使用しています。これを発見した研究者たちは、これが侵害され、サイバー犯罪者の手に渡り、適切と思われる方法で使用していると結論付けました。

研究者が行った別の観察によると、関連するすべてのサンプルが、 漏出のために同じC2ドメインに接続されていることが示されました- 「ftp [。] lookmegarment [。] com」。また、AgentTeslaサンプルにはハードコードされた資格情報があり、これはファイル転送プロトコル(FTP)を介してC2サーバーと通信するために使用されました。

サイバー犯罪者は攻撃を止める気配を見せません。今日まで、彼らはコロナウイルスのパンデミックを世界中の悪意のあるサイバー攻撃のテーマとして利用し続けています。彼らは、スピアフィッシングキャンペーン、ブーブトラップされたURL、およびクレデンシャルスタッフィング詐欺を使用してマルウェアを拡散させました。彼らが回転する嘘の網に落ちないように注意してください。研究施設や医療機関への攻撃が続いていることからも明らかなように、注意してください。サイバー犯罪者の言葉を信用することはできません。