I criminali informatici colpiscono le organizzazioni sanitarie che combattono il coronavirus

Il mondo è in mezzo a una pandemia. Il coronavirus si è diffuso a livello globale e ha rivendicato un numero impressionante di vittime. Le persone sono spaventate e incerte su cosa fare e cosa verrà. In questi tempi incerti, una cosa è rimasta costante: tutti concordano sul fatto che le persone che combattono in prima persona la pandemia sono eroi. Infermieri, medici, ricercatori, professionisti medici in prima linea, facendo del loro meglio per aiutare. Queste sono persone che sono degne di rispetto in generale ma anche di più, quindi ora lo meritano. Molti di loro hanno fatto il loro giorno per giorno anche senza i dispositivi di protezione adeguati perché non vogliono voltare le spalle alle persone che ne hanno più bisogno. Rischiano la propria vita aiutando i bisognosi. È degno di ammirazione.

Sfortunatamente, ad alcune persone non interessano il sacrificio, il dovere pubblico e la decenza comune. Ci sono criminali informatici, che ritengono opportuno mettere profitto sulle persone. Truffatori, che non si preoccupano dello stato di emergenza nella maggior parte dei paesi, e dello stato di panico quasi tutti gli individui si trovano, senza sosta. Queste persone maligne hanno deciso che ora è il momento di scatenare campagne di malvertising. Non solo, ma attacchi rivolti a coloro di cui abbiamo più bisogno - operatori sanitari, che combattono frontalmente il temuto Coronavirus. Hanno scatenato i loro attacchi agli ospedali, alle organizzazioni sanitarie e ai fornitori di medicinali, e i professionisti medici ne soffrono. Invece di concentrarsi sull'aiutare le persone, sono distratti dall'avidità dei cybercroce.

Table of Contents

Nessun tempo come il presente per una rapida presa di denaro

Le persone maligne hanno scatenato i loro attacchi malvertiti contro coloro che cercavano di proteggerci dal virus. Ricercatori di malware hanno scoperto due recenti campagne pubblicitarie, una contro due istituti canadesi: un'organizzazione sanitaria pubblica e un'università di ricerca medica. E l'altro ha lanciato un'ampia rete e rivolto a organizzazioni mediche e strutture di ricerca medica in tutto il mondo.

I truffatori hanno inviato una serie di e-mail alle organizzazioni e le hanno mascherate come legittime. Sostenevano la loro legittimità affermando di contenere informazioni relative a COVID-19. Più in particolare, i dati sulle forniture mediche, i dettagli dell'Organizzazione mondiale della sanità (OMS) o le comunicazioni aziendali vitali riguardanti il virus. Qualunque sia la parte anteriore dell'email, il suo vero obiettivo è rimasto lo stesso : diffondere malware. I criminali informatici hanno caricato queste e-mail con ransomware, ladri di informazioni, trojan e altro ancora. Tutto in nome di una rapida presa di denaro.

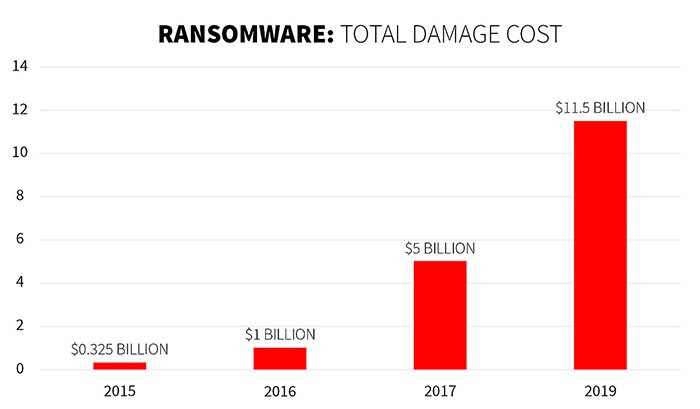

Rappresentazione dell'aumento da un anno all'altro della redditività del ransomware. Fonte: gdatasoftware.com

I dettagli degli attacchi di phishing

Alla fine di marzo, in particolare tra il 24 marzo e il 30 marzo, i ricercatori hanno notato alcune peculiarità degli attacchi correlati a COVID-19 . Ci sono stati diversi tentativi di attacchi contro persone impegnate attivamente nella lotta contro il Coronavirus. Come accennato, il primo tentativo da parte dei criminali informatici di colpire persone colpite da una organizzazione sanitaria canadese senza nome, coinvolto negli sforzi di risposta di COVID-19. E il loro secondo era rivolto a un'università canadese responsabile della conduzione della ricerca COVID-19.

Le e-mail malevole hanno fatto del loro meglio per imitare quelle legittime. Hanno falsificato un vero indirizzo e-mail dell'OMS (noreply @ who [.] Int) e contenevano un file RTF (Rich Text Format) che apparentemente conteneva informazioni relative alla pandemia.

Aprire questa email è un errore. Aprire RTF è un errore ancora più grande.

Dopo l'apertura del file RTF, tenta di consegnare un payload ransomware nel sistema. Il payload sfrutta una vulnerabilità nota (CVE-2012-0158) in Microsoft Office. Permette agli aggressori di eseguire codice arbitrario.

Se si apre l'allegato dannoso, si rilascia ed esegue un binario ransomware su disco in C: \ Users \

Il malware, nascosto dal file RTF, sembra essere una variante di ransomware open source con il nome di EDA2. Quell'infezione fa parte di una famiglia più grande, minacciosa, ransomware, quella di HiddenTear. Se il nome suona un campanello, non è una sorpresa. La minaccia di HiddenTear è un colosso che ha rivendicato innumerevoli vittime.

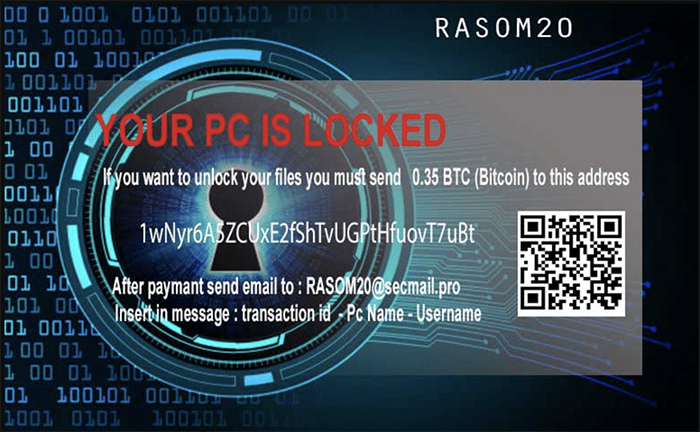

Non appena viene eseguito il file binario, viene avviata una richiesta HTTP GET per la risorsa tempinfo.96 [.] Lt / wras / RANSOM20.jpg . L'infezione schiaffeggia su un display di notifica sul desktop per indurti alla tua situazione: "IL TUO PC È BLOCCATO". Il messaggio che contiene dice: "Se vuoi sbloccare i tuoi file, devi inviare .35 BTC [Bitcoin] a questo indirizzo." Ti lascia quindi l'indirizzo in questione. Per chiarire, al momento della stesura di questo articolo, .35 Bitcoin equivalgono a 2.670,13 USD.

Immagine del messaggio di notifica del ransomware. Fonte: unit42.paloaltonetworks.com

L'immagine viene salvata sul disco in C: \ Users \

Il binario ransomware crittografa una serie di estensioni di file, tra cui '.DOC', '.ZIP', '. PPT 'e altro. I ricercatori osservano che il binario di questo ransomware ha un limite sostanziale. È codificato solo per crittografare file e directory presenti sul desktop della vittima.

Ecco un elenco delle varie estensioni di file, che il binario ransomware crittografa:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

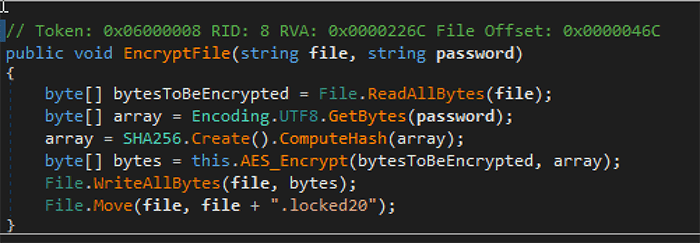

L'algoritmo di crittografia dell'infezione è semplice ma efficace. Tutti i tuoi file vengono bloccati e rinominati con l'estensione '.locked20.' Puoi vedere il codice sorgente del ransomware nell'immagine qui sotto.

Il codice sorgente di crittografia del ransomware. Fonte: unit42.paloaltonetworks.com

Dopo che il server di comando e controllo remoto (chiamato anche C&C o C2) riesce a ottenere una sospensione dei dati, crea una chiave personalizzata basata sui dettagli nome utente / nome host. Procede a rinviare quella chiave all'host infetto per ulteriore elaborazione.

Una volta ricevuta la chiave dal server C2, l'host infetto avvia una richiesta POST HTTP alla risorsa www.tempinfo.96 [.] Lt / wras / savekey.php contenente il suo nome host e la chiave di decrittazione primaria per l'host, che è , di per sé, AES crittografato.

Promesse vuote e nessun cessate il fuoco effettivo

Di recente, c'è stata una serie di promesse fatte dai criminali informatici che avrebbero interrotto gli attacchi contro gli ospedali, mentre dura la pandemia. Quell'impegno e quelle promesse non hanno dimostrato altro che parole vuote mentre la ricerca indica che gli attacchi continuano ancora oggi. Ci sono stati diversi ospedali che hanno condiviso informazioni allarmanti: Ryuk ransomware li ha presi di mira. Ryuk è un'altra mostruosa minaccia nel mondo dei ransomware.

Posso confermare che #Ryuk ransomware sta ancora prendendo di mira

ospedali nonostante la pandemia globale. Al momento sto guardando un fornitore di assistenza sanitaria statunitense che è stato preso di mira durante la notte. Tutti i fornitori di HC che leggono questo messaggio, se si dispone di un'infezione da TrickBot, ottenere assistenza per affrontarla al più presto.- PeterM (@AltShiftPrtScn) 26 marzo 2020

Post sui social media dal 26 marzo, a conferma degli attacchi all'ospedale di Ruyk. Fonte: twitter.com

Non sono solo il Canada e gli Stati Uniti a soffrire di questi attacchi. Come accennato, i truffatori sono diventati globali con la loro avidità.

Un fornitore di servizi sanitari con sede a Londra, di nome Hammersmith Medicines Research, collabora con il governo britannico per testare i vaccini COVID-19. Recentemente hanno segnalato un attacco ransomware. Il ransomware Maze li ha rivendicati come vittime e i truffatori che hanno lanciato quell'attacco in seguito hanno pubblicato i dati rubati dall'organizzazione online.

Anche le organizzazioni mediche e le strutture di ricerca medica in Giappone hanno aderito all'elenco degli obiettivi, tramite il malware AgentTesla. In tale elenco troverai anche una società di produzione industriale tedesca, un'agenzia governativa turca che gestisce lavori pubblici, un produttore chimico coreano e un'entità di ricerca sulla difesa degli Stati Uniti.

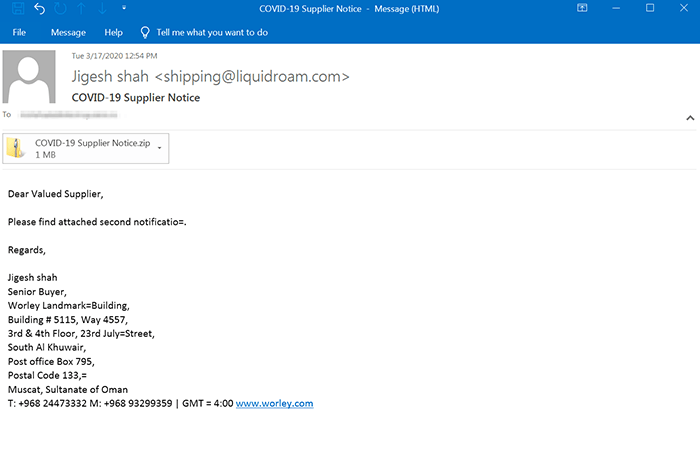

Tutti questi luoghi, e probabilmente altri come loro, cadono vittima di campagne di malvertitura che sfruttano la situazione del Coronavirus per guadagno finanziario. I criminali informatici, dietro gli attacchi, usano COVID-19 per attirare gli obiettivi nell'aprire le loro e-mail. Poiché Coronavirus è piuttosto la parola d'ordine a questo punto, tende ad attirare con successo le persone a fidarsi delle e-mail fasulle abbastanza da aprirle. Per raggiungere questo obiettivo e garantire il loro successo, di solito mettono una tag-line che attira l'attenzione. Ad esempio, "Avviso fornitore COVID-19" o "Consulenza aziendale".

Un'e-mail di phishing che mostra di contenere la tag-line "Avviso fornitore COVID-19". Fonte: media.threatpost.com

Farti aprire la loro falsa e-mail è il primo passo dei criminali informatici. Una volta che ti hanno indotto a farlo, devono ingannarti nel credere ai contenuti dell'e-mail abbastanza da seguire le sue istruzioni. Tendono ad essere uguali in ognuno di essi: vedere l'allegato e aprire l'allegato. Non! Non cadere vittima dei loro inganni.

Gli allegati per le brutte e-mail si sono rivelati essere dropper che offrono varianti della famiglia di malware AgentTesla. Nel caso in cui non si abbia familiarità con questa particolare infezione, si tratta di un ladro di informazioni che è in circolazione dal 2014. Viene pubblicizzato e venduto su una miriade di forum, che fungono da abbeveratoi per i criminali informatici. AgentTesla è tra le migliori famiglie di malware di scelta dell'attore di minacce SilverTerrier, noto per le campagne di compromissione della posta elettronica aziendale (BEC).

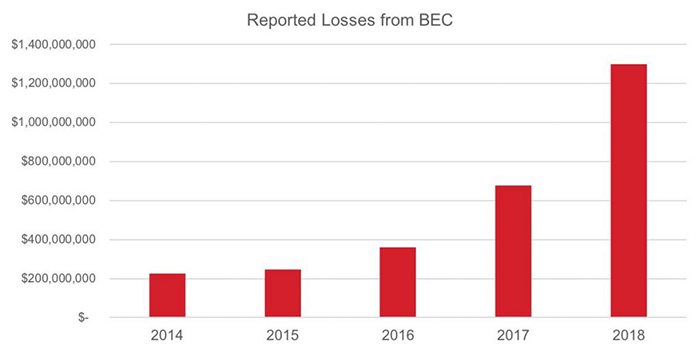

Di seguito puoi vedere un grafico che mostra le perdite riportate dagli attacchi BEC negli ultimi anni. Come puoi vedere, la crescita è evidente.

Rappresentazione delle perdite riportate dagli attacchi BEC dal 2014 al 2018. Fonte: vadesecure.com

Ingannare le persone è un affare ingannevole

I rapporti mostrano che l'indirizzo e-mail, responsabile dell'invio di queste e-mail dannose, è "Shipping @ liquidroam [.] Com". Utilizza un dominio aziendale legittimo per LiquidRoam, che fornisce vendite di skateboard elettrici. Dopo aver scoperto questo, i ricercatori hanno concluso che è stato compromesso e che è caduto nelle mani dei criminali informatici da usare come meglio crede.

Un'altra osservazione fatta dai ricercatori ha mostrato che tutti i campioni associati erano collegati allo stesso dominio C2 per l'esfiltrazione - "ftp [.] Lookmegarment [.] Com." Hanno anche aggiunto che gli esempi AgentTesla avevano credenziali codificate, che si sono abituate a comunicare con il server C2 tramite File Transfer Protocol (FTP).

I criminali informatici non mostrano alcun segno di fermare i loro attacchi. Ad oggi, continuano a sfruttare la pandemia di Coronavirus come tema per i loro attacchi informatici malevoli in tutto il mondo. Diffondono malware utilizzando campagne di spearphishing, URL intrappolati e truffe che diffondono credenziali. Fai attenzione a non cadere nella rete di bugie che fanno girare. Fai attenzione e ricorda che non puoi mai fidarti della parola dei criminali informatici, come è evidente dai continui attacchi alle strutture di ricerca e alle istituzioni sanitarie.