网络犯罪分子瞄准与冠状病毒作斗争的医疗机构

世界处于大流行之中。冠状病毒已在全球蔓延,并造成了惊人数量的受害者。人们感到害怕,不确定要做什么和将要发生什么。在这些不确定的时期,一件事保持不变–每个人都同意与第一手大流行作斗争的人民是英雄。前线的护士,医生,研究人员,医疗专业人员,会尽力提供帮助。这些人总体上值得尊重,但现在更应得到尊重。即使没有适当的防护设备,他们中的许多人仍在日常工作中,因为他们不想背弃最需要他们的人。他们冒着生命危险帮助需要帮助的人。值得钦佩。

不幸的是,有些人不在乎牺牲,公共职责和共同体面。有网络犯罪分子,他们认为将利润放到人们身上是合适的。骗子不关心大多数国家/地区的紧急状态,并且几乎所有个人都处于紧急状态。这些恶意的人已经决定现在是释放恶意广告活动的时候了。不仅如此,而且针对我们最需要的攻击者–医疗专业人员,正对付可怕的冠状病毒。他们在医院,医疗机构和医疗供应商中发动了袭击,而医疗专业人员正遭受这种袭击。他们没有专注于帮助人们,而是被网络骗子的贪婪所分散。

Table of Contents

没有时间像现在一样快速获取现金

恶意个人向试图保护我们免受病毒侵害的人释放了恶意攻击。恶意软件研究人员发现了两项近期的活动-一项针对两个加拿大机构:政府医疗机构和一所医学研究大学。而且,另一方为全球医疗组织和医疗研究机构投下了广阔的网络。

骗子向该组织发送了大量电子邮件,并将其掩盖为合法。他们声称包含COVID-19相关信息,从而证明了自己的合法性。更具体地说,是医疗供应数据,世界卫生组织(WHO)的详细信息或有关该病毒的重要企业通讯。无论电子邮件发出什么信息, 其真正目的都是相同的 -传播恶意软件。网络罪犯使用勒索软件,信息窃取者,特洛伊木马等加载了这些电子邮件。所有这些都是以快速现金抢购的名义。

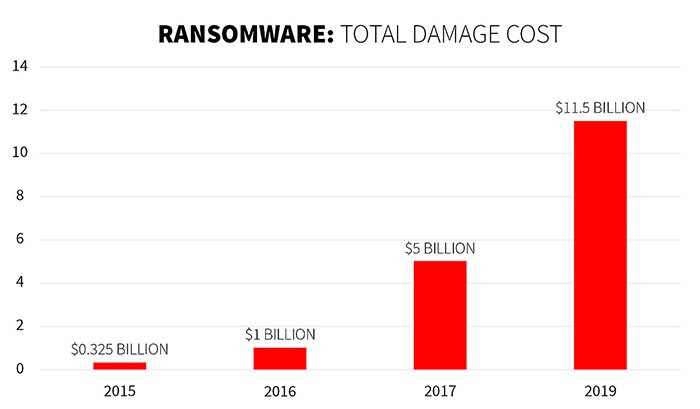

描述勒索软件的获利能力逐年增加。资料来源:gdatasoftware.com

网络钓鱼攻击的来龙去脉

3月底,更确切地说是3月24日至3月30日,研究人员注意到与COVID-19相关的攻击具有某些特殊性。有几次针对积极参与与冠状病毒战斗的人员的未遂攻击。如前所述,网络犯罪分子的首次攻击目标是与未具名的加拿大政府卫生组织有关联的个人,他们参与了COVID-19响应工作。而且,他们的第二个目标是针对负责进行COVID-19研究的加拿大大学。

恶意电子邮件会尽力模仿合法邮件。他们欺骗了世卫组织的实际电子邮件地址(noreply @ who [。] int),并包含一个富文本格式(RTF)文件,据称该文件具有与大流行有关的信息。

打开此电子邮件是错误的。打开RTF是一个更大的错误。

打开RTF文件后,它将尝试将勒索软件有效负载传递到系统中。有效负载利用了Microsoft Office中的一个已知漏洞(CVE-2012-0158)。它使攻击者可以执行任意代码。

如果打开恶意附件,该附件将掉落并在C:\ Users \下对磁盘执行勒索软件二进制文件

RTF文件隐藏了该恶意软件,看起来像是一种开源勒索软件变体,名称为EDA2。这种感染是一个更大,更不祥的勒索软件家族的一部分-HiddenTear。如果名字响了,那就不足为奇了。 HiddenTear威胁是一只造成无数受害者的巨兽。

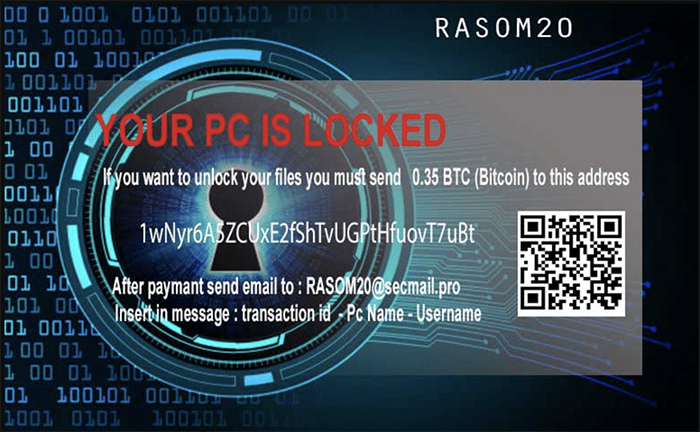

一旦执行了二进制文件,就会启动对资源tempinfo.96 [。] lt / wras / RANSOM20.jpg的HTTP GET请求。感染会在台式机的通知显示屏上显示出来,以提示您陷入困境–“您的电脑已锁定”。它包含的消息为:“如果要解锁文件,则必须将.35 BTC [Bitcoin]发送到该地址。”然后留下您有问题的地址。为了澄清,在撰写本文时,.35比特币等于2,670.13美元。

勒索软件通知消息的图像。资料来源:unit42.paloaltonetworks.com

图像保存到C:\ Users \

勒索软件二进制文件对文件扩展名数组进行加密,包括“ .DOC”,“。ZIP”,“。”。 PPT”等。研究人员指出,这种勒索软件的二进制文件有很大的限制。它仅进行硬编码,以加密受害者桌面上的文件和目录。

这是勒索软件二进制文件加密的各种文件扩展名的列表:

'.abw','。aww','。chm','。dbx','。djvu','。doc','。docm','。docx','。dot','。dotm', '.dotx','。epub','。gp4','。ind','。indd','。key','。keynote','。mht','。mpp','。odf', '.ods','。odt','。ott','。oxps','。pages','。pdf','。pmd','。pot','。potx','。pps', '.ppsx','。ppt','。pptm','。pptx','。prn','。prproj','。ps','。pub','。pwi','。rtf', '.sdd','。sdw','。shs','。snp','。sxw','。tpl','。vsd','。wpd','。wps','。wri', '.xps','。bak','。bbb','。bkf','。bkp','。dbk','。gho','。iso','。json','。mdbackup', '.nba','。nbf','。nco','。nrg','。old','。rar','。sbf','。sbu','。spb','。spba', '.tib','。wbcat','。zip','7z','。dll','。dbf'

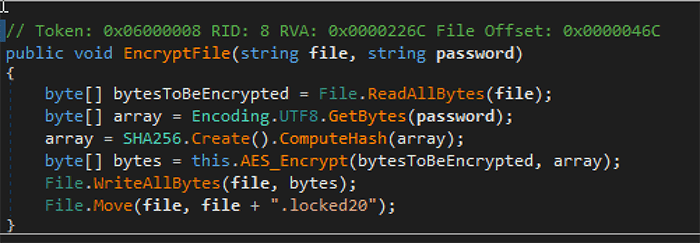

感染的加密算法简单而有效。您的所有文件均被锁定并以扩展名“ .locked20”重命名。您可以在下图中看到勒索软件的源代码。

勒索软件的加密源代码。资料来源:unit42.paloaltonetworks.com

远程命令和控制服务器(也称为C&C或C2)设法保留您的数据后,它将根据用户名/主机名详细信息创建自定义密钥。它继续将该密钥发送回受感染的主机以进行进一步处理。

一旦从C2服务器接收到密钥,被感染的主机就会对资源www.tempinfo.96 [。] lt / wras / savekey.php发起HTTP POST请求,该请求包含其主机名和该主机的主要解密密钥,即本身就是AES加密的。

空洞的承诺,没有实际的停火

最近,网络罪犯做出了许多承诺,即在大流行持续的时候,他们将停止针对医院的攻击。鉴于攻击一直持续到今天的研究重点,这一承诺和这些承诺无非是空话。有几家医院共享了令人震惊的信息-Ryuk勒索软件针对了他们。 Ryuk是勒索软件世界中的另一个巨大威胁。

我可以确认#Ryuk勒索软件仍在瞄准

全球大流行的医院。目前,我正在寻找一家美国医疗保健提供者,他们在一夜之间成为目标。如果您感染了TrickBot,则任何阅读此文章的HC提供者都将获得帮助,尽快进行处理。-PeterM(@AltShiftPrtScn) 2020年3月26日

从3月26日起,社交媒体发布消息,证实了Ruyk的医院袭击事件。资料来源:twitter.com

遭受这些袭击的不仅是加拿大和美国。如前所述,骗子的贪婪已遍布全球。

伦敦的一家医疗服务提供商以Hammersmith Medicines Research的名义与英国政府合作测试了COVID-19疫苗。他们最近报告了勒索软件攻击。 Maze勒索软件声称他们是受害者,而发动该攻击的骗子后来在网上发布了他们从该组织窃取的数据。

日本的医疗组织和医学研究机构也通过AgentTesla恶意软件加入了目标列表。在上述列表中,您还会找到一家德国工业制造公司,一家管理公共工程的土耳其政府机构,一家韩国化学品制造商以及一家美国国防研究机构。

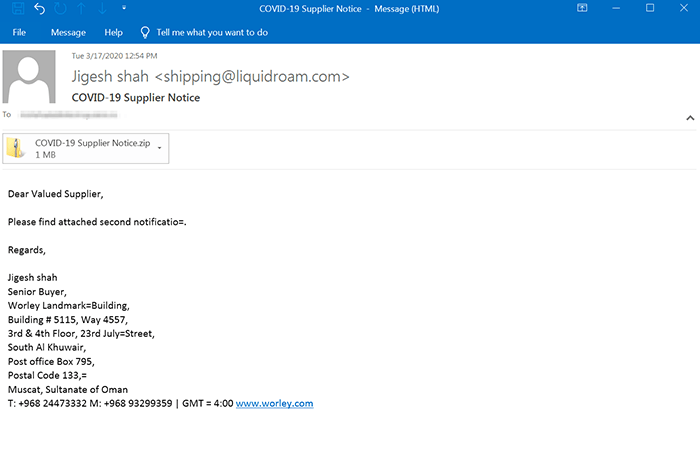

所有这些地方,以及其他类似的地方,都可能成为利用冠状病毒情况牟取经济利益的恶意活动的受害者。攻击背后的网络罪犯使用COVID-19诱使目标打开电子邮件。由于冠状病毒在这一点上是一个时髦的词,它倾向于成功诱使人们信任足以打开它们的虚假电子邮件。为了实现这一目标并确保其成功,他们通常会使用引人注目的标语。例如,“ COVID-19供应商声明”或“公司咨询”。

网络钓鱼电子邮件,其中包含标语“ COVID-19供应商声明”。资料来源:media.threatpost.com

让您打开他们的虚假电子邮件是网络犯罪分子的第一步。一旦他们诱骗您这样做,他们就必须欺骗您,使他们相信电子邮件的内容足以遵循其指示。它们往往在每一个中都是相同的–请查看附件,然后打开附件。不要!不要成为他们欺骗行为的受害者。

令人讨厌的电子邮件附件被证明是可提供AgentTesla恶意软件家族变体的投递器。如果您不熟悉这种特定感染,则它是自2014年以来就一直处于信息窃取状态的信息窃取者。它在众多论坛上做广告和出售,这是网络犯罪分子的注水坑。 AgentTesla是SilverTerrier威胁参与者的顶级恶意软件家族之一,该组织以商业电子邮件泄露(BEC)活动而臭名昭著。

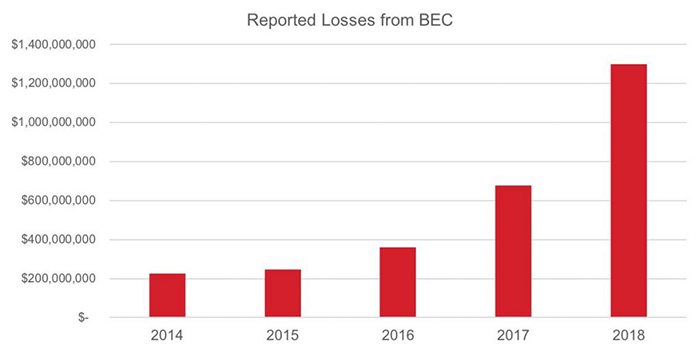

您可以在下面看到一个图表,该图表显示了近年来报告的BEC攻击造成的损失。如您所见,增长明显。

2014年至2018年BEC攻击报告的损失描述。来源:vadesecure.com

欺骗人是一件棘手的事情

报告显示,负责发送这些恶意电子邮件的电子邮件地址为“ Shipping @ liquidroam [。] com”。它为LiquidRoam使用合法的业务领域,该领域提供电动滑板的销售。在发现这一点后,研究人员得出结论认为,它已受到危害,并已落入网络犯罪分子的掌控之中。

研究人员的另一项观察结果表明,所有相关样本都连接到同一C2域以进行渗透- “ ftp [。] lookmegarment [。] com”。他们还补充说,AgentTesla示例具有硬编码的凭据,该凭据用于通过文件传输协议(FTP)与C2服务器进行通信。

网络犯罪分子没有停止攻击的迹象。迄今为止,他们继续利用冠状病毒大流行为其全球恶意网络攻击的主题。他们使用鱼叉式广告活动,诱骗诱骗的URL和凭证填充欺诈来传播恶意软件。注意不要落入他们旋转的谎言网中。谨慎行事,切记您永远都不能相信网络犯罪分子的话,对研究机构和医疗机构的持续攻击就证明了这一点。