Les cybercriminels ciblent les établissements de santé qui luttent contre le coronavirus

Le monde traverse une pandémie. Le coronavirus s'est propagé à l'échelle mondiale et a fait un nombre impressionnant de victimes. Les gens ont peur et ne savent pas quoi faire et ce qui va arriver. En ces temps incertains, une chose est restée constante - tout le monde convient que les personnes qui combattent la pandémie de première main sont des héros. Infirmières, médecins, chercheurs, professionnels de la santé en première ligne, font de leur mieux pour vous aider. Ce sont des gens qui sont dignes de respect en général mais qui le méritent encore plus maintenant. Beaucoup d'entre eux font leur travail au quotidien, même sans l'équipement de protection approprié, car ils ne veulent pas tourner le dos aux personnes qui en ont le plus besoin. Ils risquent leur propre vie en aidant ceux qui en ont besoin. C'est digne d'admiration.

Malheureusement, certaines personnes ne se soucient pas du sacrifice, du devoir public et de la décence commune. Il y a des cybercriminels, qui jugent bon de faire du profit sur les gens. Les escrocs, qui ne se soucient pas de l'état d'urgence dans lequel se trouvent la plupart des pays, et de l'état de panique que presque tous les individus sont, sans arrêt. Ces individus malveillants ont décidé que le moment était venu de lancer des campagnes de publicité malveillante. Non seulement cela, mais des attaques visant ceux dont nous avons le plus besoin - les professionnels de la santé, combattant de front le redoutable Coronavirus. Ils ont déchaîné leurs attaques contre les hôpitaux, les organisations de soins de santé et les fournisseurs de soins médicaux, et les professionnels médicaux en souffrent. Au lieu de se concentrer sur l'aide aux gens, ils sont distraits par la cupidité des cybercriminels.

Table of Contents

Pas de temps comme le présent pour une prise de trésorerie rapide

Les individus malveillants ont déchaîné leurs attaques malveillantes contre ceux qui essayaient de nous protéger contre le virus. Des chercheurs sur les logiciels malveillants ont découvert deux campagnes importantes - une contre deux établissements canadiens: un organisme gouvernemental de soins de santé et une université de recherche médicale. Et, l'autre jetait un large filet et visait les organisations médicales et les installations de recherche médicale du monde entier.

Les escrocs ont envoyé une multitude de courriels aux organisations et les ont masqués comme légitimes. Ils ont prétendu leur légitimité en prétendant contenir des informations liées au COVID-19. Plus précisément, les données sur les fournitures médicales, les détails de l'Organisation mondiale de la santé (OMS) ou les communications essentielles de l'entreprise concernant le virus. Quel que soit le front diffusé par l'e-mail, son véritable objectif est resté le même : diffuser des logiciels malveillants. Les cybercriminels ont chargé ces e-mails de rançongiciels, de voleurs d'informations, de chevaux de Troie, etc. Tout cela au nom d'une saisie rapide d'argent.

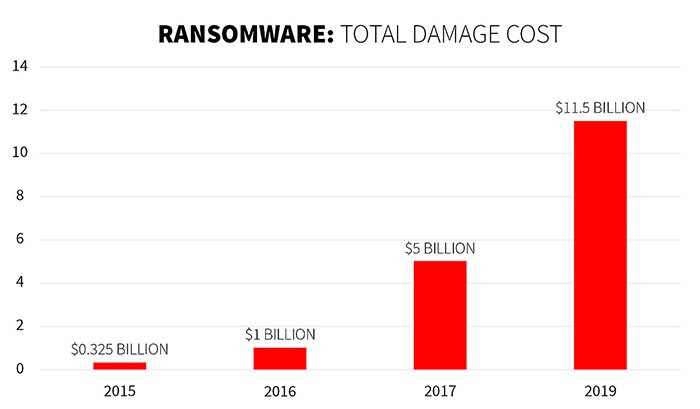

Représentation de l'augmentation annuelle de la rentabilité des ransomwares. Source: gdatasoftware.com

Les tenants et aboutissants des attaques de phishing

Fin mars, plus précisément entre le 24 mars et le 30 mars, les chercheurs ont remarqué certaines particularités des attaques liées au COVID-19 . Il y a eu plusieurs tentatives d'attaques visant des personnes activement engagées dans la lutte contre le coronavirus. Tel que mentionné, la première tentative des cybercriminels d'attaquer des individus ciblés, liée à un organisme de santé gouvernemental canadien anonyme, a participé aux efforts de réponse de COVID-19. Et leur deuxième visait une université canadienne responsable de la recherche COVID-19.

Les courriels malveillants ont fait de leur mieux pour imiter les courriels légitimes. Ils ont usurpé une véritable adresse e-mail de l'OMS (noreply @ who [.] Int) et contenaient un fichier RTF (Rich Text Format) contenant prétendument des informations relatives à la pandémie.

Ouvrir cet e-mail est une erreur. Ouvrir le RTF est une erreur encore plus grave.

Une fois le fichier RTF ouvert, il tente de fournir une charge utile de ransomware dans votre système. La charge utile exploite une vulnérabilité connue (CVE-2012-0158) dans Microsoft Office. Il permet aux attaquants d'exécuter du code arbitraire.

Si vous ouvrez la pièce jointe malveillante, elle supprime et exécute un binaire de rançongiciel sur le disque dans C: \ Users \

Le malware, que le fichier RTF cache, semble être une variante de rançongiciel open source du nom d'EDA2. Cette infection fait partie d'une famille de ransomwares plus grande et plus inquiétante - celle de HiddenTear. Si le nom vous dit quelque chose, ce n'est pas surprenant. La menace HiddenTear est un géant qui a fait d'innombrables victimes.

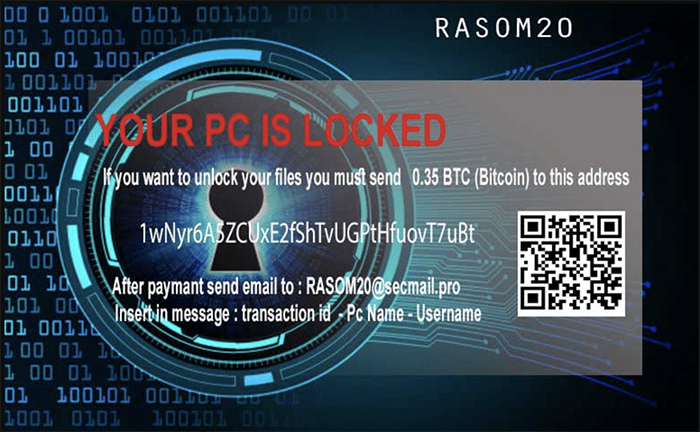

Dès que le binaire est exécuté, une requête HTTP GET pour la ressource tempinfo.96 [.] Lt / wras / RANSOM20.jpg est lancée. L'infection gifle sur un écran de notification sur votre bureau pour vous indiquer votre situation difficile: «VOTRE PC EST VERROUILLÉ». Le message qu'il contient se lit comme suit: "Si vous souhaitez déverrouiller vos fichiers, vous devez envoyer 0,35 BTC [Bitcoin] à cette adresse." Il vous laisse ensuite l'adresse en question. Pour clarifier, au moment de la rédaction de cet article, 0,35 Bitcoin équivaut à 2 670,13 USD.

Image du message de notification du rançongiciel. Source: unit42.paloaltonetworks.com

L'image est enregistrée sur le disque dans C: \ Users \

Le binaire ransomware crypte un tableau d'extensions de fichiers, y compris '.DOC', '.ZIP', '. PPT 'et plus. Les chercheurs notent que le binaire de ce ransomware a une limitation substantielle. Il est codé en dur uniquement pour crypter les fichiers et répertoires qui se trouvent sur le bureau de la victime.

Voici une liste des différentes extensions de fichier, que le binaire ransomware crypte:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', «.nba», «.nbf», «.nco», «.nrg», «.old», «.rar», «.sbf», «.sbu», «.spb», «.spba», '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

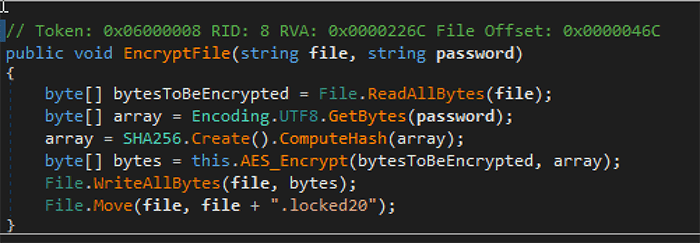

L'algorithme de chiffrement de l'infection est simple mais efficace. Tous vos fichiers sont verrouillés et renommés avec l'extension «.locked20». Vous pouvez voir le code source du ransomware dans l'image ci-dessous.

Le code source de chiffrement du ransomware. Source: unit42.paloaltonetworks.com

Une fois que le serveur de commande et de contrôle distant (également appelé C&C ou C2) parvient à mettre la main sur vos données, il crée une clé personnalisée basée sur les détails du nom d'utilisateur / nom d'hôte. Il retourne cette clé à l'hôte infecté pour un traitement ultérieur.

Une fois la clé reçue du serveur C2, l'hôte infecté lance une requête HTTP POST à la ressource www.tempinfo.96 [.] Lt / wras / savekey.php contenant son nom d'hôte et la clé de déchiffrement principale de l'hôte, qui est , en soi, AES crypté.

Des promesses vides et aucun cessez-le-feu réel

Récemment, les cybercriminels ont promis une multitude de promesses de cesser les attaques contre les hôpitaux pendant la durée de la pandémie. Cet engagement et ces promesses ne se sont avérés rien de plus que des mots vides comme des points de recherche que les attaques continuent à ce jour. Plusieurs hôpitaux ont partagé des informations alarmantes - le rançongiciel Ryuk les a ciblés. Ryuk est une autre menace monstrueuse dans le monde des ransomwares.

Je peux confirmer que le rançongiciel #Ryuk cible toujours

hôpitaux malgré la pandémie mondiale. Je regarde un fournisseur de soins de santé américain en ce moment qui a été ciblé du jour au lendemain. Tous les fournisseurs de HC lisant ceci, si vous avez une infection TrickBot, obtenez de l'aide pour y faire face dès que possible.- PeterM (@AltShiftPrtScn) 26 mars 2020

Publication sur les réseaux sociaux du 26 mars confirmant les attaques à l'hôpital de Ruyk. Source: twitter.com

Ce n'est pas seulement le Canada et les États-Unis qui souffrent de ces attaques. Comme mentionné, les escrocs sont devenus mondiaux avec leur cupidité.

Un fournisseur de soins de santé basé à Londres, du nom de Hammersmith Medicines Research, travaille avec le gouvernement britannique pour tester les vaccins COVID-19. Ils ont récemment signalé une attaque de ransomware. Le rançongiciel Maze les a revendiqués comme victimes, et les escrocs qui ont lancé cette attaque ont ensuite publié en ligne les données qu'ils avaient volées à l'organisation.

Des organisations médicales et des centres de recherche médicale au Japon ont également rejoint la liste des cibles, grâce au malware AgentTesla. Dans cette liste, vous trouverez également une entreprise de fabrication industrielle allemande, une agence gouvernementale turque chargée des travaux publics, un fabricant de produits chimiques coréen et une entité de recherche de défense américaine.

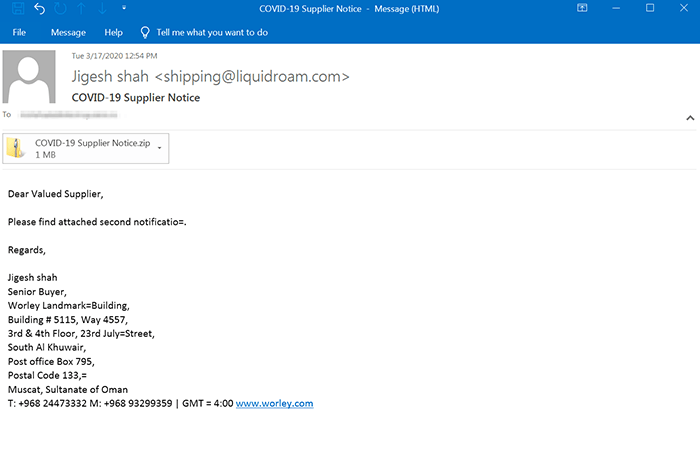

Tous ces endroits, et probablement d'autres comme eux, sont victimes de campagnes de malvertising qui exploitent la situation du Coronavirus pour un gain financier. Les cybercriminels, derrière les attaques, utilisent COVID-19 pour inciter les cibles à ouvrir leurs e-mails. Étant donné que le coronavirus est assez à la mode à ce stade, il a tendance à inciter les gens à faire suffisamment confiance aux e-mails fictifs pour les ouvrir. Pour y parvenir et assurer leur succès, ils mettent généralement un slogan accrocheur. Comme, par exemple, «Avis aux fournisseurs COVID-19» ou «Avis d'entreprise».

Un e-mail de phishing contenant le slogan "COVID-19 Supplier Notice". Source: media.threatpost.com

Vous faire ouvrir leur faux courrier électronique est la première étape des cybercriminels. Une fois qu'ils vous incitent à le faire, ils doivent vous inciter à croire suffisamment le contenu de l'e-mail pour suivre ses instructions. Ils ont tendance à être les mêmes dans chacun d'eux - voir la pièce jointe et ouvrir la pièce jointe. Ne pas! Ne soyez pas victime de leur supercherie.

Les pièces jointes des courriels désagréables se sont avérées être des compte-gouttes qui fournissent des variantes de la famille de logiciels malveillants AgentTesla. Dans le cas où vous n'êtes pas familier avec cette infection particulière, c'est un voleur d'informations qui est dans le coin depuis 2014. Il est annoncé et vendu sur une myriade de forums, qui agissent comme des points d'eau pour les cybercriminels. AgentTesla fait partie des meilleures familles de logiciels malveillants de choix de l'acteur de menace SilverTerrier, connu pour les campagnes de compromis par e-mail d'entreprise (BEC).

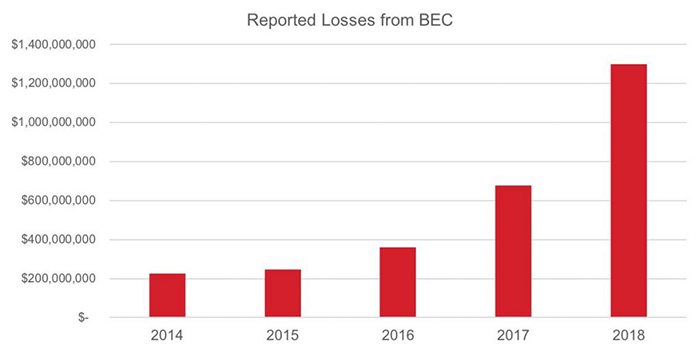

Ci-dessous, vous pouvez voir un graphique montrant les pertes signalées des attaques BEC au cours des dernières années. Comme vous pouvez le voir, la croissance est évidente.

Représentation des pertes signalées des attaques BEC de 2014 à 2018. Source: vadesecure.com

Tromper les gens est une entreprise délicate

Les rapports montrent que l'adresse e-mail, responsable de l'envoi de ces e-mails malveillants, est «Shipping @ liquidroam [.] Com». Il utilise un domaine commercial légitime pour LiquidRoam, qui fournit des ventes de planches à roulettes électriques. En découvrant cela, les chercheurs ont conclu qu'il a été compromis et qu'il est tombé entre les mains des cybercriminels pour l'utiliser comme bon leur semble.

Une autre observation faite par les chercheurs a montré que tous les échantillons associés connectés au même domaine C2 pour l'exfiltration - «ftp [.] Lookmegarment [.] Com.» Ils ajoutent également que les échantillons AgentTesla avaient des informations d'identification codées en dur, qui ont été utilisées pour communiquer avec le serveur C2 via FTP (File Transfer Protocol).

Les cybercriminels ne montrent aucun signe d'arrêt de leurs attaques. À ce jour, ils continuent de tirer parti de la pandémie de coronavirus comme thème de leurs cyberattaques malveillantes dans le monde entier. Ils propagent des logiciels malveillants à l'aide de campagnes de chasse au harpon, d'URL piégées et de fraudes de bourrage d'informations d'identification. Attention à ne pas tomber dans le tissu de mensonges qu'ils filent. Soyez prudent et n'oubliez pas que vous ne pouvez jamais faire confiance à la parole des cybercriminels, comme en témoignent les attaques continues contre les établissements de recherche et les établissements de santé.