Cybercriminelen richten zich op organisaties in de gezondheidszorg die Coronavirus bestrijden

Er heerst een pandemie in de wereld. Coronavirus heeft zich wereldwijd verspreid en heeft een verbluffend aantal slachtoffers geëist. Mensen zijn bang en niet zeker wat ze moeten doen en wat er gaat komen. In deze onzekere tijden is één ding constant gebleven: iedereen is het erover eens dat de mensen die uit de eerste hand de pandemie bestrijden helden zijn. Verpleegkundigen, artsen, onderzoekers, medische professionals in de frontlinie doen hun best om te helpen. Dit zijn mensen die in het algemeen respect verdienen, maar het nu nog meer verdienen. Velen van hen hebben hun dagelijkse activiteiten gedaan, zelfs zonder de juiste beschermende uitrusting, omdat ze de mensen die ze het hardst nodig hebben, niet de rug willen toekeren. Ze riskeren hun eigen leven door mensen in nood te helpen. Dat is bewondering waard.

Helaas geven sommige mensen niets om opoffering, openbare plicht en gewoon fatsoen. Er zijn cybercriminelen die het gepast achten om winst te maken op mensen. Oplichters, die zich niet bekommeren om de noodtoestand waar de meeste landen zich in bevinden, en de staat van paniek waar bijna alle individuen non-stop in zijn. Deze kwaadwillende personen hebben besloten dat het nu tijd is om malvertisingcampagnes te ontketenen. Niet alleen dat, maar aanvallen gericht op degenen die we het meest nodig hebben - zorgverleners, die het gevreesde Coronavirus frontaal bestrijden. Ze hebben hun aanvallen losgelaten op ziekenhuizen, zorginstellingen en medische leveranciers, en medische professionals hebben er last van. In plaats van zich te concentreren op het helpen van mensen, worden ze afgeleid door de hebzucht van cybercriminelen.

Table of Contents

Geen tijd zoals het heden voor een snelle cashgreep

De kwaadwillende personen lieten hun malvertisingaanvallen los op degenen die ons probeerden te beschermen tegen het virus. Malware-onderzoekers ontdekten twee opmerkelijke campagnes - één tegen twee Canadese instellingen: een overheidsgezondheidsorganisatie en een medische onderzoeksuniversiteit. En de ander wierp een breed net uit en was gericht op medische organisaties en medische onderzoeksfaciliteiten wereldwijd.

De oplichters stuurden een hele reeks e-mails naar de organisaties en maskeerden ze als legitiem. Ze beweerden hun legitimiteit door te beweren dat ze COVID-19-gerelateerde informatie bevatten. Meer in het bijzonder medische gegevens, details van de Wereldgezondheidsorganisatie (WHO) of essentiële bedrijfscommunicatie over het virus. Welk front de e-mail ook bevatte, het echte doel bleef hetzelfde - het verspreiden van malware. De cybercriminelen hebben deze e-mails geladen met ransomware, info-stealers, Trojaanse paarden en meer. Alles in naam van een snelle geldgreep.

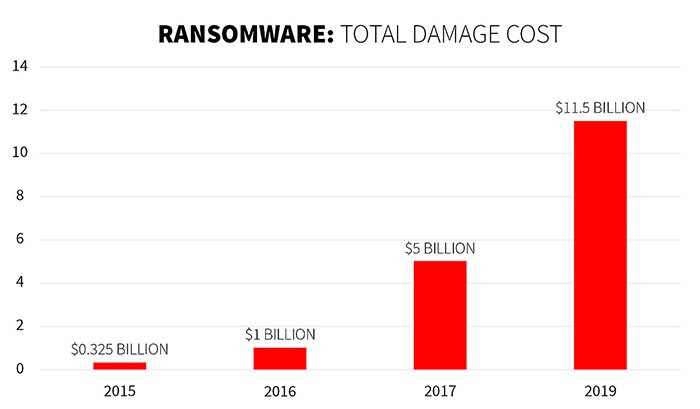

Afbeelding van de jaarlijkse stijging van de winstgevendheid van ransomware. Bron: gdatasoftware.com

De ins en outs van de phishingaanvallen

Eind maart, meer specifiek tussen 24 maart en 30 maart, merkten onderzoekers bepaalde bijzonderheden op over COVID-19-gerelateerde aanvallen . Er waren verschillende pogingen tot aanvallen gericht op mensen die actief betrokken waren bij de bestrijding van Coronavirus. Zoals gezegd was de eerste poging van de cybercriminelen bij een aanval gericht op individuen, verbonden met een niet nader genoemde Canadese gezondheidsorganisatie van de overheid, die betrokken was bij de inspanningen van COVID-19. En hun tweede was gericht op een Canadese universiteit die verantwoordelijk is voor het uitvoeren van COVID-19-onderzoek.

De kwaadaardige e-mails hebben hun best gedaan om legitieme e-mails na te bootsen. Ze spooften een echt WHO-e-mailadres (noreply @ who [.] Int) en bevatten een RTF-bestand (rich text format) dat zogenaamd informatie had over de pandemie.

Deze e-mail openen is een vergissing. Het openen van de RTF is een nog grotere fout.

Nadat het RTF-bestand is geopend, probeert het een payload van ransomware naar uw systeem te sturen. De payload maakt gebruik van een bekend beveiligingslek (CVE-2012-0158) in Microsoft Office. Hiermee kunnen de aanvallers willekeurige code uitvoeren.

Als u de kwaadaardige bijlage opent, wordt deze verwijderd en wordt een ransomware-binair bestand op schijf uitgevoerd op C: \ Users \

De malware, het RTF-bestand verbergt, lijkt een open-source ransomware-variant te zijn met de naam EDA2. Die infectie maakt deel uit van een grotere, meer onheilspellende ransomwarefamilie - die van HiddenTear. Als de naam een belletje doet rinkelen, is dat geen verrassing. De HiddenTear-dreiging is een kolos die talloze slachtoffers heeft gemaakt.

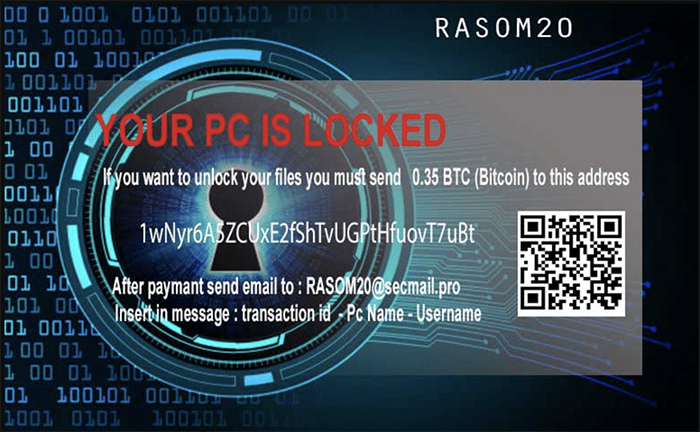

Zodra het binaire bestand wordt uitgevoerd, wordt een HTTP GET-verzoek voor de bron tempinfo.96 [.] Lt / wras / RANSOM20.jpg gestart. De infectie slaat op een meldingsscherm op uw bureaublad om u te wijzen op uw hachelijke situatie: 'UW PC IS VERGRENDELD'. Het bericht dat het bevat, luidt: 'Als u uw bestanden wilt ontgrendelen, moet u .35 BTC [Bitcoin] naar dit adres sturen.' Vervolgens laat u het betreffende adres achter. Ter verduidelijking: op het moment van schrijven van dit artikel is .35 Bitcoin gelijk aan 2.670,13 USD.

Afbeelding van het ransomware-meldingsbericht. Bron: unit42.paloaltonetworks.com

De afbeelding wordt op schijf opgeslagen op C: \ Users \

Het ransomware-binaire bestand versleutelt een reeks bestandsextensies, waaronder '.DOC', '.ZIP', '. PPT 'en meer. Onderzoekers merken op dat het binaire bestand van deze ransomware een aanzienlijke beperking heeft. Het is alleen hard gecodeerd om bestanden en mappen op het bureaublad van het slachtoffer te versleutelen.

Hier is een lijst met de verschillende bestandsextensies, die het binaire bestand van ransomware codeert:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

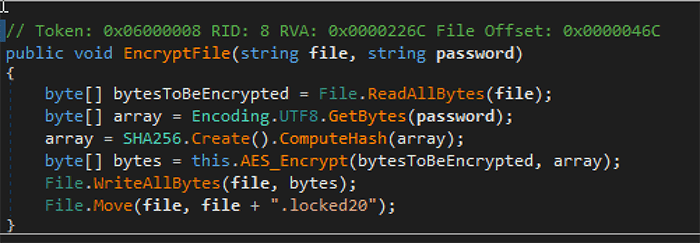

Het versleutelingsalgoritme van de infectie is eenvoudig maar effectief. Al uw bestanden worden vergrendeld en hernoemd met de extensie '.locked20'. U kunt de broncode van de ransomware in de onderstaande afbeelding zien.

De coderingsbroncode van de ransomware. Bron: unit42.paloaltonetworks.com

Nadat de externe commando- en controleserver (ook wel C&C of C2 genoemd) uw gegevens weet te bemachtigen, wordt er een aangepaste sleutel gemaakt op basis van de gebruikersnaam / hostnaam. Vervolgens wordt die sleutel teruggestuurd naar de geïnfecteerde host voor verdere verwerking.

Zodra de sleutel is ontvangen van de C2-server, initieert de geïnfecteerde host een HTTP POST-verzoek naar de bron www.tempinfo.96 [.] Lt / wras / savekey.php met de hostnaam en de primaire decoderingssleutel voor de host, die , op zichzelf, AES versleuteld.

Lege beloften en geen echt staakt-het-vuren

Onlangs was er een groot aantal beloften van cybercriminelen dat ze aanvallen op ziekenhuizen zouden staken, zolang de pandemie voortduurt. Die belofte en die beloften waren niets meer dan loze woorden als onderzoekspunten die tot op de dag van vandaag voortduren. Er zijn verschillende ziekenhuizen die alarmerende informatie hebben gedeeld - de Ryuk-ransomware heeft zich hierop gericht. Ryuk is een andere monsterlijke bedreiging in de wereld van ransomware.

Ik kan bevestigen dat de # Ryuk- ransomware nog steeds is gericht

ziekenhuizen ondanks de wereldwijde pandemie. Ik kijk op dit moment naar een Amerikaanse zorgverlener die 's nachts het doelwit was. Alle HC-providers die dit lezen, als u een TrickBot-infectie heeft, krijgt u zo snel mogelijk hulp.- PeterM (@AltShiftPrtScn) 26 maart 2020

Post op sociale media van 26 maart bevestigt de aanvallen van Ruyk in het ziekenhuis. Bron: twitter.com

Niet alleen Canada en de VS lijden onder deze aanvallen. Zoals gezegd, zijn de oplichters wereldwijd gegaan met hun hebzucht.

Een in Londen gevestigde zorgverlener, genaamd Hammersmith Medicines Research, werkt samen met de Britse regering om COVID-19-vaccins te testen. Ze hebben onlangs een ransomware-aanval gemeld. De Maze-ransomware claimde hen als slachtoffers en de oplichters die die aanval lanceerden, publiceerden later de gegevens die ze van de organisatie hadden gestolen online.

Medische organisaties en medische onderzoeksfaciliteiten in Japan voegden zich ook bij de lijst met doelen door middel van de AgentTesla-malware. In die lijst vindt u ook een Duits industrieel productiebedrijf, een Turkse overheidsinstantie die openbare werken beheert, een Koreaanse fabrikant van chemicaliën en een Amerikaanse onderzoekseenheid voor defensie.

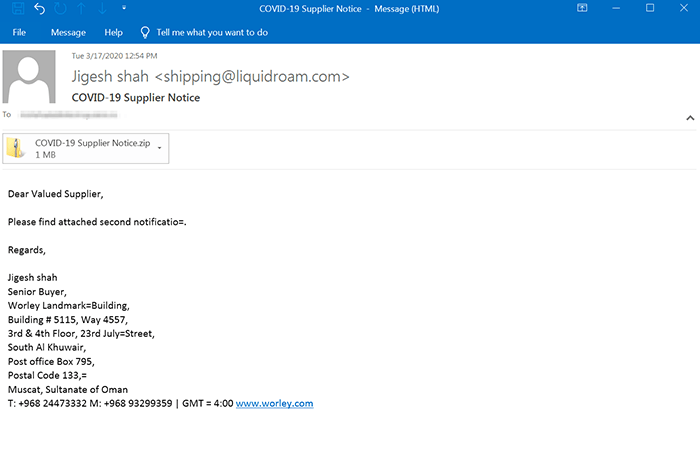

Al deze plaatsen, en waarschijnlijk anderen zoals zij, worden het slachtoffer van malvertisingcampagnes die de Coronavirus-situatie misbruiken voor financieel gewin. De cybercriminelen gebruiken achter de aanvallen COVID-19 om de doelwitten te verleiden hun e-mails te openen. Omdat Coronavirus op dit moment nogal een modewoord is, heeft het de neiging om mensen met succes te lokken om de valse e-mails voldoende te vertrouwen om ze te openen. Om dat te bereiken en om hun succes te garanderen, zetten ze meestal een opvallende tag-line. Zoals bijvoorbeeld 'COVID-19 leverancierskennisgeving' of een 'bedrijfsadvies'.

Een phishing-e-mail die de slogan 'COVID-19 leverancierskennisgeving' bevat. Bron: media.threatpost.com

U ertoe brengen hun nep-e-mail te openen, is de eerste stap van de cybercriminelen. Zodra ze je ertoe hebben verleid dat te doen, moeten ze je misleiden om de inhoud van de e-mail voldoende te geloven om de instructies te volgen. Ze zijn over het algemeen hetzelfde in elk exemplaar - zie de bijlage en open de bijlage. Niet doen! Word niet het slachtoffer van hun bedrog.

De bijlagen voor de vervelende e-mails bleken droppers te zijn die varianten van de AgentTesla-malwarefamilie opleveren. In het geval dat u niet bekend bent met deze specifieke infectie, is het een info-stealer die al sinds 2014 in de buurt is. Het wordt geadverteerd en verkocht op een groot aantal fora, die fungeren als drinkplaatsen voor cybercriminelen. AgentTesla behoort tot de beste malwarefamilies bij uitstek van de SilverTerrier-bedreigingsacteur, die berucht is om zakelijke e-mailcompromisingscampagnes (BEC).

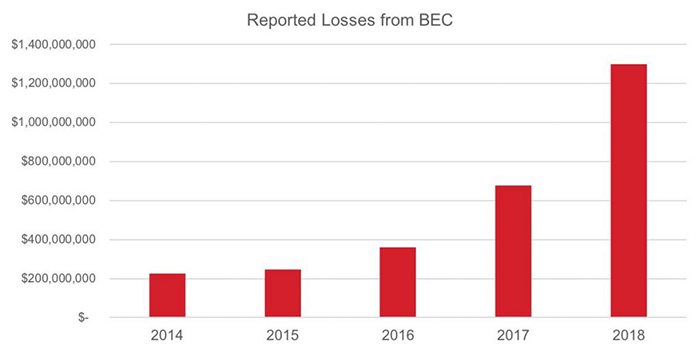

Hieronder ziet u een grafiek met de gerapporteerde verliezen van BEC-aanvallen van de afgelopen jaren. Zoals je kunt zien, is de groei duidelijk.

Afbeelding van de gerapporteerde verliezen als gevolg van BEC-aanvallen van 2014 tot 2018. Bron: vadesecure.com

Mensen bedriegen is een lastige onderneming

Uit rapporten blijkt dat het e-mailadres dat verantwoordelijk is voor het verzenden van deze kwaadaardige e-mails 'Shipping @ liquidroam [.] Com' is. Het gebruikt een legitiem zakelijk domein voor LiquidRoam, dat de verkoop van elektrische skateboards verzorgt. Toen ze dit ontdekten, concludeerden onderzoekers dat het in gevaar is gebracht en in handen is gevallen van cybercriminelen om het naar eigen inzicht te gebruiken.

Een andere waarneming van onderzoekers toonde aan dat alle bijbehorende monsters voor exfiltratie verbonden waren met hetzelfde C2-domein - 'ftp [.] Lookmegarment [.] Com.' Ze voegen er ook aan toe dat de AgentTesla-voorbeelden hard-gecodeerde referenties hadden, die werden gebruikt om met de C2-server te communiceren via File Transfer Protocol (FTP).

Cybercriminelen vertonen geen tekenen van stoppen van hun aanvallen. Tot op de dag van vandaag blijven ze de Coronavirus-pandemie inzetten als thema voor hun kwaadaardige cyberaanvallen wereldwijd. Ze verspreiden malware met spearphishing-campagnes, booby-trapped URL's en oplichting met inloggegevens. Pas op dat je niet in het web van leugens valt die ze draaien. Wees voorzichtig en onthoud dat u het woord van cybercriminelen nooit kunt vertrouwen, zoals blijkt uit de aanhoudende aanvallen op onderzoeksfaciliteiten en zorginstellingen.