網絡犯罪分子瞄準與冠狀病毒作鬥爭的醫療機構

世界處於大流行之中。冠狀病毒已在全球蔓延,並造成了驚人數量的受害者。人們感到害怕,不確定要做什麼和將要發生什麼。在這些不確定的時期,一件事保持不變–每個人都同意與第一手大流行作鬥爭的人民是英雄。前線的護士,醫生,研究人員,醫療專業人員,會盡力提供幫助。這些人總體上值得尊重,但現在更應得到尊重。即使沒有適當的防護設備,他們中的許多人仍在日常工作中,因為他們不想背棄最需要他們的人。他們冒著生命危險幫助需要幫助的人。值得欽佩。

不幸的是,有些人不在乎犧牲,公共職責和共同體面。有網絡犯罪分子,他們認為將利潤放到人們身上是合適的。騙子不關心大多數國家/地區的緊急狀態,並且幾乎所有個人都處於緊急狀態。這些惡意的人已經決定現在是釋放惡意廣告活動的時候了。不僅如此,而且針對我們最需要的攻擊者–醫療專業人員,正對付可怕的冠狀病毒。他們在醫院,醫療機構和醫療供應商中發動了襲擊,而醫療專業人員正遭受這種襲擊。他們沒有專注於幫助人們,而是被網絡騙子的貪婪所分散。

Table of Contents

沒有時間像現在一樣快速獲取現金

惡意個人向試圖保護我們免受病毒侵害的人釋放了惡意攻擊。惡意軟件研究人員發現了兩項近期的活動-一項針對兩個加拿大機構:政府醫療機構和一所醫學研究大學。而且,另一方為全球醫療組織和醫療研究機構投下了廣闊的網絡。

騙子向該組織發送了大量電子郵件,並將其掩蓋為合法。他們聲稱包含COVID-19相關信息,從而證明了自己的合法性。更具體地說,是醫療供應數據,世界衛生組織(WHO)的詳細信息或有關該病毒的重要企業通訊。無論電子郵件發出什麼信息, 其真正目的都是相同的 -傳播惡意軟件。網絡罪犯使用勒索軟件,信息竊取者,特洛伊木馬等加載了這些電子郵件。所有這些都是以快速現金搶購的名義。

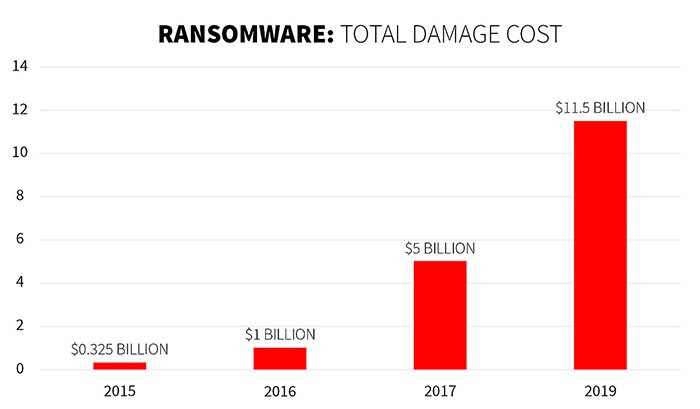

描述勒索軟件的獲利能力逐年增加。資料來源:gdatasoftware.com

網絡釣魚攻擊的來龍去脈

3月底,更確切地說是3月24日至3月30日,研究人員注意到與COVID-19相關的攻擊具有某些特殊性。有幾次針對積極參與與冠狀病毒戰鬥的人員的未遂攻擊。如前所述,網絡犯罪分子的首次攻擊目標是與未具名的加拿大政府衛生組織有關聯的個人,他們參與了COVID-19響應工作。而且,他們的第二個目標是針對負責進行COVID-19研究的加拿大大學。

惡意電子郵件會盡力模仿合法郵件。他們欺騙了世衛組織的實際電子郵件地址(noreply @ who [。] int),並包含一個富文本格式(RTF)文件,據說該文件具有與大流行有關的信息。

打開此電子郵件是錯誤的。打開RTF是一個更大的錯誤。

打開RTF文件後,它將嘗試將勒索軟件有效負載傳遞到系統中。有效負載利用了Microsoft Office中的一個已知漏洞(CVE-2012-0158)。它使攻擊者可以執行任意代碼。

如果打開惡意附件,該附件將掉落並在C:\ Users \下對磁盤執行勒索軟件二進製文件

RTF文件隱藏了該惡意軟件,看起來像是一種開源勒索軟件變體,名稱為EDA2。這種感染是一個更大,更不祥的勒索軟件家族的一部分-HiddenTear。如果名字響了,那就不足為奇了。 HiddenTear威脅是一隻造成無數受害者的巨獸。

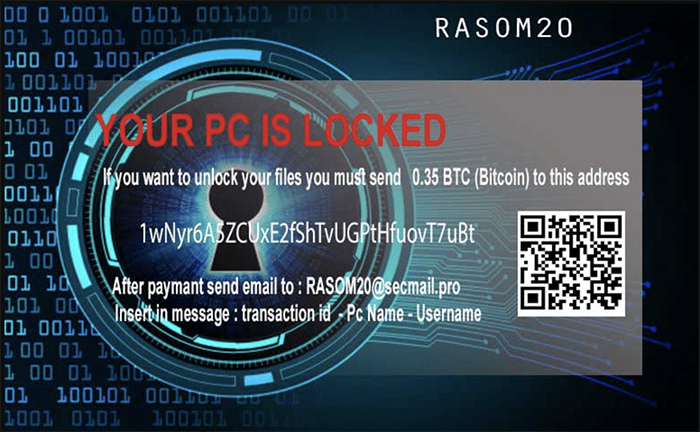

一旦執行了二進製文件,就會啟動對資源tempinfo.96 [。] lt / wras / RANSOM20.jpg的HTTP GET請求。感染會在台式機的通知顯示屏上顯示出來,以提示您陷入困境–“您的電腦已鎖定”。它包含的消息為:“如果要解鎖文件,則必須將.35 BTC [Bitcoin]發送到該地址。”然後留下您有問題的地址。為了澄清,在撰寫本文時,.35比特幣等於2,670.13美元。

勒索軟件通知消息的圖像。資料來源:unit42.paloaltonetworks.com

圖像保存到C:\ Users \

勒索軟件二進製文件對文件擴展名數組進行加密,包括“ .DOC”,“。ZIP”,“。”。 PPT”等。研究人員指出,這種勒索軟件的二進製文件有很大的限制。它僅進行硬編碼,以加密受害者桌面上的文件和目錄。

這是勒索軟件二進製文件加密的各種文件擴展名的列表:

'.abw','。aww','。chm','。dbx','。djvu','。doc','。docm','。docx','。dot','。dotm', '.dotx','。epub','。gp4','。ind','。indd','。key','。keynote','。mht','。mpp','。odf', '.ods','。odt','。ott','。oxps','。pages','。pdf','。pmd','。pot','。potx','。pps', '.ppsx','。ppt','。pptm','。pptx','。prn','。prproj','。ps','。pub','。pwi','。rtf', '.sdd','。sdw','。shs','。snp','。sxw','。tpl','。vsd','。wpd','。wps','。wri', '.xps','。bak','。bbb','。bkf','。bkp','。dbk','。gho','。iso','。json','。mdbackup', '.nba','。nbf','。nco','。nrg','。old','。rar','。sbf','。sbu','。spb','。spba', '.tib','。wbcat','。zip','7z','。dll','。dbf'

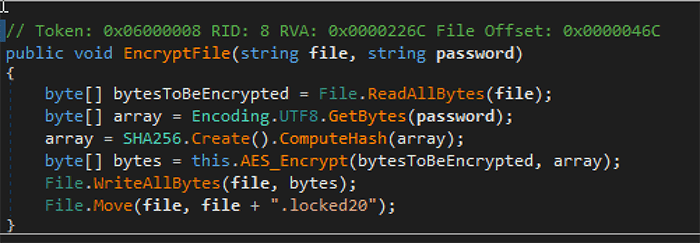

感染的加密算法簡單而有效。您的所有文件均被鎖定並以擴展名“ .locked20”重命名。您可以在下圖中看到勒索軟件的源代碼。

勒索軟件的加密源代碼。資料來源:unit42.paloaltonetworks.com

遠程命令和控制服務器(也稱為C&C或C2)設法保留您的數據後,它將根據用戶名/主機名詳細信息創建自定義密鑰。它繼續將該密鑰發送回受感染的主機以進行進一步處理。

一旦從C2服務器接收到密鑰,受感染的主機就會向資源www.tempinfo.96 [。] lt / wras / savekey.php發起HTTP POST請求,其中包含其主機名和該主機的主要解密密鑰,即本身就是AES加密的。

空洞的承諾,沒有實際的停火

最近,網絡罪犯做出了許多承諾,即在大流行持續的時候,他們將停止針對醫院的攻擊。鑑於攻擊一直持續到今天的研究重點,這一承諾和這些承諾無非是空話。有幾家醫院共享了令人震驚的信息-Ryuk勒索軟件針對了他們。 Ryuk是勒索軟件世界中的另一個巨大威脅。

我可以確認#Ryuk勒索軟件仍在瞄準

全球大流行的醫院。目前,我正在尋找一家美國醫療保健提供者,他們在一夜之間成為目標。如果您感染了TrickBot,則任何閱讀此文章的HC提供者都將獲得幫助,盡快進行處理。-PeterM(@AltShiftPrtScn) 2020年3月26日

從3月26日起,社交媒體發布消息,證實了Ruyk的醫院襲擊事件。資料來源:twitter.com

遭受這些襲擊的不僅是加拿大和美國。如前所述,騙子的貪婪已遍布全球。

倫敦的一家醫療服務提供商以Hammersmith Medicines Research的名義與英國政府合作測試了COVID-19疫苗。他們最近報告了勒索軟件攻擊。 Maze勒索軟件聲稱他們是受害者,而發動該攻擊的騙子後來在網上發布了他們從該組織竊取的數據。

日本的醫療組織和醫學研究機構也通過AgentTesla惡意軟件加入了目標列表。在上述列表中,您還會找到一家德國工業製造公司,一家管理公共工程的土耳其政府機構,一家韓國化學品製造商以及一家美國國防研究機構。

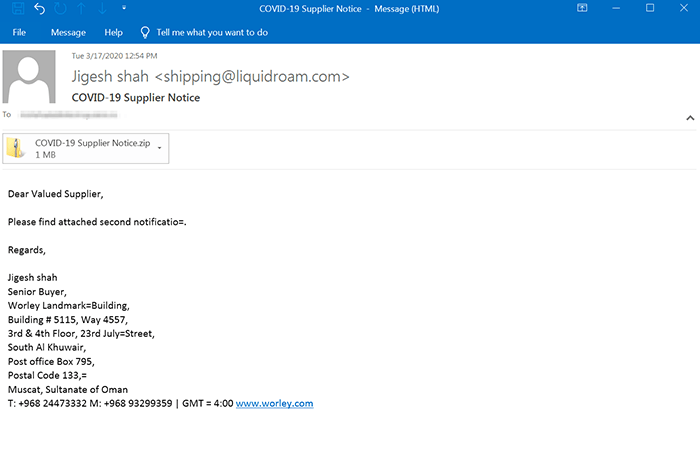

所有這些地方,以及其他類似的地方,都可能成為利用冠狀病毒情況牟取經濟利益的惡意活動的受害者。攻擊背後的網絡罪犯使用COVID-19誘使目標打開電子郵件。由于冠狀病毒在這一點上是一個時髦的詞,它傾向於成功誘使人們信任足以打開它們的虛假電子郵件。為了實現這一目標並確保其成功,他們通常會使用引人注目的標語。例如,“ COVID-19供應商聲明”或“公司諮詢”。

網絡釣魚電子郵件,其中包含標語“ COVID-19供應商聲明”。資料來源:media.threatpost.com

讓您打開他們的虛假電子郵件是網絡犯罪分子的第一步。一旦他們誘騙您這樣做,他們就必須欺騙您,使他們相信電子郵件的內容足以遵循其指示。它們往往在每一個中都是相同的–請查看附件,然後打開附件。不要!不要成為他們欺騙行為的受害者。

令人討厭的電子郵件附件被證明是可提供AgentTesla惡意軟件家族變體的投遞器。如果您不熟悉這種特定感染,則它是自2014年以來就一直處於信息竊取狀態的信息竊取者。它在眾多論壇上做廣告和出售,這是網絡犯罪分子的注水坑。 AgentTesla是SilverTerrier威脅參與者的首選惡意軟件家族之一,該組織以商業電子郵件洩露(BEC)活動而臭名昭著。

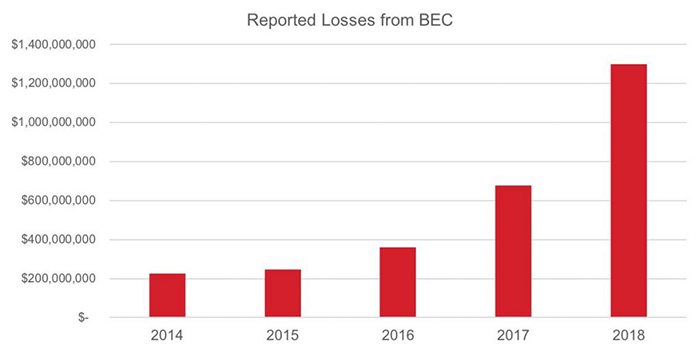

您可以在下面看到一個圖表,該圖表顯示了近年來報告的BEC攻擊造成的損失。如您所見,增長明顯。

2014年至2018年BEC攻擊報告的損失描述。來源:vadesecure.com

欺騙人是一件棘手的事情

報告顯示,負責發送這些惡意電子郵件的電子郵件地址為“ Shipping @ liquidroam [。] com”。它為LiquidRoam使用合法的業務領域,該領域提供電動滑板的銷售。在發現這一點後,研究人員得出結論認為,它已受到危害,並已落入網絡犯罪分子的掌控之中。

研究人員的另一項觀察結果表明,所有相關樣本都連接到同一C2域以進行滲透- “ ftp [。] lookmegarment [。] com”。他們還補充說,AgentTesla示例具有硬編碼的憑據,該憑據用於通過文件傳輸協議(FTP)與C2服務器進行通信。

網絡犯罪分子沒有停止攻擊的跡象。迄今為止,他們繼續利用冠狀病毒大流行為其全球惡意網絡攻擊的主題。他們使用魚叉式廣告活動,誘騙誘騙的URL和憑證填充欺詐來傳播惡意軟件。注意不要落入他們旋轉的謊言網中。謹慎行事,切記您永遠都不能相信網絡犯罪分子的話,對研究機構和醫療機構的持續攻擊就證明了這一點。