Cyberkriminelle Målrettede sundhedsorganisationer, der bekæmper Coronavirus

Verden er midt i en pandemi. Coronavirus har spredt sig globalt og har hævdet en svimlende mængde ofre. Folk er bange og usikre på, hvad de skal gøre, og hvad der skal komme. I disse usikre tider har en ting været konstant - alle er enige om, at de mennesker, der kæmper mod den første pandemiske hånd, er helte. Sygeplejersker, læger, forskere, medicinske fagfolk i frontlinjen, der gør deres bedste for at hjælpe. Dette er mennesker, der er værdige til respekt generelt, men endnu mere - så fortjener det nu. Mange af dem har gjort deres daglige arbejde selv uden det rette beskyttelsesudstyr, fordi de ikke ønsker at vende ryggen til de mennesker, der har mest brug for dem. De risikerer deres eget liv med at hjælpe de nødlidende. Det er værd at beundre.

Desværre er det ligeglad med, at nogle mennesker er ligeglade med ofring, offentlig pligt og fælles anstændighed. Der er cyberkriminelle, der finder det passende at sætte fortjeneste i forhold til mennesker. Crooks, der ikke er interesseret i den nødsituation, de fleste lande er i, og panikstilstand næsten alle enkeltpersoner er i, uden stop. Disse ondsindede personer har besluttet, at det nu er tid til at frigive malvertiseringskampagner. Ikke kun det, men angreb rettet mod dem, vi har mest brug for - sundhedspersonale, der kæmper mod den frygtede Coronavirus. De har løsrevet deres angreb på hospitaler, sundhedsorganisationer og medicinske leverandører, og medicinske fagfolk lider under det. I stedet for at fokusere på at hjælpe mennesker, bliver de distraherede af cybercrooks grådighed.

Table of Contents

Ingen tid som nutiden til et hurtigt kontantfang

De ondsindede individer frigav deres ondskabsfulde angreb på dem, der forsøger at beskytte os mod virussen. Malware-forskere afslørede to nylige kampagner med bemærkninger - en mod to canadiske virksomheder: en statlig sundhedsorganisation og et medicinsk forskningsuniversitet. Og den anden kastede et bredt net og sigter mod medicinske organisationer og medicinske forskningsfaciliteter over hele verden.

Skurkerne sendte en række e-mails til organisationerne og maskerede dem som legitime. De påstod deres legitimitet ved at hævde at indeholde COVID-19-relaterede oplysninger. Mere specifikt data om medicinsk forsyning, detaljer fra Verdenssundhedsorganisationen (WHO) eller vigtig virksomhedskommunikation vedrørende virussen. Uanset hvilken front e-mailen blev lagt ud, forblev dets virkelige mål det samme - at sprede malware. Cyberkriminelle indlæste disse e-mails med ransomware, info-stealers, trojanere og mere. Alt sammen med et hurtigt kontantfang.

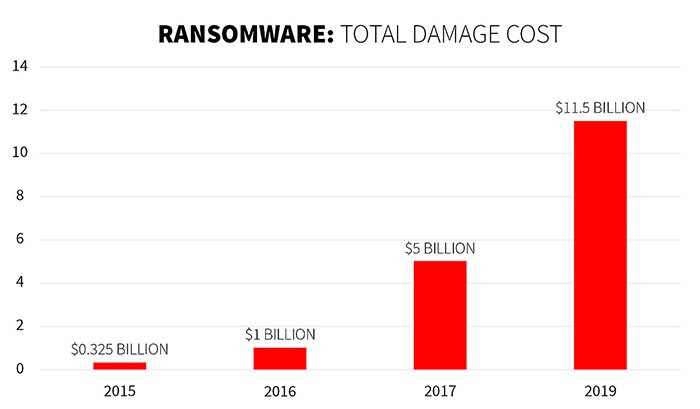

Skildring af år-til-år stigning i rentabiliteten af ransomware. Kilde: gdatasoftware.com

Indlæg og outs af phishingangreb

I slutningen af marts, mere specifikt mellem 24. marts og 30. marts, bemærkede forskere visse særegenheder omkring COVID-19-relaterede angreb . Der var adskillige forsøg på angreb rettet mod folk, der var aktivt engageret i at bekæmpe Coronavirus. Som nævnt er cyberkriminelle 'første forsøg på et angreb målrettet individer, der er forbundet med en ikke navngivet canadisk regerings sundhedsorganisation, der var involveret i COVID-19-reaktionsindsats. Og deres anden mål var rettet mod et canadisk universitet, der er ansvarlig for COVID-19-forskning.

De ondsindede e-mails gjorde deres bedste for at efterligne legitime. De forfalskede en faktisk WHO-e-mail-adresse (noreply @ who [.] Int) og indeholdt en RTF-fil (rich text format), der angiveligt havde oplysninger relateret til pandemien.

At åbne denne e-mail er en fejl. At åbne RTF er en endnu større fejl.

Når RTF-filen åbnes, forsøger den at levere en ransomware-nyttelast til dit system. Nyttelasten udnytter en kendt sårbarhed (CVE-2012-0158) i Microsoft Office. Det lader angribere udføre vilkårlig kode.

Hvis du åbner den ondsindede vedhæftning, falder den og udfører en ransomware binær til disk på C: \ Brugere \

Malware, RTF-filen skjuler, ser ud til at være en open-source ransomware-variant ved navn EDA2. Denne infektion er en del af en større, mere ildevarslende ransomware-familie - den fra HiddenTear. Hvis navnet ringer på en klokke, er det ingen overraskelse. HiddenTear-truslen er en behemoth, der har krævet utallige ofre.

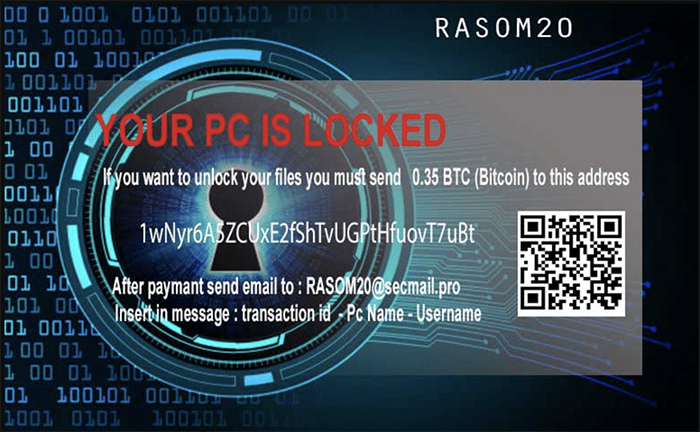

Så snart den binære udføres, indledes en HTTP GET-anmodning om ressource tempinfo.96 [.] Lt / wras / RANSOM20.jpg . Infektionen klapper på en meddelelse, der vises på dit skrivebord for at give dig et indblik i dit forhold - 'DIN PC ER LÅST.' Den meddelelse, den indeholder, lyder: 'Hvis du vil låse dine filer op, skal du sende .35 BTC [Bitcoin] til denne adresse.' Derefter efterlader du den aktuelle adresse. For at præcisere, på tidspunktet for skrivning af denne artikel, .35 Bitcoin svarer til 2.670.13 USD.

Billede af ransomware-besked. Kilde: unit42.paloaltonetworks.com

Billedet gemmes på disken ved C: \ Brugere \

Den binære ransomware krypterer en række filudvidelser, herunder '.DOC', '.ZIP', '. PPT 'og mere. Forskere bemærker, at denne ransomwares binære har en betydelig begrænsning. Det er kun hårdkodet for at kryptere filer og mapper, der er på offerets skrivebord.

Her er en liste over de forskellige filtypenavner, som den binære ransomware krypterer:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', ' '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', ' '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

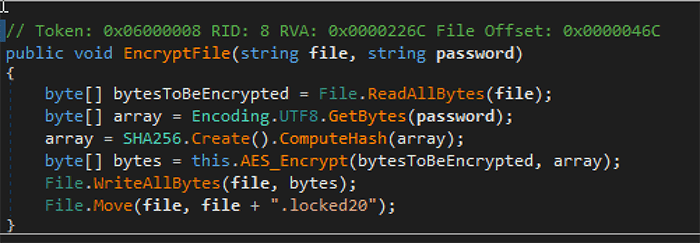

Infektionens krypteringsalgoritme er enkel, men alligevel effektiv. Alle dine filer bliver låst og omdøbt med udvidelsen '.locked20.' Du kan se ransomware-kildekoden på billedet herunder.

Krypteringskilde-koden til ransomware. Kilde: unit42.paloaltonetworks.com

Når fjernkommandoen og kontrolserveren (også kaldet C&C eller C2) er klar til at få fat i dine data, opretter den en brugerdefineret nøgle baseret på brugernavn / værtsnavn detaljer. Det fortsætter med at sende denne nøgle tilbage til den inficerede vært for yderligere behandling.

Når nøglen er modtaget fra C2-serveren, initierer den inficerede vært en HTTP POST-anmodning til ressourcen www.tempinfo.96 [.] Lt / wras / savekey.php, der indeholder dens værtsnavn og den primære dekrypteringsnøgle for værten, som er , i sig selv, AES-krypteret.

Tomme løfter og ingen faktisk våbenhvile

For nylig var der en række løfter fra cyberkriminelle om, at de ville indstille angreb rettet mod hospitaler, mens pandemien varer. Dette løfte og disse løfter viste intet andet end tomme ord som forskningspunkter, som angreb fortsætter i dag. Der har været flere hospitaler, der har delt alarmerende information - Ryuk ransomware har målrettet dem. Ryuk er en anden uhyggelig trussel i ransomware-verdenen.

Jeg kan bekræfte, at #Ryuk ransomware stadig er målrettet

på trods af den globale pandemi. Jeg ser på en amerikansk sundhedsudbyder i øjeblikket, der blev målrettet natten over. Alle HC-udbydere, der læser dette, hvis du har en TrickBot-infektion, får hjælp til at håndtere det ASAP.- PeterM (@AltShiftPrtScn) 26. marts 2020

Opslag fra sociale medier fra 26. marts, der bekræfter Ruyk's hospitalangreb Kilde: twitter.com

Det er ikke kun Canada og USA, der lider af disse angreb. Som nævnt er skurkerne blevet globale med deres grådighed.

En London-baseret sundhedsudbyder ved navn Hammersmith Medicines Research samarbejder med den britiske regering om at teste COVID-19-vacciner. De rapporterede om et ransomware-angreb for nylig. Maze ransomware hævdede dem som ofre, og skurkerne, der lancerede dette angreb, offentliggjorde senere de data, de stjal fra organisationen online.

Medicinske organisationer og medicinske forskningsfaciliteter i Japan sluttede sig også til listen over mål ved hjælp af AgentTesla malware. I nævnte liste finder du også et tysk industrielt fremstillingsfirma, et tyrkisk regeringsagentur, der administrerer offentlige værker, en koreansk kemisk producent og en amerikansk forsvarsanalyse.

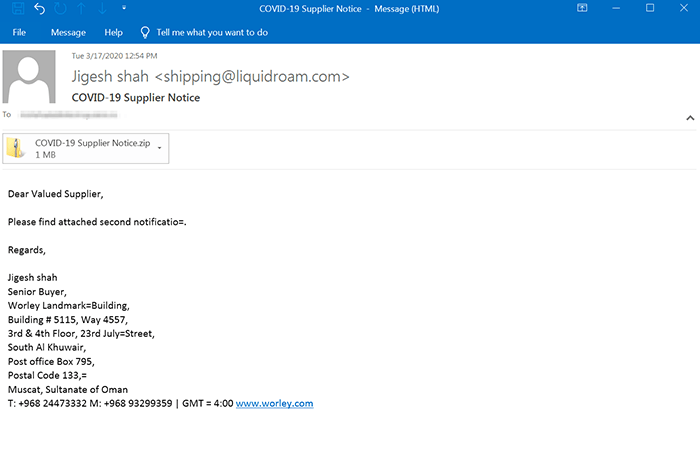

Alle disse steder, og sandsynligvis andre som dem, bliver offer for malvertiseringskampagner, der udnytter Coronavirus-situationen til økonomisk gevinst. Cyberkriminelle bag angrebene bruger COVID-19 til at lokke målene til at åbne deres e-mails. Da Coronavirus er ganske sindsordet på dette tidspunkt, har det en tendens til at lokke lokkemad til, at folk stoler på falske e-mails nok til at åbne dem. For at opnå dette og sikre deres succes lægger de normalt en opmærksomheds-tag-linje. Ligesom for eksempel 'COVID-19 leverandørmeddelelse' eller en 'virksomhedsrådgivning.'

En phishing-e-mail, der viser sig at indeholde taglinjen 'COVID-19 leverandørmeddelelse'. Kilde: media.threatpost.com

At få dig til at åbne deres falske e-mail er cyberkriminelle 'første skridt. Når de narrer dig til at gøre det, er de nødt til at dupe dig til at tro indholdet af e-mailen nok til at følge dens instruktioner. De har en tendens til at være de samme i hver enkelt - se vedhæftningen og åbn vedhæftningen. Lade være med! Bliv ikke offer for deres trickery.

Vedhæftningerne til de grimme e-mails viste sig at være droppers, der leverer varianter af AgentTesla malware-familien. I tilfælde af at du ikke er bekendt med netop denne infektion, er det en info-stealer, der har været rundt om blokken siden 2014. Den bliver annonceret og solgt på et utal af fora, der fungerer som vandhuller for cyberkriminelle. AgentTesla er blandt de øverste malware-familier, der vælges af SilverTerrier-trusselsaktøren, som er berygtet for BEC-kampagner med erhvervsmæssig e-mail.

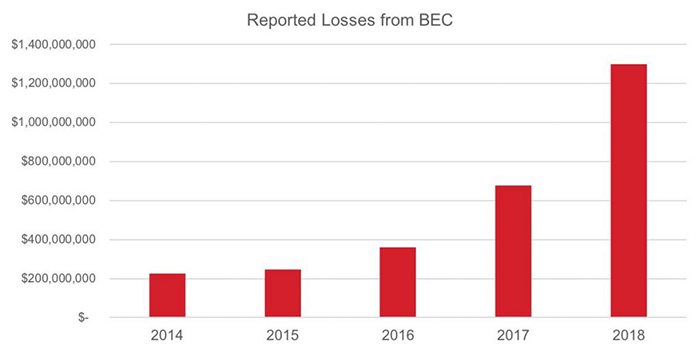

Nedenfor kan du se et diagram, der viser de rapporterede tab fra BEC-angreb i de senere år. Som du kan se, er væksten tydelig.

Skildring af de rapporterede tab fra BEC-angreb fra 2014 til 2018. Kilde: vadesecure.com

Tricking People er en vanskelig forretning

Rapporter viser, at e-mail-adressen, der er ansvarlig for at sende disse ondsindede e-mails, er 'Shipping @ liquidroam [.] Com.' Det bruger et legitimt forretningsdomæne til LiquidRoam, der leverer salg af elektriske skateboards. Da de opdagede dette, konkluderede forskerne, at det er kompromitteret, og at de er faldet i cyberkriminelle hænder til at bruge, som de finder passende.

En anden observation foretaget af forskere viste, at alle de tilknyttede prøver, der er forbundet til det samme C2-domæne til eksfiltrering - 'ftp [.] Lookmegarment [.] Com.' De tilføjer også, at AgentTesla-prøverne havde hårdkodede legitimationsoplysninger, som blev vant til at kommunikere med C2-serveren over File Transfer Protocol (FTP).

Cyberkriminelle viser intet tegn på at stoppe deres angreb. Indtil i dag fortsætter de med at udnytte Coronavirus-pandemien som tema for deres ondsindede cyberangreb verden over. De spreder malware ved hjælp af spearphishing-kampagner, booby-fangede URL-adresser og referencer-fyldning-svindel. Vær forsigtig med ikke at falde ned i løgn, de drejer rundt om. Vær forsigtig, og husk, at du aldrig kan stole på cyberkriminals ord, som det fremgår af de fortsatte angreb på forskningsfaciliteter og sundhedsinstitutioner.