Cyberkriminella målvårdsorganisationer som bekämpar Coronavirus

Världen är mitt i en pandemi. Coronavirus har spridit sig globalt och har gjort anspråk på ett häpnadsväckande antal offer. Människor är rädda och osäkra på vad de ska göra och vad som kommer att komma. Under dessa osäkra tider har en sak varit konstant - alla är överens om att folket som bekämpar pandemin från första hand är hjältar. Sjuksköterskor, läkare, forskare, medicinska personer i frontlinjen, gör sitt bästa för att hjälpa. Dessa är människor som är värda att respektera i allmänhet men ännu mer - så förtjänar det nu. Många av dem har gjort sin dagliga dag även utan korrekt skyddsutrustning eftersom de inte vill vända ryggen till de människor som behöver dem mest. De riskerar sitt eget liv att hjälpa de i nöd. Det är värt att beundra.

Tyvärr bryr sig vissa människor inte om offer, offentliga skyldigheter och gemensam anständighet. Det finns cyberbrottslingar som tycker att det är lämpligt att sätta vinst över människor. Crooks, som inte bryr sig om den nödsituation de flesta länder är i, och tillståndet av panik nästan alla individer är i, non-stop. Dessa skadliga individer har beslutat att det nu är dags att släppa bort malvertiseringskampanjer. Inte bara det, utan attacker riktade mot dem vi behöver mest - hälso- och sjukvårdspersonal som bekämpar det fruktade Coronavirus. De har släppt ut sina attacker på sjukhus, sjukvårdsorganisationer och medicinska leverantörer, och medicinska yrkesverksamma lider av det. Istället för att fokusera på att hjälpa människor, distraheras de av cyberkrökens girighet.

Table of Contents

Ingen tid som nuet för ett snabbt kontantgrepp

De skadliga individerna släppte sina malvertiserande attacker på dem som försökte skydda oss mot viruset. Malware-forskare avslöjade två nyligen noterade kampanjer - en mot två kanadensiska anläggningar: en statlig sjukvårdsorganisation och ett medicinskt forskningsuniversitet. Och den andra kastade ett brett nät och riktade till medicinska organisationer och medicinska forskningsanläggningar över hela världen.

Skurkarna skickade ut en massa e-postmeddelanden till organisationerna och maskerade dem som legitima. De hävdade sin legitimitet genom att påstå att de innehöll COVID-19-relaterad information. Mer specifikt information om medicinsk leverans, information från Världshälsoorganisationen (WHO) eller viktig företagskommunikation om viruset. Oavsett vilken front e-posten lägger ut, förblev dess verkliga mål detsamma - att sprida skadlig programvara. Cyberbrottslingarna laddade dessa e-postmeddelanden med ransomware, info-stealers, trojaner och mer. Allt i namnet på en snabb kontantgrepp.

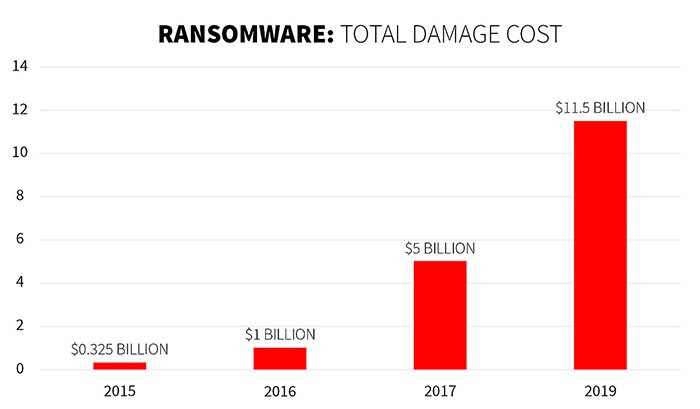

Skildring av ökningen år till år i lönsamheten för ransomware. Källa: gdatasoftware.com

Insatserna och outs av phishingattackerna

I slutet av mars, mer specifikt mellan 24 mars och 30 mars, märkte forskare vissa särligheter kring COVID-19-relaterade attacker . Det fanns flera attackförsök riktade mot personer som aktivt var engagerade i kampen mot Coronavirus. Som nämnts är cyberbrottsens första försök på en attack riktad individer, anslutna till en namngiven kanadensisk hälsoorganisation, inblandade i COVID-19 svarinsatser. Och deras andra syftade till ett kanadensiskt universitet som ansvarar för COVID-19-forskning.

De skadliga e-postmeddelandena gjorde sitt bästa för att efterlikna legitima. De förfalskade en verklig WHO-e-postadress (noreply @ who [.] Int) och innehöll en RTF-fil (rich text format) som förmodligen hade information relaterad till pandemin.

Att öppna den här e-postadressen är ett misstag. Att öppna RTF är ett ännu större misstag.

Efter att RTF-filen öppnas försöker den leverera en ransomware-nyttolast till ditt system. Nyttolasten utnyttjar en känd sårbarhet (CVE-2012-0158) i Microsoft Office. Det låter angriparna köra godtycklig kod.

Om du öppnar den skadliga bilagan tappar den och kör en binär ransomware till disk på C: \ Users \

Malware, RTF-filen döljer, verkar vara en öppen källkods ransomware-variant med namnet EDA2. Denna infektion är en del av en större, mer olycksbådande, ransomware-familj - den från HiddenTear. Om namnet ringer på en klocka är det ingen överraskning. HiddenTear-hotet är en behemoth som har gjort anspråk på otaliga offer.

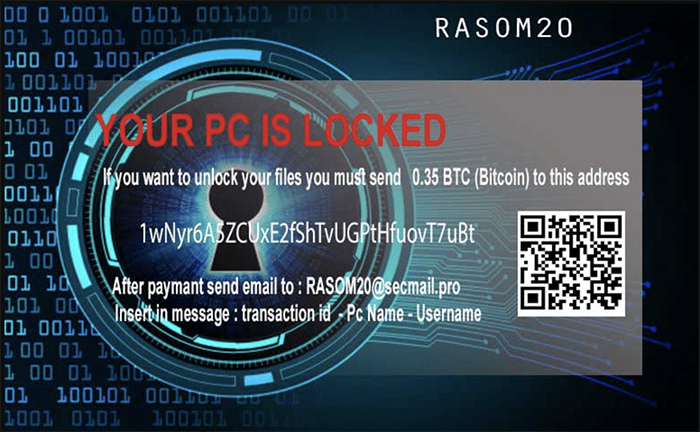

Så snart den binära exekveras initieras en HTTP GET-begäran för resurstempinfo.96 [.] Lt / wras / RANSOM20.jpg . Infektionen smälter på ett meddelande som visas på skrivbordet för att leda dig till ditt problem - "DIN PC IS LOCKED." Meddelandet innehåller: "Om du vill låsa upp dina filer måste du skicka .35 BTC [Bitcoin] till den här adressen." Då lämnar du adressen i fråga. För att förtydliga, när denna artikel skrivs, är 35 bitcoin lika med 2 670,13 USD.

Bild av meddelandet om ransomware-meddelandet. Källa: unit42.paloaltonetworks.com

Bilden sparas på disken på C: \ Användare \

Den binära ransomware krypterar en rad filändelser, inklusive '.DOC', '.ZIP', '. PPT 'och mer. Forskare noterar att det här ransomwares binära har en väsentlig begränsning. Det är hårt kodat bara för att kryptera filer och kataloger som finns på offrets skrivbord.

Här är en lista över de olika filändelserna, som binär ransomware krypterar:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', ' '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', ' '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', ' '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

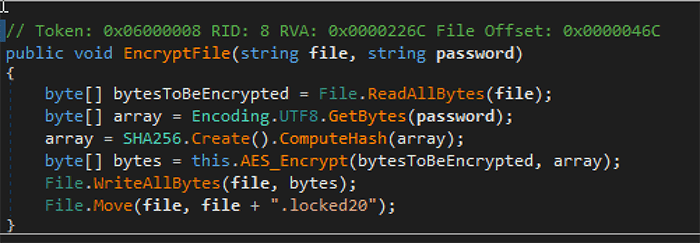

Infektionens krypteringsalgoritm är enkel men ändå effektiv. Alla dina filer låses och byter namn på med tillägget '.locked20.' Du kan se källkoden för ransomware i bilden nedan.

Kodkoden för kryptering för ransomware. Källa: unit42.paloaltonetworks.com

När fjärrkommandot och kontrollservern (även kallad C&C eller C2) lyckats få tag på dina data skapas en anpassad nyckel baserad på användarnamn / värdnamndetaljer. Det fortsätter att skicka den nyckeln tillbaka till den infekterade värden för vidare bearbetning.

När nyckeln har tagits emot från C2-servern initierar den infekterade värden en HTTP POST-begäran till resursen www.tempinfo.96 [.] Lt / wras / savekey.php som innehåller dess värdnamn och den primära dekrypteringsnyckeln för värden, som är , i sig, AES-krypterad.

Tomma löften och inget faktiskt eldupphör

Nyligen fanns det ett antal löften från cyberbrottslingar om att de skulle avbryta attacker riktade mot sjukhus, medan pandemin varar. Denna löfte och dessa löften bevisade ingenting annat än tomma ord som forskningspunkter som attackerna fortsätter till i dag. Det har varit flera sjukhus som har delat oroande information - Ryuk ransomware har riktat dem. Ryuk är ett annat monströst hot i ransomware-världen.

Jag kan bekräfta att #Ryuk ransomware fortfarande riktar sig

sjukhus trots den globala pandemin. Jag tittar på en amerikansk vårdgivare just nu som riktades över en natt. Alla leverantörer av HC som läser detta, om du har en TrickBot-infektion får hjälp med att hantera det ASAP.- PeterM (@AltShiftPrtScn) 26 mars 2020

Sociala medier postar från 26 mars, som bekräftar Ruyk sjukhusattacker. Källa: twitter.com

Det är inte bara Kanada och USA som lider av dessa attacker. Som nämnts har skurkarna gått globalt med sin girighet.

En London-baserad vårdgivare, med namnet Hammersmith Medicines Research, samarbetar med den brittiska regeringen för att testa COVID-19-vacciner. De rapporterade om en ransomware-attack nyligen. Maze ransomware hävdade dem som offer, och skurkarna som startade attacken publicerade senare de uppgifter de stal från organisationen online.

Medicinska organisationer och medicinska forskningsanläggningar i Japan anslöt sig också till listan över mål med AgentTesla-skadlig programvara. I nämnda lista hittar du också ett tysk industriellt tillverkningsföretag, en turkisk myndighet som förvaltar offentliga arbeten, en koreansk kemikalietillverkare och en amerikansk försvarsforskningsenhet.

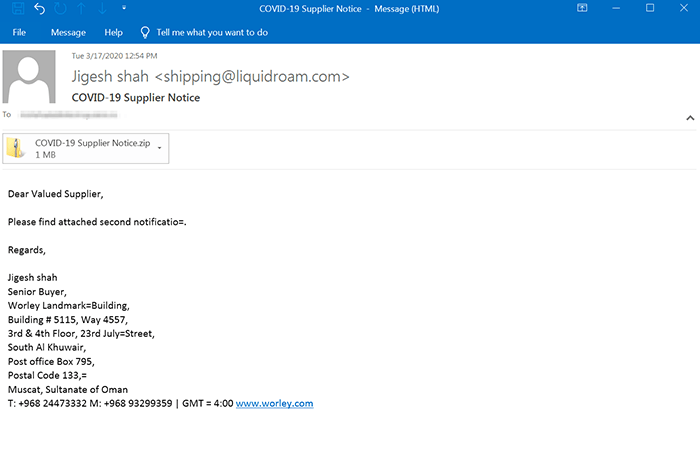

Alla dessa platser, och troligtvis andra som dem, blir offer för malvertiseringskampanjer som utnyttjar Coronavirus-situationen för ekonomisk vinst. Cyberbrottslingarna, bakom attackerna, använder COVID-19 för att locka målen till att öppna sina e-postmeddelanden. Eftersom Coronavirus är ganska surrordet vid denna tidpunkt, tenderar det att framgångsrikt agga människor att lita på falska e-postmeddelanden tillräckligt för att öppna dem. För att uppnå detta och säkerställa deras framgång sätter de vanligtvis en uppmärksamhet tag-linje. Som till exempel "COVID-19 leverantörsmeddelande" eller "Företagsrådgivning."

Ett phishing-e-postmeddelande som visar sig innehålla taglinjen "COVID-19 leverantörsmeddelande." Källa: media.threatpost.com

Att få dig att öppna sina skräppostmeddelanden är cyberbrottsens första steg. När de lurar dig att göra det måste de tappa dig till att tro innehållet i e-postmeddelandet tillräckligt för att följa instruktionerna. De tenderar att vara desamma i varenda en - se bilagan och öppna bilagan. Låt bli! Bli inte offer för deras trick.

Bilagorna till de otäcka e-postmeddelandena visade sig vara droppar som levererar varianter av AgentTesla-skadeprogramvaran. Om du inte känner till den här infektionen är det en info-stealer som har funnits runt kvarteret sedan 2014. Den annonseras och säljs på en mängd forum, som fungerar som vattenhål för cyberbrottslingar. AgentTesla är bland de främsta skadefamiljfamiljerna som valts av hotaktören SilverTerrier, vilket är ökänt för BEC-kampanjer.

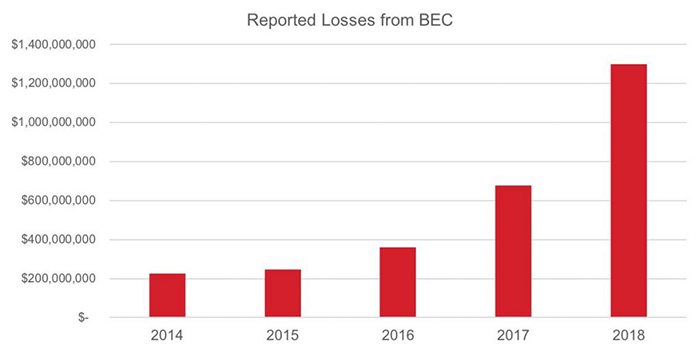

Nedan kan du se ett diagram som visar de rapporterade förlusterna från BEC-attacker under de senaste åren. Som ni ser är tillväxten tydlig.

Skildring av de rapporterade förlusterna från BEC-attacker från 2014 till 2018. Källa: vadesecure.com

Tricking People är ett knepigt företag

Rapporter visar att e-postadressen, som är ansvarig för att skicka ut dessa skadliga e-postmeddelanden, är 'Shipping @ liquidroam [.] Com.' Den använder en legitim affärsdomän för LiquidRoam, som tillhandahåller försäljning av elektriska skateboards. Efter att ha upptäckt detta, drog forskarna slutsatsen att det har blivit komprometterat och att de fallit i cyberkriminella händer att använda som de finner lämpligt.

En annan observation gjord av forskare visade att alla tillhörande prover anslutna till samma C2-domän för exfiltrering - 'ftp [.] Lookmegarment [.] Com.' De tillägger också att AgentTesla-proverna hade hårdkodade referenser, som vant sig att kommunicera med C2-servern via File Transfer Protocol (FTP).

Cyberbrottslingar visar inga tecken på att stoppa sina attacker. Fram till idag fortsätter de att utnyttja Coronavirus-pandemin som ett tema för deras skadliga cyberattacker över hela världen. De sprider skadlig programvara med spearphishing-kampanjer, booby-fångade URL-adresser och bedrägeri-stoppningsfusk. Var försiktig så att du inte hamnar på ljusen de snurrar på. Var försiktig och kom ihåg att du aldrig kan lita på cyberbrottsliga ord, vilket framgår av de fortsatta attackerna mot forskningsanläggningar och sjukvårdsinstitutioner.