Οι κυβερνοεγκληματίες στοχεύουν οργανισμούς υγειονομικής περίθαλψης που καταπολεμούν τον κοροναϊό

Ο κόσμος είναι μέσα σε μια πανδημία. Το Coronavirus έχει εξαπλωθεί παγκοσμίως και έχει διεκδικήσει ένα τεράστιο ποσό θυμάτων. Οι άνθρωποι φοβούνται και δεν είναι σίγουροι για το τι να κάνουν και τι θα έρθει. Σε αυτές τις αβέβαιες στιγμές, ένα πράγμα έχει παραμείνει σταθερό - όλοι συμφωνούν ότι οι άνθρωποι που καταπολεμούν την πανδημία από πρώτο χέρι είναι ήρωες. Νοσοκόμες, γιατροί, ερευνητές, επαγγελματίες του ιατρικού τομέα στην πρώτη γραμμή, κάνουν ό, τι μπορούν για να βοηθήσουν. Αυτοί είναι άνθρωποι που αξίζουν τον σεβασμό γενικά, αλλά ακόμη περισσότερο το αξίζουν τώρα. Πολλοί από αυτούς κάνουν την καθημερινότητά τους ακόμη και χωρίς τον κατάλληλο προστατευτικό εξοπλισμό επειδή δεν θέλουν να γυρίσουν την πλάτη τους στους ανθρώπους που τους χρειάζονται περισσότερο. Διακινδυνεύουν τη ζωή τους βοηθώντας όσους έχουν ανάγκη. Αυτό αξίζει τον θαυμασμό.

Δυστυχώς, ορισμένοι άνθρωποι δεν ενδιαφέρονται για τη θυσία, το δημόσιο καθήκον και την κοινή αξιοπρέπεια. Υπάρχουν εγκληματίες στον κυβερνοχώρο, οι οποίοι το θεωρούν σκόπιμο να κερδίσουν κέρδη έναντι των ανθρώπων. Οι απατεώνες, που δεν ενδιαφέρονται για την κατάσταση έκτακτης ανάγκης βρίσκονται στις περισσότερες χώρες, και η κατάσταση πανικού σχεδόν όλα τα άτομα βρίσκονται, χωρίς διακοπή. Αυτά τα κακόβουλα άτομα έχουν αποφασίσει τώρα είναι η ώρα να εξαπολύσουν κακόβουλες καμπάνιες. Όχι μόνο αυτό, αλλά και επιθέσεις που απευθύνονται σε εκείνους που χρειαζόμαστε περισσότερο - επαγγελματίες υγείας, καταπολεμώντας το φοβερό Coronavirus. Έχουν εξαπολύσει τις επιθέσεις τους σε νοσοκομεία, οργανισμούς υγειονομικής περίθαλψης και ιατρικούς προμηθευτές και οι επαγγελματίες του ιατρικού τομέα υποφέρουν από αυτό. Αντί να επικεντρώνονται στη βοήθεια των ανθρώπων, αποσπώνται από την απληστία των κυβερνοεξόρων.

Table of Contents

Χωρίς χρόνο σαν το παρόν για μια γρήγορη αρπαγή μετρητών

Τα κακόβουλα άτομα εξαπέλυσαν τις κακόβουλες επιθέσεις τους σε εκείνους που προσπαθούν να μας προστατεύσουν από τον ιό. Οι ερευνητές κακόβουλου λογισμικού αποκάλυψαν δύο πρόσφατες εκστρατείες σημειώσεων - μία εναντίον δύο καναδικών ιδρυμάτων: κυβερνητικό οργανισμό υγειονομικής περίθαλψης και πανεπιστήμιο ιατρικής έρευνας Και, το άλλο ρίχνει ένα ευρύ δίχτυ και απευθύνεται σε ιατρικούς οργανισμούς και ιατρικές ερευνητικές εγκαταστάσεις παγκοσμίως.

Οι απατεώνες έστειλαν πολλά email στους οργανισμούς και τα αποκάλυψαν ως νόμιμα. Υποστήριξαν τη νομιμότητά τους ισχυριζόμενοι ότι περιέχουν πληροφορίες σχετικές με το COVID-19. Πιο συγκεκριμένα, δεδομένα ιατρικού εφοδιασμού, λεπτομέρειες από τον Παγκόσμιο Οργανισμό Υγείας (ΠΟΥ) ή ζωτικές εταιρικές επικοινωνίες σχετικά με τον ιό. Όποιο και αν είναι το email, ο πραγματικός του στόχος παρέμεινε ο ίδιος - η διάδοση κακόβουλου λογισμικού. Οι εγκληματίες στον κυβερνοχώρο φόρτωσαν αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου με ransomware, κλοπές πληροφοριών, Trojans και άλλα. Όλα στο όνομα μιας γρήγορης ανάληψης μετρητών.

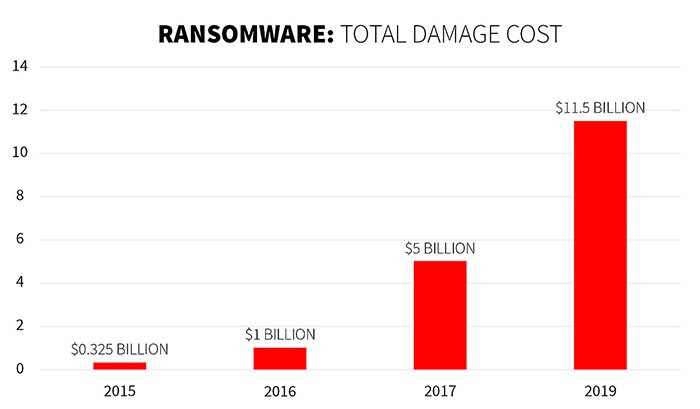

Απεικόνιση της ετήσιας αύξησης της κερδοφορίας του ransomware. Πηγή: gdatasoftware.com

Τα μέσα και τα έξω των επιθέσεων ηλεκτρονικού ψαρέματος

Στο τέλος Μαρτίου, πιο συγκεκριμένα μεταξύ 24 Μαρτίου και 30 Μαρτίου, οι ερευνητές παρατήρησαν ορισμένες ιδιαιτερότητες σχετικά με τις επιθέσεις που σχετίζονται με το COVID-19 . Υπήρξαν αρκετές απόπειρες επιθέσεων που στοχεύουν σε άτομα που ασχολούνται ενεργά με την καταπολέμηση του Coronavirus. Όπως αναφέρθηκε, η πρώτη απόπειρα των εγκληματιών στον κυβερνοχώρο σε μια επίθεση στοχεύει άτομα, που συνδέονται με έναν ανώνυμο κυβερνητικό οργανισμό υγείας του Καναδά, που συμμετέχει σε προσπάθειες αντίδρασης COVID-19. Και, το δεύτερο στόχευε σε ένα καναδικό πανεπιστήμιο υπεύθυνο για τη διεξαγωγή έρευνας COVID-19.

Τα κακόβουλα email έκαναν το καλύτερο δυνατό για να μιμούνται νόμιμα. Παραπλανήθηκαν μια πραγματική διεύθυνση ηλεκτρονικού ταχυδρομείου του ΠΟΥ (noreply @ who [.] Int) και περιείχαν ένα αρχείο μορφής εμπλουτισμένου κειμένου (RTF) που υποτίθεται ότι είχε πληροφορίες σχετικά με την πανδημία.

Το άνοιγμα αυτού του email είναι λάθος. Το άνοιγμα του RTF είναι ακόμη μεγαλύτερο λάθος.

Μετά το άνοιγμα του αρχείου RTF, επιχειρεί να παραδώσει ένα payload λογισμικό payload στο σύστημά σας. Το ωφέλιμο φορτίο εκμεταλλεύεται μια γνωστή ευπάθεια (CVE-2012-0158) στο Microsoft Office. Επιτρέπει στους εισβολείς να εκτελούν αυθαίρετο κώδικα.

Εάν ανοίξετε το κακόβουλο συνημμένο, πέφτει και εκτελεί ένα δυαδικό ransomware στο δίσκο στο C: \ Users \

Το κακόβουλο λογισμικό, το αρχείο RTF κρύβεται, φαίνεται να είναι μια παραλλαγή ransomware ανοιχτού κώδικα με το όνομα EDA2. Αυτή η μόλυνση είναι μέρος μιας μεγαλύτερης, πιο δυσοίωνης, οικογένειας ransomware - αυτής της HiddenTear. Εάν το όνομα χτυπήσει ένα κουδούνι, δεν αποτελεί έκπληξη. Η απειλή του HiddenTear είναι ένας μεγαλοπρεπής που έχει προκαλέσει αμέτρητα θύματα.

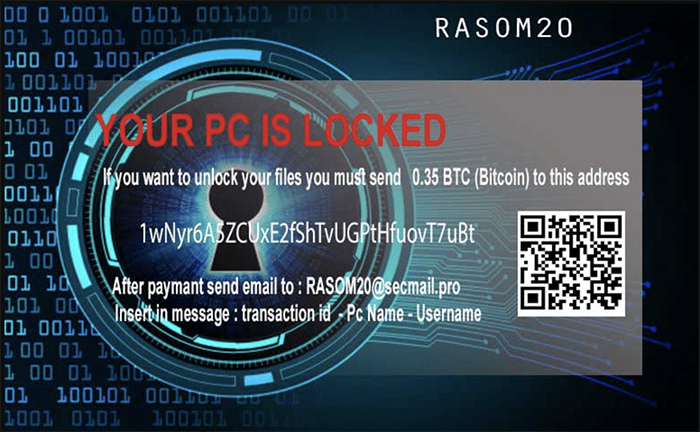

Μόλις εκτελεστεί το δυαδικό αρχείο , ξεκινά ένα αίτημα HTTP GET για τον πόρο tempinfo.96 [.] Lt / wras / RANSOM20.jpg . Η μόλυνση χτυπά σε μια οθόνη ειδοποιήσεων στην επιφάνεια εργασίας σας για να σας καθοδηγήσει στην κατάσταση σας - «Ο υπολογιστής σας είναι κλειδωμένος». Το μήνυμα που περιέχει έχει ως εξής: "Εάν θέλετε να ξεκλειδώσετε τα αρχεία σας, πρέπει να στείλετε 0,35 BTC [Bitcoin] σε αυτήν τη διεύθυνση." Σας αφήνει στη συνέχεια τη συγκεκριμένη διεύθυνση. Για να διευκρινιστεί, κατά τη στιγμή της σύνταξης αυτού του άρθρου, το .35 Bitcoin ισούται με 2.670,13 USD.

Εικόνα του μηνύματος ειδοποίησης ransomware. Πηγή: unit42.paloaltonetworks.com

Η εικόνα αποθηκεύεται στο δίσκο στο C: \ Users \

Το δυαδικό ransomware κρυπτογραφεί μια σειρά από επεκτάσεις αρχείων, συμπεριλαμβανομένων των '.DOC', '.ZIP', '. PPT και άλλα. Οι ερευνητές σημειώνουν ότι αυτό το δυαδικό ransomware έχει ουσιαστικό περιορισμό. Είναι δύσκολο κωδικοποιημένο μόνο για την κρυπτογράφηση αρχείων και καταλόγων που βρίσκονται στην επιφάνεια εργασίας του θύματος.

Ακολουθεί μια λίστα με τις διάφορες επεκτάσεις αρχείων, τις οποίες κρυπτογραφεί το δυαδικό ransomware:

".abw", ".aww", ".chm", ".dbx", ".djvu", ".doc", ".docm", ".docx", ".dot", ".dotm", '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', ".ods", ".odt", ".ott", ".oxps", ".pages", ".pdf", ".pmd", ".pot", ".potx", ".pps", ".ppsx", ".ppt", ".pptm", ".pptx", ".prn", ".prproj", ".ps", ".pub", ".pwi", ".rtf", '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', ".xps", ".bak", ".bbb", ".bkf", ".bkp", ".dbk", ".gho", ".iso", ".json", ".mdbackup", ".nba", ".nbf", ".nco", ".nrg", ".old", ".rar", ".sbf", ".sbu", ".spb", ".spba", ".tib", ".wbcat", ".zip", "7z", ".dll", ".dbf"

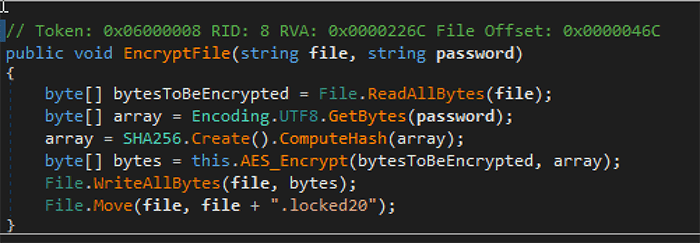

Ο αλγόριθμος κρυπτογράφησης της λοίμωξης είναι απλός αλλά αποτελεσματικός. Όλα τα αρχεία σας κλειδώνονται και μετονομάζονται με την επέκταση «.locked20». Μπορείτε να δείτε τον πηγαίο κώδικα ransomware στην παρακάτω εικόνα.

Ο πηγαίος κώδικας κρυπτογράφησης του ransomware. Πηγή: unit42.paloaltonetworks.com

Αφού ο απομακρυσμένος διακομιστής εντολών και ελέγχου (ονομάζεται επίσης C&C ή C2) καταφέρνει να κρατήσει τα δεδομένα σας, δημιουργεί ένα προσαρμοσμένο κλειδί με βάση το όνομα χρήστη / όνομα κεντρικού υπολογιστή. Προχωρά στην αποστολή αυτού του κλειδιού στον μολυσμένο κεντρικό υπολογιστή για περαιτέρω επεξεργασία.

Μόλις ληφθεί το κλειδί από τον διακομιστή C2, ο μολυσμένος κεντρικός υπολογιστής ξεκινά ένα αίτημα HTTP POST στον πόρο www.tempinfo.96 [.] Lt / wras / savekey.php που περιέχει το όνομα κεντρικού υπολογιστή του και το πρωτεύον κλειδί αποκρυπτογράφησης για τον κεντρικό υπολογιστή, το οποίο είναι , από μόνο του, το AES κρυπτογραφημένο.

Κενές υποσχέσεις και καμία πραγματική παύση

Πρόσφατα, υπήρξαν πολλές υποσχέσεις που έγιναν από εγκληματίες στον κυβερνοχώρο ότι θα σταματούσαν τις επιθέσεις με στόχο τα νοσοκομεία, ενώ η πανδημία διαρκεί. Αυτή η υπόσχεση και αυτές οι υποσχέσεις απέδειξαν τίποτα περισσότερο από κενά λόγια, καθώς ερευνητικά σημεία δείχνουν ότι οι επιθέσεις συνεχίζονται μέχρι σήμερα. Υπήρξαν αρκετά νοσοκομεία που έχουν μοιραστεί ανησυχητικές πληροφορίες - το Ryuk ransomware τους έχει στοχεύσει. Το Ryuk είναι μια άλλη τερατώδης απειλή στον κόσμο των ransomware.

Μπορώ να επιβεβαιώσω ότι το #Ryuk ransomware εξακολουθεί να στοχεύει

νοσοκομεία παρά την παγκόσμια πανδημία. Κοιτάω έναν αμερικανικό πάροχο υγειονομικής περίθαλψης αυτή τη στιγμή που στόχευαν μια νύχτα. Οποιοσδήποτε πάροχος HC διαβάζει αυτό, εάν έχετε λοίμωξη TrickBot λάβετε βοήθεια για την αντιμετώπισή του το συντομότερο δυνατόν.- PeterM (@AltShiftPrtScn) 26 Μαρτίου 2020

Δημοσίευση στα μέσα κοινωνικής δικτύωσης από τις 26 Μαρτίου, επιβεβαιώνοντας τις επιθέσεις του Ruyk στο νοσοκομείο Πηγή: twitter.com

Δεν είναι μόνο ο Καναδάς και οι ΗΠΑ που υποφέρουν από αυτές τις επιθέσεις. Όπως αναφέρθηκε, οι απατεώνες έχουν γίνει παγκόσμιοι με την απληστία τους.

Ένας πάροχος υγειονομικής περίθαλψης με έδρα το Λονδίνο, με το όνομα Hammersmith Medicines Research, συνεργάζεται με τη βρετανική κυβέρνηση για τη δοκιμή εμβολίων COVID-19. Ανέφεραν πρόσφατα μια επίθεση ransomware. Το Maze ransomware τους ισχυρίστηκε ως θύματα και οι απατεώνες που ξεκίνησαν την επίθεση αργότερα δημοσίευσαν τα δεδομένα που έκλεψαν από τον οργανισμό στο διαδίκτυο.

Ιατρικοί οργανισμοί και ιατρικές ερευνητικές εγκαταστάσεις στην Ιαπωνία συμμετείχαν επίσης στη λίστα των στόχων, μέσω του κακόβουλου λογισμικού AgentTesla. Στην εν λόγω λίστα, θα βρείτε επίσης μια γερμανική βιομηχανική εταιρεία παραγωγής, μια τουρκική κυβερνητική υπηρεσία που διαχειρίζεται δημόσια έργα, έναν κορεάτη χημικό κατασκευαστή και έναν ερευνητικό φορέα άμυνας των Ηνωμένων Πολιτειών.

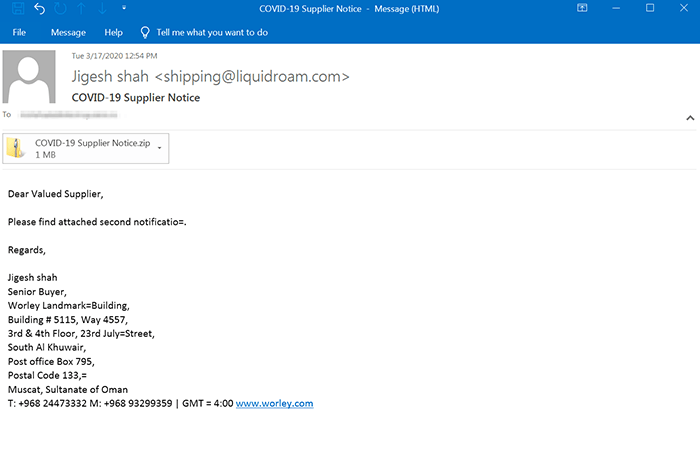

Όλα αυτά τα μέρη, και πιθανότατα άλλα σαν αυτά, πέφτουν θύματα εκστρατειών κακόβουλης διαφήμισης που εκμεταλλεύονται την κατάσταση του Coronavirus για οικονομικό κέρδος. Οι εγκληματίες στον κυβερνοχώρο, πίσω από τις επιθέσεις, χρησιμοποιούν το COVID-19 για να παρασύρουν τους στόχους στο άνοιγμα των email τους. Δεδομένου ότι το Coronavirus είναι η λέξη buzz σε αυτό το σημείο, τείνει να προσελκύσει επιτυχώς τους ανθρώπους ώστε να εμπιστεύονται τα ψεύτικα emails για να τα ανοίξουν. Για να το επιτύχουν αυτό και για να διασφαλίσουν την επιτυχία τους, συνήθως τοποθετούν μια ετικέτα που προσελκύει την προσοχή. Όπως, για παράδειγμα, «Ανακοίνωση προμηθευτή COVID-19» ή «Εταιρική συμβουλή».

Ένα email ηλεκτρονικού "ψαρέματος" που φαίνεται να περιέχει τη γραμμή ετικετών "Ειδοποίηση προμηθευτή COVID-19" Πηγή: media.threatpost.com

Το να σας κάνουμε να ανοίξετε το ψεύτικο email τους είναι το πρώτο βήμα των εγκληματιών στον κυβερνοχώρο. Μόλις σας εξαπατήσουν να το κάνετε αυτό, πρέπει να σας εξαπατήσουν ώστε να πιστέψουν τα περιεχόμενα του email αρκετά ώστε να ακολουθήσουν τις οδηγίες του. Τείνουν να είναι τα ίδια σε κάθε ένα - δείτε το συνημμένο και ανοίξτε το συνημμένο. Μην! Μην πέσετε θύμα της απάτης τους.

Τα συνημμένα για τα άσχημα μηνύματα ηλεκτρονικού ταχυδρομείου αποδείχτηκαν ως droppers που παρέχουν παραλλαγές της οικογένειας κακόβουλων προγραμμάτων AgentTesla. Σε περίπτωση που δεν είστε εξοικειωμένοι με αυτήν τη συγκεκριμένη λοίμωξη, είναι ένας κλέφτης πληροφοριών που βρίσκεται γύρω από το μπλοκ από το 2014. Διαφημίζεται και πωλείται σε πολλά φόρουμ, τα οποία λειτουργούν ως τρύπες για τους εγκληματίες στον κυβερνοχώρο. Το AgentTesla είναι μια από τις κορυφαίες οικογένειες κακόβουλου λογισμικού της επιλογής του ηθοποιού απειλής SilverTerrier, ο οποίος είναι γνωστός για τις καμπάνιες συμβιβασμού ηλεκτρονικού ταχυδρομείου για επιχειρήσεις (BEC).

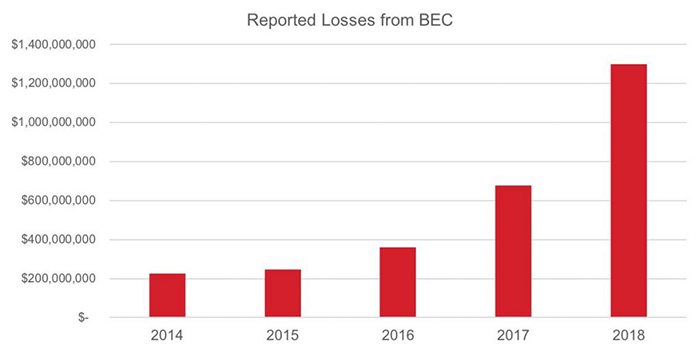

Παρακάτω μπορείτε να δείτε ένα γράφημα που δείχνει τις αναφερόμενες απώλειες από επιθέσεις BEC τα τελευταία χρόνια. Όπως μπορείτε να δείτε, η ανάπτυξη είναι εμφανής.

Απεικόνιση των αναφερόμενων ζημιών από επιθέσεις BEC από το 2014 έως το 2018. Πηγή: vadesecure.com

Το Tricking People είναι μια δύσκολη επιχείρηση

Οι αναφορές δείχνουν ότι η διεύθυνση ηλεκτρονικού ταχυδρομείου, υπεύθυνη για την αποστολή αυτών των κακόβουλων μηνυμάτων ηλεκτρονικού ταχυδρομείου, είναι "Shipping @ liquidroam [.] Com." Χρησιμοποιεί έναν νόμιμο επιχειρηματικό τομέα για το LiquidRoam, το οποίο παρέχει πωλήσεις ηλεκτρικών skateboard. Με την ανακάλυψή τους, οι ερευνητές κατέληξαν στο συμπέρασμα ότι έχει παραβιαστεί και έχει πέσει στα χέρια των εγκληματιών στον κυβερνοχώρο για να το χρησιμοποιήσει όπως κρίνει σκόπιμο.

Μια άλλη παρατήρηση που έγινε από ερευνητές έδειξε ότι όλα τα σχετικά δείγματα που συνδέονται με τον ίδιο τομέα C2 για αποβολή - «ftp [.] Lookmegarment [.] Com». Προσθέτουν επίσης ότι τα δείγματα AgentTesla είχαν σκληρά κωδικοποιημένα διαπιστευτήρια, τα οποία συνηθίστηκαν να επικοινωνούν με τον διακομιστή C2 μέσω του File Transfer Protocol (FTP).

Οι εγκληματίες στον κυβερνοχώρο δεν δείχνουν κανένα σημάδι να σταματήσουν τις επιθέσεις τους. Μέχρι σήμερα, συνεχίζουν να αξιοποιούν την πανδημία Coronavirus ως θέμα για τις κακόβουλες κυβερνοεπιθέσεις τους παγκοσμίως. Διαδίδουν κακόβουλο λογισμικό χρησιμοποιώντας καμπάνιες ψαρέματος ψαρέματος, διευθύνσεις URL που έχουν παγιδευτεί με λάθη και απάτες που γεμίζουν διαπιστευτήρια. Προσέξτε να μην πέσετε στον ιστό των ψεμάτων που περιστρέφονται. Να είστε προσεκτικοί και να θυμάστε ότι δεν μπορείτε ποτέ να εμπιστευτείτε τη λέξη των εγκληματιών στον κυβερνοχώρο, όπως φαίνεται από τις συνεχιζόμενες επιθέσεις σε ερευνητικές εγκαταστάσεις και ιδρύματα υγειονομικής περίθαλψης.