Kibernetiniai nusikaltėliai tikslinės sveikatos priežiūros organizacijos, kovojančios su koronavirusu

Pasaulis pandemijos metu. Koronavirusas išplito visame pasaulyje ir pareikalavo stulbinančio aukų skaičiaus. Žmonės išsigandę ir nežinantys, ką daryti, o kas ateis. Šiais neaiškiais laikais vienas dalykas išliko pastovus - visi sutinka, kad žmonės, kovojantys su pandemija, yra herojai. Slaugytojai, gydytojai, tyrėjai, medicinos specialistai, stengdamiesi padėti. Tai žmonės, kuriuos verta gerbti apskritai, bet dar labiau - jie to nusipelno dabar. Nemažai jų kasdien dirba net neturėdami tinkamų apsaugos priemonių, nes nenori atsigręžti į žmones, kuriems jų labiausiai reikia. Jie rizikuoja savo gyvenimu, padėdami tiems, kuriems jų reikia. Tai verta susižavėjimo.

Deja, kai kuriems žmonėms nerūpi pasiaukojimas, viešosios pareigos ir bendras padorumas. Yra kibernetinių nusikaltėlių, kurie mato pelną žmonėms. Crooksai, kuriems nerūpi nepaprastoji padėtis, yra daugelyje šalių, o panikos būsena yra be perstojo. Šie kenksmingi asmenys nusprendė, kad laikas atverti piktybiškas kampanijas. Ne tik tai, bet ir išpuoliai, nukreipti į tuos, kuriems mums labiausiai reikia - sveikatos priežiūros specialistus, kovojantį su baisiu koronavirusu. Jie atskleidė išpuolius ligoninėse, sveikatos priežiūros organizacijose ir medicinos tiekėjuose, o nuo to kenčia medicinos specialistai. Užuot sutelkę dėmesį į pagalbą žmonėms, jie blaškosi dėl kibernetinių žvilgsnių godumo.

Table of Contents

Nebėra laiko, kaip dabar, norint greitai surinkti pinigus

Kenkėjiški asmenys paviešino savo klastingus išpuolius prieš tuos, kurie bando mus apsaugoti nuo viruso. Kenkėjiškų programų tyrėjai atskleidė dvi pastarojo meto kampanijas, kurių metu buvo atkreiptas dėmesys - viena prieš dvi Kanados įstaigas: vyriausybės sveikatos priežiūros organizaciją ir medicinos tyrimų universitetą. Be to, kitas platus tinklas buvo skirtas medicinos organizacijoms ir medicinos tyrimų įstaigoms visame pasaulyje.

Sukčiai organizacijoms išsiuntė daugybę laiškų ir maskavo jas kaip teisėtas. Jie teigė savo teisėtumą teigdami, kad juose yra su COVID-19 susijusios informacijos. Tiksliau sakant, medicininės informacijos duomenys, Pasaulio sveikatos organizacijos (PSO) išsami informacija arba gyvybiškai svarbūs verslo pranešimai apie virusą. Kad ir koks el. Laiškas būtų pateiktas, tikrasis jo tikslas liko tas pats - skleisti kenkėjiškas programas. Kibernetiniai nusikaltėliai įkėlė šiuos el. Laiškus su išpirkos programomis, informacijos kaupikliais, trojanais ir dar daugiau. Viskas vardan greito pinigų paėmimo.

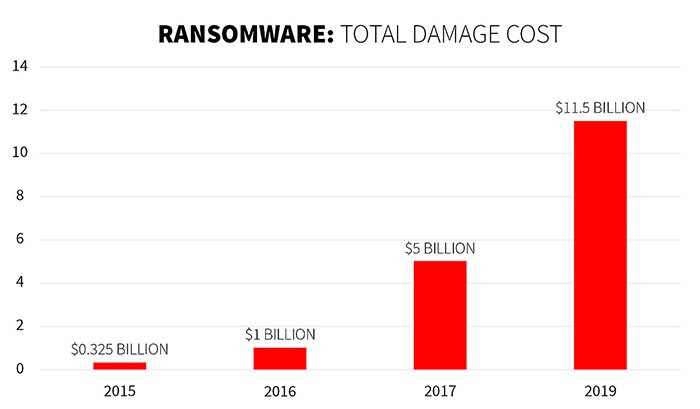

Apibūdinamas kasmet didėjantis išpirkos programų pelningumas. Šaltinis: gdatasoftware.com

Sukčiavimo priepuolių trūkumai ir trūkumai

Kovo pabaigoje, tiksliau nuo kovo 24 iki kovo 30 dienos, tyrėjai pastebėjo tam tikrus su COVID-19 susijusių išpuolių ypatumus. Buvo keletas bandymų išpuolių, nukreiptų prieš žmones, kurie aktyviai kovoja su koronavirusu. Kaip minėta, pirmasis kibernetinių nusikaltėlių išpuolis buvo nukreiptas į asmenis, susijusius su neįvardinta Kanados vyriausybės sveikatos organizacija, dalyvaujančia reaguojant į COVID-19. Antrasis jų tikslas buvo Kanados universitetas, atsakingas už COVID-19 tyrimų vykdymą.

Kenkėjiški el. Laiškai padarė viską, kad mėgdžiotų teisėtus. Jie suklastojo faktinį PSO el. Pašto adresą (noreply @ who [.] Int) ir juose buvo raiškiojo teksto formato (RTF) failas, kuriame tariamai buvo su pandemija susijusios informacijos.

Atidaryti šį el. Laišką yra klaida. Atidaryti RTF yra dar didesnė klaida.

Po to, kai atidaromas RTF failas, jis bando pristatyti išpirkos programos naudingą apkrovą į jūsų sistemą. Naudingoji apkrova naudoja žinomą Microsoft Office pažeidžiamumą (CVE-2012-0158). Tai leidžia užpuolikams vykdyti savavališką kodą.

Jei atidarote kenkėjišką priedą, jis nusileidžia ir paleidžia dvejetainį išpirkos failą diske C: \ Vartotojai \

Kenkėjiška programinė įranga, kurią slepia RTF failas, atrodo kaip atvirojo kodo išpirkos programos variantas pavadinimu EDA2. Ši infekcija yra didesnės, grėsmingesnės, išpirkos programų šeimos dalis - „HiddenTear“. Jei vardas skamba varpeliu, tai nenuostabu. „HiddenTear“ grėsmė yra behemotas, pareikalavęs daugybės aukų.

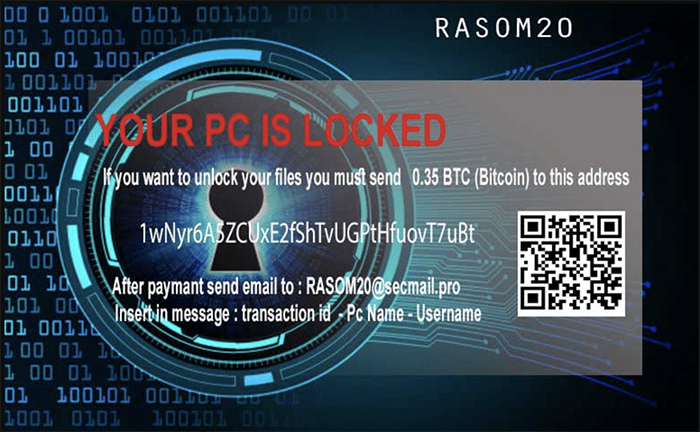

Kai tik dvejetainis kompiuteris bus vykdomas, bus inicijuota šaltinio tempinfo.96 [.] Lt / wras / RANSOM20.jpg HTTP GET užklausa. Infekcija pasklinda pranešimų ekrane darbalaukyje, kad prikalbintų jus apie keblią situaciją - „JŪSŲ kompiuteris užrakintas“. Jame esantis pranešimas skelbia: „Jei norite atrakinti failus, šiuo adresu turite siųsti .35 BTC [Bitcoin]“. Tada jums paliekamas nurodytas adresas. Paaiškinau, kad šio straipsnio rašymo metu 0,35 „Bitcoin“ yra lygi 2 670,13 USD.

Pranešimo apie išpirkos programą vaizdas. Šaltinis: unit42.paloaltonetworks.com

Vaizdas išsaugomas diske C: \ Vartotojai \

Dvejetainis „ransomware“ šifruoja failų plėtinių masyvą, įskaitant „.DOC“, „.ZIP“. PPT “ir dar daugiau. Tyrėjai pastebi, kad šis dvejetainis ransomware yra esminis apribojimas. Sunku koduoti tik tuos failus ir katalogus, kurie yra aukos darbalaukyje.

Pateikiame sąrašą įvairių failų plėtinių, kuriuos šifruoja dvejetainiai ransomware failai:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.sbb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

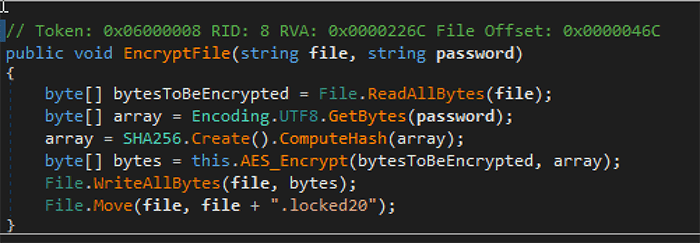

Infekcijos šifravimo algoritmas yra paprastas, tačiau efektyvus. Visi jūsų failai užrakinami ir pervardijami plėtiniu „.locked20“. Žemiau esančiame paveikslėlyje galite pamatyti „ransomware“ šaltinio kodą.

Išpirkos programos šifravimo šaltinio kodas. Šaltinis: unit42.paloaltonetworks.com

Po to, kai nuotolinio valdymo ir valdymo serveris (dar vadinamas C&C arba C2) sugeba sulaikyti jūsų duomenis, jis sukuria pasirinktinį raktą, pagrįstą išsamia vartotojo vardo / pagrindinio kompiuterio vardo informacija. Tada tą raktą reikia nusiųsti atgal į užkrėstą pagrindinį kompiuterį tolimesniam apdorojimui.

Kai raktas gaunamas iš C2 serverio, užkrėstas kompiuteris inicijuoja HTTP POST užklausą šaltiniui www.tempinfo.96 [.] Lt / wras / savekey.php, kuriame yra jo pagrindinio kompiuterio vardas ir pagrindinis pagrindinio kompiuterio dešifravimo raktas, kuris yra , savaime AES užšifruotas.

Tušti pažadai ir jokios tikrosios paliaubos

Neseniai daugybė kibernetinių nusikaltėlių pažadėjo nutraukti išpuolius, nukreiptus į ligonines, kol pandemija tęsis. Tas pažadas ir tie pažadai įrodė ne kas kita, kaip tuščius žodžius, nes tyrimo taškai rodo, kad išpuoliai tęsiasi iki šiol. Buvo kelios ligoninės, kurios pasidalino nerimą keliančia informacija - į jas nukreipė „Ryuk“ išpirkos programos. „Ryuk“ yra dar viena didžiulė grėsmė išpirkos programų pasaulyje.

Galiu patvirtinti, kad vis dar taikoma #Ryuk išpirkos programa

ligoninės nepaisant pasaulinės pandemijos. Šiuo metu ieškau JAV sveikatos priežiūros paslaugų teikėjo, kuriam buvo skirta naktis. Bet kurie HC teikėjai, skaitantys tai, jei turite „TrickBot“ infekciją, gaukite pagalbos kovojant su ja.- „PeterM“ (@AltShiftPrtScn) , 2020 m. Kovo 26 d

Socialinės žiniasklaidos įrašas nuo kovo 26 dienos, patvirtinantis Ruikio išpuolius ligoninėje. Šaltinis: twitter.com

Dėl šių išpuolių kenčia ne tik Kanada ir JAV. Kaip minėta, sukčiai tapo gobšūs.

Londone įsikūrusi sveikatos priežiūros paslaugų teikėja, pavadinimu „Hammersmith Medicines Research“, bendradarbiauja su Didžiosios Britanijos vyriausybe, kad patikrintų COVID-19 vakcinas. Jie pranešė neseniai išpirkos programos išpuolį. „Maze“ išpirkos programos tvirtino, kad jos yra aukos, o tą ataką pradėję sukčiai vėliau paskelbė internete pavogtus duomenis.

Japonijos medicinos organizacijos ir medicinos tyrimų įstaigos taip pat prisijungė prie taikinių sąrašo naudodamos kenkėjišką programą „AgentTesla“. Šiame sąraše taip pat rasite Vokietijos pramoninės gamybos firmą, Turkijos vyriausybinę agentūrą, valdančią viešuosius darbus, Korėjos chemijos gamintoją ir JAV gynybos tyrimų subjektą.

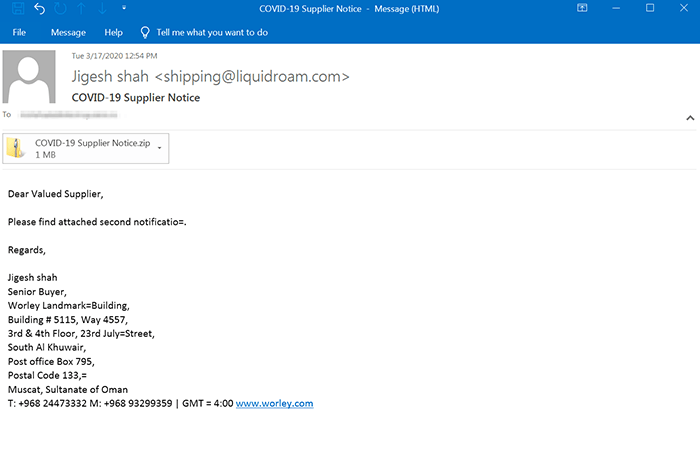

Visos šios vietos ir, tikėtina, kiti panašios į jas, tampa netinkamos reklamos kampanijų, kuriose išnaudojama koronaviruso situacija siekiant finansinės naudos, aukomis. Kibernetiniai nusikaltėliai, užpuolikai, naudoja „COVID-19“, kad priviliotų taikinius į savo el. Laiškų atidarymą. Kadangi koronavirusas šiuo metu yra ganėtinai populiarus žodis, jis linkęs sėkmingai privilioti žmones į pasitikėjimą netikrais el. Laiškais, kad juos būtų galima atidaryti. Norėdami tai pasiekti ir užtikrinti jų sėkmę, jie paprastai uždeda dėmesį patraukiančią etiketę. Kaip, pavyzdžiui, „COVID-19 tiekėjo pranešimas“ arba „Bendrovės patarimas“.

Sukčiavimo el. Laiške, kuriame yra etiketė „COVID-19 Tiekėjo pranešimas“. Šaltinis: media.threatpost.com

Pirmasis kibernetinių nusikaltėlių žingsnis - priversti jus atidaryti apgaulingą el. Laišką. Kai jie suklaidins jus tai padarius, jie turi priversti jus patikėti el. Laiško turiniu, kad jis vykdytų jo nurodymus. Jie paprastai būna vienodi kiekviename atskirai - pamatykite priedą ir atidarykite priedą. Nereikia! Netapkite jų apgaulės auka.

Bjaurių el. Laiškų priedai pasirodė, kad jie yra lašintuvai, pateikiantys „AgentTesla“ kenkėjiškų programų šeimos variantus. Jei jums nepažįstama ši infekcija, tai yra informacijos pavogėjas, veikiantis nuo 2014 m.. Jis reklamuojamas ir parduodamas daugybėje forumų, kurie veikia kaip elektroninių nusikaltėlių laistymo skylės. „AgentTesla“ yra viena iš populiariausių kenkėjiškų programų šeimų, kurią pasirenka „SilverTerrier“ grėsmės veikėjas, žinomas dėl verslo el. Pašto kompromisų (BEC) kampanijų.

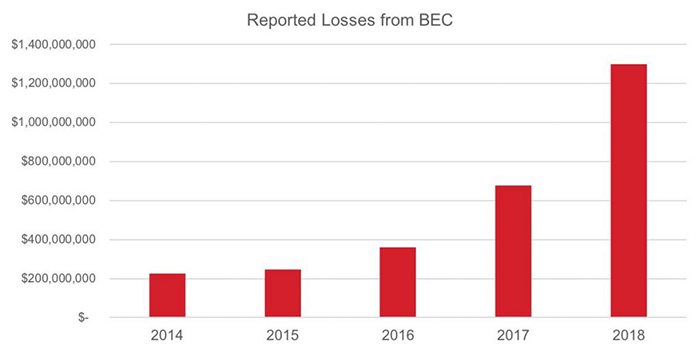

Žemiau galite pamatyti diagramą, kurioje pateikiami pranešti nuostoliai dėl BEC atakų pastaraisiais metais. Kaip matote, augimas akivaizdus.

Pranešta apie nuostolius, susijusius su BEC išpuoliais 2014–2018 m. Šaltinis: vadesecure.com

Žmonių apgaudinėjimas yra sudėtingas verslas

Iš ataskaitų matyti, kad už šių kenksmingų el. Laiškų siuntimą atsakingas el. Pašto adresas yra „Shipping @ liquidroam [.] Com“. „LiquidRoam“ naudoja teisėtą verslo domeną, kuris teikia elektrinių riedlenčių pardavimus. Tai sužinoję, tyrėjai padarė išvadą, kad jis tapo kompromituotas ir pateko į elektroninių nusikaltėlių rankas, kad galėtų juos naudoti taip, kaip jiems atrodo tinkama.

Kitas tyrėjų atliktas stebėjimas parodė, kad visi susiję mėginiai buvo sujungti su tuo pačiu C2 domenu, kad būtų galima filtruoti - „ftp [.] Lookmegarment [.] Com“. Jie taip pat priduria, kad „AgentTesla“ pavyzdžiai turėjo užkoduotus kredencialus, kurie buvo įprasti bendrauti su C2 serveriu per failų perdavimo protokolą (FTP).

Kibernetiniai nusikaltėliai nerodo ženklų, kad galėtų sustabdyti išpuolius. Iki šios dienos jie ir toliau naudoja koronaviruso pandemiją kaip savo kenksmingų kibernetinių išpuolių visame pasaulyje temą. Jie platina kenkėjiškas programas, naudodamiesi apgaulingų kampanijų kampanijomis, slaptais URL įtrauktais URL ir sukčiavimo dokumentais sukčiavimo dokumentais. Būkite atsargūs ir nepatekite į melo, kurį jie sukasi, tinklą. Laikykitės atsargumo ir atsiminkite, kad niekada negalima pasitikėti kibernetinių nusikaltėlių žodžiu, ką rodo ir nuolatiniai išpuoliai prieš tyrimų įstaigas ir sveikatos priežiūros įstaigas.