Cyberkriminelle zielen auf Organisationen des Gesundheitswesens ab, die gegen Coronavirus kämpfen

Die Welt ist inmitten einer Pandemie. Coronavirus hat sich weltweit verbreitet und eine erstaunliche Anzahl von Opfern gefordert. Die Leute haben Angst und sind sich nicht sicher, was sie tun sollen und was noch kommen wird. In diesen unsicheren Zeiten ist eines konstant geblieben - alle sind sich einig, dass die Menschen, die die Pandemie aus erster Hand bekämpfen, Helden sind. Krankenschwestern, Ärzte, Forscher und Mediziner an vorderster Front geben ihr Bestes, um zu helfen. Dies sind Menschen, die im Allgemeinen Respekt verdienen, es aber jetzt noch mehr verdienen. Viele von ihnen haben ihren Alltag auch ohne die richtige Schutzausrüstung erledigt, weil sie den Menschen, die sie am dringendsten brauchen, nicht den Rücken kehren wollen. Sie riskieren ihr eigenes Leben, um den Bedürftigen zu helfen. Das verdient Bewunderung.

Leider interessieren sich manche Menschen nicht für Opfer, öffentliche Pflicht und gemeinsamen Anstand. Es gibt Cyberkriminelle, die es für angebracht halten, Profit über Menschen zu machen. Gauner, denen der Ausnahmezustand in den meisten Ländern egal ist, und der Zustand der Panik, in dem sich fast alle Menschen befinden, sind ohne Unterbrechung. Diese böswilligen Personen haben entschieden, dass es jetzt an der Zeit ist, Werbekampagnen zu starten. Nicht nur das, sondern auch Angriffe gegen diejenigen, die wir am dringendsten brauchen - Angehörige der Gesundheitsberufe, die das gefürchtete Coronavirus direkt bekämpfen. Sie haben ihre Angriffe auf Krankenhäuser, Gesundheitsorganisationen und medizinische Zulieferer entfesselt, und medizinische Fachkräfte leiden darunter. Anstatt sich darauf zu konzentrieren, Menschen zu helfen, werden sie von der Gier der Cybercrooks abgelenkt.

Table of Contents

Keine Zeit wie das Geschenk für einen schnellen Geldraub

Die böswilligen Personen haben ihre Werbeangriffe auf diejenigen ausgelöst, die versuchen, uns vor dem Virus zu schützen. Malware-Forscher deckten kürzlich zwei bemerkenswerte Kampagnen auf - eine gegen zwei kanadische Einrichtungen: eine staatliche Gesundheitsorganisation und eine medizinische Forschungsuniversität. Und der andere warf ein breites Netz und richtete sich an medizinische Organisationen und medizinische Forschungseinrichtungen weltweit.

Die Gauner verschickten eine Reihe von E-Mails an die Organisationen und maskierten sie als legitim. Sie behaupteten ihre Legitimität, indem sie behaupteten, COVID-19-bezogene Informationen zu enthalten. Insbesondere Daten zur medizinischen Versorgung, Details der Weltgesundheitsorganisation (WHO) oder wichtige Unternehmensmitteilungen zum Virus. Unabhängig von der Front der E-Mail blieb das eigentliche Ziel das gleiche - die Verbreitung von Malware. Die Cyberkriminellen haben diese E-Mails mit Ransomware, Info-Stealern, Trojanern und vielem mehr geladen. Alles im Namen eines schnellen Geldraubes.

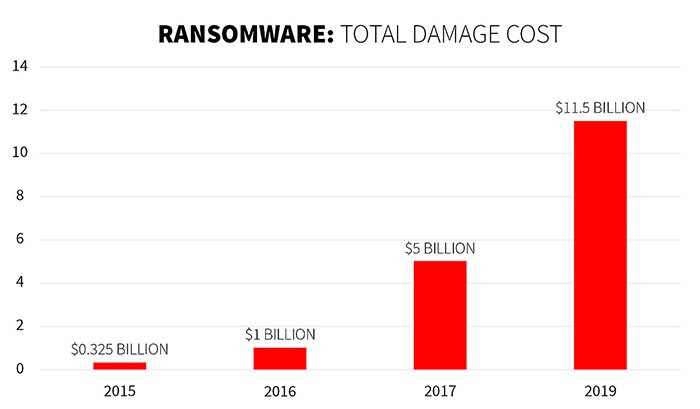

Darstellung der von Jahr zu Jahr steigenden Rentabilität von Ransomware. Quelle: gdatasoftware.com

Die Vor- und Nachteile der Phishing-Angriffe

Ende März, genauer gesagt zwischen dem 24. und 30. März, stellten die Forscher gewisse Besonderheiten bei Angriffen im Zusammenhang mit COVID-19 fest . Es gab mehrere Angriffsversuche gegen Personen, die aktiv gegen Coronavirus kämpfen. Wie bereits erwähnt, zielte der erste Versuch der Cyberkriminellen auf einen Angriff auf Personen ab, die mit einer nicht genannten kanadischen Gesundheitsorganisation in Verbindung standen und an den COVID-19-Reaktionsbemühungen beteiligt waren. Und ihre zweite richtete sich an eine kanadische Universität, die für die Durchführung der COVID-19-Forschung verantwortlich ist.

Die böswilligen E-Mails haben ihr Bestes getan, um legitime E-Mails nachzuahmen. Sie fälschten eine tatsächliche WHO-E-Mail-Adresse (noreply @ who [.] Int) und enthielten eine RTF-Datei (Rich Text Format), die angeblich Informationen zur Pandemie enthielt.

Das Öffnen dieser E-Mail ist ein Fehler. Das RTF zu öffnen ist ein noch größerer Fehler.

Nach dem Öffnen der RTF-Datei wird versucht, eine Ransomware-Nutzlast in Ihr System zu übertragen. Die Nutzdaten nutzen eine bekannte Sicherheitsanfälligkeit (CVE-2012-0158) in Microsoft Office aus. Damit können die Angreifer beliebigen Code ausführen.

Wenn Sie den böswilligen Anhang öffnen, wird eine Ransomware-Binärdatei auf der Festplatte unter C: \ Users \ gelöscht und ausgeführt

Die Malware, die die RTF-Datei verbirgt, scheint eine Open-Source-Ransomware-Variante mit dem Namen EDA2 zu sein. Diese Infektion ist Teil einer größeren, bedrohlicheren Ransomware-Familie - der von HiddenTear. Wenn der Name klingelt, ist das keine Überraschung. Die HiddenTear-Bedrohung ist ein Gigant, der unzählige Opfer gefordert hat.

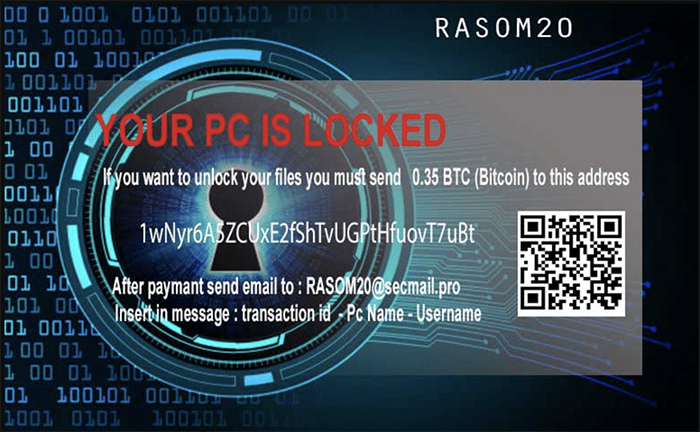

Sobald die Binärdatei ausgeführt wird, wird eine HTTP-GET-Anforderung für die Ressource tempinfo.96 [.] Lt / wras / RANSOM20.jpg initiiert. Die Infektion wird auf eine Benachrichtigungsanzeige auf Ihrem Desktop übertragen, um Sie auf Ihre missliche Lage hinzuweisen: "IHR PC IST GESPERRT." Die darin enthaltene Nachricht lautet: "Wenn Sie Ihre Dateien entsperren möchten, müssen Sie .35 BTC [Bitcoin] an diese Adresse senden." Sie erhalten dann die betreffende Adresse. Zum Zeitpunkt des Schreibens dieses Artikels entspricht 0,35 Bitcoin 2.670,13 USD.

Bild der Ransomware-Benachrichtigung. Quelle: unit42.paloaltonetworks.com

Das Image wird unter C: \ Users \ auf der Festplatte gespeichert

Die Ransomware-Binärdatei verschlüsselt eine Reihe von Dateierweiterungen, einschließlich '.DOC', '.ZIP', '. PPT 'und mehr. Forscher stellen fest, dass die Binärdatei dieser Ransomware eine erhebliche Einschränkung aufweist. Es ist nur fest codiert, um Dateien und Verzeichnisse zu verschlüsseln, die sich auf dem Desktop des Opfers befinden.

Hier ist eine Liste der verschiedenen Dateierweiterungen, die die Ransomware-Binärdatei verschlüsselt:

'.abw', '.aww', '.chm', '.dbx', '.djvu', '.doc', '.docm', '.docx', '.dot', '.dotm', '.dotx', '.epub', '.gp4', '.ind', '.indd', '.key', '.keynote', '.mht', '.mpp', '.odf', '.ods', '.odt', '.ott', '.oxps', '.pages', '.pdf', '.pmd', '.pot', '.potx', '.pps', '.ppsx', '.ppt', '.pptm', '.pptx', '.prn', '.prproj', '.ps', '.pub', '.pwi', '.rtf', '.sdd', '.sdw', '.shs', '.snp', '.sxw', '.tpl', '.vsd', '.wpd', '.wps', '.wri', '.xps', '.bak', '.bbb', '.bkf', '.bkp', '.dbk', '.gho', '.iso', '.json', '.mdbackup', '.nba', '.nbf', '.nco', '.nrg', '.old', '.rar', '.sbf', '.sbu', '.spb', '.spba', '.tib', '.wbcat', '.zip', '7z', '.dll', '.dbf'

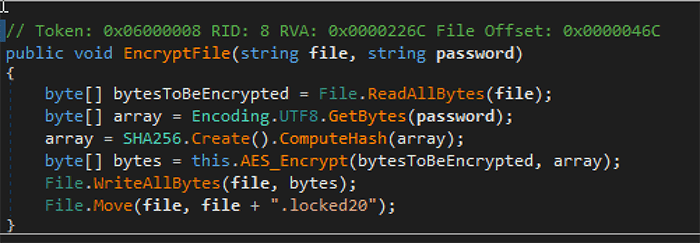

Der Verschlüsselungsalgorithmus der Infektion ist einfach und dennoch effektiv. Alle Ihre Dateien werden gesperrt und mit der Erweiterung ".locked20" umbenannt. Sie können den Ransomware-Quellcode im Bild unten sehen.

Der Verschlüsselungsquellcode der Ransomware. Quelle: unit42.paloaltonetworks.com

Nachdem der Remote-Befehls- und Steuerungsserver (auch als C & C oder C2 bezeichnet) es geschafft hat, Ihre Daten abzurufen, erstellt er einen benutzerdefinierten Schlüssel basierend auf den Details zum Benutzernamen / Hostnamen. Dieser Schlüssel wird zur weiteren Verarbeitung an den infizierten Host zurückgesendet.

Sobald der Schlüssel vom C2-Server empfangen wurde, initiiert der infizierte Host eine HTTP-POST-Anforderung an die Ressource www.tempinfo.96 [.] Lt / wras / savekey.php, die seinen Hostnamen und den primären Entschlüsselungsschlüssel für den Host enthält an sich AES verschlüsselt.

Leere Versprechen und kein tatsächlicher Waffenstillstand

Vor kurzem gab es eine Reihe von Versprechungen von Cyberkriminellen, die Angriffe auf Krankenhäuser einzustellen, solange die Pandemie andauert. Dieses Versprechen und diese Versprechen erwiesen sich als nichts anderes als leere Worte als Forschungspunkte, die Angriffe bis heute andauern. Es gab mehrere Krankenhäuser, die alarmierende Informationen ausgetauscht haben - Ryuk Ransomware hat sie ins Visier genommen. Ryuk ist eine weitere monströse Bedrohung in der Ransomware-Welt.

Ich kann bestätigen, dass # Ryuk Ransomware immer noch das Ziel hat

Krankenhäuser trotz der globalen Pandemie. Ich schaue gerade auf einen US-amerikanischen Gesundheitsdienstleister, der über Nacht angesprochen wurde. Alle HC-Anbieter, die dies lesen, erhalten bei einer TrickBot-Infektion so schnell wie möglich Hilfe.- PeterM (@AltShiftPrtScn) 26. März 2020

Social-Media-Post vom 26. März, der Ruyks Krankenhausangriffe bestätigt. Quelle: twitter.com

Nicht nur Kanada und die USA leiden unter diesen Angriffen. Wie bereits erwähnt, sind die Gauner mit ihrer Gier global geworden.

Ein in London ansässiger Gesundheitsdienstleister namens Hammersmith Medicines Research arbeitet mit der britischen Regierung zusammen, um COVID-19-Impfstoffe zu testen. Sie meldeten kürzlich einen Ransomware-Angriff. Die Maze-Ransomware forderte sie als Opfer, und die Gauner, die diesen Angriff starteten, stellten später die Daten, die sie der Organisation gestohlen hatten, online.

Medizinische Organisationen und medizinische Forschungseinrichtungen in Japan wurden ebenfalls über die AgentTesla-Malware in die Liste der Ziele aufgenommen. In dieser Liste finden Sie auch ein deutsches Industrieunternehmen, eine türkische Regierungsbehörde, die öffentliche Arbeiten verwaltet, einen koreanischen Chemiehersteller und ein US-amerikanisches Verteidigungsforschungsunternehmen.

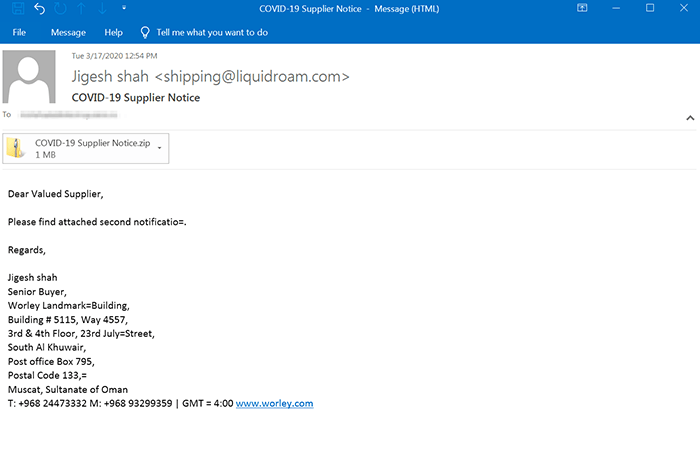

Alle diese Orte und wahrscheinlich auch andere wie sie sind Opfer von Werbekampagnen, die die Coronavirus-Situation für finanzielle Gewinne ausnutzen. Die Cyberkriminellen, die hinter den Angriffen stehen, verwenden COVID-19, um die Ziele zum Öffnen ihrer E-Mails zu locken. Da Coronavirus zu diesem Zeitpunkt ein Modewort ist, führt es dazu, dass Menschen erfolgreich dazu gebracht werden, den gefälschten E-Mails genug zu vertrauen, um sie zu öffnen. Um dies zu erreichen und ihren Erfolg sicherzustellen, setzen sie normalerweise einen aufmerksamkeitsstarken Slogan. Wie zum Beispiel "COVID-19 Supplier Notice" oder "Corporate Advisory".

Eine Phishing-E-Mail, die den Slogan "COVID-19 Supplier Notice" enthält. Quelle: media.threatpost.com

Der erste Schritt der Cyberkriminellen besteht darin, Sie dazu zu bringen, ihre Schein-E-Mail zu öffnen. Sobald sie Sie dazu verleiten, müssen sie Sie dazu verleiten, dem Inhalt der E-Mail genug zu glauben, um den Anweisungen zu folgen. Sie sind in der Regel in jedem Fall gleich - siehe Anhang und öffnen Sie den Anhang. Unterlassen Sie! Fallen Sie nicht ihren Tricks zum Opfer.

Die Anhänge für die bösen E-Mails erwiesen sich als Dropper, die Varianten der AgentTesla-Malware-Familie liefern. Falls Sie mit dieser speziellen Infektion nicht vertraut sind, handelt es sich um einen Info-Stealer, der seit 2014 in der Nähe ist. Er wird in einer Vielzahl von Foren beworben und verkauft, die als Wasserstellen für Cyberkriminelle dienen. AgentTesla gehört zu den Top-Malware-Familien der Wahl des SilverTerrier-Bedrohungsakteurs, der für BEC-Kampagnen (Business Email Compromise) berüchtigt ist.

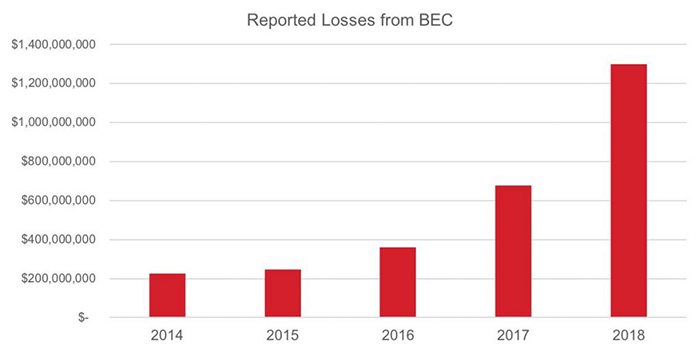

Unten sehen Sie eine Grafik, die die gemeldeten Verluste durch BEC-Angriffe in den letzten Jahren zeigt. Wie Sie sehen können, ist das Wachstum offensichtlich.

Darstellung der gemeldeten Verluste durch BEC-Angriffe von 2014 bis 2018. Quelle: vadesecure.com

Menschen auszutricksen ist eine heikle Angelegenheit

Berichten zufolge lautet die E-Mail-Adresse, die für das Versenden dieser schädlichen E-Mails verantwortlich ist, "Shipping @ liquidroam [.] Com". Für LiquidRoam wird eine legitime Geschäftsdomäne verwendet, die den Verkauf von elektrischen Skateboards ermöglicht. Als die Forscher dies entdeckten, kamen sie zu dem Schluss, dass es kompromittiert wurde und in die Hände von Cyberkriminellen gefallen ist, um es nach eigenem Ermessen zu verwenden.

Eine andere Beobachtung von Forschern zeigte, dass alle zugehörigen Proben zur Exfiltration mit derselben C2-Domäne verbunden waren - 'ftp [.] Lookmegarment [.] Com.' Sie fügen hinzu, dass die AgentTesla-Beispiele fest codierte Anmeldeinformationen hatten, die für die Kommunikation mit dem C2-Server über FTP (File Transfer Protocol) verwendet wurden.

Cyberkriminelle zeigen keine Anzeichen dafür, dass sie ihre Angriffe stoppen. Bis heute nutzen sie die Coronavirus-Pandemie als Thema für ihre böswilligen Cyberangriffe weltweit. Sie verbreiten Malware mithilfe von Spearphishing-Kampagnen, URLs mit Sprengfallen und Betrug mit Anmeldeinformationen. Achten Sie darauf, nicht in das Netz der Lügen zu fallen, die sie drehen. Seien Sie vorsichtig und denken Sie daran, dass Sie dem Wort der Cyberkriminellen niemals vertrauen können, wie die anhaltenden Angriffe auf Forschungseinrichtungen und Gesundheitseinrichtungen zeigen.