Kibernetinės juostos, pasinaudodamos pasauline pandemija, kad gautų pelną iš kenkėjiškų programų „Coronavirus“

Pasaulio sveikatos organizacijai oficialiai paskelbus COVID-19 užkrėtimą pandemija, vis daugiau pasaulio šalių imasi papildomų priemonių viruso plitimui sustabdyti. Šiuo krizės metu įsilaužėliai pasinaudojo proga išnaudoti masinę paniką, supančią „Coronavirus“ kamieną, kad galėtų skleisti kenkėjiškas programas ir gauti pelno.

Table of Contents

Nuotolinė prieiga gali kelti grėsmę organizacijoms

Kai kuriose vietose įvedamas visos šalies karantinas, paliekant daugeliui įmonių ir organizacijų nelikusią kito pasirinkimo, kaip tik priversti savo darbuotojus karantinuoti namuose ir dirbti nuotoliniu būdu. Įmonėms ir organizacijoms sunku per trumpą laiką atitinkamai pritaikyti savo saugumo modelius. Kadangi prieiga ir pritaikomumas buvo svarbesni nei internetinis saugumas, kibernetinių atakų rizika labai padidėjo.

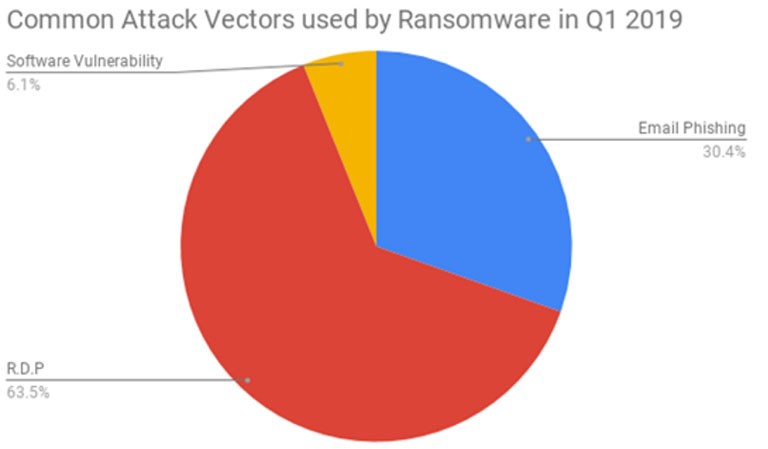

Pagrindinė problema yra ne poreikis pateikti keičiamo nuotolinio darbo parinktį, bet tinklo saugumas. Dauguma žmonių, norėdami prisijungti prie savo darbo tinklo ir serverių, pasikliaus RDP (nuotolinio darbalaukio) ir įmonės VPN prieigos sprendimais. Nors LAP yra puikus įrankis, suteikiantis galimybę prisijungti prie nuotolinio darbalaukio ir dirbti namuose, atrodo, kad jis buvo pats tinkamiausias išpirkos programų išpuolių vektorius per pirmąjį 2019 m. Ketvirtį. Be to, žinomi RDP įgaliojimai. kad būtų lengvai surinktos užpuolikų.

1 paveikslas: KPP viršija populiariausių ransomware infekcijų pernešėjų diagramą 2019 m. Pirmąjį ketvirtį. Šaltinis: „Coveware“

Kai įmonė darbuotojams suteikia nuotolinę prieigą prie darbuotojų, norinčių dirbti namuose, primygtinai rekomenduojama iš naujo nustatyti visus slaptažodžius, pasirinkti stipresnius, taip pat pasirinkti MFA (kelių veiksnių autentifikavimą). Šie reikalavimai yra būtini, nes daugybė darbuotojų daro klaidą pakartotinai naudodami tą patį slaptažodį daugiau nei vienai internetinei paslaugai. Tai padidina galimybę asmeninę informaciją pavogti ir vėliau parduoti tamsiose interneto prekyvietėse.

„Cloudfare“ ataskaitoje teigiama, kad dėl didelio žmonių skaičiaus, iškylančių namuose vienu metu, bendras interneto naudojimas išaugo pasauliniu mastu:

"Kadangi daugiau žmonių dirba iš namų, didžiausias srautas paveiktuose regionuose padidėjo vidutiniškai maždaug 10%. Italijoje, kuri įvedė visos šalies karantiną, didžiausias interneto srautas siekia 30%. Srauto tendencijos taip pat pasikeitė, kad didžiausias srautas yra. įvyksta anksčiau tą dieną paveiktuose regionuose “.

Kenkėjiški veikėjai išnaudoja koronaviruso protrūkį sukčiavimo tikslais

Nė vienas svarbus pasaulinis įvykis neliko neišnaudotas elektroninių nusikaltėlių sukčiavimui. Dėl COVID-19 epidemijos žmones nuolat kankina panika, todėl labai lengva suvilioti nieko neįtariančias aukas. Melagingi pažadai apie esminius atradimus ir naujienos apie koronaviruso padermę vartotojams pateikiami šešėlinių nuorodų arba atvirų užkrėstų failų pavidalu. Viskas, ką jie turi padaryti, yra paspausti, ir jų įrenginiai akimirksniu užkrės „Coronavirus“ kenkėjiška programa.

Anot „ ActionFraud“ (JK nacionalinis pranešimų apie sukčiavimą ir elektroninius nusikaltimus centro), „Coronavirus“ sukčiavimas aukoms kainavo daugiau nei 800 tūkst.

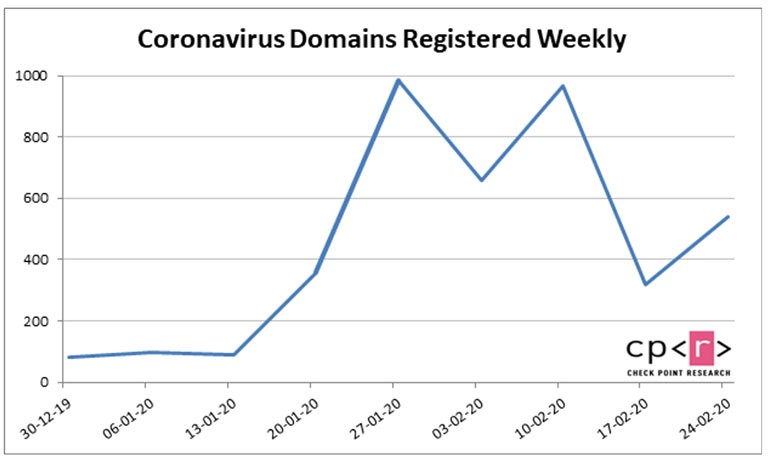

„Check Point“ praneša, kad nuo 2020 m. Pradžios buvo įregistruota daugiau nei 4000 domenų, susijusių su koronavirusu, iš kurių, kaip įtariama, yra sukčiavimo srityje.

2 paveikslas. Diagrama rodo su koronavirusu susijusių domenų, registruotų nuo 2020 m. Pradžios, skaičių. Šaltinis: „Check Point“

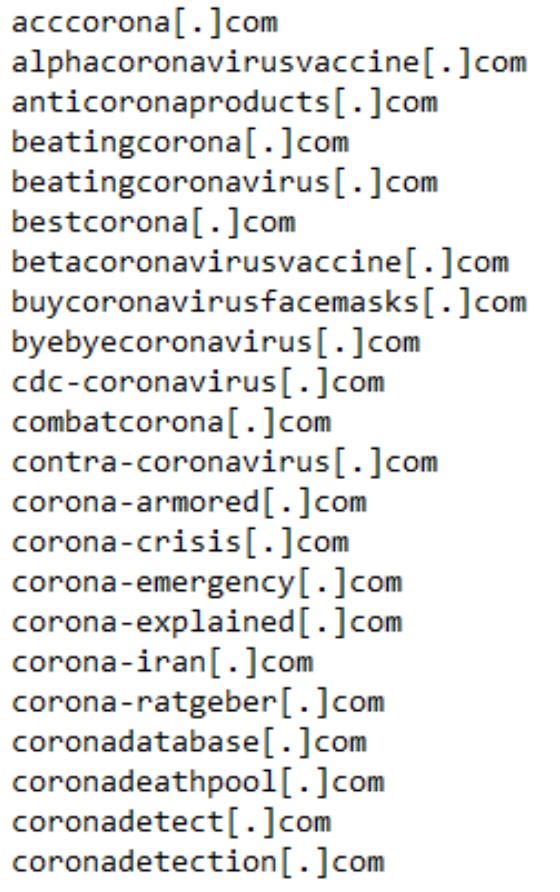

3 pav. Koronaviruso domenai, kurie, kaip žinoma, yra kenksmingi

Internete populiarėja koronaviruso šlamšto kampanijos ir komentarų botai

Melagingos naujienos ir dezinformacija apie bijomą koronavirusą pavirto ginklais ne tik dėl politinio šališkumo, bet ir dėl kibernetinių nusikaltėlių veiklos.

Kasdien siunčiama vis daugiau šlamšto kampanijų, susijusių su COVID-19 protrūkiu. Jie apsimeta iš oficialių organizacijų, siūlančių teisėtą informaciją apie koronaviruso padermę. Gavėjui bus pasiūlyta sekti šešėlinę nuorodą arba atidaryti failo priedą.

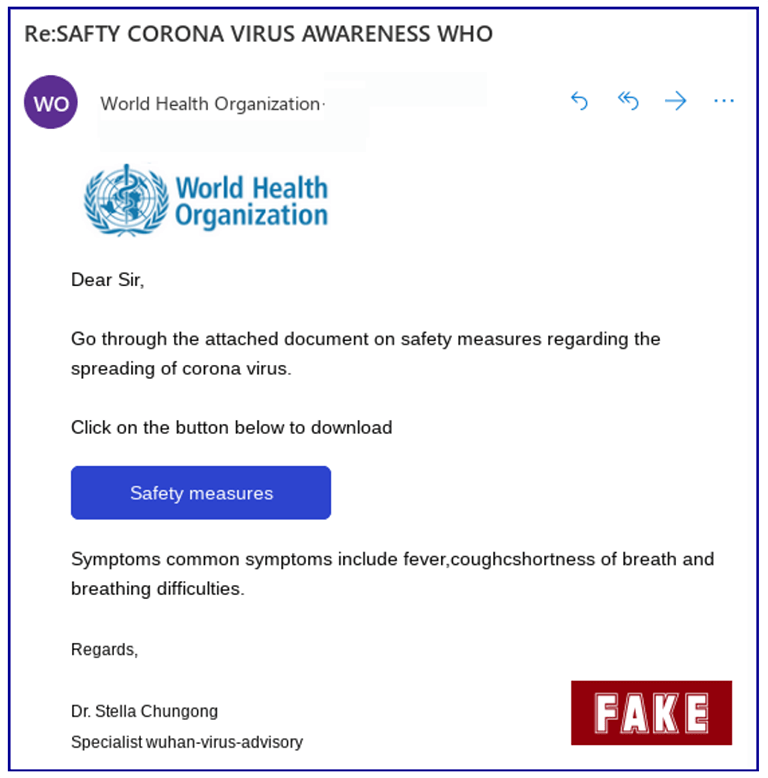

„Sophos“ saugumo komanda perspėja apie el. Laišką, kuriame teigiama, kad jis turi būti išsiųstas iš Pasaulio sveikatos organizacijos, dėl koronaviruso supratimo. Pranešime yra PSO logotipas ir nurodoma:

"Peržiūrėkite pridedamą dokumentą dėl saugos priemonių, susijusių su koronos viruso plitimu.

Norėdami atsisiųsti, spustelėkite žemiau esantį mygtuką

Simptomai, įprasti simptomai yra karščiavimas, kosulys, trumpas kvėpavimas ir sunkumai kvėpuoti.

4 paveikslas: Paveikslėlyje pateiktas sukčiavimo el. Laiškas, tvirtinantis, kad jį pateikė Pasaulio sveikatos organizacija. Tekste gausu rašybos ir gramatikos klaidų, o tai yra dažnas bruožas sukčiavimo kampanijose. Šaltinis: Sophos

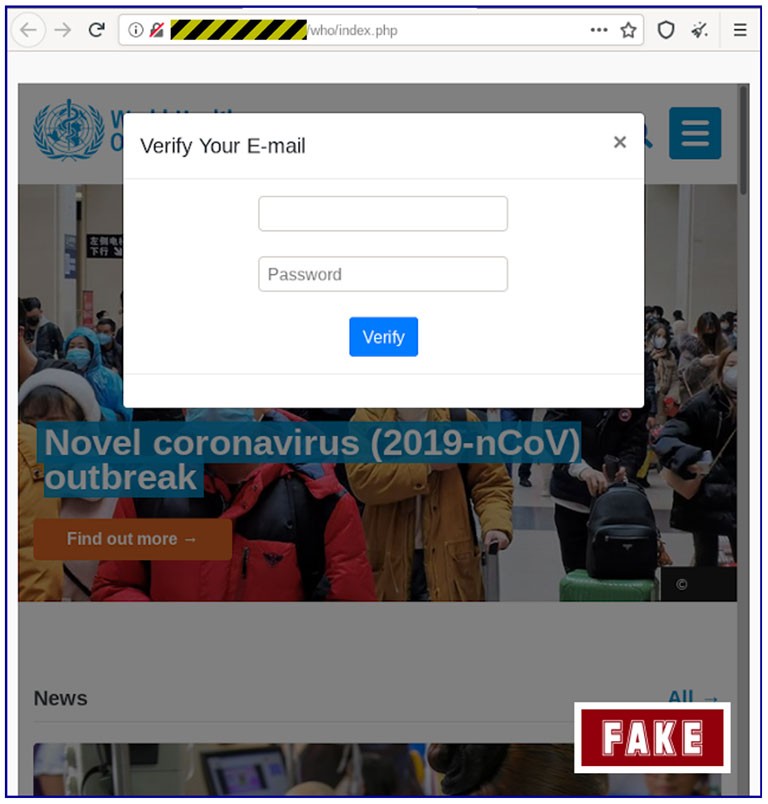

Kai tik spustelėsite nuorodą, būsite nukreipti į svetainę su keistu domeno pavadinimu, kuri neturi ryšio su PSO, taip pat yra nesaugi HTTP svetainė. Fone gali būti matomas oficialus PSO puslapis, pavaizduotas rėmelyje, o viršuje - iššokanti el. Pašto patvirtinimo forma.

5 pav. Paveikslėlyje pavaizduota svetainė, į kurią būsite nukreipti, kai pateksite į abejotiną nuorodą, esančią sukčiavimo el. Laiške. Kai spustelėsite „Patvirtinti“, būsite vėl nukreipti, bet šį kartą į tikrąjį PSO puslapį. Šaltinis: Sophos

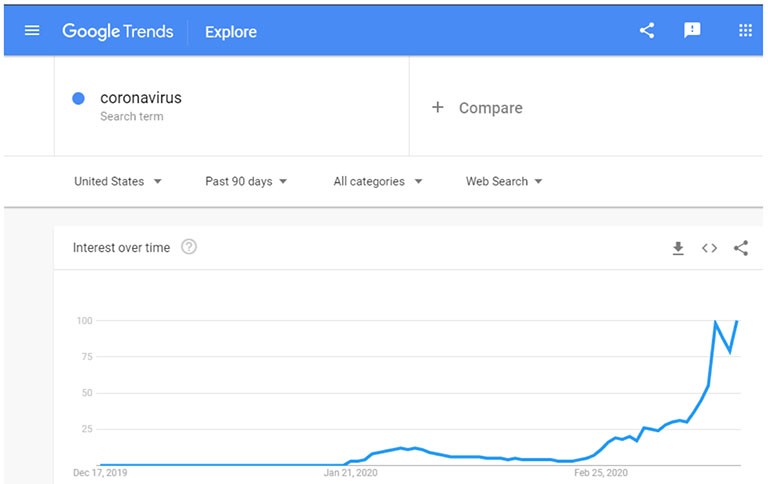

Be sukčiavimo el. Laiškų, šlamštas komentaruose yra dar vienas populiarus būdas. Robotai yra užprogramuoti švirkšti „koronavirusą“ į svetainių komentarų skyrius, nes šiomis dienomis paieškos tendencija yra labai populiari. Tai padaręs blogas robotas, naudodamasis paieškos algoritmais, padės ženkliai reitinguoti puslapį. Komentarų šlamštą taip pat galima pamatyti teisėtose ir patikimose svetainėse, nes jie pritraukia daug skaitytojų. Komentarų skyriuose naudodami su koronavirusu susijusį turinį kaip spragtelėjimą, jie gali suvilioti dar daugiau nieko neįtariančias aukas.

6 paveikslas: paveikslėlyje parodytas „koronavirusas“ kaip labai populiarus paieškos terminas „Google“.

Tokios grėsmės kaip „Emotet“ ir „Trickbot“ naudoja „Coronavirus“ naujienų istorijas, kad išvengtų aptikimo

Remiantis 2020 m. Sausio mėn. Pranešimais, abu trojai - „Trickbot“ ir „Emotet“ buvo matomi naudojant naujienas apie prezidento Trumpo apkaltą teksto pavidalu, kad paslėptų praeities saugumo programinę įrangą, kurioje naudojama AI arba mašininio mokymosi technologija. Dėl šios schemos efektyvumo, abu trojanai ją ir toliau naudoja, nes dėl to jie atrodo nekenksmingi, o AV nesugeba aptikti jų nešiojamo kenksmingo kodo. Tik šį kartą jų pridedamas tekstas yra iš „Coronavirus“ susijusių naujienų istorijų.

Atidžiau ištyrus „Emotet“ ir „Trickbot“ pavyzdžius, buvo nustatyta, kad jie naudoja CNN žinių naujienas ir įtraukia jas į kenkėjiškų programų aprašą. Aptariant kenkėjiškų programų failo langą Ypatybės, aptariamą informaciją galima pamatyti skyriuje Informacija.

Šis gudrus triukas pasirodė esąs naudingas norint išvengti aptikimo nuo saugos programinės įrangos su dirbtiniu intelektu (AI) ir mašininio mokymosi funkcijomis.

Kiti koronaviruso kenkėjiškų programų atvejai, skleidžiami internete

„Emotet“ ir „Trickbot Trojans“ nėra vienintelė ten esanti kenkėjiška programa, kuri naudojasi „COVID-19“ paderme. Kadangi pandemija paskatino žmones norėti gauti naujienas apie virusą, tai sukūrė puikų pagrindą veiksmingam kibernetiniam puolimui.

Pavyzdžiui, slaptažodžių pavogimo programinė įranga „AZORult“ buvo aptikta abejotinose svetainėse, kuriose buvo naudojama interaktyvioji koronaviruso infekcijų ir mirčių informacijos suvestinės versija (parengta Johns Hopkins universiteto).

Kita „Coronavirus“ kenkėjiška programa yra „Vicious Panda“. Jos kūrėjai naudoja suklastotus dokumentus, susijusius su virusu COVID-19, siekdami skleisti kenkėjišką programinę įrangą ir gauti vartotojo asmeninius duomenis. Kinijos veikėjai, atsakingi už šią koronaviruso kenkėjišką programą, apsimeta siųsdami oficialią informaciją iš Mongolijos sveikatos ministerijos, siekdami, kad auka atskleistų neskelbtinus duomenis.

Taip pat yra atvejų, kai kenkėjiškų programų pavadinime yra „Coronavirus“ arba „COVID-19“. Tokių grėsmių pavyzdžiai yra „CovidLock“ ir „CoronaVirus“ išpirkos programos. Įdomu, kad pastarasis gali būti valytuvas, veikiantis kaip „KPOT Trojan“ instaliacijos dangtis.

Kadangi COVID-19 ir toliau išlieka aktuali visuotinė tema, kibernetinės bangos neišvengiamai išnaudos situaciją savo naudai. Kad netaptumėte koronaviruso kenkėjiškų programų auka, visada turėtumėte būti atsargūs prisijungę. Štai keletas žingsnių, kuriuos galite atlikti, kad tai neįvyktų:

- Neleiskite sau sukčiauti el. Pašto siuntėjo vardo. Kadangi vardas nėra tikras teisėtumo rodiklis, turėtumėte palyginti siuntėjo el. Laišką su realios organizacijos ar įmonės, kurios jie teigia, el. Pašto adresu.

- Prieš paspausdami nuorodą gerai pagalvokite, ar jums tai atrodo šešėliai.

- Niekada neveskite asmeninės informacijos svetainėje, kurioje tokios informacijos nereikia. Jei kyla įtarimų, kad netikroje svetainėje pasidalijote prisijungimo duomenimis, turėtumėte kuo greičiau pakeisti slaptažodžius.

- Dažnai rašytojai ir gramatikos klaidos užkerta kelią užpuolikams. Jei svarbi organizacija ar įmonė susisiektų su jumis el. Paštu, jų pranešime nebūtų paprastų klaidų.

- Nesijaudinkite vykdydami el. Laiško instrukcijas. Nesvarbu, kaip skubiai esate raginami sekti nuorodą ar atidaryti priedą, geriausia būtų, jei prieš pradėdami laikytis, galvotumėte du kartus. Jei kyla abejonių, prieš atlikdami bet kokius išbėrimus, atlikite būtinus tyrimus, kad patikrintumėte el. Laiško ir jo siuntėjo teisėtumą.