Cybercrooks Approfittando della pandemia globale per trarre profitto dal malware Coronavirus

Con l'Organizzazione mondiale della sanità che dichiara ufficialmente l'infezione COVID-19 una pandemia, sempre più paesi in tutto il mondo stanno adottando misure aggiuntive per contenere la diffusione del virus. In questo momento di crisi, gli hacker hanno colto l'occasione per sfruttare il panico di massa che circonda il ceppo di Coronavirus al fine di diffondere malware e realizzare profitti.

Table of Contents

L'accesso remoto può rivelarsi una minaccia per le organizzazioni

In alcuni luoghi, viene imposta la quarantena nazionale, lasciando molte aziende e organizzazioni senza altra scelta se non quella di far sì che i propri dipendenti si mettano in quarantena a casa e lavorino da remoto. È difficile per le aziende e le organizzazioni adattare i loro modelli di sicurezza di conseguenza in così poco tempo. Poiché l'accesso e l'usabilità sono stati prioritari rispetto alla sicurezza online, il rischio di attacchi informatici è aumentato in modo significativo.

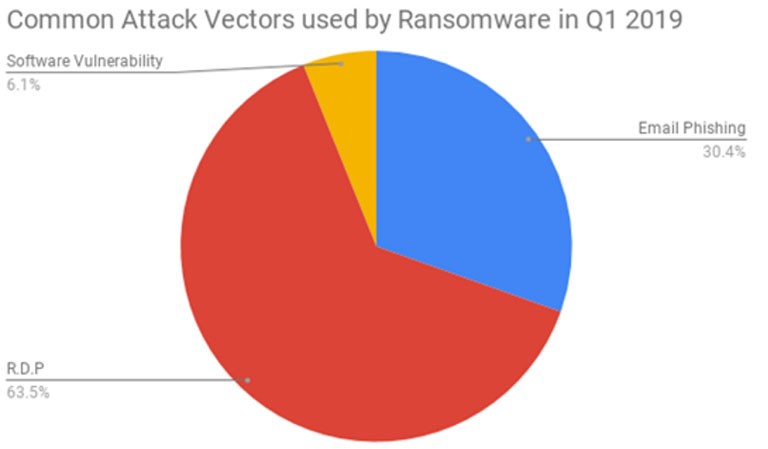

Il problema principale non risiede nella necessità di fornire un'opzione di lavoro remoto scalabile, ma nella sicurezza della rete. La maggior parte delle persone si affiderà alle soluzioni di accesso RDP (desktop remoto) e VPN aziendale, per connettersi con la propria rete di lavoro e server. Mentre RDP è un ottimo strumento che ti offre la possibilità di collegarti a un desktop remoto e lavorare da casa, sembra che sia stato il vettore di attacco più preferito per il ransomware durante il primo trimestre del 2019. Inoltre, sono note le credenziali RDP essere facilmente raccolto dagli aggressori.

Figura 1: RDP in cima alla classifica dei vettori di infezione preferiti per il ransomware nel primo trimestre del 2019. Fonte: Coveware

Quando un'azienda offre l'accesso desktop remoto ai propri dipendenti per lavorare a casa, si consiglia vivamente di ripristinare tutte le password, sceglierne di più forti e optare per un MFA (autenticazione a più fattori). Questi requisiti sono necessari perché un gran numero di dipendenti commette l'errore di riutilizzare la stessa password per più di un servizio online. Ciò aumenta le possibilità che le informazioni personali vengano rubate e successivamente vendute su mercati web oscuri.

Un rapporto di Cloudfare afferma che a causa dell'elevato numero di persone che stanno a casa contemporaneamente, l'uso generale di Internet è aumentato su scala globale:

"Poiché sempre più persone lavorano da casa, il picco del traffico nelle regioni colpite è aumentato, in media, di circa il 10%. In Italia, che ha imposto una quarantena nazionale, il picco del traffico Internet è aumentato del 30%. Anche i modelli di traffico sono cambiati, quindi il traffico di picco è che si verificano all'inizio della giornata nelle regioni colpite ".

Gli attori dannosi sfruttano l'epidemia di Coronavirus per scopi di phishing

Nessun importante evento globale è stato lasciato non sfruttato dai cyber criminali per phishing. Con l'epidemia COVID-19 che mantiene le persone in uno stato di panico costante, è molto facile attirare vittime ignare. Le false promesse di scoperte essenziali e le ultime notizie sul ceppo di Coronavirus sono presentate agli utenti sotto forma di collegamenti ombreggiati o aprono file infetti. Tutto quello che devono fare è fare clic e i loro dispositivi verranno immediatamente infettati dal malware Coronavirus.

Secondo ActionFraud (National Fraud & Cyber Crime Reporting Centre nel Regno Unito), le truffe sul Coronavirus sono costate alle vittime oltre £ 800k solo per febbraio 2020.

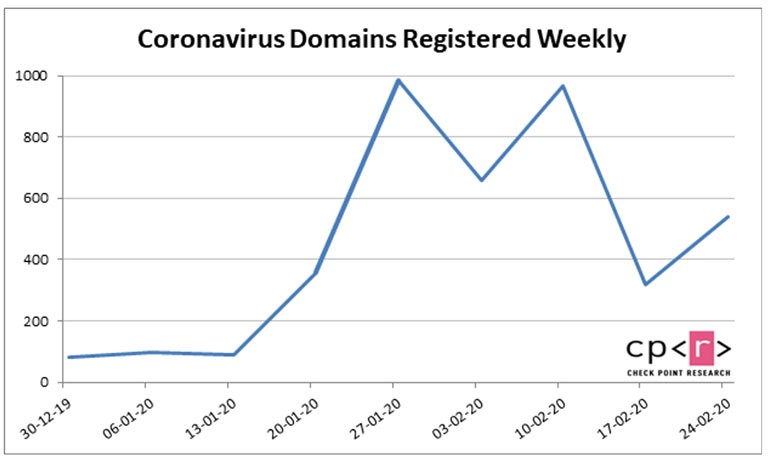

Check Point riferisce che dall'inizio del 2020 sono stati registrati oltre 4.000 domini relativi al Coronavirus, molti dei quali sono sospettati di essere fatti per attività di phishing.

Figura 2: il grafico mostra il numero di domini correlati al Coronavirus registrati dall'inizio del 2020. Fonte: Check Point

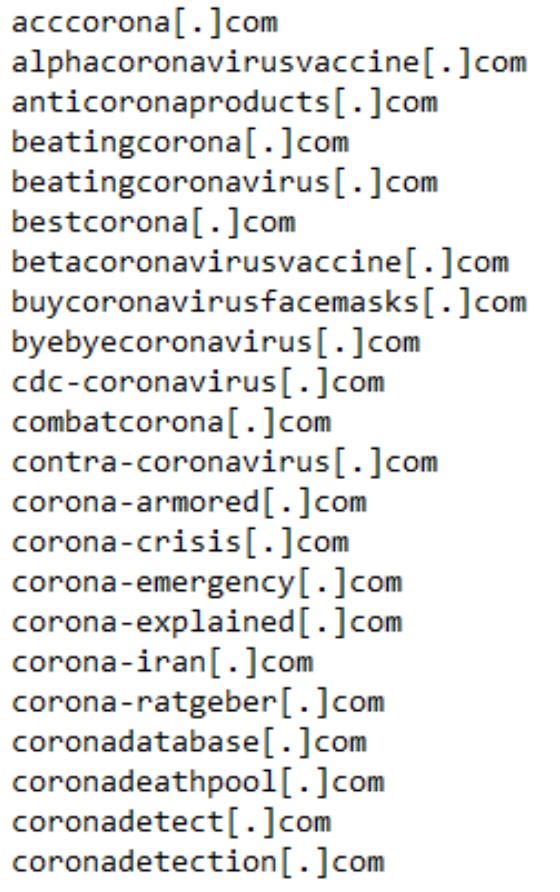

Figura 3: domini di coronavirus noti per essere dannosi

Le campagne di spam e i robot di commento relativi al coronavirus sciamano su Internet

Notizie false e disinformazione sul temuto Coronavirus si sono trasformate in armi non solo per pregiudizi politici ma anche per attività di cyber criminali.

Sempre più campagne di spam relative all'epidemia COVID-19 vengono inviate quotidianamente. Faranno finta di provenire da organizzazioni ufficiali che offrono informazioni legittime sul ceppo di Coronavirus. Al destinatario verrà richiesto di seguire un collegamento ombreggiato o di aprire un file allegato.

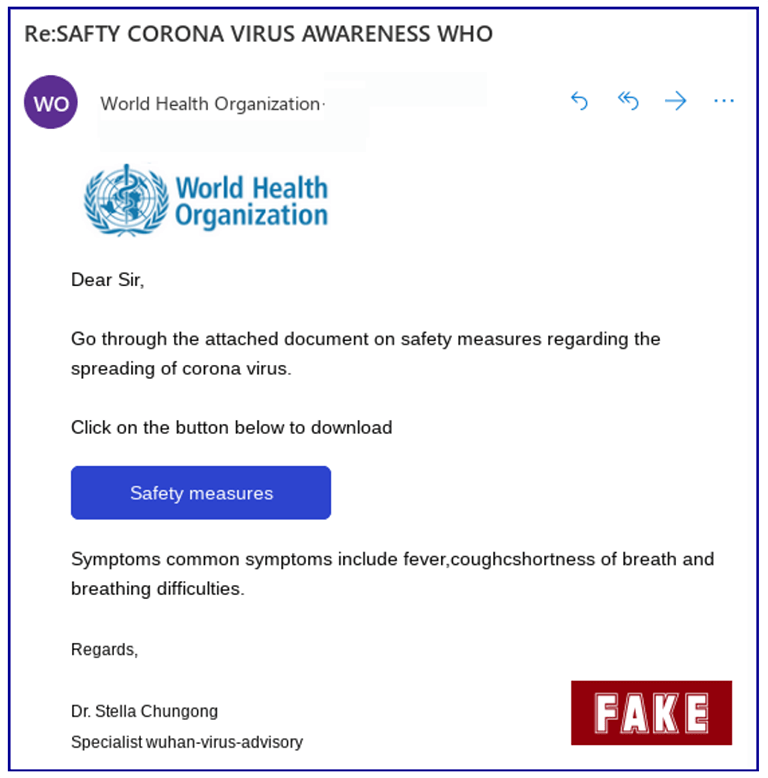

Il team di sicurezza Sophos avverte di una e-mail in cui si afferma di essere inviata dall'Organizzazione mondiale della sanità, in merito alla conoscenza del Coronavirus. Il messaggio contiene il logo dell'OMS e afferma:

"Sfoglia il documento allegato sulle misure di sicurezza relative alla diffusione del virus corona.

Fare clic sul pulsante qui sotto per scaricare

Sintomi I sintomi più comuni comprendono febbre, tosse, respiro corto e difficoltà respiratorie. "

Figura 4: L'immagine mostra l'e-mail di truffa che afferma di provenire dall'Organizzazione mondiale della sanità. Il testo è pieno di errori di ortografia e grammaticali, che è un tratto comune nelle campagne di truffa. Fonte: Sophos

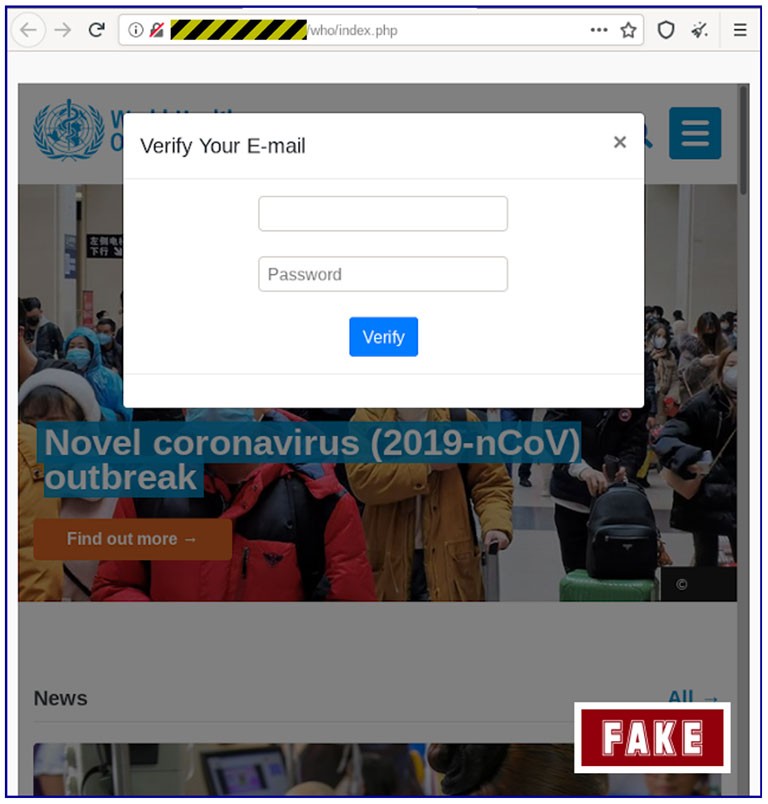

Dopo aver fatto clic sul collegamento, verrai reindirizzato a un sito con uno strano nome di dominio, che non ha alcuna connessione con l'OMS ed è anche un sito HTTP non sicuro. Sullo sfondo è possibile visualizzare la pagina ufficiale dell'OMS resa in un frame e un modulo di verifica e-mail pop-up su di esso.

Figura 5: L'immagine mostra il sito al quale verrai reindirizzato dopo aver seguito il link dubbioso incluso nell'e-mail di truffa. Dopo aver fatto clic su "Verifica", verrai reindirizzato di nuovo, ma questa volta alla vera pagina OMS. Fonte: Sophos

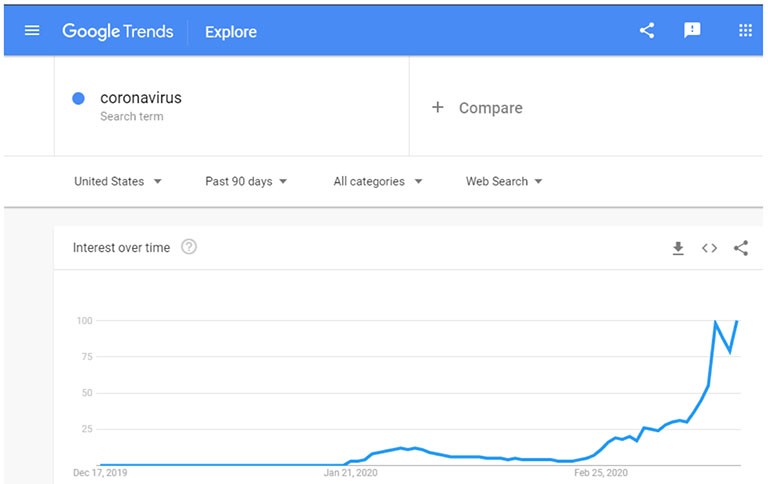

Oltre alle e-mail di truffa, lo spamming nei commenti è un altro metodo popolare. I robot sono programmati per iniettare "Coronavirus" nelle sezioni dei commenti sui siti poiché al giorno d'oggi è un elemento di ricerca di tendenza. In questo modo, il robot cattivo aiuterà a classificare la pagina in modo significativo, grazie agli algoritmi di ricerca. Lo spamming nei commenti può essere visto anche su siti legittimi e affidabili poiché attirano molti lettori. Usando i contenuti relativi al Coronavirus come esca nei loro commenti, possono attirare vittime ancora più ignare.

Figura 6: L'immagine mostra "Coronavirus" come termine di ricerca altamente di tendenza su Google.

Minacce come Emotet e Trickbot utilizzano le notizie di Coronavirus per eludere il rilevamento

Secondo i rapporti di gennaio 2020, entrambi i Trojan - Trickbot ed Emotet sono stati visti usando notizie sull'impeachment del presidente Trump sotto forma di testo per passare di soppiatto software di sicurezza che utilizza l'IA o la tecnologia di apprendimento automatico. A causa dell'efficienza di questo schema, entrambi i Trojan continuano a usarlo poiché li rende innocui e AV non riesce a rilevare il codice dannoso che trasportano. Solo che questa volta il testo che stanno aggiungendo proviene da notizie relative al Coronavirus.

A un esame più attento dei campioni di Emotet e Trickbot, è stato scoperto che utilizzano le notizie dalle notizie della CNN e le includono come parte della descrizione del malware. Le informazioni in questione possono essere visualizzate nella sezione Dettagli quando si apre la finestra Proprietà del file malware.

Questo trucco astuto si rivela utile per sfuggire al rilevamento da software di sicurezza con intelligenza artificiale (AI) e funzionalità di apprendimento automatico.

Altri casi di malware Coronavirus che circolano in Internet

I Trojan Emotet e Trickbot non sono i soli malware là fuori che sfruttano la varietà COVID-19. Poiché la pandemia ha reso le persone desiderose di ricevere notizie sul virus, ha creato una base perfetta per attacchi informatici efficaci.

Ad esempio, il malware AZORult che ruba la password è stato rilevato in siti Web dubbi che utilizzavano una versione del dashboard interattivo di infezioni e decessi da Coronavirus (prodotto dalla Johns Hopkins University).

Un altro malware di Coronavirus è Vicious Panda. I suoi creatori usano documenti falsi relativi al virus COVID-19 per diffondere software dannoso e ottenere dati personali dell'utente. Gli attori cinesi responsabili di questo malware Coronavirus fingono di inviare informazioni ufficiali dal Ministero della salute mongolo, con l'obiettivo di far divulgare dati sensibili alla vittima.

Esistono anche casi di malware con "Coronavirus" o "COVID-19" nel nome. Esempi di tali minacce sono il ransomware CovidLock e CoronaVirus. La cosa curiosa di quest'ultimo è che potrebbe effettivamente essere un tergicristallo, che funge da copertura per un'installazione Trojan KPOT.

Poiché il COVID-19 continua a essere un argomento caldo globale, i cyber-truffatori sfrutteranno inevitabilmente la situazione a loro vantaggio. Per assicurarti di non essere vittima del malware Coronavirus, dovresti sempre essere cauto quando sei online. Ecco alcuni passaggi che è possibile eseguire per assicurarsi che ciò non accada:

- Non lasciarti ingannare dal nome del mittente dell'e-mail. Dal momento che il nome non è un vero indicatore di legittimità, dovresti confrontare l'e-mail del mittente con quella della vera organizzazione o società che sostengono di essere.

- Pensaci due volte prima di fare clic su un collegamento se ti sembra ombroso.

- Non inserire mai informazioni personali su un sito Web che non dovrebbero richiedere tale. Se sospetti di aver condiviso le credenziali di accesso su un sito fasullo, dovresti cambiare le password il prima possibile.

- Spesso, errori ortografici e grammaticali sono ciò che allontana gli attaccanti. Se un'organizzazione o un'azienda importante ti contattasse via e-mail, il suo messaggio non sarebbe pieno di semplici errori.

- Non sentirti costretto a seguire le istruzioni di un'email. Indipendentemente da quanto ti venga richiesto di seguire un collegamento o aprire un allegato, sarebbe meglio se ci pensassi due volte prima di conformarti. In caso di dubbi, fai le ricerche necessarie per verificare la legittimità dell'e-mail e del suo mittente prima di fare qualsiasi cosa avventata.