Ryuk Ransomware crea il caos: prende di mira le istituzioni governative e ospedaliere

Table of Contents

Uno sguardo approfondito a Ryuk Ransomware

Il ransomware Ryuk è una minaccia informatica avanzata che è stata sfruttata in modo da infiltrarsi nei sistemi e colpire specificamente le istituzioni governative e gli ospedali. Alcuni potrebbero riconoscere il nome da un popolare manga giapponese. Tieni presente che non ha nulla a che fare con detto manga se non il suo nome.

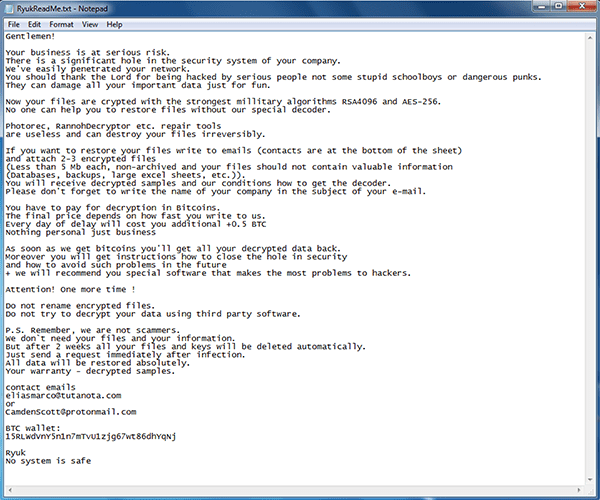

Dopo l'attacco del ransomware Ryuk, trovi tutti i tuoi file con l'estensione ".ryk" aggiunta. Una volta inseriti, i tuoi dati diventano inutilizzabili. L'infezione blocca i tuoi file con l'aiuto degli algoritmi di crittografia RSA (asimmetrica) e AES (simmetrica). Non appena i tuoi dati vengono crittografati, scopri una nota di riscatto sul desktop. Appare anche in ogni cartella che contiene dati bloccati. Si chiama RyukReadMe ed è un file ".html" o ".txt". L'esatto messaggio di riscatto che ricevi dipende dal tipo di vittima che sei. Per elaborare, Ryuk lascia messaggi diversi per aziende o autorità simili (istituti sanitari, governi e così via). Le due diverse note sono le seguenti:

Devi affrontare una scelta difficile. Devi decidere se fidarti dell'affidabilità dei cyber estorsori e pagare il riscatto. Oppure, per non farlo, e rinunciare ai tuoi file. Gli esperti ti incoraggiano a scegliere quest'ultimo. Ricorda sempre che hai a che fare con criminali informatici e di cui non ci si può fidare.

Focolai di Ryuk Ransomware

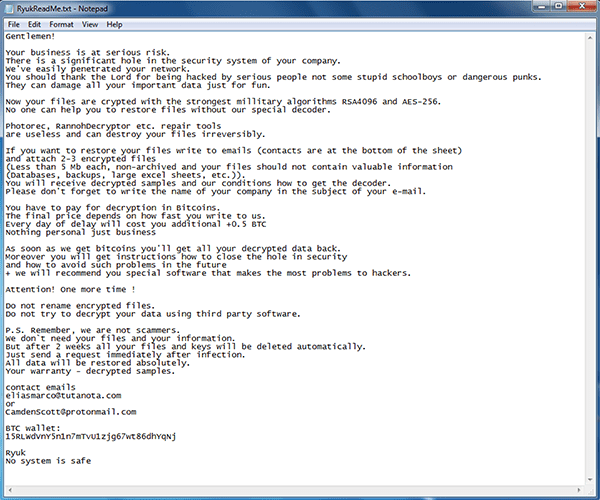

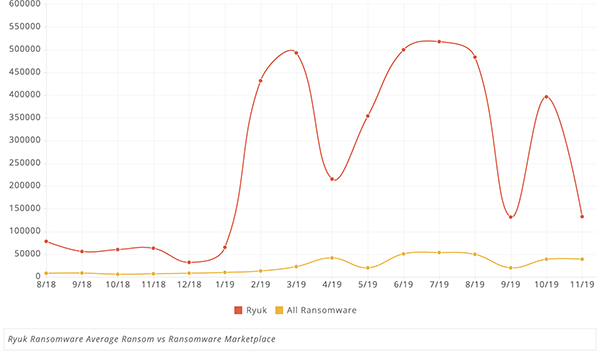

Ryuk ha rivendicato un impressionante elenco di vittime nella sua durata relativamente breve. È stato scoperto per la prima volta nell'agosto 2018 e nel 2019 ha rappresentato oltre il 18% degli attacchi ransomware.

La quota di Ryuk nel mercato dei ransomware nel 2019 - Fonte: Coveware.com.

Di seguito è riportato un elenco di alcuni degli obiettivi di Ryuk:

- Riviera Beach (maggio 2019)

- Lake City (giugno 2019)

- Tampa Radio (giugno 2019)

- Georgia Courts (giugno 2019)

- Contea di La Porte (luglio 2019)

- Scuola di Siracusa (luglio 2019)

- Biblioteca della contea di Onondaga (luglio 2019)

- Butler County Library (luglio 2019)

- Collierville, TN infetto (luglio 2019)

- Henry County, GA (luglio 2019)

- Lawrenceville, dipartimento di polizia di GA (luglio 2019)

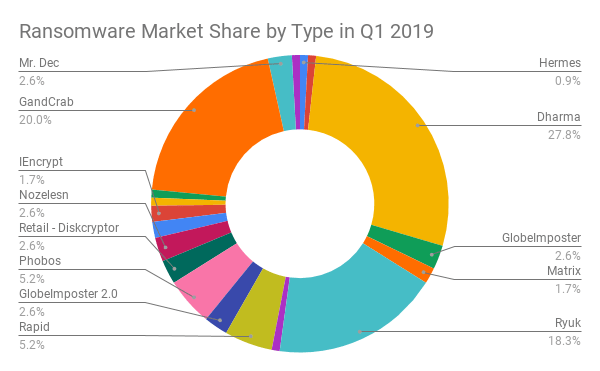

Dall'attacco di Riviera Beach, ha ottenuto $ 600.000. Quello di Lake City ha portato $ 460.000 e La Porte - $ 130.000. L'importo esatto del riscatto, richiesto dalla minaccia, varia tra le vittime. È stato stimato che, finora, Ryuk ha fatto richieste di pagamenti vicino a $ 300 milioni.

Ryuk supera le altre ben note minacce ransomware con le sue sorprendenti richieste di riscatto - Fonte: Coveware.com.

Ryuk Ransomware Ransom medio rispetto al mercato di Ransomware - Fonte: Coveware.com.

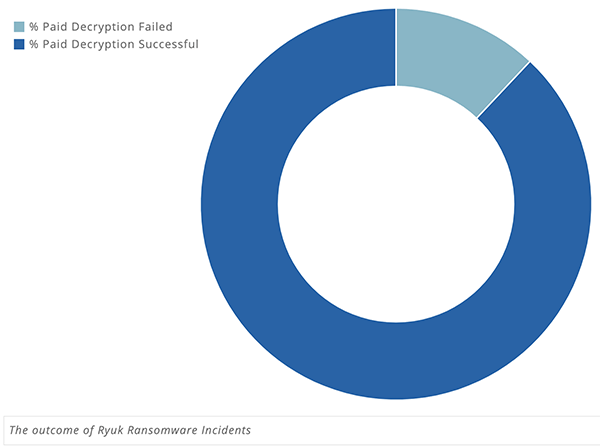

Quando si tratta di ransomware, il pagamento del riscatto non equivale sempre alla decodifica dei dati. La maggior parte delle minacce simili tende a non mantenere le promesse di inviarti la chiave di decrittazione dopo aver ricevuto i tuoi soldi. Secondo i cyber ricercatori, Ryuk tende ad essere più affidabile in questo senso rispetto ad altre infezioni del genere. Nell'88% dei casi, il pagamento porta a una decrittazione corretta.

Il risultato di "Ryuk ransomware" - Fonte: Coveware.com.

Ryuk ha hackerato 80.000 computer in 110 case di cura e ospedali negli Stati Uniti

La cyber peste di Ryuk è stata lanciata da hacker russi. Il 17 novembre 2019, la società di cloud hosting Virtual Care Provider Inc. (VCPI), con sede a Milwaukee, Wisconsin, è diventata vittima del ransomware. Quell'attacco produsse conseguenze terribili . Secondo un rappresentante di Virtual Care Provider Inc., l'attacco ha provocato la corruzione di oltre 80.000 computer. Inoltre, 110 ospedali e case di cura sono stati paralizzati e non sono stati in grado di fornire un'adeguata assistenza ai pazienti.

Fondamentalmente, i sistemi attaccati da Ryuk in diverse case di cura e ospedali lasciarono vite in bilico. L'attacco ha raggiunto 45 stati e, all'epoca, ha bloccato la capacità di tali strutture di prendersi cura dei propri clienti e pazienti. Fortunatamente, per alcune delle strutture, avevano i soldi a portata di mano per pagare le richieste di riscatto, ma altri sembrano aver perso alcuni dei loro dati critici.

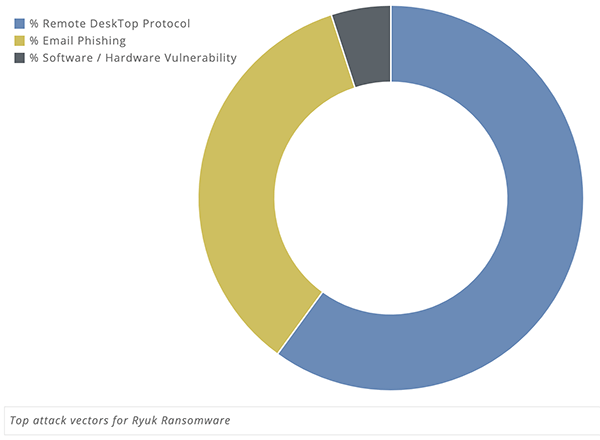

In che modo Ryuk Ransomware si è fatto strada nei server dell'azienda?

Ryuk ransomware ha usato l'inganno e la finezza per invadere i server. Gli hacker hanno impiegato mesi per inviare e-mail di phishing ai dipendenti. Le e-mail contenevano allegati dannosi e facendo clic su di essi, i dipendenti offrivano al ransomware un modo per accedere ai server interni dell'azienda. Ha permesso agli hacker russi di prendere il controllo bit per bit.

Questa è una strategia a cui Ryuk si rivolge spesso: e-mail di phishing. Un altro riguarda l'uso dell'accesso al protocollo Desktop remoto. Le aziende che consentono ai dipendenti di accedere alle proprie reti tramite accesso remoto, senza adottare le adeguate protezioni, sono più inclini agli attacchi da minacce come Ryuk.

Vettori di attacco comune Ryuk Ransomware - Fonte: Coveware.com.

Il dropper Ryuk contiene payload sia a 32 che a 64 bit. Scegli quale utilizzare, a seconda del sistema di destinazione. Prima di eliminare il payload, verifica anche la versione del sistema operativo e quindi agisce in conformità.

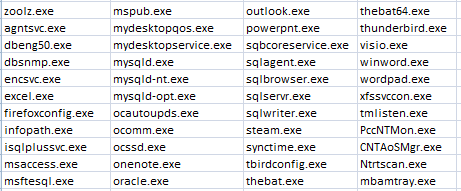

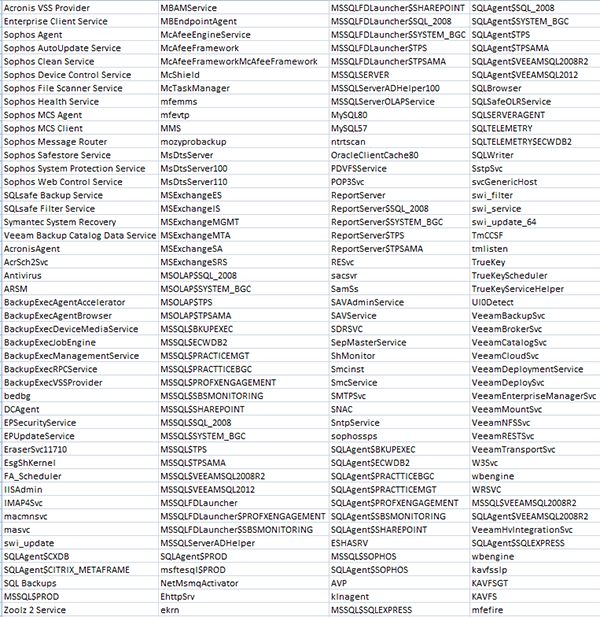

Una volta dentro, la minaccia termina e disabilita una varietà di processi e servizi. Questi sono generalmente contenuti in un elenco predefinito e tendono ad essere nel regno di strumenti antivirus, database, backup e altri software.

Elenco dei servizi disabilitati dal ransomware Ryuk - fonte: Zscaler.com.

Elenco dei processi terminati dal ransomware Ryuk - fonte: Zscaler.com.

I pazienti non sono stati curati a causa di Ryuk Ransomware

Il ransomware ha attaccato la società di hosting dei dati cloud, che archivia i server dell'ospedale. La società di hosting dei dati crittografa tutti i dati, inclusi dati medici e dati sulla somministrazione dei farmaci. Dopo che Ryuk ransomware ha preso il controllo dei server dell'azienda, VCPI non è stato in grado di accedere ai record dei pazienti, ai dati di fatturazione, ai sistemi di posta elettronica e telefonici, alle operazioni sui salari e persino al servizio Internet di base. I rapitori di cyber hanno richiesto un riscatto di $ 14 milioni. Dato che quel prezzo era troppo alto per VCPI, non hanno pagato. Ciò ha portato innumerevoli pazienti a non ottenere le cure di cui avevano bisogno. Il ransomware Ryuk ha effettivamente messo in pericolo la vita di numerose persone.

Anche una società di sicurezza privata, chiamata Prosegur, è stata vittima del ransomware Ryuk. L'attacco dell'infezione ha portato i siti Web dell'azienda a essere offline in più regioni. A causa del ransomware, gli allarmi di sicurezza non funzionano! I clienti Prosegur hanno scelto Twitter per condividere che i loro allarmi non funzionano e che non si sentono più al sicuro nelle loro case. Devono ringraziare Ryuk ransomware per questo.

Gli esperti ritengono che l'obiettivo di Ryuk ransomware non sia rubare i dati di per sé, ma piuttosto disabilitare l'infrastruttura, più specificamente i server, e creare un carfuffle. Secondo i rapporti del National Cyber Security Centre olandese, Ryuk ransomware ha attaccato circa 1.800 grandi organizzazioni in tutto il mondo. Ryuk ransomware ha un "tipo" di vittima preferita. I criminali informatici dietro di essa tendono a utilizzare attacchi a governo, istruzione e istituzioni sanitarie, istituzioni che si occupano della distribuzione di energia, acqua, servizi pubblici - industrie in settori come l'edilizia, chimica, sanità, cibo, intrattenimento e infrastrutture critiche .

Nel marzo 2019, una contea della Georgia, negli Stati Uniti, è stata presa per $ 400.000 da Ryuk ransomware. Il ransomware ha bloccato i propri dati e ha richiesto l'ammontare del riscatto, come fanno comunemente le minacce ransomware. Dal momento che non avevano backup, hanno rispettato e pagato. Per fortuna, la Contea ha ricevuto la chiave di decodifica corretta ed è riuscita a recuperare tutti i suoi dati. Tuttavia, questo non è il caso della maggior parte degli altri attacchi ransomware. Di solito, non importa se si paga o no. Ecco perché gli esperti sconsigliano la conformità e raccomandano di eseguire sempre il backup dei dati e di utilizzare le risorse antimalware necessarie per aiutare ad eliminare gli attacchi ransomware.