Cybercrooks profite de la pandémie mondiale pour tirer parti des logiciels malveillants Coronavirus

L'Organisation mondiale de la santé déclarant officiellement l'infection au COVID-19 une pandémie, de plus en plus de pays dans le monde prennent des mesures supplémentaires pour contenir la propagation du virus. En cette période de crise, les pirates ont profité de l'occasion pour exploiter la panique de masse qui entoure la souche Coronavirus afin de propager des logiciels malveillants et de réaliser un profit.

Table of Contents

L'accès à distance peut s'avérer une menace pour les organisations

Dans certains endroits, la mise en quarantaine à l'échelle nationale est imposée, laissant de nombreuses entreprises et organisations sans autre option que de faire en sorte que leurs employés se mettent en quarantaine à domicile et travaillent à distance. Il est difficile pour les entreprises et les organisations d'adapter leurs modèles de sécurité en conséquence en si peu de temps. L'accès et la convivialité étant prioritaires sur la sécurité en ligne, le risque de cyberattaques a considérablement augmenté.

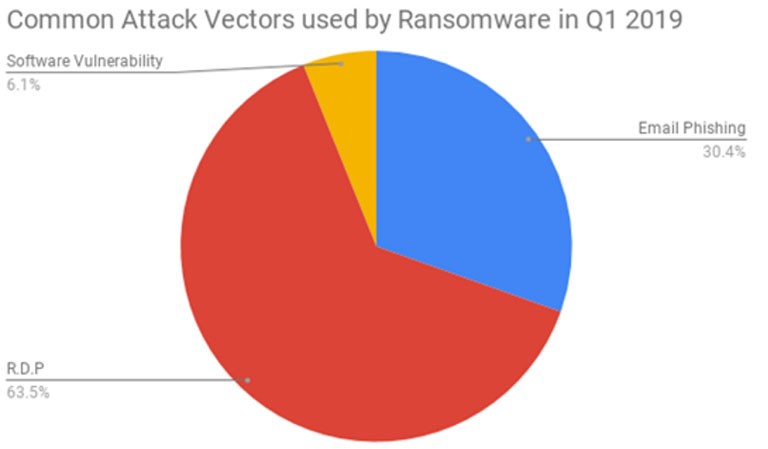

Le principal problème ne réside pas dans la nécessité de fournir une option de travail à distance évolutive, mais dans la sécurité du réseau. La plupart des gens s'appuieront sur des solutions d'accès VPN RDP (bureau à distance) et d'entreprise pour se connecter à leur réseau de travail et à leurs serveurs. Bien que RDP soit un excellent outil qui vous donne la possibilité de vous connecter à un bureau à distance et de travailler à domicile, il semble que ce soit le vecteur d'attaque le plus préféré pour les ransomwares au cours du premier trimestre de 2019. En plus de cela, les informations d'identification RDP sont connues à récolter facilement par les attaquants.

Figure 1: RDP en tête du tableau des vecteurs d'infection préférés pour les ransomwares au premier trimestre de 2019. Source: Coveware

Lorsqu'une entreprise donne à ses employés un accès à distance au bureau pour travailler à domicile, il est fortement conseillé de réinitialiser tous les mots de passe, d'en choisir des plus forts et d'opter pour une MFA (authentification multifacteur). Ces exigences sont nécessaires car un grand nombre d'employés commettent l'erreur de réutiliser le même mot de passe pour plus d'un service en ligne. Cela augmente les chances que des informations personnelles soient volées et plus tard vendues sur des marchés sombres du Web.

Un rapport de Cloudfare indique qu'en raison du grand nombre de personnes séjournant chez elles en même temps, l'utilisation générale d'Internet a augmenté à l'échelle mondiale:

"Comme plus de personnes travaillent à domicile, le trafic de pointe dans les régions touchées a augmenté, en moyenne, d'environ 10%. En Italie, qui a imposé une quarantaine à l'échelle nationale, le trafic Internet de pointe a augmenté de 30%. Les modèles de trafic ont également changé de sorte que le trafic de pointe est survenant plus tôt dans la journée dans les régions touchées. "

Des acteurs malveillants exploitent l'épidémie de coronavirus à des fins de phishing

Aucun événement mondial important n'a été laissé inexploité par les cybercriminels pour le phishing. Avec l'épidémie de COVID-19 qui maintient les gens dans un état de panique constant, il est très facile d'attirer des victimes sans méfiance. Les fausses promesses de découvertes essentielles et les dernières nouvelles sur la souche Coronavirus sont présentées aux utilisateurs sous la forme de liens louches ou de fichiers infectés ouverts. Tout ce qu'ils ont à faire est de cliquer, et leurs appareils seront instantanément infectés par le malware Coronavirus.

Selon ActionFraud (National Fraud & Cyber Crime Reporting Center au Royaume-Uni), les escroqueries au coronavirus ont coûté aux victimes plus de 800000 £ rien qu'en février 2020.

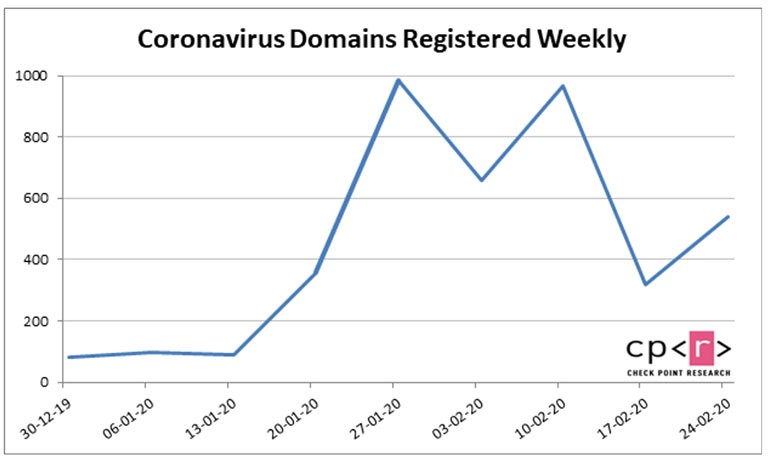

Check Point signale que depuis le début de 2020, plus de 4000 domaines liés au coronavirus ont été enregistrés, dont beaucoup sont soupçonnés d'être destinés à des activités de phishing.

Figure 2: Le graphique montre le nombre de domaines liés au coronavirus enregistrés depuis début 2020. Source: Check Point

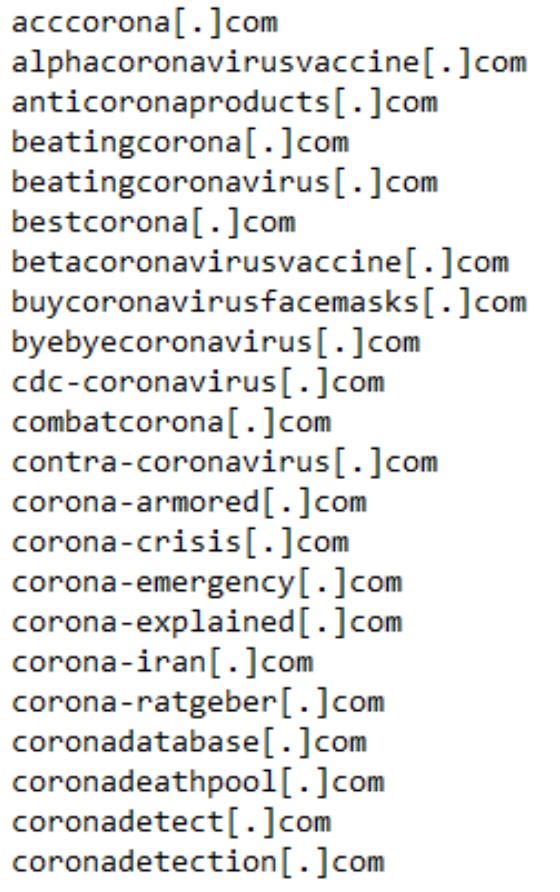

Figure 3: domaines de coronavirus connus pour être malveillants

Les campagnes de spam et les robots de commentaires liés aux coronavirus pullulent sur Internet

Les fausses nouvelles et la désinformation sur le Coronavirus redouté se sont transformées en armes non seulement pour des préjugés politiques mais aussi pour l'activité des cybercriminels.

De plus en plus de campagnes de spam concernant l'épidémie de COVID-19 sont envoyées quotidiennement. Ils prétendront appartenir à des organisations officielles qui offrent des informations légitimes sur la souche Coronavirus. Le récepteur sera invité à suivre un lien louche ou à ouvrir une pièce jointe.

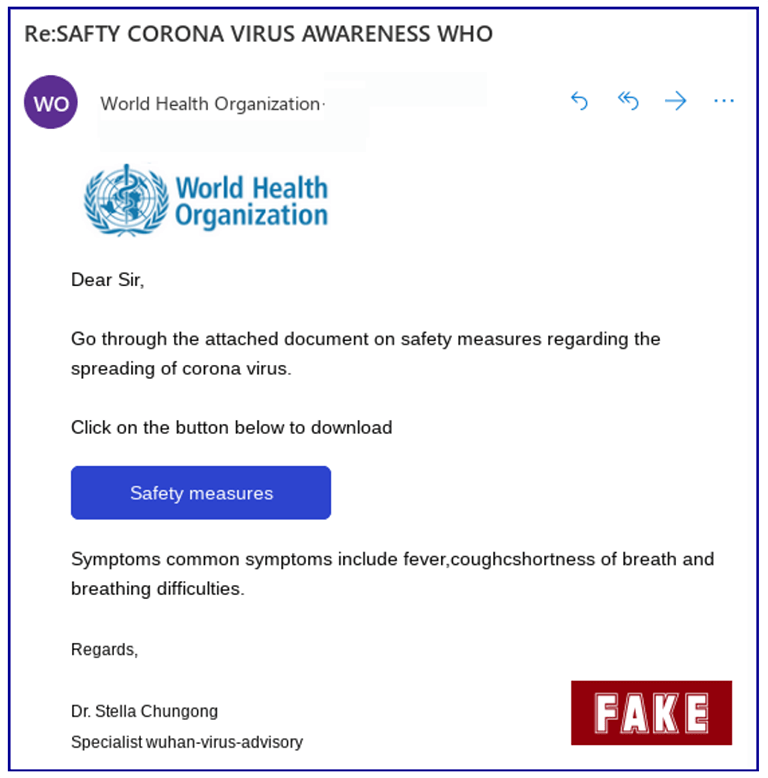

Sophos Security Team met en garde contre un e-mail prétendant avoir été envoyé par l'Organisation mondiale de la santé, concernant la sensibilisation au Coronavirus. Le message contient le logo de l'OMS et déclare:

"Parcourez le document ci-joint sur les mesures de sécurité concernant la propagation du virus corona.

Cliquez sur le bouton ci-dessous pour télécharger

Les symptômes les plus courants sont la fièvre, la toux, l'essoufflement et les difficultés respiratoires. "

Figure 4: L'image montre le courriel frauduleux prétendant provenir de l'Organisation mondiale de la santé. Le texte est plein d'erreurs d'orthographe et de grammaire, ce qui est un trait commun dans les campagnes d'escroquerie. Source: Sophos

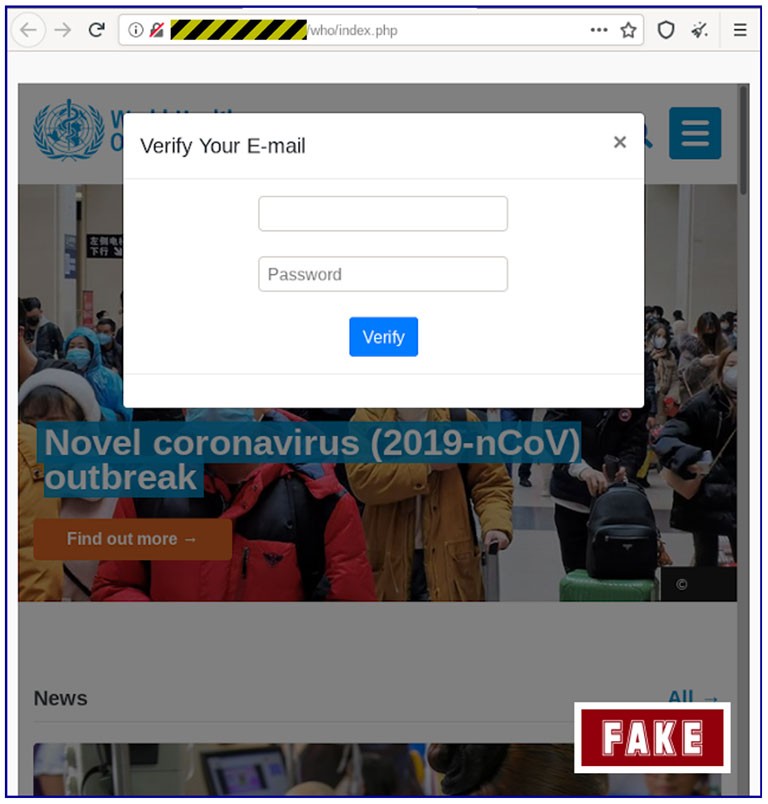

Une fois que vous avez cliqué sur le lien, vous serez redirigé vers un site avec un nom de domaine étrange, qui n'a pas de connexion avec l'OMS et qui est également un site HTTP non sécurisé. En arrière-plan, on peut voir la page officielle de l'OMS affichée dans un cadre et un formulaire de vérification par e-mail pop-up au-dessus.

Figure 5: l'image montre le site vers lequel vous serez redirigé une fois que vous aurez suivi le lien douteux inclus dans l'e-mail frauduleux. Après avoir cliqué sur «Vérifier», vous serez à nouveau redirigé, mais cette fois vers la vraie page de l'OMS. Source: Sophos

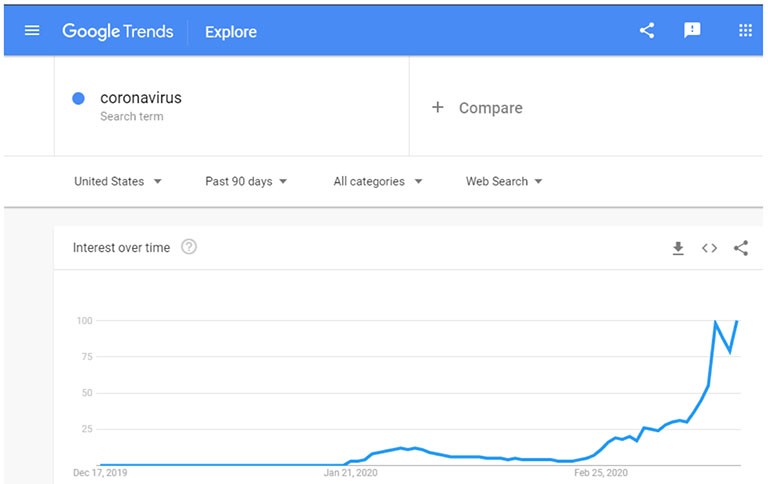

Mis à part les courriels frauduleux, le spamming de commentaires est une autre méthode populaire. Les robots sont programmés pour injecter «Coronavirus» dans les sections de commentaires sur les sites, car il s'agit d'un élément de recherche très tendance de nos jours. Ce faisant, le mauvais robot aidera à classer la page de manière significative, grâce aux algorithmes de recherche. Le spamming de commentaires peut également être vu sur des sites légitimes et dignes de confiance car ils attirent beaucoup de lecteurs. En utilisant le contenu lié au coronavirus comme appât de clic dans leurs sections de commentaires, ils peuvent attirer encore plus de victimes sans méfiance.

Figure 6: L'image montre «Coronavirus» comme terme de recherche très tendance sur Google.

Des menaces comme Emotet et Trickbot utilisent les actualités sur le coronavirus pour échapper à la détection

Selon des rapports de janvier 2020, les chevaux de Troie - Trickbot et Emotet ont été vus en train d'utiliser des informations sur la destitution du président Trump sous forme de texte pour se faufiler derrière un logiciel de sécurité qui utilise l'IA ou la technologie d'apprentissage automatique. En raison de l'efficacité de ce schéma, les deux chevaux de Troie continuent de l'utiliser car il les fait apparaître inoffensifs et AV ne parvient pas à détecter le code malveillant qu'ils transportent. Seulement cette fois, le texte qu'ils ajoutent provient de nouvelles liées au Coronavirus.

En examinant de plus près les échantillons Emotet et Trickbot, il a été découvert qu'ils utilisent les actualités des actualités CNN et les incluent dans la description du malware. Les informations en question sont visibles dans la section Détails lors de l'ouverture de la fenêtre Propriétés du fichier malware.

Cette astuce astucieuse s'avère utile pour échapper à la détection des logiciels de sécurité avec l'intelligence artificielle (AI) et les fonctionnalités d'apprentissage automatique.

Autres cas de logiciels malveillants Coronavirus qui circulent sur Internet

Les chevaux de Troie Emotet et Trickbot ne sont pas les seuls logiciels malveillants qui tirent parti de la souche COVID-19. Parce que la pandémie a rendu les gens impatients de recevoir des informations sur le virus, elle a créé une base parfaite pour des cyberattaques efficaces.

Par exemple, le malware AZORult, qui dérobe un mot de passe, a été détecté sur des sites Web douteux qui utilisaient une version du tableau de bord interactif des infections à coronavirus et des décès (produit par l'Université Johns Hopkins).

Un autre malware Coronavirus est Vicious Panda. Ses créateurs utilisent de faux documents liés au virus COVID-19 pour propager des logiciels malveillants et obtenir les données personnelles des utilisateurs. Les acteurs chinois responsables de ce malware Coronavirus prétendent envoyer des informations officielles du ministère mongol de la Santé, dans le but de faire divulguer à la victime des données sensibles.

Il existe également des cas de logiciels malveillants contenant le nom «Coronavirus» ou «COVID-19». Des exemples de telles menaces sont le ransomware CovidLock et CoronaVirus. Ce qui est curieux à propos de ce dernier, c'est qu'il peut en fait être un essuie-glace, servant de couverture à une installation de cheval de Troie KPOT.

Parce que le COVID-19 continue d'être un sujet brûlant à l'échelle mondiale, les cybercriminels exploiteront inévitablement la situation à leur profit. Pour vous assurer de ne pas être victime d'un malware Coronavirus, vous devez toujours être prudent lorsque vous êtes en ligne. Voici quelques étapes à suivre pour éviter que cela ne se produise:

- Ne vous laissez pas berner par le nom de l'expéditeur de l'e-mail. Étant donné que le nom n'est pas un véritable indicateur de légitimité, vous devez comparer l'e-mail de l'expéditeur avec celui de la véritable organisation ou entreprise qu'il prétend être.

- Réfléchissez bien avant de cliquer sur un lien s'il vous semble louche.

- Ne saisissez jamais d'informations personnelles sur un site Web qui ne devraient pas en avoir besoin. Si vous pensez que vous avez partagé des informations de connexion sur un faux site, vous devez changer vos mots de passe dès que possible.

- Souvent, ce sont les fautes d'orthographe et de grammaire qui trahissent les attaquants. Si une organisation ou une entreprise importante vous contactait par e-mail, son message ne serait pas plein de simples erreurs.

- Ne vous sentez pas obligé de suivre les instructions d'un e-mail. Peu importe à quel point vous êtes invité à suivre un lien ou à ouvrir une pièce jointe, il serait préférable de réfléchir à deux fois avant de vous conformer. En cas de doute, faites les recherches nécessaires pour vérifier la légitimité de l'e-mail et de son expéditeur avant de faire quoi que ce soit de téméraire.