Ryuk Ransomware crée le chaos: cible les institutions gouvernementales et hospitalières

Table of Contents

Un regard en profondeur sur Ryuk Ransomware

Le rançongiciel Ryuk est une menace informatique avancée qui a été exploitée de différentes manières pour infiltrer les systèmes et cibler spécifiquement les institutions gouvernementales et les hôpitaux. Certains peuvent reconnaître le nom d'un manga japonais populaire. Soyez averti que cela n'a rien à voir avec ledit manga mais son nom.

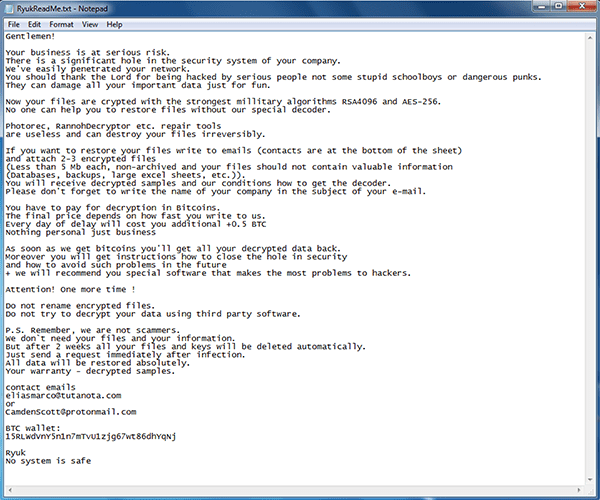

Après la sortie du rançongiciel Ryuk, vous trouvez tous vos fichiers avec une extension ".ryk" ajoutée. Une fois en place, vos données deviennent inutilisables. L'infection verrouille vos fichiers à l'aide d'algorithmes de chiffrement RSA (asymétrique) et AES (symétrique). Dès que vos données sont cryptées, vous découvrez une note de rançon sur votre bureau. Il apparaît également dans chaque dossier contenant des données verrouillées. Cela s'appelle RyukReadMe, et c'est soit un fichier ".html" ou ".txt". Le message de rançon exact que vous recevez dépend du type de victime que vous êtes. Pour élaborer, Ryuk laisse différents messages aux entreprises ou aux autorités similaires (établissements de santé, gouvernements, etc.). Les deux notes différentes sont les suivantes:

Vous faites face à un choix difficile. Vous devez décider de faire confiance à la fiabilité des cyber-extorqueurs et de payer la rançon. Ou, pour ne pas le faire, et abandonnez vos fichiers. Les experts vous invitent à choisir ce dernier. Rappelez-vous toujours que vous traitez avec des cybercriminels, et on ne peut leur faire confiance.

Éclosions de rançongiciels Ryuk

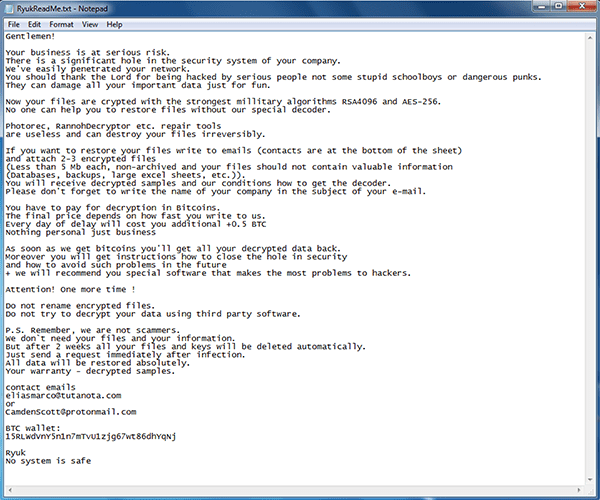

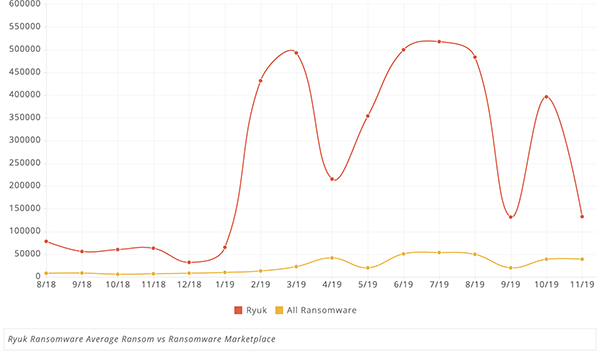

Ryuk a revendiqué une liste impressionnante de victimes dans sa durée de vie relativement courte. Il a été découvert pour la première fois en août 2018 et, en 2019, il représentait plus de 18% des attaques de ransomwares.

Part de Ryuk sur le marché des ransomwares en 2019 - Source: Coveware.com.

Voici une liste de certaines des cibles de Ryuk:

- Riviera Beach (mai 2019)

- Lake City (juin 2019)

- Tampa Radio (juin 2019)

- Georgia Courts (juin 2019)

- Comté de La Porte (juillet 2019)

- École de Syracuse (juillet 2019)

- Bibliothèque du comté d'Onondaga (juillet 2019)

- Bibliothèque du comté de Butler (juillet 2019)

- Collierville, TN infecté (juillet 2019)

- Henry County, GA (juillet 2019)

- Lawrenceville, GA police department (juillet 2019)

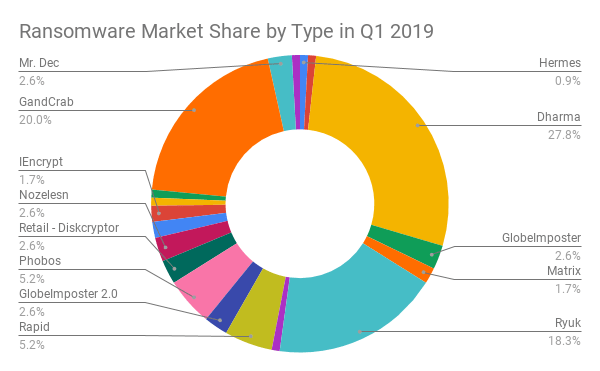

De l'attaque de Riviera Beach, il a obtenu 600 000 $. Celui de Lake City a rapporté 460 000 $ et La Porte - 130 000 $. Le montant exact de la rançon, selon la menace, varie selon les victimes. On estime que, jusqu'à présent, Ryuk a demandé des paiements de près de 300 millions de dollars.

Ryuk dépasse les autres menaces de ransomware bien connues avec ses demandes de rançon étonnantes - Source: Coveware.com.

Ryuk Ransomware Ransom moyen par rapport à Ransomware Marketplace - Source: Coveware.com.

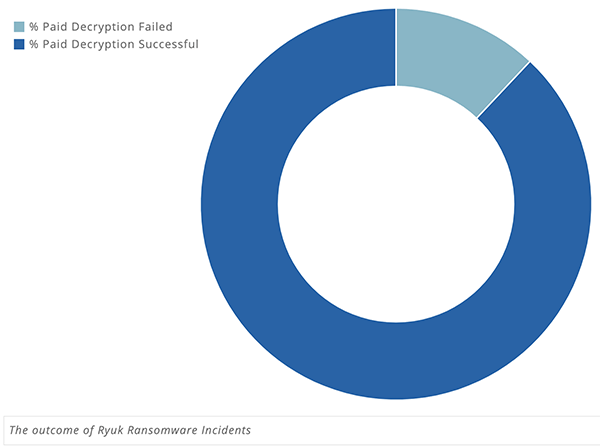

En ce qui concerne les rançongiciels, le paiement de rançons n'est pas toujours égal au déchiffrement des données. La plupart des menaces similaires ont tendance à ne pas tenir leurs promesses de vous envoyer la clé de déchiffrement lors de la réception de votre argent. Selon les cyber-chercheurs, Ryuk a tendance à être plus fiable dans ce sens que d'autres infections de ce type. Dans 88% des cas, le paiement conduit à un décryptage réussi.

Le résultat du «rançongiciel Ryuk» - Source: Coveware.com.

Ryuk a piraté 80 000 ordinateurs dans 110 maisons de soins infirmiers et hôpitaux aux États-Unis

La cyber-peste Ryuk a été lancée par des pirates russes. Le 17 novembre 2019, la société d'hébergement cloud Virtual Care Provider Inc. (VCPI), basée à Milwaukee, Wisconsin, a été victime du ransomware. Cette attaque a eu des conséquences terribles . Selon un représentant de Virtual Care Provider Inc., l'attaque contre eux a entraîné la corruption de plus de 80 000 ordinateurs. Et, 110 hôpitaux et maisons de soins infirmiers ont été paralysés et n'ont pas pu fournir des soins adéquats aux patients.

Fondamentalement, les systèmes attaqués par Ryuk dans plusieurs maisons de retraite et hôpitaux ont laissé la vie en suspens. L'attaque a touché 45 États et, à l'époque, a mis fin à la capacité de ces établissements de prendre soin de leurs clients et patients. Heureusement, pour certaines installations, ils avaient de l'argent en main pour payer les demandes de rançon, mais d'autres semblent avoir perdu certaines de leurs données critiques.

Comment Ryuk Ransomware a-t-il pénétré les serveurs de l'entreprise?

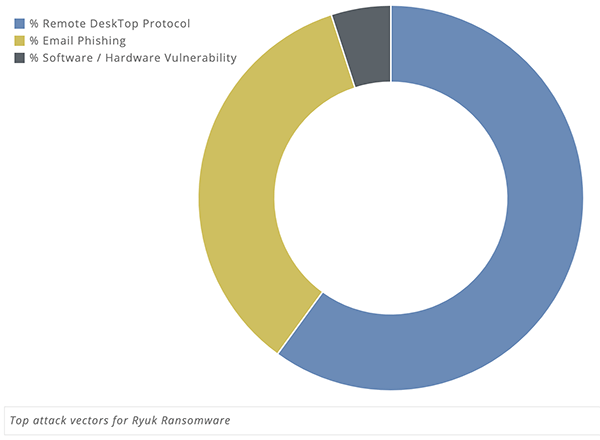

Le rançongiciel Ryuk a utilisé la tromperie et la finesse pour envahir les serveurs. Il a fallu des mois aux pirates informatiques pour envoyer des e-mails de phishing aux employés. Les e-mails contenaient des pièces jointes malveillantes et, en cliquant dessus, les employés ont proposé au rançongiciel d'accéder aux serveurs internes de l'entreprise. Cela a permis aux pirates russes de prendre le contrôle petit à petit.

C'est une stratégie vers laquelle Ryuk se tourne souvent - les courriels de phishing. Un autre implique l'utilisation de l'accès au protocole Bureau à distance. Les entreprises qui permettent aux employés d'accéder à leurs réseaux via un accès à distance, sans prendre les protections appropriées, sont plus sujettes aux attaques de menaces comme Ryuk.

Vecteurs d'attaque courants Ryuk Ransomware - Source: Coveware.com.

Le compte-gouttes Ryuk contient à la fois des charges utiles 32 bits et 64 bits. Il choisit celui à utiliser, selon le système ciblé. Avant de supprimer la charge utile, il vérifie également la version du système d'exploitation et agit en conséquence.

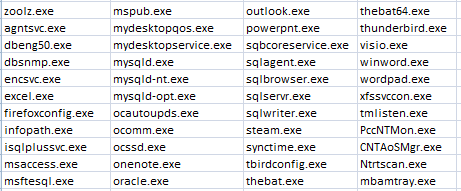

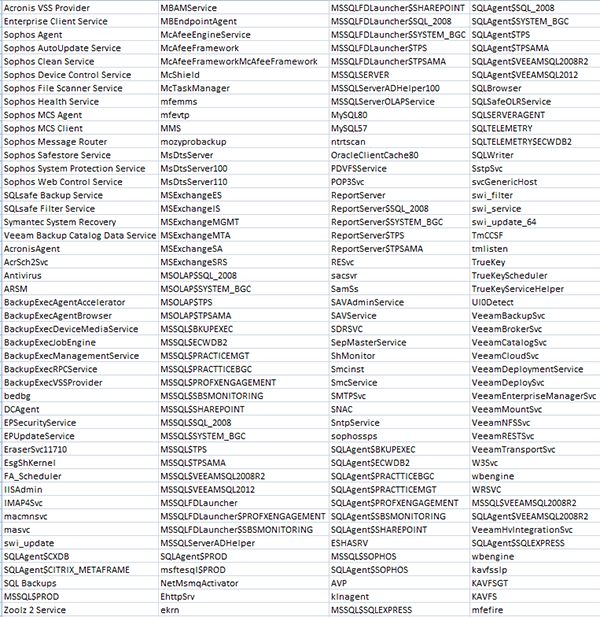

Une fois à l'intérieur, la menace prend fin et désactive une variété de processus et de services. Ceux-ci sont généralement contenus dans une liste prédéfinie, et ont tendance à être dans le domaine des outils antivirus, des bases de données, des sauvegardes et d'autres logiciels.

Liste des services désactivés par le ransomware Ryuk - source: Zscaler.com.

Liste des processus terminés par le ransomware Ryuk - source: Zscaler.com.

Des patients laissés sans soins à cause de Ryuk Ransomware

Le ransomware a attaqué la société d'hébergement de données cloud, qui stocke les serveurs de l'hôpital. La société d'hébergement de données crypte toutes les données, y compris les dossiers médicaux et les données d'administration des médicaments. Après que Ryuk ransomware ait pris le contrôle des serveurs de l'entreprise, VCPI n'a pas pu accéder aux dossiers des patients, aux données de facturation, aux systèmes de messagerie et de téléphone, aux opérations de paie et même aux services Internet de base. Les cyber kidnappeurs ont demandé une rançon de 14 millions de dollars. Comme ce prix était trop élevé pour VCPI, ils n'ont pas payé. Cela a conduit un nombre incalculable de patients à ne pas recevoir les soins dont ils avaient besoin. Le rançongiciel Ryuk a mis en danger la vie de nombreuses personnes.

Une entreprise de sécurité privée, Prosegur, a également été victime du ransomware Ryuk. L'attaque de l'infection a entraîné la mise hors ligne des sites Web de l'entreprise dans plusieurs régions. À cause du ransomware, les alarmes de sécurité ne fonctionnent pas! Les clients de Prosegur sont allés sur Twitter pour partager que leurs alarmes ne fonctionnent pas et qu'ils ne se sentent plus en sécurité chez eux. Ils ont le rançongiciel Ryuk à remercier pour cela.

Les experts estiment que l'objectif du rançongiciel Ryuk n'est pas de voler des données en soi, mais plutôt de désactiver l'infrastructure, plus spécifiquement les serveurs, et de créer un carfuffle. Selon des rapports du National Cyber Security Center des Pays-Bas, le rançongiciel Ryuk a attaqué environ 1 800 grandes organisations dans le monde. Le ransomware Ryuk a un "type" de victime préférée. Les cybercriminels qui la sous-tendent ont tendance à utiliser pour mener des attaques contre le gouvernement, les établissements d'enseignement et de santé, les institutions qui s'occupent de la distribution d'énergie, d'eau et de services publics - des industries dans des domaines tels que la construction, la chimie, les soins de santé, l'alimentation, le divertissement et les infrastructures critiques .

En mars 2019, un comté de Géorgie, aux États-Unis, a été pris pour 400000 $ par le ransomware Ryuk. Le ransomware a verrouillé leurs données et a exigé le montant élevé de la rançon, comme le font généralement les menaces de ransomware. Comme ils n'avaient pas de sauvegarde, ils se sont conformés et ont payé. Heureusement, le comté a reçu la clé de déchiffrement appropriée et a réussi à récupérer toutes ses données. Cependant, ce n'est pas le cas avec la plupart des autres attaques de ransomwares. Habituellement, peu importe que vous payiez ou non. C'est pourquoi les experts déconseillent la conformité et recommandent de toujours sauvegarder vos données et d'utiliser les ressources antimalware nécessaires pour aider à éliminer les attaques de ransomwares.