Маршрутизаторы для домашних и малых офисов перенаправляют пользователей на фишинговые сайты, использующие COVID-19

Многие люди в 199 странах, пострадавших от пандемии COVID-19, остаются дома и пытаются извлечь максимальную выгоду из того, что является печальной ситуацией. Работают ли они или занимаются чем-то другим, большую часть дней, вероятно, проводят в Интернете для большинства из них, что означает, что их домашние маршрутизаторы Wi-Fi вынуждены работать сверхурочно. Между тем, похоже, что хакеры начали учить нас, насколько уязвимы эти устройства.

Хакеры запускают атаки по взлому DNS на домашних пользователей

Исследователи безопасности из Bitdefender недавно заметили рост числа атак на домашние Wi-Fi роутеры. Большинство жертв находятся в США, Германии, Франции и Нидерландах, и они, по-видимому, в основном используют снаряжение, произведенное Linksys. Не совсем понятно, как хакеры компрометируют маршрутизаторы, но факты свидетельствуют о том, что они грубо пробиваются либо через систему удаленного управления устройствами, либо через облачные учетные записи жертвы Linksys. Цель состоит в том, чтобы осуществить атаку DNS-хищения, которая в конечном итоге позволяет обманным путем заставить пользователя установить вредоносное ПО на свой компьютер.

Угон DNS имеет много общего с традиционной фишинг-атакой. Пользователь попадает на страницу, которая выглядит как законный сервис, но на самом деле контролируется хакерами. Как только они оказываются там, жертвы либо обманываются, чтобы выдать свои учетные данные, либо вынуждены устанавливать вредоносное ПО. Основное различие между фишингом и захватом DNS заключается в том, что во время последнего пользователь не имеет визуального представления о том, что происходит.

DNS - это система, которая соединяет имя домена, которое вы вводите в адресной строке, с IP-адресом, на котором размещается контент, который вы хотите просмотреть. Изменяя настройки DNS маршрутизатора, хакеры могут перенаправить вас на страницы, которыми они управляют, когда вы пытаетесь посетить популярные онлайн-сервисы, и они могут убедиться, что вы по-прежнему будете видеть правильную строку символов в адресной строке. Это означает, что почти невозможно понять, что на вас нацелена атака угона DNS.

В рамках текущей кампании мошенники распространяют сравнительно новый тип вредоносного ПО, называемого Oski, и для обеспечения того, чтобы их жертвы дважды щелкали по вредоносному исполняемому файлу, они также используют страх людей перед пандемией коронавируса.

Откуда поступает COVID-19?

Исследователи Bitdefender опубликовали список, содержащий некоторые домены, на которые влияет текущая кампания, и в нем мы можем увидеть несколько сервисов сокращения URL-адресов, официальный блог Reddit, сайты Disney, Вашингтонского университета и Университета Флориды. А также, казалось бы, случайная коллекция онлайн-порталов, которые рекламируют что угодно, от программных продуктов до видео для взрослых. Однако вместо того, чтобы пытаться имитировать внешний вид законных сервисов, мошенники выбрали другой подход.

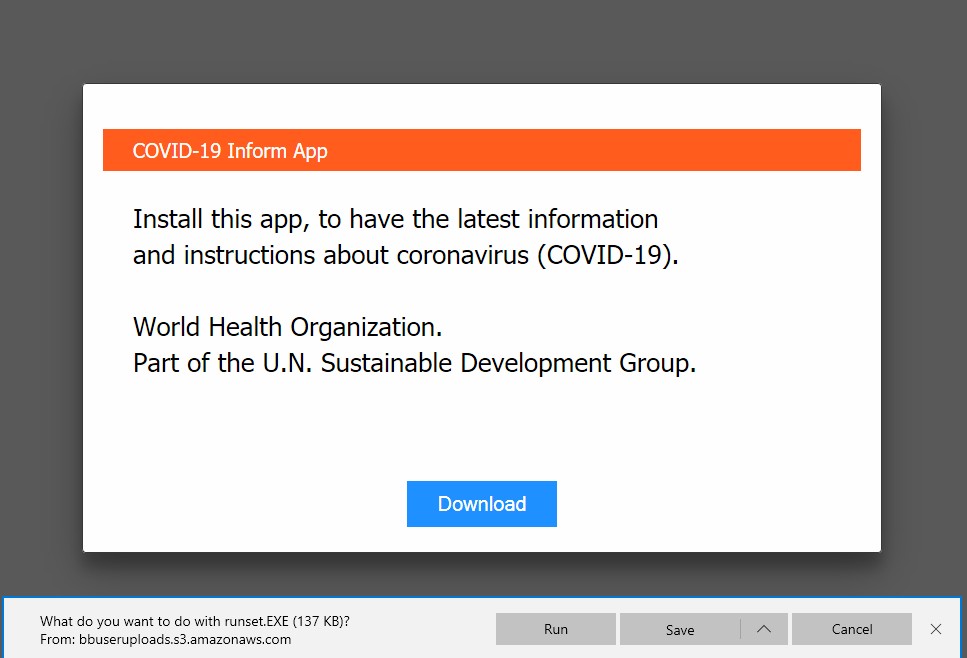

Жертвы текущей кампании по похищению DNS видят поддельное сообщение от Всемирной организации здравоохранения. Источник: Bitdefender

Пострадавших приветствует сообщение, которое якобы поступает от Всемирной организации здравоохранения. Он призывает их загрузить приложение, которое предоставляет «самую свежую информацию и инструкции», касающиеся текущей пандемии коронавируса. Есть кнопка «Скачать», и если пользователи наводят на нее курсор, они могут быть обмануты, думая, что они попадут на официальный сайт Google Chrome, который, хотя и сбивает с толку, вряд ли вызовет какие-либо сигналы тревоги. Однако после тщательного анализа кода исследователи обнаружили, что событие «при нажатии» перенаправляет жертву на вредоносный исполняемый файл, размещенный в репозитории BitBucket.

Согласно Bitdefender, во время кампании было использовано не менее трех хранилищ. Два из них были закрыты до того, как исследователям удалось исследовать телеметрию, но третий был все еще открыт, и это показало, что в то время, чуть менее 1200 пользователей скачали информационный похититель Oski. Те из них, кто запустил файл и заразил свои компьютеры непреднамеренно, подвергают риску пароли, хранящиеся в их браузерах, а также в их кошельках криптовалюты.

Действительно неприятно то, что, хотя это относительно сложная атака, которую практически невозможно обнаружить среднему пользователю, стать жертвой этой конкретной кампании по захвату DNS чрезвычайно легко. Единственное, что вам нужно убедиться, это то, что удаленный доступ к вашему маршрутизатору зависит от уникального, сложного пароля, который практически невозможно взломать.