Heim- und Small-Office-Router leiten Benutzer zu Phishing-Websites weiter, die COVID-19 nutzen

Viele Menschen in den 199 Ländern, die von der COVID-19-Pandemie betroffen sind, bleiben zu Hause und versuchen, das Beste aus einer traurigen Situation herauszuholen. Unabhängig davon, ob sie arbeiten oder etwas anderes tun, wird ein Großteil der Tage für die meisten von ihnen wahrscheinlich online verbracht, was bedeutet, dass ihre WLAN-Router zu Hause gezwungen sind, Überstunden zu leisten. In der Zwischenzeit haben sich Hacker anscheinend vorgenommen, uns beizubringen, wie anfällig diese Geräte sein können.

Hacker starten DNS-Hijacking-Angriffe bei Heimanwendern

Sicherheitsforscher von Bitdefender haben kürzlich einen Anstieg der Anzahl von Angriffen auf WLAN-Router zu Hause festgestellt. Die meisten Opfer befinden sich in den USA, in Deutschland, Frankreich und den Niederlanden und scheinen hauptsächlich von Linksys hergestellte Ausrüstung zu verwenden. Es ist nicht ganz klar, wie die Hacker die Router kompromittieren, aber es gibt Hinweise darauf, dass sie sich entweder über das Fernverwaltungssystem der Geräte oder über die Linksys-Cloud-Konten des Opfers brutal durchsetzen. Ziel ist es, einen DNS-Hijacking-Angriff durchzuführen, der es dem Benutzer letztendlich ermöglicht, Malware zur Installation von Malware auf seinem Computer zu verleiten.

DNS-Hijacking hat viel mit dem traditionellen Phishing-Betrug gemeinsam. Der Benutzer landet auf einer Seite, die wie ein legitimer Dienst aussieht, aber tatsächlich von den Hackern kontrolliert wird. Sobald sie dort sind, werden die Opfer entweder dazu verleitet, ihre Anmeldeinformationen preiszugeben, oder sie werden gezwungen, Malware zu installieren. Der Hauptunterschied zwischen Phishing und DNS-Hijacking besteht darin, dass der Benutzer während des letzteren keine visuelle Anzeige darüber hat, was vor sich geht.

DNS ist das System, das den in Ihre Adressleiste eingegebenen Domainnamen mit der IP verbindet, auf der sich der Inhalt befindet, den Sie anzeigen möchten. Durch Ändern der DNS-Einstellungen des Routers können Hacker Sie zu Seiten umleiten, die von ihnen gesteuert werden, wenn Sie versuchen, beliebte Onlinedienste zu besuchen, und sie können sicherstellen, dass in Ihrer Adressleiste immer noch die richtige Zeichenfolge angezeigt wird. Dies bedeutet, dass es fast unmöglich ist zu erkennen, dass Sie von einem DNS-Hijacking-Angriff angegriffen werden.

Mit der aktuellen Kampagne verbreiten die Gauner eine relativ neue Art von Malware, die Informationen stiehlt, namens Oski. Um sicherzustellen, dass ihre Opfer auf die bösartige ausführbare Datei doppelklicken, nutzen sie auch die Angst der Menschen vor der Coronavirus-Pandemie.

Wo kommt COVID-19 ins Spiel?

Die Forscher von Bitdefender haben eine Liste veröffentlicht, die einige der Domains enthält, die von der aktuellen Kampagne betroffen sind. Darin sind einige URL-Verkürzungsdienste, Reddits offizieller Blog, die Websites von Disney, der University of Washington und der University of Florida zu sehen sowie eine scheinbar zufällige Sammlung von Online-Portalen, die alles von Softwareprodukten bis hin zu Videos für Erwachsene bewerben. Anstatt zu versuchen, das Erscheinungsbild der legitimen Dienste nachzuahmen, haben die Gauner jedoch einen anderen Ansatz gewählt.

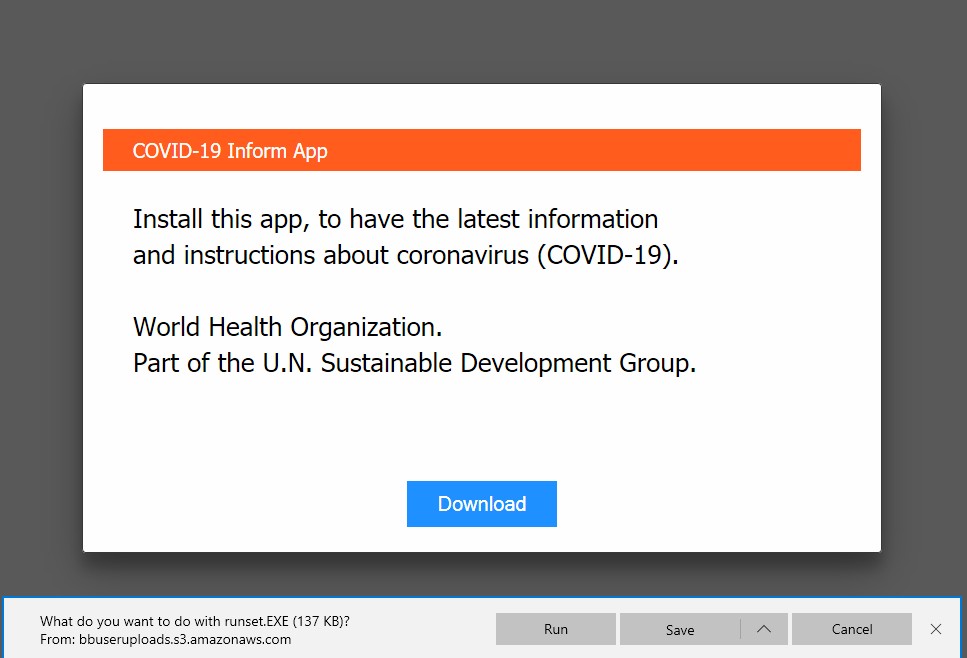

Opfer der aktuellen DNS-Hijacking-Kampagne sehen eine gefälschte Nachricht der Weltgesundheitsorganisation. Quelle: Bitdefender

Die Opfer werden mit einer Nachricht begrüßt, die angeblich von der Weltgesundheitsorganisation stammt. Sie werden dringend aufgefordert, eine App herunterzuladen, die "die neuesten Informationen und Anweisungen" zur aktuellen Coronavirus-Pandemie enthält. Es gibt eine Download-Schaltfläche, und wenn Benutzer mit der Maus darüber fahren, werden sie möglicherweise zu der Annahme verleitet, dass sie auf der offiziellen Website von Google Chrome landen, was zwar verwirrend ist, aber wahrscheinlich keine sofortigen Alarmglocken auslöst. Nach sorgfältiger Analyse des Codes stellten die Forscher jedoch fest, dass ein "On-Click" -Ereignis das Opfer zu einer böswilligen ausführbaren Datei umleitet, die in einem BitBucket-Repository gehostet wird.

Laut Bitdefender wurden während der Kampagne mindestens drei Repositories verwendet. Zwei von ihnen wurden geschlossen, bevor es den Forschern gelang, die Telemetrie zu untersuchen, aber die dritte war noch offen, und es zeigte sich, dass zu diesem Zeitpunkt knapp 1.200 Benutzer den Oski-Informationsdiebstahl heruntergeladen hatten. Diejenigen von ihnen, die die Datei ausgeführt und ihre Computer versehentlich infiziert haben, gefährden die in ihren Browsern gespeicherten Passwörter sowie ihre Kryptowährungsbrieftaschen.

Das wirklich Unglückliche ist, dass, obwohl es sich um einen relativ raffinierten Angriff handelt, der für den durchschnittlichen Benutzer so gut wie unmöglich zu erkennen ist, es extrem einfach ist, Opfer dieser speziellen DNS-Hijacking-Kampagne zu werden. Das einzige, was Sie sicherstellen müssen, ist, dass der Remotezugriff auf Ihren Router von einem eindeutigen, komplexen Kennwort abhängt, das praktisch nicht brutal erzwungen werden kann.