Οι δρομολογητές οικιακού και μικρού γραφείου ανακατευθύνουν τους χρήστες σε ιστότοπους ηλεκτρονικού "ψαρέματος" που εκμεταλλεύονται το COVID-19

Πολλοί άνθρωποι στις 199 χώρες που πλήττονται από την πανδημία του COVID-19 μένουν στο σπίτι και προσπαθούν να αξιοποιήσουν στο έπακρο τη θλιβερή κατάσταση. Είτε εργάζονται είτε κάνουν κάτι άλλο, ένα μεγάλο μέρος των ημερών πιθανότατα δαπανάται online για τα περισσότερα από αυτά, πράγμα που σημαίνει ότι οι οικιακοί δρομολογητές Wi-Fi τους αναγκάζονται να εργάζονται υπερωρίες. Εν τω μεταξύ, φαίνεται ότι οι χάκερ έχουν μάθει να μας διδάσκουν πόσο ευάλωτες είναι αυτές οι συσκευές.

Οι χάκερ εκτοξεύουν επιθέσεις πειρατείας DNS στους οικιακούς χρήστες

Οι ερευνητές της ασφάλειας από τη Bitdefender πρόσφατα διαπίστωσαν αύξηση του αριθμού των επιθέσεων εναντίον οικιακών δρομολογητών Wi-Fi. Τα περισσότερα από τα θύματα βρίσκονται στις ΗΠΑ, τη Γερμανία, τη Γαλλία και τις Κάτω Χώρες και κατά κύριο λόγο φαίνεται ότι χρησιμοποιούν εργαλεία που κατασκευάζει η Linksys. Δεν είναι απολύτως σαφές με ποιον τρόπο οι χάκερ συμβιβάζουν τους δρομολογητές, αλλά τα στοιχεία δείχνουν ότι είναι βίαια - αναγκάζοντας το δρόμο είτε μέσα από το σύστημα απομακρυσμένης διαχείρισης των συσκευών είτε μέσω των λογαριασμών cloud του Linksys του θύματος. Ο στόχος είναι να εκτελεστεί μια επίθεση αφοσίωσης DNS, η οποία τελικά τους επιτρέπει να εξαπατήσουν τον χρήστη να εγκαταστήσει κακόβουλο λογισμικό στον υπολογιστή του.

Η αεροπειρατεία DNS έχει πολλά κοινά με την παραδοσιακή απάτη phishing. Ο χρήστης προσγειώνεται σε μια σελίδα που έχει σχεδιαστεί για να μοιάζει με μια νόμιμη υπηρεσία, αλλά ελέγχεται από τους χάκερς. Μόλις βρίσκονται εκεί, τα θύματα είτε εξαπατούν να παραδίδουν τα διαπιστευτήρια τους σύνδεσης είτε αναγκάζονται να εγκαταστήσουν κακόβουλα προγράμματα. Η κύρια διαφορά μεταξύ του phishing και της κατάχρησης DNS είναι ότι κατά τη διάρκεια της τελευταίας, ο χρήστης δεν έχει οπτική ένδειξη για το τι συμβαίνει.

Το DNS είναι το σύστημα που συνδέει το όνομα τομέα που εισάγετε στη γραμμή διευθύνσεων με την IP που φιλοξενεί το περιεχόμενο που θέλετε να προβάλετε. Αλλάζοντας τις ρυθμίσεις DNS του δρομολογητή, οι χάκερ μπορούν να σας ανακατευθύνουν στις σελίδες που ελέγχονται από αυτούς όταν προσπαθείτε να επισκεφτείτε τις δημοφιλείς ηλεκτρονικές υπηρεσίες και μπορούν να διασφαλίσουν ότι θα δείτε ακόμα τη σωστή σειρά χαρακτήρων στη γραμμή διευθύνσεών σας. Αυτό σημαίνει ότι είναι σχεδόν αδύνατο να συνειδητοποιήσετε ότι στοχεύετε σε επίθεση κατάχρησης DNS.

Με την τρέχουσα καμπάνια, οι απατεώνες διανέμουν ένα σχετικά νέο στέλεχος κακόβουλου λογισμικού που κλέβει πληροφορίες που ονομάζεται Oski και για να εξασφαλίσουν ότι τα θύματά τους κάνουν διπλό κλικ στο κακόβουλο εκτελέσιμο, εκμεταλλεύονται επίσης τον φόβο των ανθρώπων γύρω από την πανδημία των κοροναϊών.

Πού έρχεται το COVID-19;

Οι ερευνητές του Bitdefender δημοσίευσαν έναν κατάλογο που περιέχει μερικούς από τους τομείς που επηρεάζονται από την τρέχουσα καμπάνια και σε αυτό μπορούμε να δούμε μερικές υπηρεσίες συντόμευσης URL, το επίσημο blog της Reddit, τις ιστοσελίδες της Disney, το Πανεπιστήμιο της Ουάσινγκτον και το Πανεπιστήμιο της Φλόριντα, καθώς και μια φαινομενικά τυχαία συλλογή από ηλεκτρονικές πύλες που προωθούν οτιδήποτε από προϊόντα λογισμικού μέχρι βίντεο ενηλίκων. Αντί να προσπαθούν να μιμηθούν την εμφάνιση των νόμιμων υπηρεσιών, ωστόσο, οι απατεώνες έχουν υιοθετήσει μια διαφορετική προσέγγιση.

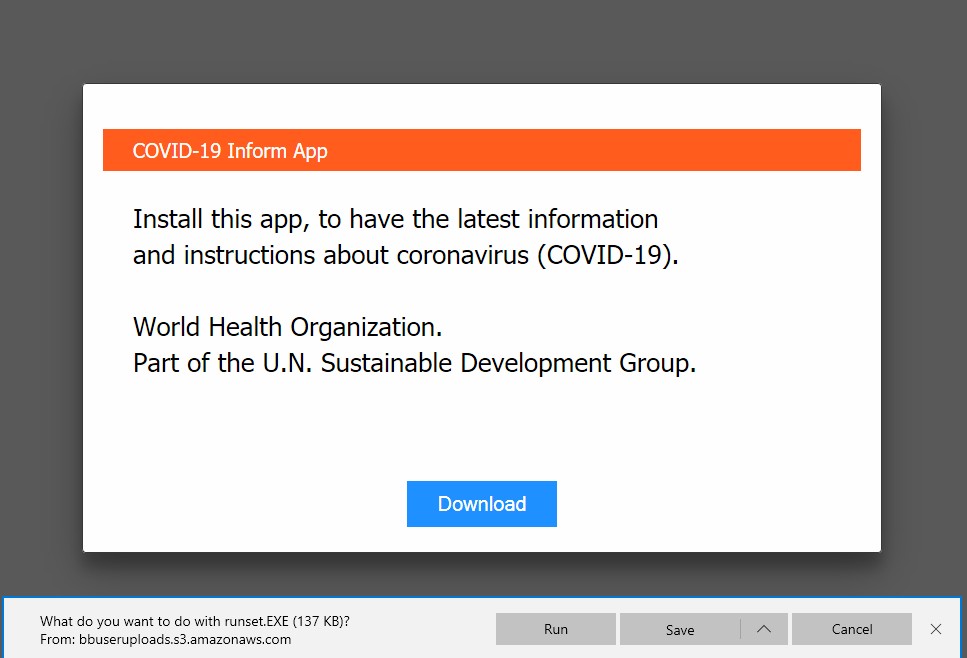

Τα θύματα της τρέχουσας καμπάνιας αφοσίωσης DNS βλέπουν ένα ψεύτικο μήνυμα από την Παγκόσμια Οργάνωση Υγείας. Πηγή: Bitdefender

Τα θύματα χαιρετίζονται με ένα μήνυμα που υποτίθεται ότι προέρχεται από την Παγκόσμια Οργάνωση Υγείας. Τους προτρέπει να κατεβάσουν μια εφαρμογή που παρέχει "τις πιο πρόσφατες πληροφορίες και οδηγίες" γύρω από την τρέχουσα πανδημία των κοροναϊών. Υπάρχει ένα κουμπί "Λήψη" και αν οι χρήστες αιωρήσουν πάνω από αυτό, ενδέχεται να ξεγελαστούν για να σκεφτούν ότι θα προσγειωθούν στον επίσημο ιστότοπο του Google Chrome, ο οποίος, ενώ προκαλεί σύγχυση, είναι απίθανο να απενεργοποιήσει οποιαδήποτε άμεσα κουδούνια συναγερμού. Μετά από προσεκτική ανάλυση του κώδικα, ωστόσο, οι ερευνητές διαπίστωσαν ότι ένα γεγονός "on-click" ανακατευθύνει το θύμα σε ένα κακόβουλο εκτελέσιμο που φιλοξενείται σε ένα αποθετήριο BitBucket.

Σύμφωνα με το Bitdefender, τουλάχιστον τρεις αποθήκες χρησιμοποιήθηκαν κατά τη διάρκεια της εκστρατείας. Δύο από αυτούς έκλεισαν πριν οι ερευνητές κατάφεραν να εξετάσουν την τηλεμετρία, αλλά η τρίτη ήταν ακόμα ανοιχτή και αποκάλυψε ότι εκείνη την εποχή, μόλις 1.200 χρήστες είχαν κατεβάσει τον κλοπή πληροφοριών Oski. Εκείνοι από αυτούς που έτρεξαν το αρχείο και μολύνουν τους υπολογιστές τους απρόσεκτα θέτουν σε κίνδυνο τους κωδικούς πρόσβασης που αποθηκεύονται στα προγράμματα περιήγησής τους, καθώς και τα πορτοφόλια κρυπτογράφησης τους.

Το πραγματικά ατυχές είναι ότι παρόλο που είναι μια σχετικά εξελιγμένη επίθεση που είναι σχεδόν αδύνατο να ανιχνευθεί για τον μέσο χρήστη, πέφτει θύμα αυτής της συγκεκριμένης εκστρατείας κατάχρησης DNS είναι εξαιρετικά εύκολη. Το μόνο που χρειάζεται να διασφαλίσετε είναι ότι η απομακρυσμένη πρόσβαση στο δρομολογητή σας εξαρτάται από έναν μοναδικό, πολύπλοκο κωδικό πρόσβασης, ο οποίος είναι πρακτικά αδύνατο να βλάψει.