Routere til hjemmet og små kontorer omdirigerer brugere til phishing-websteder, der udnytter COVID-19

Mange mennesker i de 199 lande, der er ramt af COVID-19-pandemien, bliver hjemme og forsøger at få mest muligt ud af, hvad der er en ondskabsfuld situation. Uanset om de arbejder eller laver noget andet, bruges en stor del af dagerne sandsynligvis online for de fleste af dem, hvilket betyder, at deres Wi-Fi-routere til hjemmet bliver tvunget til at arbejde overtid. I mellemtiden ser det ud til, at hackere har tænkt på at lære os, hvor sårbare disse enheder kan være.

Hackere lancerer DNS-kapringangreb hos hjemmebrugere

Sikkerhedsforskere fra Bitdefender bemærkede for nylig en uptick i antallet af angreb på Wi-Fi-routere hjemme. De fleste af ofrene er beliggende i USA, Tyskland, Frankrig og Holland, og de ser primært ud til at bruge redskaber fremstillet af Linksys. Det er ikke helt klart, hvordan hackere går på kompromis med routerne, men dokumentation tyder på, at de brute-tvinger deres vej enten gennem enhedernes fjernadministrationssystem eller gennem offerets Linksys sky-konti. Målet er at udføre et DNS-kapringangreb, som i sidste ende giver dem mulighed for at narre brugeren til at installere malware på deres computer.

DNS-kapring har masser til fælles med den traditionelle phishing-svindel. Brugeren lander på en side, der er designet til at ligne en legitim service, men som faktisk kontrolleres af hackere. Når de først er der, bliver narre enten narret til at opgive deres loginoplysninger eller tvinges til at installere malware. Den største forskel mellem phishing og DNS-kapring er, at i løbet af sidstnævnte har brugeren ingen visuel indikation af, hvad der foregår.

DNS er det system, der forbinder det domænenavn, du indtaster i din adresselinje, til den IP, der er vært for det indhold, du vil se. Ved at ændre routerens DNS-indstillinger, kan hackere omdirigere dig til sider, der kontrolleres af dem, når du prøver at besøge populære onlinetjenester, og de kan sikre, at du stadig ser den korrekte streng med tegn i din adresselinje. Det betyder, at det er næsten umuligt at indse, at du er målrettet mod et DNS-kapringsangreb.

Med den nuværende kampagne distribuerer skurkerne en relativt ny stamme af informationsstjælende malware kaldet Oski, og for at sikre, at deres ofre dobbeltklikker på det ondsindede eksekverbare, udnytter de også folks frygt omkring coronavirus-pandemien.

Hvor kommer COVID-19 ind?

Bitdefenders forskere offentliggjorde en liste, der indeholder nogle af de domæner, der er berørt af den aktuelle kampagne, og i den kan vi se et par URL-afkortningstjenester, Reddit's officielle blog, Disney's websteder, University of Washington og University of Florida, samt en tilsyneladende tilfældig samling af online portaler, der reklamerer for alt fra softwareprodukter til voksenvideoer. I stedet for at prøve at efterligne udseendet af de legitime tjenester, har skurkerne imidlertid taget en anden tilgang.

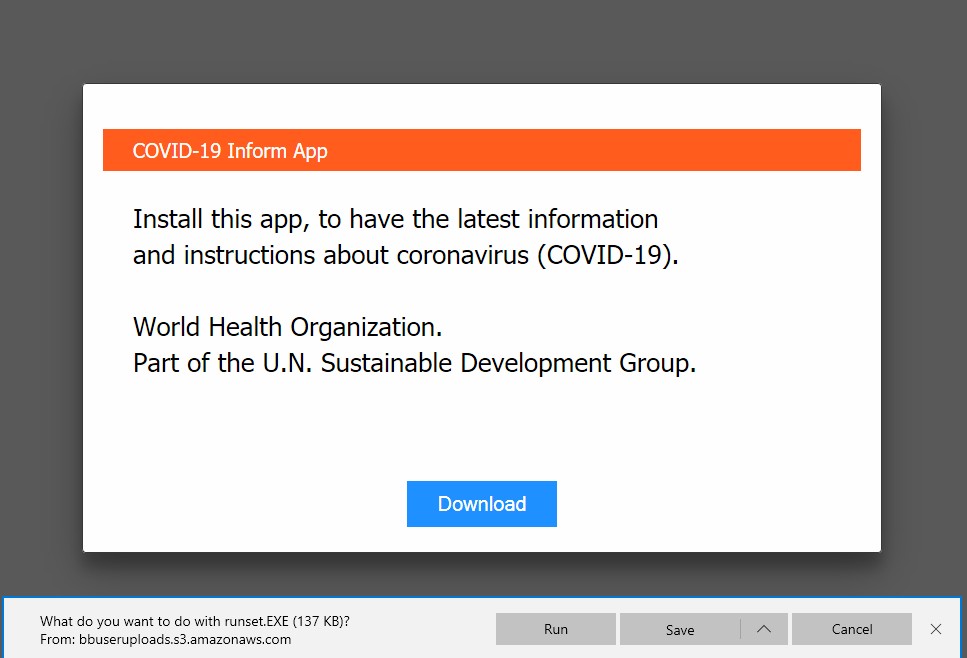

Ofre for den aktuelle DNS-kapringskampagne ser en falsk besked fra Verdenssundhedsorganisationen. Kilde: Bitdefender

Ofre bliver mødt med en meddelelse, der angiveligt kommer fra Verdenssundhedsorganisationen. Det opfordrer dem til at downloade en app, der indeholder "de nyeste oplysninger og instruktioner" omkring den aktuelle coronavirus-pandemi. Der er en Download-knap, og hvis brugerne svæver over det, kan de blive narret til at tro, at de vil lande på Google Chromes officielle websted, hvilket, selvom det er forvirrende, usandsynligt vil sætte nogen øjeblikkelige alarmklokker i gang. Efter nøje analyse af koden fandt forskerne imidlertid ud af, at en "on-click" begivenhed omdirigerer offeret til en ondsindet eksekverbar, der er vært i et BitBucket-arkiv.

Ifølge Bitdefender blev mindst tre lagre brugt under kampagnen. To af dem blev lukket, før forskerne formåede at undersøge telemetrien, men den tredje var stadig åben, og det afslørede, at på det tidspunkt havde knap 1.200 brugere downloadet Oski-informationstealeren. De af dem, der kørte filen og inficerede deres computere utilsigtet risikerede de adgangskoder, der er gemt i deres browsere såvel som deres cryptocurrency tegnebøger.

Den virkelig uheldige ting er, at selv om det er et relativt sofistikeret angreb, der er næsten umuligt at opdage for den gennemsnitlige bruger, er det ekstremt let at blive offer for denne særlige DNS-kapringskampagne. Det eneste, du har brug for at sikre, er, at fjernadgang til din router er afhængig af en unik, kompleks adgangskode, der er praktisk talt umulig at brute-force.