Ruter fra hjemmet og små kontorer omdirigerer brukere til nettfiskingsnettsteder som utnytter COVID-19

Mange mennesker i de 199 landene som er rammet av COVID-19-pandemien, holder seg hjemme og prøver å få mest mulig ut av det som er en sørgelig situasjon. Enten de jobber eller gjør noe annet, blir en stor del av dagene sannsynligvis brukt på nettet for de fleste av dem, noe som betyr at Wi-Fi-ruterne hjemme blir tvunget til å jobbe overtid. I mellomtiden ser det ut til at hackere har begynt å lære oss hvor sårbare disse enhetene kan være.

Hackere setter i gang DNS-kapingsangrep hos hjemmebrukere

Sikkerhetsforskere fra Bitdefender merket nylig en uptick i antall angrep mot Wi-Fi-rutere hjemme. De fleste ofrene er lokalisert i USA, Tyskland, Frankrike og Nederland, og de ser først og fremst ut til å bruke utstyr produsert av Linksys. Det er ikke helt klart hvordan hackerne går på akkord med ruterne, men bevis tyder på at de er i ferd med å tvinge seg frem enten gjennom enhetens fjernstyringssystem eller gjennom offerets Linksys sky-kontoer. Målet er å utføre et DNS-kapringsangrep, som til slutt lar dem lure brukeren til å installere skadelig programvare på datamaskinen sin.

DNS-kapring har mye til felles med den tradisjonelle phishing-svindelen. Brukeren lander på en side som er designet for å se ut som en legitim tjeneste, men som faktisk kontrolleres av hackerne. Når de først er der, blir ofrene lurt å gi fra seg påloggingsinformasjon eller tvinges til å installere skadelig programvare. Den viktigste forskjellen mellom phishing og DNS-kapring er at brukeren ikke har noen visuell indikasjon på hva som foregår i løpet av det siste.

DNS er systemet som kobler domenenavnet du oppgir i adressefeltet til IP-en som er vert for innholdet du vil vise. Ved å endre ruterens DNS-innstillinger, kan hackere omdirigere deg til sider som kontrolleres av dem når du prøver å besøke populære online tjenester, og de kan sikre at du fremdeles vil se riktig streng med tegn i adressefeltet. Dette betyr at det er nesten umulig å innse at du blir målrettet av et DNS-kapringsangrep.

Med den nåværende kampanjen distribuerer kjeltringene en relativt ny belastning av informasjonsstjålet skadelig programvare kalt Oski, og for å sikre at ofrene deres dobbeltklikker på den ondsinnede kjørbare, utnytter de også folks frykt rundt coronavirus-pandemien.

Hvor kommer COVID-19 inn?

Bitdefenders forskere publiserte en liste som inneholder noen av domenene som er berørt av den aktuelle kampanjen, og i den kan vi se noen få URL-forkortningstjenester, Reddits offisielle blogg, nettstedene til Disney, University of Washington og University of Florida, samt en tilsynelatende tilfeldig samling av nettportaler som promoterer alt fra programvareprodukter til voksenvideoer. I stedet for å prøve å etterligne utseendet til de legitime tjenestene, har skurkene imidlertid tatt en annen tilnærming.

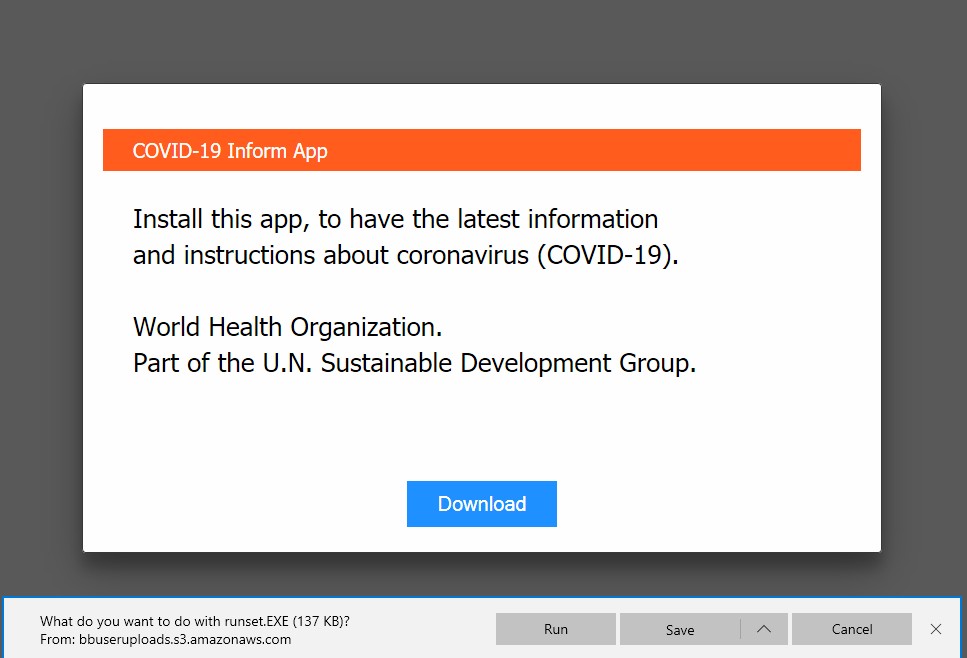

Ofre for den nåværende DNS-kapringskampanjen ser en falsk melding fra Verdens helseorganisasjon. Kilde: Bitdefender

Ofre blir møtt med en melding som angivelig kommer fra Verdens helseorganisasjon. Det oppfordrer dem til å laste ned en app som inneholder "den nyeste informasjonen og instruksjonene" rundt den gjeldende coronavirus-pandemien. Det er en nedlastingsknapp, og hvis brukere svever over den, kan de bli lurt til å tro at de kommer til å lande på Google Chrome sitt offisielle nettsted, som, selv om det er forvirrende, neppe vil sette i gang noen umiddelbare alarmklokker. Etter å ha analysert koden nøye, fant forskerne imidlertid ut at en "på-klikk" -hendelse omdirigerer offeret til en ondsinnet kjørbar som ligger i et BitBucket-lager.

I følge Bitdefender ble minst tre depoter brukt under kampanjen. To av dem ble stengt før forskerne klarte å undersøke telemetrien, men den tredje var fremdeles åpen, og den avslørte at på det tidspunktet hadde i underkant av 1 200 brukere lastet ned Oski-informasjonsstealeren. De av dem som kjørte filen og infiserte datamaskinene deres utilsiktet utsatte passordene som var lagret i nettleserne så vel som deres cryptocurrency lommebøker.

Det virkelig uheldige er at selv om det er et relativt sofistikert angrep som er nesten umulig å oppdage for den gjennomsnittlige brukeren, er det ekstremt enkelt å falle offer for denne spesielle DNS-kapringskampanjen. Det eneste du trenger å sikre er at ekstern tilgang til ruteren er avhengig av et unikt, komplekst passord som er praktisk talt umulig å brute-force.