Hem- och småkontorsrutrar omdirigerar användare till nätfiskewebbplatser som utnyttjar COVID-19

Många människor i de 199 länderna som drabbas av COVID-19-pandemin stannar hemma och försöker få ut mesta möjliga av en svår situation. Oavsett om de arbetar eller gör något annat, tillbringas förmodligen en stor del av dagarna online för de flesta av dem, vilket innebär att deras Wi-Fi-routrar hemma tvingas arbeta övertid. Under tiden verkar det som om hackare har börjat lära oss hur sårbara dessa enheter kan vara.

Hackare startar DNS-kapningsattacker hos hemanvändare

Säkerhetsforskare från Bitdefender märkte nyligen en ökning av antalet attacker mot Wi-Fi-routrar hemma. De flesta av offren är belägna i USA, Tyskland, Frankrike och Nederländerna, och de verkar främst använda redskap tillverkade av Linksys. Det är inte helt klart hur hackarna komprometterar routrarna, men bevis tyder på att de är tvingande att tvinga sig in antingen via enhetens fjärrhanteringssystem eller genom offrets Linksys molnkonton. Målet är att utföra en DNS-kapningsattack, som till slut tillåter dem att lura användaren att installera skadlig programvara på sin dator.

DNS-kapning har mycket gemensamt med den traditionella phishing-bedrägeri. Användaren landar på en sida som är utformad för att se ut som en legitim tjänst men som faktiskt kontrolleras av hackarna. När de väl är där luras offren antingen att ge bort sina inloggningsuppgifter eller tvingas installera skadlig programvara. Den viktigaste skillnaden mellan phishing och DNS-kapning är att användaren under det senare inte har någon visuell indikation på vad som händer.

DNS är det system som ansluter domännamnet du anger i adressfältet till IP: n som är värd för det innehåll du vill visa. Genom att ändra routerns DNS-inställningar kan hackare omdirigera dig till sidor som kontrolleras av dem när du försöker besöka populära onlinetjänster, och de kan se till att du fortfarande ser rätt teckensträng i adressfältet. Det betyder att det är nästan omöjligt att inse att du riktas mot en DNS-kapningsattack.

Med den aktuella kampanjen distribuerar skurkarna en relativt ny stam av informationsstjälande skadlig programvara som kallas Oski, och för att säkerställa att deras offer dubbelklickar på det skadliga körbara utnyttjar de också människors rädsla kring coronaviruspandemin.

Var kommer COVID-19 in?

Bitdefenders forskare publicerade en lista som innehåller några av de domäner som påverkas av den aktuella kampanjen, och i den kan vi se några URL-förkortningstjänster, Reddits officiella blogg, webbplatserna för Disney, University of Washington och University of Florida, liksom en till synes slumpmässig samling av onlineportaler som marknadsför allt från programvaruprodukter till vuxna videor. I stället för att försöka efterlikna utseendet på de legitima tjänsterna har dock skurkarna tagit ett annat tillvägagångssätt.

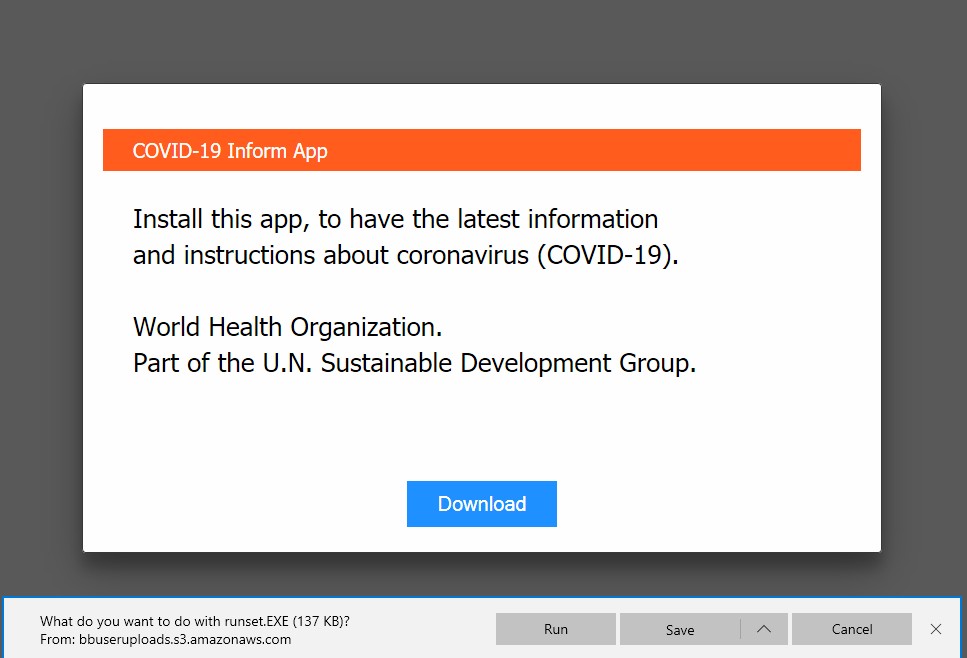

Offrar för den nuvarande DNS-kapningskampanjen ser ett falskt meddelande från Världshälsoorganisationen. Källa: Bitdefender

Offren hälsas med ett meddelande som påstås komma från Världshälsoorganisationen. Det uppmanar dem att ladda ner en app som innehåller "den senaste informationen och instruktionerna" kring den aktuella coronaviruspandemin. Det finns en nedladdningsknapp, och om användare svävar över den kan de luras att tro att de kommer att landa på Google Chromes officiella webbplats, vilket, även om det är förvirrande, osannolikt kommer att sätta igång några omedelbara larmklockor. Efter noggrant analys av koden fann forskarna dock att en händelse "på-klicka" omdirigerar offret till en skadlig körbar värd i ett BitBucket-arkiv.

Enligt Bitdefender användes minst tre förvar under kampanjen. Två av dem stängdes innan forskarna lyckades undersöka telemetri, men den tredje var fortfarande öppen, och det avslöjade att just då knappt 1 200 användare hade laddat ner Oski-informationstealern. De av dem som körde filen och infekterade sina datorer oavsiktligt äventyrar lösenorden lagrade i sina webbläsare såväl som deras cryptocurrency plånböcker.

Det riktigt olyckliga är att även om det är en relativt sofistikerad attack som nästan är omöjligt att upptäcka för den genomsnittliga användaren, är det extremt lätt att bli offer för just den här DNS-kapningskampanjen. Det enda du behöver säkerställa är att fjärråtkomst till din router är beroende av ett unikt, komplext lösenord som är praktiskt taget omöjligt att brute-force.