Routery dla domu i małych biur przekierowują użytkowników do stron phishingowych wykorzystujących COVID-19

Wiele osób w 199 krajach dotkniętych pandemią COVID-19 zostaje w domu i stara się jak najlepiej wykorzystać tę żałosną sytuację. Niezależnie od tego, czy pracują, czy robią coś innego, większość dni spędza się online, co oznacza, że ich domowe routery Wi-Fi są zmuszone do pracy w nadgodzinach. Tymczasem wydaje się, że hakerzy postanowili nauczyć nas, jak podatne mogą być te urządzenia.

Hakerzy przeprowadzają ataki polegające na przejęciu DNS u użytkowników domowych

Badacze bezpieczeństwa z Bitdefender zauważyli ostatnio wzrost liczby ataków na domowe routery Wi-Fi. Większość ofiar znajduje się w Stanach Zjednoczonych, Niemczech, Francji i Holandii i wydaje się, że głównie używają sprzętu produkowanego przez Linksys. Nie jest do końca jasne, w jaki sposób hakerzy kompromitują routery, ale dowody sugerują, że brutalnie forsują swoją drogę albo poprzez system zdalnego zarządzania urządzeniami, albo przez konta chmurowe Linksys ofiary. Celem jest przeprowadzenie ataku polegającego na przejęciu DNS, który ostatecznie pozwala oszukać użytkownika w celu zainstalowania złośliwego oprogramowania na komputerze.

Przejęcie DNS ma wiele wspólnego z tradycyjnym oszustwem typu phishing. Użytkownik ląduje na stronie, która ma wyglądać jak legalna usługa, ale w rzeczywistości jest kontrolowana przez hakerów. Gdy już tam są, ofiary albo zostają oszukane, by zdradzić swoje dane logowania, albo zmuszone do zainstalowania złośliwego oprogramowania. Główną różnicą między phishingiem a przejęciem DNS jest to, że podczas tego ostatniego użytkownik nie ma wizualnego wskazania, co się dzieje.

DNS to system, który łączy nazwę domeny podaną w pasku adresu z adresem IP hostującym treści, które chcesz wyświetlić. Zmieniając ustawienia DNS routera, hakerzy mogą przekierowywać Cię na strony przez nich kontrolowane, gdy próbujesz odwiedzić popularne usługi online, i mogą zapewnić, że nadal zobaczysz prawidłowy ciąg znaków na pasku adresu. Oznacza to, że prawie niemożliwe jest uświadomienie sobie, że jesteś celem ataku polegającego na przejęciu DNS.

W obecnej kampanii oszuści dystrybuują stosunkowo nowy szczep złośliwego oprogramowania kradnącego informacje o nazwie Oski. Aby zapewnić, że ich ofiary dwukrotnie klikną złośliwy plik wykonywalny, wykorzystują również strach ludzi wokół pandemii koronawirusa.

Skąd się bierze COVID-19?

Badacze Bitdefender opublikowali listę zawierającą niektóre domeny, na które ma wpływ bieżąca kampania, a na niej możemy zobaczyć kilka usług skracania adresów URL, oficjalny blog Reddit, strony internetowe Disneya, University of Washington i University of Florida, a także pozornie losowy zbiór portali internetowych promujących wszystko, od oprogramowania po filmy dla dorosłych. Jednak zamiast próbować naśladować wygląd legalnych usług, oszuści przyjęli inne podejście.

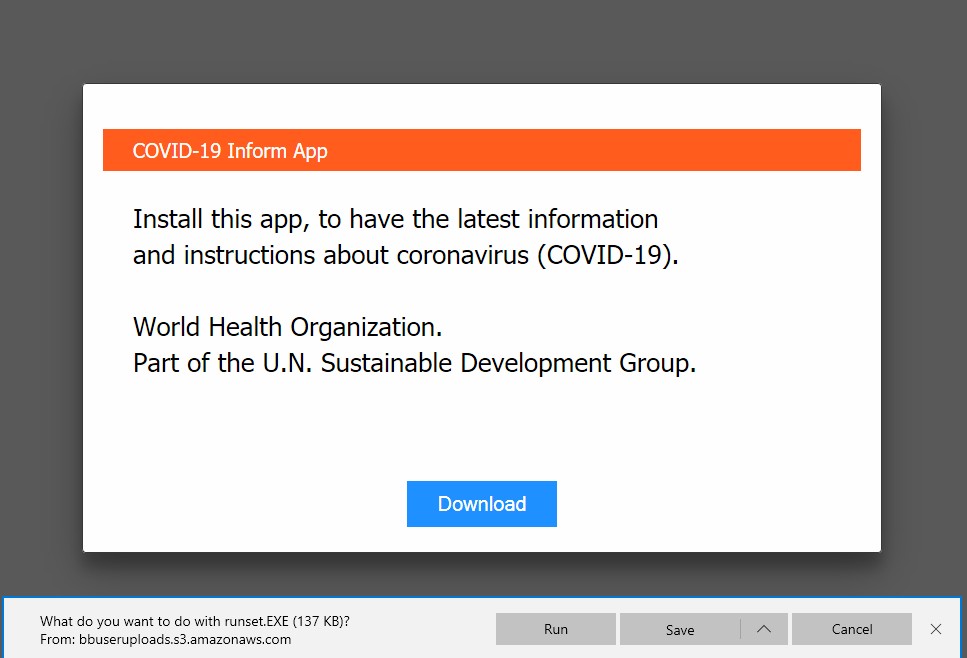

Ofiary obecnej kampanii porwania DNS widzą fałszywą wiadomość od Światowej Organizacji Zdrowia. Źródło: Bitdefender

Ofiary witane są wiadomością, która rzekomo pochodzi od Światowej Organizacji Zdrowia. Wzywa ich do pobrania aplikacji, która zawiera „najnowsze informacje i instrukcje” dotyczące obecnej pandemii koronawirusa. Istnieje przycisk Pobierz, a jeśli najedziesz na niego myszką, mogą dać się zwieść myśleniu, że wylądują na oficjalnej stronie Google Chrome, co, choć mylące, jest mało prawdopodobne, aby wywołać natychmiastowe dzwonki alarmowe. Po dokładnej analizie kodu naukowcy odkryli, że zdarzenie „po kliknięciu” przekierowuje ofiarę do złośliwego pliku wykonywalnego przechowywanego w repozytorium BitBucket.

Według Bitdefender w kampanii wykorzystano co najmniej trzy repozytoria. Dwa z nich zostały zamknięte, zanim naukowcom udało się zbadać telemetrię, ale trzeci był nadal otwarty, i ujawniło, że w tym czasie prawie 1200 użytkowników pobrało narzędzie do kradzieży informacji Oski. Ci z nich, którzy uruchomili plik i zainfekowali komputery, niechcący narażają na niebezpieczeństwo hasła przechowywane w ich przeglądarkach oraz portfele kryptowalut.

Naprawdę niefortunne jest to, że chociaż jest to stosunkowo wyrafinowany atak, który jest prawie niemożliwy do wykrycia dla przeciętnego użytkownika, padnięcie ofiarą tej konkretnej kampanii polegającej na przejęciu DNS jest niezwykle łatwe. Jedyne, co musisz zapewnić, to że zdalny dostęp do routera zależy od unikalnego, złożonego hasła, którego praktycznie niemożliwe jest użycie siły.