Routers voor thuis en kleine kantoren leiden gebruikers om naar phishing-websites die gebruikmaken van COVID-19

Veel mensen in de 199 landen die worden getroffen door de COVID-19-pandemie blijven thuis en proberen het meeste te halen uit een jammerlijke situatie. Of ze nu werken of iets anders doen, voor de meesten van hen wordt een groot deel van de dagen waarschijnlijk online doorgebracht, wat betekent dat hun wifi-routers thuis moeten overuren. Ondertussen lijkt het erop dat hackers ons willen leren hoe kwetsbaar deze apparaten kunnen zijn.

Hackers lanceren DNS-kapingsaanvallen bij thuisgebruikers

Beveiligingsonderzoekers van Bitdefender hebben onlangs een stijging opgemerkt in het aantal aanvallen op wifi-routers voor thuisgebruik. De meeste slachtoffers bevinden zich in de Verenigde Staten, Duitsland, Frankrijk en Nederland, en ze lijken voornamelijk door Linksys vervaardigde uitrusting te gebruiken. Het is niet helemaal duidelijk hoe de hackers de routers compromitteren, maar er zijn aanwijzingen dat ze zich op een brute manier een weg banen via het externe beheersysteem van de apparaten of via de Linksys-cloudaccounts van het slachtoffer. Het doel is om een DNS-kapingaanval uit te voeren, waardoor ze uiteindelijk de gebruiker kunnen misleiden om malware op hun computer te installeren.

DNS-kaping heeft veel gemeen met de traditionele phishing-zwendel. De gebruiker komt terecht op een pagina die is ontworpen om eruit te zien als een legitieme service, maar die feitelijk wordt beheerd door de hackers. Zodra ze daar zijn, worden slachtoffers misleid om hun inloggegevens weg te geven of worden ze gedwongen malware te installeren. Het belangrijkste verschil tussen phishing en DNS-kaping is dat de gebruiker tijdens dit laatste geen visuele indicatie heeft van wat er aan de hand is.

DNS is het systeem dat de domeinnaam die u in uw adresbalk invoert, verbindt met het IP-adres dat de inhoud host die u wilt bekijken. Door de DNS-instellingen van de router te wijzigen, kunnen hackers u omleiden naar pagina's die door hen worden beheerd wanneer u populaire online services probeert te bezoeken, en ze kunnen ervoor zorgen dat u nog steeds de juiste reeks tekens in uw adresbalk ziet. Dit betekent dat het bijna onmogelijk is om te beseffen dat u het doelwit bent van een DNS-kapingaanval.

Met de huidige campagne verspreiden de oplichters een relatief nieuwe soort informatie-stelende malware genaamd Oski, en om ervoor te zorgen dat hun slachtoffers dubbelklikken op het schadelijke uitvoerbare bestand, misbruiken ze ook de angst van mensen rond de coronaviruspandemie.

Waar komt COVID-19 binnen?

De onderzoekers van Bitdefender hebben een lijst gepubliceerd met enkele van de domeinen die worden beïnvloed door de huidige campagne, en daarin kunnen we een paar URL-verkortingsdiensten zien, het officiële blog van Reddit, de websites van Disney, de Universiteit van Washington en de Universiteit van Florida, evenals een schijnbaar willekeurige verzameling online portals die alles promoten, van softwareproducten tot video's voor volwassenen. In plaats van te proberen het uiterlijk van de legitieme diensten na te bootsen, hebben de oplichters een andere benadering gekozen.

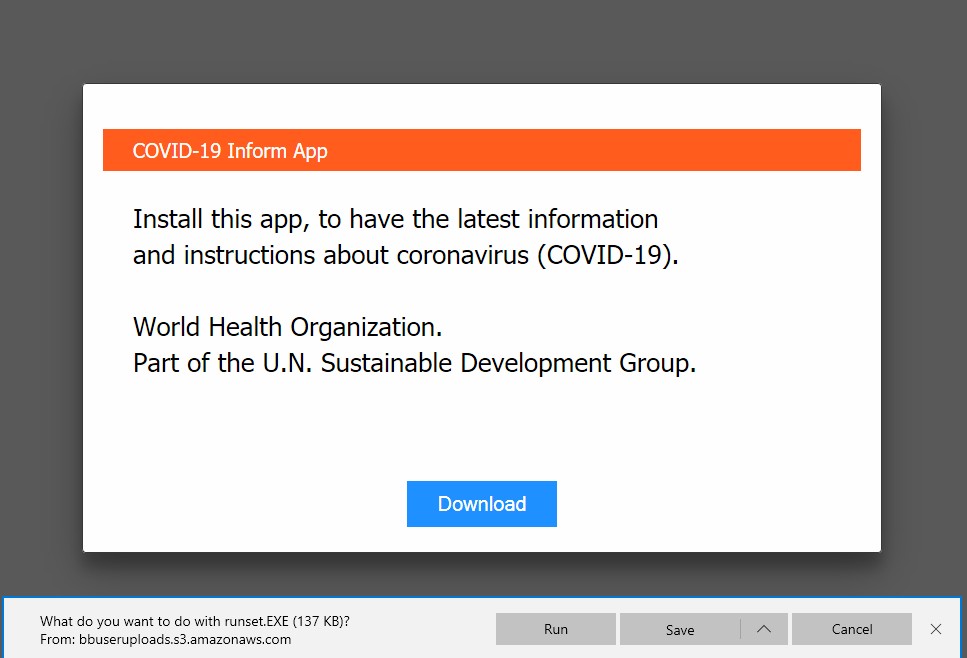

Slachtoffers van de huidige DNS-kapingscampagne zien een nepbericht van The World Health Organization. Bron: Bitdefender

Slachtoffers worden begroet met een bericht dat naar verluidt afkomstig is van de Wereldgezondheidsorganisatie. Het dringt er bij hen op aan om een app te downloaden die "de laatste informatie en instructies" biedt rond de huidige coronavirus pandemie. Er is een downloadknop en als gebruikers erover zweven, denken ze misschien dat ze op de officiële website van Google Chrome terechtkomen, die, hoewel verwarrend, waarschijnlijk geen onmiddellijke alarmbellen zal doen afgaan. Na zorgvuldig de code te hebben geanalyseerd, kwamen de onderzoekers erachter dat een "on-click" -gebeurtenis het slachtoffer omleidt naar een kwaadaardig uitvoerbaar bestand dat wordt gehost in een BitBucket-repository.

Volgens Bitdefender zijn er tijdens de campagne minimaal drie repositories gebruikt. Twee van hen waren gesloten voordat de onderzoekers erin slaagden de telemetrie te onderzoeken, maar de derde was nog steeds open en het onthulde dat op dat moment iets minder dan 1.200 gebruikers de Oski-informatiestaler hadden gedownload. Degenen onder hen die het bestand hebben uitgevoerd en hun computers hebben geïnfecteerd, hebben per ongeluk de wachtwoorden in hun browsers en hun portefeuilles voor cryptocurrency in gevaar gebracht.

Het echt ongelukkige is dat hoewel het een relatief geavanceerde aanval is die voor de gemiddelde gebruiker bijna onmogelijk te detecteren is, het slachtoffer worden van deze specifieke DNS-kapingscampagne uiterst eenvoudig is. Het enige waar u voor moet zorgen, is dat externe toegang tot uw router afhankelijk is van een uniek, complex wachtwoord dat praktisch onmogelijk te gebruiken is.