Os roteadores domésticos e de pequenas empresas redirecionam os usuários para sites de phishing que exploram o COVID-19

Nos 199 países atingidos pela pandemia de COVID-19, muitas pessoas ficam em casa e tentam tirar o máximo proveito de uma situação lamentável. Estejam eles trabalhando ou fazendo outra coisa, uma grande parte dos dias provavelmente é gasto on-line para a maioria deles, o que significa que seus roteadores Wi-Fi domésticos são forçados a trabalhar horas extras. Enquanto isso, parece que os hackers começaram a nos ensinar o quão vulneráveis esses dispositivos podem ser.

Hackers lançam ataques de seqüestro de DNS em usuários domésticos

Pesquisadores de segurança da Bitdefender notaram recentemente um aumento no número de ataques contra roteadores Wi-Fi domésticos. A maioria das vítimas está situada nos EUA, Alemanha, França e Holanda, e elas parecem usar principalmente equipamentos fabricados pela Linksys. Não está completamente claro como os hackers comprometem os roteadores, mas as evidências sugerem que eles estão abrindo caminho através do sistema de gerenciamento remoto dos dispositivos ou através das contas em nuvem da vítima da Linksys. O objetivo é realizar um ataque de seqüestro de DNS, que finalmente permite que o usuário induza o usuário a instalar malware em seu computador.

O seqüestro de DNS tem muito em comum com o golpe de phishing tradicional. O usuário acessa uma página projetada para parecer um serviço legítimo, mas na verdade é controlada pelos hackers. Uma vez lá, as vítimas são induzidas a doar suas credenciais de login ou são forçadas a instalar malware. A principal diferença entre phishing e seqüestro de DNS é que, durante o último, o usuário não tem indicação visual do que está acontecendo.

DNS é o sistema que conecta o nome de domínio digitado na barra de endereços ao IP que hospeda o conteúdo que você deseja visualizar. Alterando as configurações de DNS do roteador, os hackers podem redirecioná-lo para páginas controladas por eles quando você tenta visitar serviços on-line populares, e eles garantem que você ainda veja a sequência correta de caracteres na barra de endereços. Isso significa que é quase impossível perceber que você é alvo de um ataque de seqüestro de DNS.

Com a campanha atual, os bandidos estão distribuindo uma variedade relativamente nova de malware para roubar informações, chamada Oski, e para garantir que suas vítimas dêem um clique duplo no executável malicioso, eles também estão explorando o medo das pessoas em relação à pandemia de coronavírus.

Onde entra o COVID-19?

Os pesquisadores da Bitdefender publicaram uma lista contendo alguns dos domínios afetados pela campanha atual e nela podemos ver alguns serviços de encurtamento de URL, o blog oficial do Reddit, os sites da Disney, a Universidade de Washington e a Universidade da Flórida., bem como uma coleção aparentemente aleatória de portais on-line que promovem qualquer coisa, de produtos de software a vídeos para adultos. Em vez de tentar imitar a aparência dos serviços legítimos, os criminosos adotaram uma abordagem diferente.

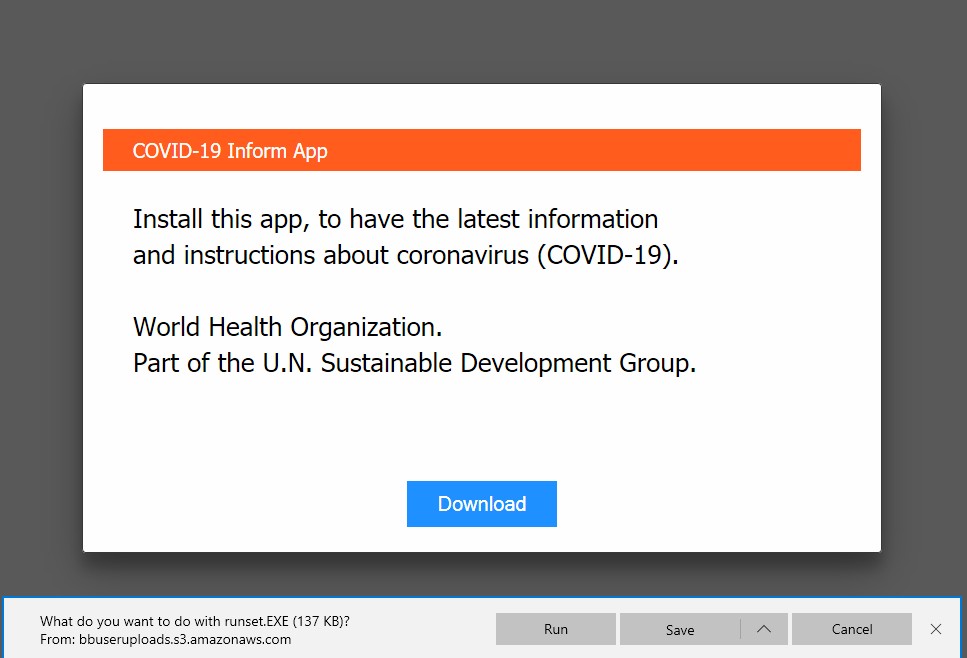

As vítimas da atual campanha de seqüestro de DNS veem uma mensagem falsa da Organização Mundial da Saúde. Fonte: Bitdefender

As vítimas são recebidas com uma mensagem que supostamente vem da Organização Mundial da Saúde. Ele recomenda que eles baixem um aplicativo que forneça "as informações e instruções mais recentes" em torno da atual pandemia de coronavírus. Existe um botão de Download e, se o usuário passar o mouse sobre ele, pode se enganar ao pensar que acessará o site oficial do Google Chrome, o que, apesar de confuso, dificilmente acionará qualquer alarme imediato. Depois de analisar cuidadosamente o código, no entanto, os pesquisadores descobriram que um evento "ao clicar" redireciona a vítima para um executável malicioso hospedado em um repositório do BitBucket.

De acordo com o Bitdefender, pelo menos três repositórios foram usados durante a campanha. Dois deles foram fechados antes que os pesquisadores conseguissem examinar a telemetria, mas o terceiro ainda estava aberto, e revelou que, na época, pouco menos de 1.200 usuários haviam baixado o ladrão de informações da Oski. Aqueles que executaram o arquivo e infectaram seus computadores inadvertidamente colocam em risco as senhas armazenadas em seus navegadores, bem como suas carteiras de criptomoedas.

O fato realmente lamentável é que, embora seja um ataque relativamente sofisticado que é quase impossível de detectar para o usuário comum, ser vítima dessa campanha de seqüestro de DNS em particular é extremamente fácil. A única coisa que você precisa garantir é que o acesso remoto ao seu roteador dependa de uma senha única e complexa que seja praticamente impossível de usar.