Les routeurs domestiques et de petite entreprise redirigent les utilisateurs vers des sites Web de phishing exploitant COVID-19

De nombreuses personnes dans les 199 pays touchés par la pandémie de COVID-19 restent chez elles et tentent de tirer le meilleur parti de ce qui est une situation déplorable. Qu'ils travaillent ou font autre chose, une grande partie des journées sont probablement passées en ligne pour la plupart d'entre eux, ce qui signifie que leurs routeurs Wi-Fi à domicile sont obligés de faire des heures supplémentaires. Pendant ce temps, il semblerait que les pirates informatiques ont commencé à nous enseigner la vulnérabilité de ces appareils.

Les pirates lancent des attaques de détournement de DNS sur les utilisateurs à domicile

Les chercheurs en sécurité de Bitdefender ont récemment remarqué une augmentation du nombre d'attaques contre les routeurs Wi-Fi domestiques. La plupart des victimes se trouvent aux États-Unis, en Allemagne, en France et aux Pays-Bas et semblent principalement utiliser des équipements fabriqués par Linksys. On ne sait pas exactement comment les pirates informatiques compromettent les routeurs, mais les preuves suggèrent qu'ils forcent leur chemin par le biais du système de gestion à distance des appareils ou via les comptes cloud Linksys de la victime. L'objectif est de lancer une attaque de détournement de DNS, ce qui leur permet finalement d'inciter l'utilisateur à installer des logiciels malveillants sur son ordinateur.

Le détournement de DNS a de nombreux points communs avec l'arnaque par phishing traditionnelle. L'utilisateur atterrit sur une page conçue pour ressembler à un service légitime mais qui est en fait contrôlée par les pirates. Une fois sur place, les victimes sont amenées à donner leurs identifiants de connexion ou à installer des logiciels malveillants. La principale différence entre le phishing et le détournement de DNS est que pendant ce dernier, l'utilisateur n'a aucune indication visuelle de ce qui se passe.

DNS est le système qui connecte le nom de domaine que vous entrez dans votre barre d'adresse à l'adresse IP qui héberge le contenu que vous souhaitez afficher. En modifiant les paramètres DNS du routeur, les pirates peuvent vous rediriger vers des pages contrôlées par eux lorsque vous essayez de visiter des services en ligne populaires, et ils peuvent vous assurer que vous verrez toujours la bonne chaîne de caractères dans votre barre d'adresse. Cela signifie qu'il est presque impossible de réaliser que vous êtes ciblé par une attaque de piratage DNS.

Avec la campagne actuelle, les escrocs distribuent une souche relativement nouvelle de malware volant des informations appelé Oski, et pour s'assurer que leurs victimes double-cliquent sur l'exécutable malveillant, ils exploitent également la peur des gens face à la pandémie de coronavirus.

Où COVID-19 intervient-il?

Les chercheurs de Bitdefender ont publié une liste contenant certains des domaines touchés par la campagne actuelle, et on y trouve quelques services de raccourcissement d'URL, le blog officiel de Reddit, les sites Web de Disney, de l'Université de Washington et de l'Université de Floride., ainsi qu'une collection apparemment aléatoire de portails en ligne qui font la promotion de tout, des produits logiciels aux vidéos pour adultes. Au lieu d'essayer d'imiter l'apparence des services légitimes, les escrocs ont toutefois adopté une approche différente.

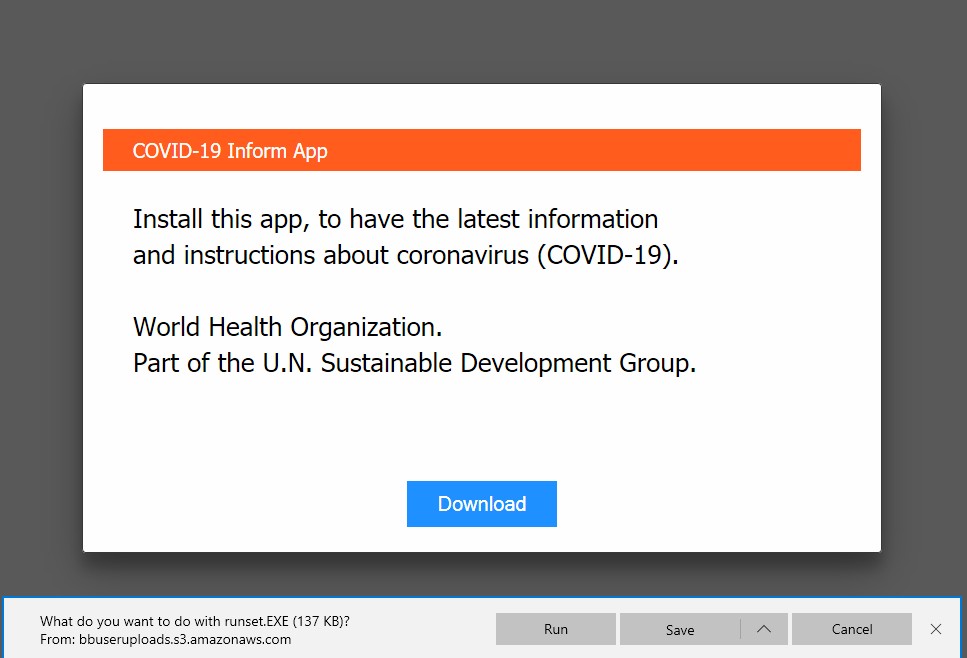

Les victimes de la campagne actuelle de détournement de DNS voient un faux message de l'Organisation mondiale de la santé. Source: Bitdefender

Les victimes sont accueillies par un message qui est censé provenir de l'Organisation mondiale de la santé. Il les exhorte à télécharger une application qui fournit "les dernières informations et instructions" concernant la pandémie actuelle de coronavirus. Il y a un bouton Télécharger, et si les utilisateurs survolent dessus, ils pourraient être trompés en pensant qu'ils atterriront sur le site officiel de Google Chrome, ce qui, bien que déroutant, ne déclenchera probablement pas de sonnette d'alarme immédiate. Après avoir soigneusement analysé le code, les chercheurs ont découvert qu'un événement "au clic" redirige la victime vers un exécutable malveillant hébergé dans un référentiel BitBucket.

Selon Bitdefender, au moins trois référentiels ont été utilisés pendant la campagne. Deux d'entre eux ont été fermés avant que les chercheurs aient réussi à examiner la télémétrie, mais le troisième était toujours ouvert, et il a révélé qu'à l'époque, un peu moins de 1 200 utilisateurs avaient téléchargé le voleur d'informations Oski. Ceux d'entre eux qui ont exécuté le fichier et infecté leur ordinateur ont mis en danger par inadvertance les mots de passe stockés dans leurs navigateurs ainsi que leurs portefeuilles de crypto-monnaie.

Ce qui est vraiment regrettable, c'est que bien qu'il s'agisse d'une attaque relativement sophistiquée qui est presque impossible à détecter pour l'utilisateur moyen, être victime de cette campagne de détournement de DNS est extrêmement facile. La seule chose que vous devez vous assurer est que l'accès à distance à votre routeur dépend d'un mot de passe complexe et unique qui est pratiquement impossible à forcer brutalement.