Router domestici e per piccoli uffici reindirizzare gli utenti a siti Web di phishing che sfruttano COVID-19

Molte persone nei 199 paesi colpiti dalla pandemia di COVID-19 stanno a casa e stanno cercando di trarre il massimo da una situazione dolorosa. Indipendentemente dal fatto che stiano lavorando o facendo qualcos'altro, gran parte dei giorni è probabilmente trascorsa online per la maggior parte di loro, il che significa che i loro router Wi-Fi domestici sono costretti a fare gli straordinari. Nel frattempo, sembrerebbe che gli hacker abbiano iniziato a insegnarci quanto possano essere vulnerabili questi dispositivi.

Gli hacker lanciano attacchi di dirottamento DNS agli utenti domestici

I ricercatori di sicurezza di Bitdefender hanno recentemente notato un aumento del numero di attacchi contro i router Wi-Fi domestici. La maggior parte delle vittime si trova negli Stati Uniti, in Germania, Francia e Paesi Bassi e sembra che utilizzino principalmente attrezzi fabbricati da Linksys. Non è del tutto chiaro come gli hacker compromettano i router, ma le prove suggeriscono che si stanno facendo strada attraverso il sistema di gestione remota dei dispositivi o attraverso gli account cloud Linksys della vittima. L'obiettivo è eseguire un attacco di dirottamento DNS, che alla fine consente loro di indurre l'utente a installare malware sul proprio computer.

Il dirottamento del DNS ha molto in comune con la tradizionale truffa di phishing. L'utente arriva su una pagina progettata per apparire come un servizio legittimo, ma in realtà è controllata dagli hacker. Una volta che sono lì, le vittime sono indotte a cedere le loro credenziali di accesso o sono costrette a installare malware. La differenza principale tra phishing e dirottamento DNS è che durante quest'ultimo l'utente non ha alcuna indicazione visiva di ciò che sta accadendo.

Il DNS è il sistema che collega il nome di dominio immesso nella barra degli indirizzi all'IP che ospita il contenuto che si desidera visualizzare. Modificando le impostazioni DNS del router, gli hacker possono reindirizzare a pagine controllate da loro quando provano a visitare i popolari servizi online e possono garantire che vedrai ancora la stringa corretta di caratteri nella barra degli indirizzi. Ciò significa che è quasi impossibile rendersi conto che si è presi di mira da un attacco di dirottamento DNS.

Con l'attuale campagna, i truffatori stanno distribuendo una varietà relativamente nuova di malware che ruba informazioni chiamato Oski, e per garantire che le loro vittime facciano doppio clic sull'eseguibile dannoso, stanno anche sfruttando la paura della gente intorno alla pandemia di coronavirus.

Da dove viene COVID-19?

I ricercatori di Bitdefender hanno pubblicato un elenco contenente alcuni dei domini interessati dall'attuale campagna, e in esso possiamo vedere alcuni servizi di accorciamento degli URL, il blog ufficiale di Reddit, i siti Web di Disney, l'Università di Washington e l'Università della Florida, nonché una raccolta apparentemente casuale di portali online che promuovono qualsiasi cosa, dai prodotti software ai video per adulti. Invece di cercare di imitare l'aspetto dei servizi legittimi, tuttavia, i truffatori hanno adottato un approccio diverso.

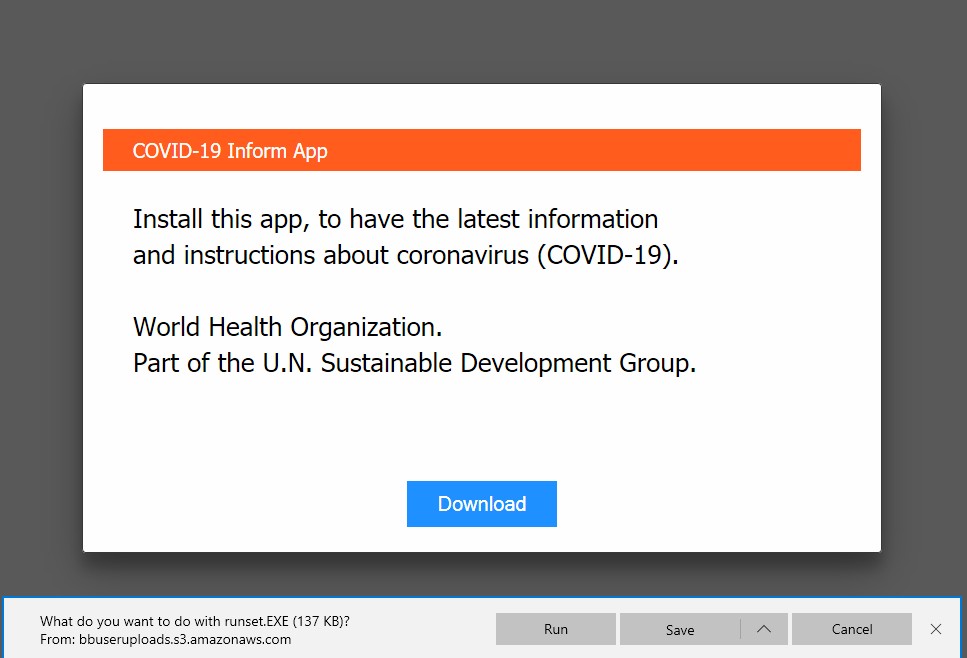

Le vittime dell'attuale campagna di dirottamento del DNS vedono un falso messaggio dell'Organizzazione mondiale della sanità. Fonte: Bitdefender

Le vittime sono accolte con un messaggio che presumibilmente proviene dall'Organizzazione mondiale della sanità. Li esorta a scaricare un'app che fornisce "le informazioni e le istruzioni più recenti" relative all'attuale pandemia di coronavirus. C'è un pulsante Download e, se gli utenti passano il mouse su di esso, potrebbero essere ingannati nel pensare che atterreranno sul sito Web ufficiale di Google Chrome, che, sebbene confuso, è improbabile che faccia scattare qualsiasi campanello d'allarme immediato. Dopo aver analizzato attentamente il codice, tuttavia, i ricercatori hanno scoperto che un evento "on-click" reindirizza la vittima a un eseguibile dannoso ospitato in un repository BitBucket.

Secondo Bitdefender, durante la campagna sono stati utilizzati almeno tre repository. Due di loro furono chiusi prima che i ricercatori riuscissero a esaminare la telemetria, ma il terzo era ancora aperto e rivelò che all'epoca poco meno di 1.200 utenti avevano scaricato il ladro di informazioni Oski. Quelli di loro che gestivano il file e infettavano i loro computer inavvertitamente mettevano a rischio le password archiviate nei loro browser così come i loro portafogli di criptovaluta.

La cosa davvero spiacevole è che sebbene sia un attacco relativamente sofisticato che è quasi impossibile da rilevare per l'utente medio, cadere vittima di questa particolare campagna di dirottamento del DNS è estremamente facile. L'unica cosa che devi garantire è che l'accesso remoto al tuo router faccia affidamento su una password unica e complessa praticamente impossibile da forzare.