Namų ir mažų biurų maršrutizatoriai nukreipia vartotojus į sukčiavimo svetaines, kuriose naudojama „COVID-19“

Daugybė 199 šalių, nukentėjusių nuo COVID-19 pandemijos, žmonių gyvena namuose ir bando maksimaliai išnaudoti tai, kas yra kebli. Dirbdami ar dirbdami ką nors kita, didžiąją dienos dalį tikėtina praleisti internete, o tai reiškia, kad jų namų „Wi-Fi“ maršrutizatoriai yra priversti dirbti viršvalandžius. Tuo tarpu atrodo, kad įsilaužėliai ėmė mokyti mus, kiek šie įrenginiai gali būti pažeidžiami.

Piratai pradeda DNS užgrobimo išpuolius namuose

Neseniai „ Bitdefender“ saugumo tyrinėtojai pastebėjo padidėjusį išpuolių prieš namų „Wi-Fi“ maršrutizatorius skaičių. Dauguma aukų yra JAV, Vokietijoje, Prancūzijoje ir Nyderlanduose, ir atrodo, kad jos daugiausia naudoja „Linksys“ gaminamus įrankius. Ne visiškai aišku, kaip įsilaužėliai kompromituoja maršrutizatorius, tačiau įrodymai rodo, kad jie žiauriai verčia kelią per įrenginių nuotolinio valdymo sistemą arba per aukos „Linksys“ debesų paskyras. Tikslas yra atlikti DNS užgrobimo ataką, kuri galiausiai leidžia vartotojams apgauti vartotoją diegiant kenkėjiškas programas savo kompiuteryje.

DNS užgrobimas turi daug bendro su tradiciniu sukčiavimo sukčiavimu. Vartotojas nusileidžia puslapyje, kuris yra sukurtas atrodyti kaip teisėta paslauga, tačiau iš tikrųjų yra kontroliuojamas įsilaužėlių. Patekę į auką, jie apgaudinėjami atiduoti prisijungimo duomenis arba yra priversti diegti kenkėjiškas programas. Pagrindinis skirtumas tarp sukčiavimo apsimetant ir DNS užgrobimo yra tas, kad pastarojo metu vartotojas neturi vizualios nuorodos, kas vyksta.

DNS yra sistema, jungianti domeno vardą, kurį įvedėte savo adreso juostoje, su IP, kuriame yra turinys, kurį norite peržiūrėti. Keisdami maršrutizatoriaus DNS parametrus, įsilaužėliai gali nukreipti jus į jų valdomus puslapius, kai bandysite aplankyti populiarias internetines paslaugas, ir jie gali užtikrinti, kad vis tiek savo adresų juostoje matysite teisingą simbolių eilutę. Tai reiškia, kad beveik neįmanoma suvokti, kad esate nukreiptas į DNS užgrobimo ataką.

Vykdydami dabartinę kampaniją sukčiai platina palyginti naują kenkėjiškos programinės įrangos, vadinamos „Oski“, štamą ir, siekdami užtikrinti, kad jų aukos dukart spustelėtų kenksmingą vykdomąjį failą, jie taip pat išnaudoja žmonių baimę aplink koronaviruso pandemiją.

Kur patenka COVID-19?

„Bitdefender“ tyrėjai paskelbė sąrašą, kuriame yra keletas domenų, kuriems daro įtaką dabartinė kampanija, ir jame galime pamatyti keletą URL sutrumpinimo paslaugų, oficialų „Reddit“ tinklaraštį, „Disney“, Vašingtono universiteto ir Floridos universiteto tinklalapius., taip pat iš pažiūros atsitiktinė internetinių portalų kolekcija, reklamuojanti bet ką - nuo programinės įrangos produktų iki suaugusiųjų vaizdo įrašų. Užuot bandę imituoti teisėtų tarnybų išvaizdą, sukčiai ėmėsi kitokio požiūrio.

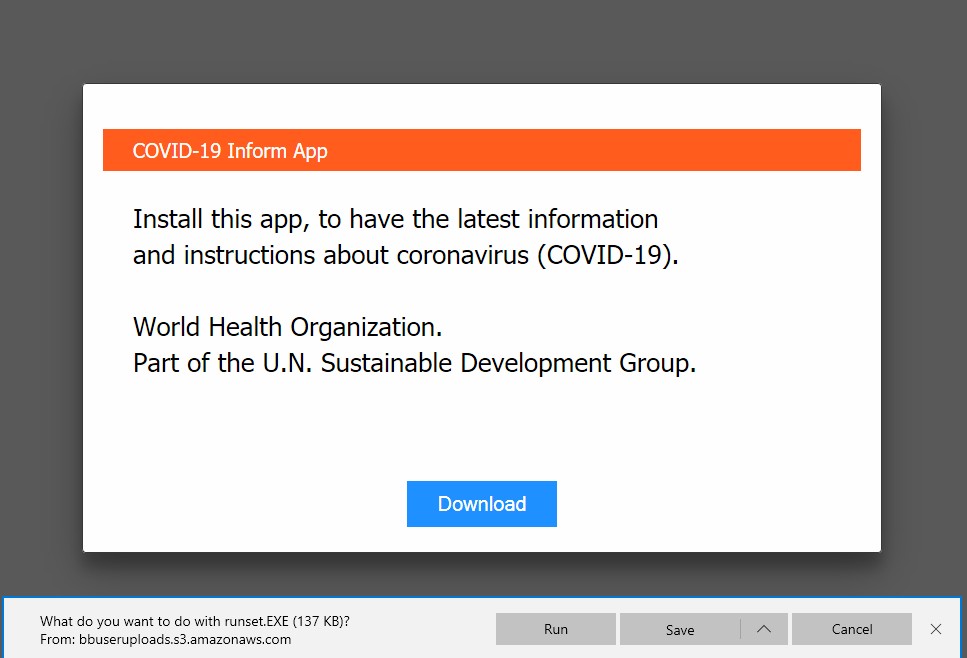

Dabartinės DNS užgrobimo kampanijos aukos mato netikrą Pasaulio sveikatos organizacijos pranešimą. Šaltinis: „Bitdefender“

Aukas pasveikino žinia, kurią tariamai pateikė Pasaulio sveikatos organizacija. Jis ragina juos atsisiųsti programą, kurioje pateikiama „naujausia informacija ir instrukcijos“, susijusios su dabartine koronaviruso pandemija. Yra mygtukas „Atsisiųsti“, o jei naudotojai užveskite pelės žymeklį ant jo, jie gali susimąstyti, kad nusileis oficialioje „Google Chrome“ svetainėje, kuri, nors ir paini, greičiausiai neišjungs jokių skubių pavojaus signalų. Kruopščiai išanalizavę kodą, tyrėjai išsiaiškino, kad įvykis „spustelėjus“ nukreipia auką į kenkėjišką vykdomąją programą, esančią „BitBucket“ saugykloje.

Anot „Bitdefender“, kampanijos metu buvo naudojamos mažiausiai trys saugyklos. Du iš jų buvo uždaryti, kol tyrėjams nepavyko ištirti telemetrijos, tačiau trečiasis vis dar buvo atviras ir paaiškėjo, kad tuo metu tik mažiau nei 1 200 vartotojų buvo atsisiuntę „Oski“ informacijos stealerį. Tie, kurie tvarkė failą ir užkrėtė kompiuterius, netyčia rizikavo naršyklėse saugomais slaptažodžiais, taip pat ir kriptovaliutų piniginėmis.

Tikrai apgailėtinas dalykas yra tai, kad nors tai yra gana sudėtingas išpuolis, kurio paprastam vartotojui beveik neįmanoma aptikti, nukentėti nuo šios konkrečios DNS užgrobimo kampanijos yra labai lengva. Vienintelis dalykas, kurį turite užtikrinti, yra tai, kad nuotolinė prieiga prie jūsų maršrutizatoriaus priklauso nuo unikalaus, sudėtingo slaptažodžio, kurio praktiškai neįmanoma panaudoti.