Los enrutadores domésticos y de pequeñas oficinas redirigen a los usuarios a sitios web de phishing que explotan COVID-19

Muchas personas en los 199 países afectados por la pandemia COVID-19 se quedan en casa y están tratando de aprovechar al máximo lo que es una situación lamentable. Ya sea que estén trabajando o haciendo otra cosa, es probable que gran parte de los días pasen en línea para la mayoría de ellos, lo que significa que los enrutadores Wi-Fi de su hogar se ven obligados a trabajar horas extras. Mientras tanto, parece que los piratas informáticos han empezado a enseñarnos cuán vulnerables pueden ser estos dispositivos.

Los hackers lanzan ataques de secuestro de DNS a usuarios domésticos

Los investigadores de seguridad de Bitdefender notaron recientemente un aumento en el número de ataques contra enrutadores Wi-Fi domésticos. La mayoría de las víctimas están situadas en los EE. UU., Alemania, Francia y los Países Bajos, y parecen usar principalmente equipo fabricado por Linksys. No está completamente claro cómo los piratas informáticos comprometen los enrutadores, pero la evidencia sugiere que están abriéndose paso a través del sistema de gestión remota de los dispositivos o de las cuentas en la nube de Linksys de la víctima. El objetivo es realizar un ataque de secuestro de DNS, que finalmente les permite engañar al usuario para que instale malware en su computadora.

El secuestro de DNS tiene mucho en común con la estafa tradicional de phishing. El usuario aterriza en una página que está diseñada para parecerse a un servicio legítimo pero que en realidad está controlada por los hackers. Una vez que están allí, se engaña a las víctimas para que entreguen sus credenciales de inicio de sesión o se las obliga a instalar malware. La principal diferencia entre el phishing y el secuestro de DNS es que durante este último, el usuario no tiene indicación visual de lo que está sucediendo.

DNS es el sistema que conecta el nombre de dominio que ingresa en su barra de direcciones a la IP que aloja el contenido que desea ver. Al cambiar la configuración de DNS del enrutador, los piratas informáticos pueden redirigirlo a páginas controladas por ellos cuando intenta visitar servicios populares en línea, y pueden asegurarse de que aún verá la cadena correcta de caracteres en su barra de direcciones. Esto significa que es casi imposible darse cuenta de que está siendo atacado por un ataque de secuestro de DNS.

Con la campaña actual, los delincuentes están distribuyendo una variedad relativamente nueva de malware que roba información llamado Oski, y para garantizar que sus víctimas hagan doble clic en el ejecutable malicioso, también están explotando el miedo de las personas en torno a la pandemia de coronavirus.

¿Dónde entra COVID-19?

Los investigadores de Bitdefender publicaron una lista que contiene algunos de los dominios afectados por la campaña actual, y en ella, podemos ver algunos servicios de acortamiento de URL, el blog oficial de Reddit, los sitios web de Disney, la Universidad de Washington y la Universidad de Florida., así como una colección aparentemente aleatoria de portales en línea que promueven cualquier cosa, desde productos de software hasta videos para adultos. Sin embargo, en lugar de tratar de imitar la apariencia de los servicios legítimos, los delincuentes han adoptado un enfoque diferente.

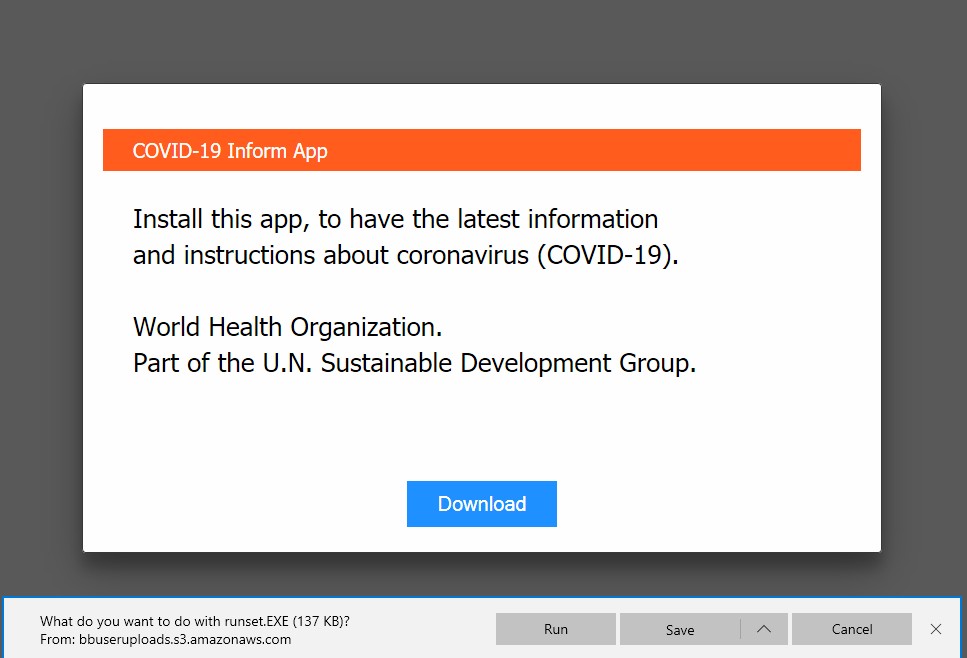

Las víctimas de la actual campaña de secuestro de DNS ven un mensaje falso de la Organización Mundial de la Salud. Fuente: Bitdefender

Las víctimas son recibidas con un mensaje que supuestamente proviene de la Organización Mundial de la Salud. Les insta a descargar una aplicación que proporcione "la última información e instrucciones" sobre la actual pandemia de coronavirus. Hay un botón de descarga, y si los usuarios se ciernen sobre él, pueden ser engañados y pensar que aterrizarán en el sitio web oficial de Google Chrome, lo que, aunque es confuso, es poco probable que active alguna alarma inmediata. Sin embargo, después de analizar cuidadosamente el código, los investigadores descubrieron que un evento "al hacer clic" redirige a la víctima a un ejecutable malicioso alojado en un repositorio de BitBucket.

Según Bitdefender, se utilizaron al menos tres repositorios durante la campaña. Dos de ellos se cerraron antes de que los investigadores lograran examinar la telemetría, pero el tercero aún estaba abierto, y reveló que en ese momento, poco menos de 1.200 usuarios habían descargado el ladrón de información Oski. Aquellos de ellos que ejecutaron el archivo e infectaron sus computadoras sin darse cuenta pusieron en riesgo las contraseñas almacenadas en sus navegadores, así como sus billeteras de criptomonedas.

Lo realmente lamentable es que, aunque es un ataque relativamente sofisticado que es casi imposible de detectar para el usuario promedio, ser víctima de esta campaña de secuestro de DNS en particular es extremadamente fácil. Lo único que debe asegurarse es que el acceso remoto a su enrutador depende de una contraseña única y compleja que es prácticamente imposible de aplicar por fuerza bruta.