Cibercriminosos que se aproveitam da pandemia global para lucrar com o malware Coronavirus

Com a Organização Mundial de Saúde declarando oficialmente a infecção por COVID-19 uma pandemia, mais e mais países ao redor do mundo estão tomando medidas extras para conter a propagação do vírus. Neste momento de crise, os hackers aproveitaram a oportunidade para explorar o pânico em massa em torno da cepa Coronavirus, a fim de espalhar malware e obter lucro.

Table of Contents

O acesso remoto pode ser uma ameaça para as organizações

Em alguns lugares, a quarentena em todo o país está sendo imposta, deixando muitas empresas e organizações sem outra opção a não ser fazer seus funcionários se colocarem em quarentena em casa e trabalharem remotamente. É difícil para empresas e organizações adaptarem seus modelos de segurança de maneira adequada em tão pouco tempo. Como o acesso e a usabilidade foram priorizados em relação à segurança on-line, o risco de ataques cibernéticos aumentou significativamente.

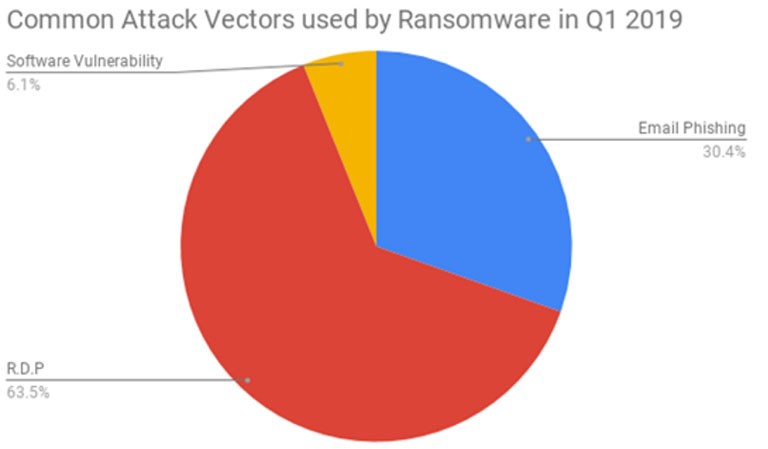

O principal problema não está na necessidade de fornecer uma opção de trabalho remoto escalável, mas na segurança da rede. A maioria das pessoas confia nas soluções de acesso RDP (área de trabalho remota) e VPN corporativa para se conectar à sua rede e servidores de trabalho. Embora o RDP seja uma ótima ferramenta que permite conectar-se a uma área de trabalho remota e trabalhar em casa, parece que foi o vetor de ataque mais preferido para ransomware durante o primeiro trimestre de 2019. Além disso, as credenciais de RDP são conhecidas para ser facilmente colhido pelos atacantes.

Figura 1: RDP no topo do gráfico de vetores de infecção preferenciais para ransomware no primeiro trimestre de 2019. Fonte: Coveware

Quando uma empresa fornece acesso remoto à área de trabalho para seus funcionários trabalharem em casa, é altamente recomendável redefinir todas as senhas, escolher senhas mais fortes e optar por uma MFA (autenticação multifatorial). Esses requisitos são necessários porque um grande número de funcionários comete o erro de reutilizar a mesma senha para mais de um serviço online. Isso aumenta as chances de as informações pessoais serem roubadas e posteriormente vendidas nos mercados da dark web.

Um relatório da Cloudfare afirma que, devido ao grande número de pessoas que ficam em casa ao mesmo tempo, o uso geral da internet aumentou em escala global:

"À medida que mais pessoas trabalham em casa, o pico de tráfego nas regiões impactadas aumentou, em média, aproximadamente 10%. Na Itália, que impôs uma quarentena em todo o país, o tráfego máximo da Internet aumentou 30%. Os padrões de tráfego também mudaram, de modo que o tráfego de pico é ocorrendo no início do dia nas regiões impactadas ".

Atores maliciosos exploram o surto de coronavírus para fins de phishing

Nenhum evento global importante foi deixado por explorar por criminosos cibernéticos para phishing. Com a epidemia COVID-19 mantendo as pessoas em constante estado de pânico, é muito fácil atrair vítimas inocentes. Promessas falsas de descobertas essenciais e notícias de última hora sobre a cepa de Coronavírus são apresentadas aos usuários na forma de links obscuros ou arquivos infectados abertos. Tudo o que eles precisam fazer é clicar e seus dispositivos serão instantaneamente infectados com o malware Coronavirus.

De acordo com o ActionFraud ( Centro Nacional de denúncia de fraudes e crimes cibernéticos no Reino Unido), os golpes de coronavírus custaram às vítimas mais de £ 800k apenas em fevereiro de 2020.

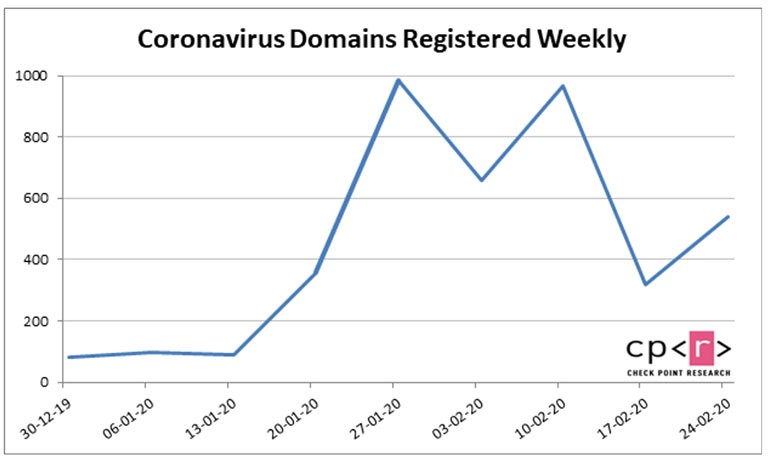

A Check Point relata que desde o início de 2020, mais de 4.000 domínios relacionados ao Coronavírus foram registrados, muitos dos quais se suspeita que sejam feitos para atividades de phishing.

Figura 2: O gráfico mostra o número de domínios relacionados ao Coronavírus registrados desde o início de 2020. Fonte: Check Point

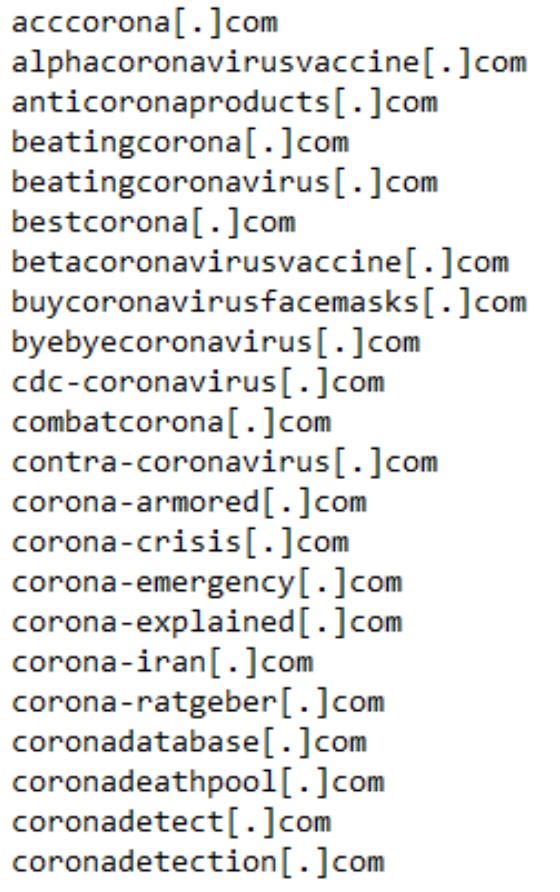

Figura 3: Domínios de coronavírus conhecidos por serem maliciosos

Campanhas de spam e bots de comentários relacionados ao coronavírus estão fervilhando na internet

Notícias falsas e desinformação sobre o temido coronavírus se transformaram em armas não apenas por preconceito político, mas também por atividade de criminosos cibernéticos.

Cada vez mais campanhas de spam relacionadas ao surto de COVID-19 são enviadas diariamente. Eles fingem ser de organizações oficiais que oferecem informações legítimas sobre a cepa de Coronavírus. O receptor será solicitado a seguir um link obscuro ou abrir um anexo de arquivo.

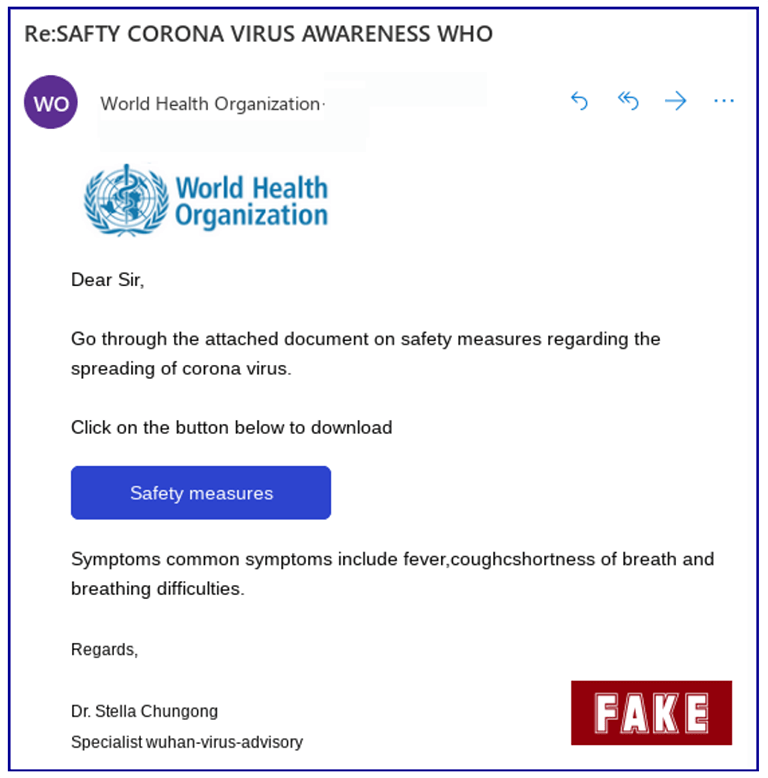

A Equipe de Segurança da Sophos alerta para um e-mail que afirma ser enviado pela Organização Mundial de Saúde, referente à conscientização do Coronavírus. A mensagem contém o logotipo da OMS e afirma:

"Consulte o documento em anexo sobre medidas de segurança relacionadas à disseminação do vírus corona.

Clique no botão abaixo para fazer o download

Sintomas Os sintomas comuns incluem febre, falta de ar e dificuldades respiratórias. "

Figura 4: A imagem mostra o email fraudulento que afirma ser da Organização Mundial de Saúde. O texto está cheio de erros de ortografia e gramática, que é uma característica comum em campanhas fraudulentas. Fonte: Sophos

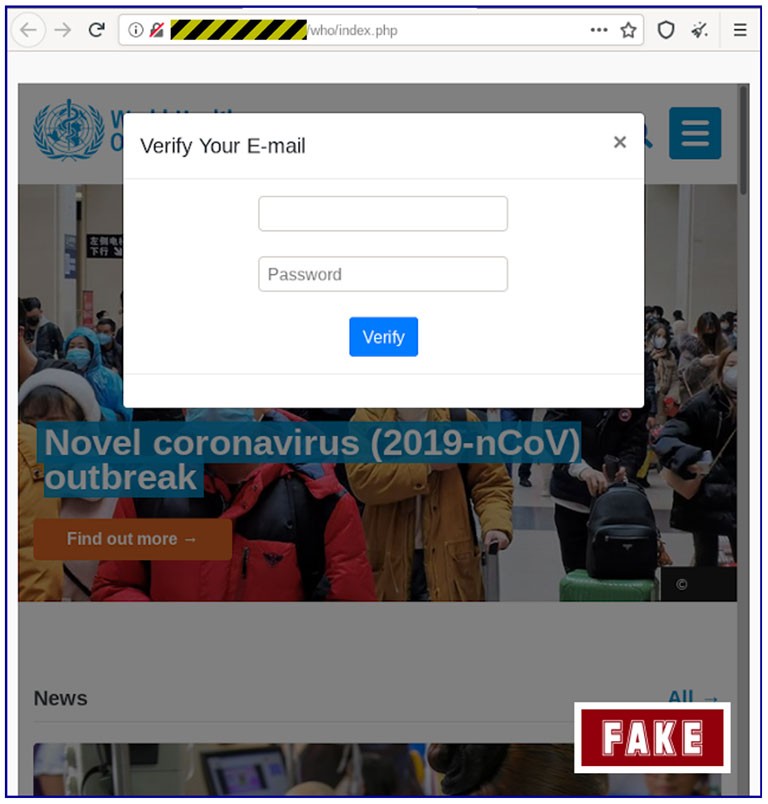

Depois de clicar no link, você será redirecionado para um site com um nome de domínio estranho, que não tem conexão com a OMS e também é um site HTTP não seguro. No fundo, pode ser vista a página oficial da OMS renderizada em um quadro e um formulário de verificação por e-mail pop-up sobre ele.

Figura 5: A imagem mostra o site para o qual você será redirecionado depois de seguir o link duvidoso incluído no e-mail fraudulento. Depois de clicar em 'Verificar', você será redirecionado novamente, mas desta vez para a página real da OMS. Fonte: Sophos

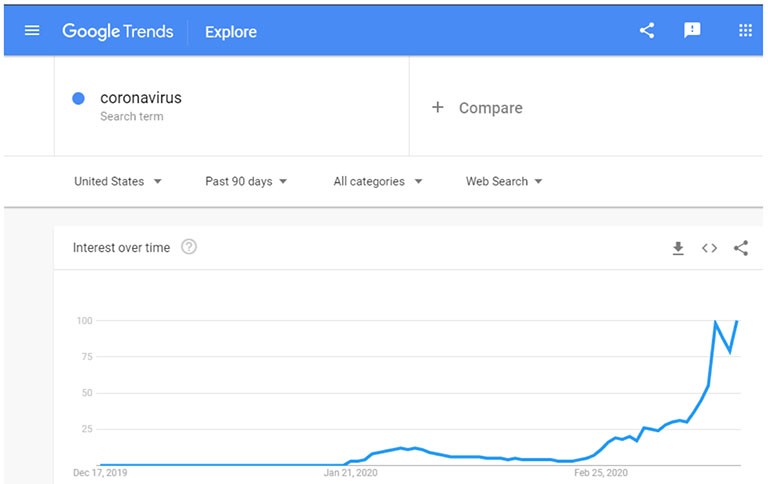

Além de e-mails fraudulentos, o spam de comentários é outro método popular. Os bots são programados para injetar 'Coronavírus' nas seções de comentários dos sites, já que hoje em dia é um item de pesquisa muito popular. Ao fazer isso, o robô ruim ajudará a classificar a página significativamente, graças aos algoritmos de pesquisa. O spam de comentários também pode ser visto em sites legítimos e confiáveis, pois atraem muitos leitores. Ao usar o conteúdo relacionado ao Coronavírus como isca de clique em suas seções de comentários, eles podem atrair ainda mais vítimas inocentes.

Figura 6: A imagem mostra 'Coronavirus' como um termo de pesquisa muito popular no Google.

Ameaças como Emotet e Trickbot utilizam notícias do Coronavirus para evitar a detecção

De acordo com relatos de janeiro de 2020, ambos os Trojans - Trickbot e Emotet foram vistos usando notícias sobre o impeachment do presidente Trump na forma de texto para passar por um software de segurança que usa IA ou tecnologia de aprendizado de máquina. Devido à eficiência desse esquema, os dois cavalos de Troia continuam a usá-lo, pois os fazem parecer inofensivos, e o AV falha ao detectar o código malicioso que carrega. Só que desta vez, o texto que eles estão adicionando é de notícias relacionadas ao Coronavírus.

Após um exame mais detalhado das amostras de Emotet e Trickbot, descobriu-se que eles utilizam notícias da CNN e as incluem como parte da descrição do malware. As informações em questão podem ser vistas na seção Detalhes ao abrir a janela Propriedades do arquivo de malware.

Esse truque astuto prova ser útil para evitar a detecção de software de segurança com AI (inteligência artificial) e recursos de aprendizado de máquina.

Outros casos de malware do Coronavirus que circulam na Internet

Os cavalos de Tróia Emotet e Trickbot não são os únicos malwares que tiram vantagem da cepa COVID-19. Como a pandemia deixou as pessoas ansiosas por receber notícias sobre o vírus, criou uma base perfeita para ataques cibernéticos eficazes.

Por exemplo, o malware AZORult, que rouba senhas, foi detectado em sites duvidosos que usavam uma versão do painel interativo de infecções e mortes por coronavírus (produzido pela Johns Hopkins University).

Outro malware do Coronavirus é o Vicious Panda. Seus criadores usam documentos falsos relacionados ao vírus COVID-19 para espalhar software malicioso e obter dados pessoais do usuário. Os atores chineses responsáveis por esse malware do Coronavírus pretendem enviar informações oficiais do Ministério da Saúde da Mongólia, com o objetivo de fazer com que a vítima divulgue dados confidenciais.

Também há casos de malware que possui 'Coronavirus' ou 'COVID-19' no nome. Exemplos dessas ameaças são o ransomware CovidLock e CoronaVirus. O que é curioso sobre o último é que ele pode realmente ser um limpador, atuando como uma cobertura para uma instalação do Trojan do KPOT.

Como o COVID-19 continua sendo um tema quente em todo o mundo, os cibercriminosos inevitavelmente explorarão a situação em seu benefício. Para garantir que você não seja vítima do malware Coronavirus, sempre seja cauteloso quando estiver online. Aqui estão algumas etapas que você pode executar para garantir que isso não ocorra:

- Não se deixe enganar pelo nome do remetente do email. Como o nome não é um indicador real de legitimidade, você deve comparar o email do remetente com o da organização ou empresa real que eles alegam ser.

- Pense duas vezes antes de clicar em um link, se parecer obscuro para você.

- Nunca insira informações pessoais em um site que não deva exigir isso. Se você suspeitar que compartilhou credenciais de login em um site falso, altere suas senhas o mais rápido possível.

- Frequentemente, erros de ortografia e gramática são o que denuncia os atacantes. Se uma organização ou empresa importante entrar em contato com você por e-mail, a mensagem não estará cheia de erros simples.

- Não se sinta pressionado a seguir as instruções de um email. Não importa com que urgência você esteja sendo solicitado a seguir um link ou abrir um anexo, seria melhor se você pensasse duas vezes antes de cumprir. Em caso de dúvida, faça a pesquisa necessária para verificar a legitimidade do email e do remetente antes de fazer qualquer imprudência.