Ryuk Ransomware tworzy chaos: atakuje instytucje rządowe i szpitalne

Table of Contents

Głębokie spojrzenie na Ryuk Ransomware

Ransomware Ryuk to zaawansowane zagrożenie komputerowe, które wykorzystano w celu infiltracji systemów, a zwłaszcza atakowania instytucji rządowych i szpitali. Niektórzy mogą rozpoznać nazwę popularnej japońskiej mangi. Ostrzegamy, że nie ma to nic wspólnego ze wspomnianą mangą, ale z jej nazwą.

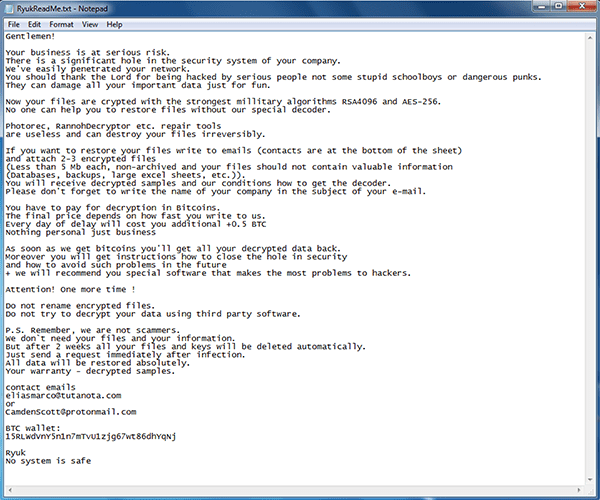

Po zaatakowaniu oprogramowania ransomware Ryuk znajdziesz wszystkie swoje pliki z dodanym rozszerzeniem „.ryk”. Po wprowadzeniu dane stają się bezużyteczne. Infekcja blokuje twoje pliki za pomocą algorytmów szyfrowania RSA (asymetryczne) i AES (symetryczne). Gdy tylko dane zostaną zaszyfrowane, odkryjesz notatkę z okupem na pulpicie. Pojawia się również w każdym folderze zawierającym zablokowane dane. Nazywa się RyukReadMe i jest to plik „.html” lub „.txt”. Dokładna wiadomość o okupie, którą otrzymasz, zależy od rodzaju twojej ofiary. Aby to rozwinąć, Ryuk pozostawia różne wiadomości firmom lub podobnym organom (instytucjom opieki zdrowotnej, rządom itd.). Dwie różne nuty są następujące:

Stoisz przed trudnym wyborem. Musisz zdecydować, czy zaufać wiarygodności cyberprzestępców i zapłacić okup. Lub nie rób tego i porzuć swoje pliki. Eksperci zachęcają do wybrania tego drugiego. Zawsze pamiętaj, że masz do czynienia z cyberprzestępcami i nie można im ufać.

Epidemie Ryuk Ransomware

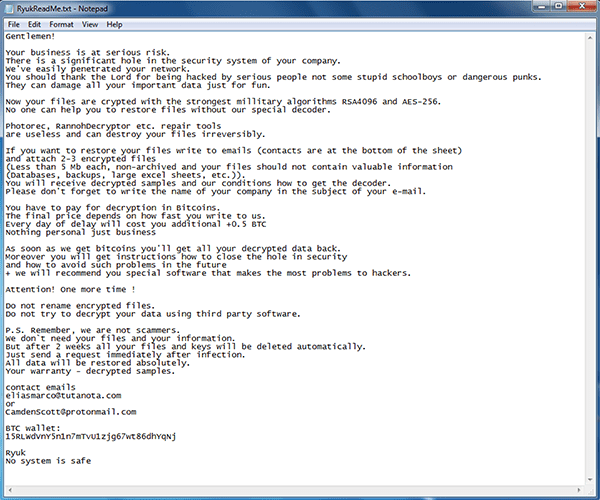

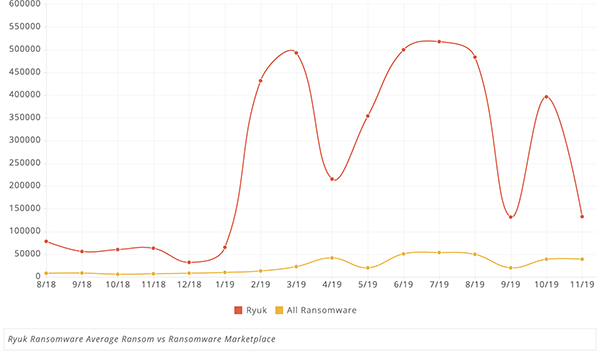

Ryuk pochłonął imponującą listę ofiar w swoim stosunkowo krótkim okresie życia. Po raz pierwszy odkryto go w sierpniu 2018 r., Aw 2019 r. Stanowił ponad 18% ataków ransomware.

Udział Ryuka w rynku oprogramowania ransomware w 2019 r. - Źródło: Coveware.com.

Poniżej znajduje się lista niektórych celów Ryuka:

- Riviera Beach (maj 2019)

- Lake City (czerwiec 2019)

- Tampa Radio (czerwiec 2019)

- Sądy w Gruzji (czerwiec 2019 r.)

- Hrabstwo La Porte (lipiec 2019)

- Syracuse School (lipiec 2019)

- Biblioteka hrabstwa Onondaga (lipiec 2019)

- Biblioteka hrabstwa Butler (lipiec 2019)

- Collierville, TN zainfekowany (lipiec 2019)

- Hrabstwo Henry, GA (lipiec 2019)

- Lawrenceville, GA policja (lipiec 2019)

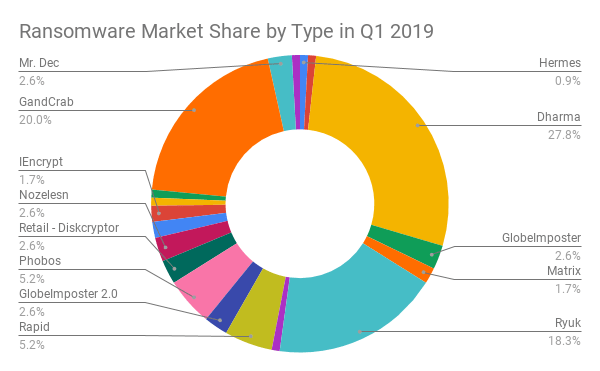

Po ataku na Riviera Beach dostał 600 000 $. Lake City przyniosło 460 000 USD, a La Porte - 130 000 USD. Dokładna kwota okupu, żądana przez zagrożenie, różni się w zależności od ofiary. Szacuje się, że do tej pory Ryuk żądał płatności blisko 300 milionów dolarów.

Ryuk przewyższa inne znane zagrożenia ransomware dzięki swoim zdumiewającym żądaniom okupu - źródło: Coveware.com.

Ryuk Ransomware Przeciętny okup w porównaniu do Ransomware Marketplace - Źródło: Coveware.com.

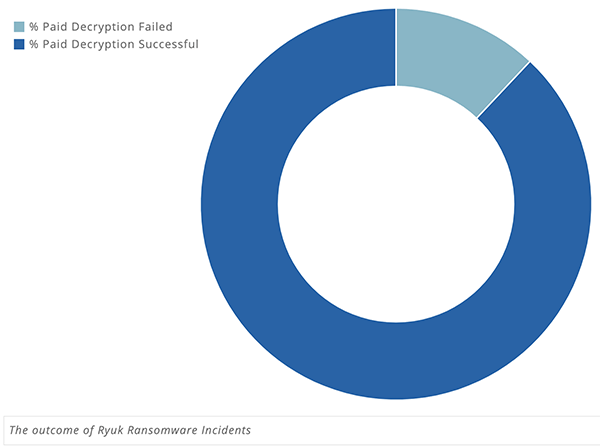

W przypadku oprogramowania ransomware płatność okupu nie zawsze oznacza odszyfrowanie danych. Większość podobnych zagrożeń zwykle nie dotrzymuje obietnic wysłania klucza deszyfrującego po otrzymaniu pieniędzy. Według cyber-badaczy Ryuk jest pod tym względem bardziej niezawodny niż inne tego rodzaju infekcje. W 88% przypadków płatność prowadzi do pomyślnego odszyfrowania.

Wynik „Ryuk ransomware” - źródło: Coveware.com.

Ryuk zhakował 80 000 komputerów w 110 domach opieki i szpitalach w USA

Cybernetyczna plaga Ryuka została uruchomiona przez rosyjskich hakerów. 17 listopada 2019 r. Firma zajmująca się chmurą Virtual Care Provider Inc. (VCPI) z siedzibą w Milwaukee w stanie Wisconsin stała się ofiarą oprogramowania ransomware. Ten atak miał straszne konsekwencje . Według przedstawiciela Virtual Care Provider Inc. atak na nich spowodował uszkodzenie ponad 80 000 komputerów. 110 szpitali i domów opieki zostało kaleką i nie było w stanie zapewnić odpowiedniej opieki nad pacjentem.

Zasadniczo systemy zaatakowane przez Ryuka w kilku domach opieki i szpitalach pozostawiały życie w stanie równowagi. Atak dotarł w 45 stanach i w tym czasie zatrzymał zdolność tych placówek do dbania o swoich klientów i pacjentów. Na szczęście w przypadku niektórych obiektów mieli oni pod ręką pieniądze na pokrycie żądań okupu, ale inni stracili część swoich krytycznych danych.

Jak Ryuk Ransomware przedostał się do serwerów firmy?

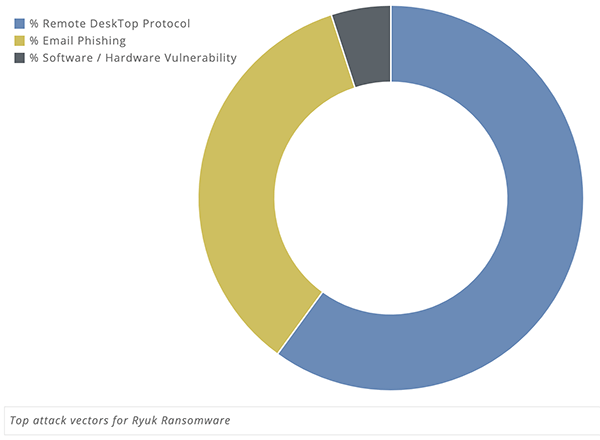

Oprogramowanie ransomware Ryuk wykorzystało podstęp i finezję do inwazji na serwery. Hakerzy zajęli miesiące wysyłania e-maili phishingowych do pracowników. Wiadomości e-mail zawierały złośliwe załączniki, a klikając je, pracownicy zaoferowali ransomware dostęp do wewnętrznych serwerów firmy. Umożliwiło to rosyjskim hakerom przejęcie kontroli krok po kroku.

Jest to strategia, do której często zwraca się Ryuk - e-maile phishingowe. Kolejny dotyczy dostępu do protokołu Remote Desktop Protocol. Firmy, które pozwalają pracownikom na dostęp do ich sieci za pośrednictwem zdalnego dostępu bez odpowiedniej ochrony, są bardziej podatne na ataki z powodu zagrożeń takich jak Ryuk.

Ryuk Ransomware Wektory wspólnego ataku - Źródło: Coveware.com.

Dropper Ryuk zawiera zarówno ładunki 32-bitowe, jak i 64-bitowe. Wybiera, którego użyć, w zależności od docelowego systemu. Przed zrzuceniem ładunku sprawdza również wersję systemu operacyjnego, a następnie działa zgodnie z nim.

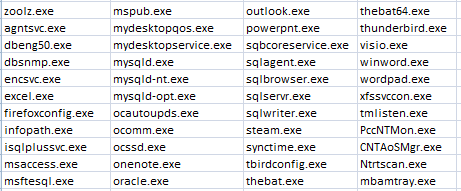

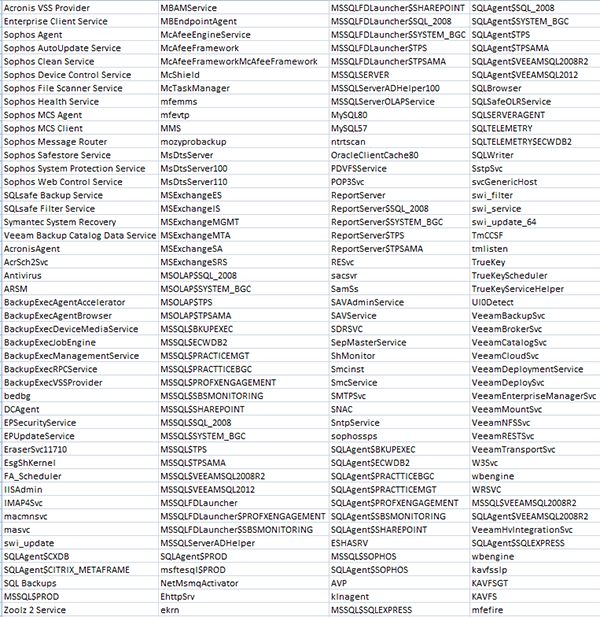

Wewnątrz zagrożenia zagrożenie kończy się i wyłącza różnorodne procesy i usługi. Zazwyczaj są one zawarte na predefiniowanej liście i zwykle znajdują się w sferze narzędzi antywirusowych, baz danych, kopii zapasowych i innego oprogramowania.

Lista usług wyłączonych przez oprogramowanie ransomware Ryuk - źródło: Zscaler.com.

Lista procesów zakończonych przez oprogramowanie ransomware Ryuk - źródło: Zscaler.com.

Pacjenci pozostawieni bez opieki z powodu Ryuk Ransomware

Ransomware zaatakowało firmę zajmującą się hostingiem danych w chmurze, która przechowuje serwery szpitala. Firma hostingowa szyfruje wszystkie dane, w tym dane medyczne i dane administracyjne dotyczące leków. Po tym, jak Ryuk ransomware przejęło kontrolę nad serwerami firmy, VCPI nie było w stanie uzyskać dostępu do dokumentacji pacjenta, danych rozliczeniowych, systemów poczty elektronicznej i telefonu, operacji płacowych, a nawet podstawowej usługi internetowej. Cyber-porywacze zażądali okupu w wysokości 14 milionów dolarów. Ponieważ cena VCPI była zbyt wysoka, nie zapłacili. To spowodowało, że niezliczeni pacjenci nie otrzymali potrzebnej im opieki. Oprogramowanie ransomware Ryuk skutecznie zagroziło życiu wielu ludzi.

Prywatna firma ochroniarska o nazwie Prosegur również padła ofiarą oprogramowania ransomware Ryuk. Atak infekcji spowodował, że strony internetowe firmy zostały odłączone w wielu regionach. Z powodu oprogramowania ransomware alarmy bezpieczeństwa nie działają! Klienci Prosegur udali się na Twittera, aby powiedzieć, że ich alarmy nie działają i nie czują się już bezpiecznie w swoich domach. Mają za to ransomware Ryuk.

Eksperci uważają, że celem Ryuk ransomware nie jest kradzież danych jako taka, ale raczej wyłączenie infrastruktury, a dokładniej serwerów, i stworzenie kłótni. Według raportów holenderskiego Narodowego Centrum Bezpieczeństwa Cyber, oprogramowanie ransomware Ryuk zaatakowało około 1800 dużych organizacji na całym świecie. Ransomware Ryuk ma „typ” preferowanej ofiary. Cyberprzestępcy, którzy za tym stoją, zwykle wykorzystują do przeprowadzania ataków na instytucje rządowe, oświatowe i zdrowotne, instytucje zajmujące się dystrybucją energii, wody, mediów - gałęzie przemysłu w takich dziedzinach jak budownictwo, chemia, opieka zdrowotna, żywność, rozrywka i infrastruktura krytyczna .

W marcu 2019 r. Hrabstwo Ryuk zajęło hrabstwo w stanie Georgia w USA za 400 000 USD. Oprogramowanie ransomware zablokowało swoje dane i zażądało dużej kwoty okupu, jak zwykle robią to zagrożenia związane z oprogramowaniem ransomware. Ponieważ nie mieli kopii zapasowych, wykonali je i zapłacili. Na szczęście hrabstwo otrzymało odpowiedni klucz odszyfrowujący i udało się odzyskać wszystkie swoje dane. Nie dotyczy to jednak większości innych ataków ransomware. Zwykle nie ma znaczenia, czy płacisz, czy nie. Dlatego eksperci odradzają zgodność i zalecają, aby zawsze wykonać kopię zapasową danych i wykorzystać niezbędne zasoby antymalware, aby wyeliminować ataki ransomware.