Cyberprzestępcy wykorzystują globalną pandemię, aby czerpać zyski ze złośliwego oprogramowania Coronavirus

Światowa Organizacja Zdrowia oficjalnie ogłosiła zakażenie COVID-19 pandemią, coraz więcej krajów na całym świecie podejmuje dodatkowe środki, aby powstrzymać rozprzestrzenianie się wirusa. W czasach kryzysu hakerzy wykorzystali okazję do masowej paniki wokół szczepu Coronavirus w celu rozprzestrzeniania złośliwego oprogramowania i osiągania zysków.

Table of Contents

Zdalny dostęp może okazać się zagrożeniem dla organizacji

W niektórych miejscach narzuca się ogólnokrajową kwarantannę, przez co wiele firm i organizacji nie ma innej możliwości, jak tylko zmusić swoich pracowników do poddania się kwarantannie w domu i pracy zdalnej. Firmom i organizacjom trudno jest odpowiednio dostosować swoje modele bezpieczeństwa w tak krótkim czasie. Ponieważ dostęp i użyteczność mają wyższy priorytet niż bezpieczeństwo online, ryzyko cyberataków znacznie wzrosło.

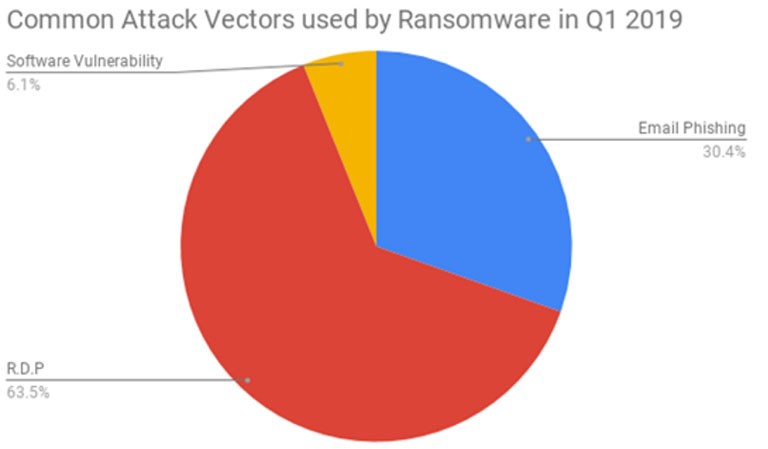

Główny problem nie polega na potrzebie zapewnienia skalowalnej opcji pracy zdalnej, ale na bezpieczeństwie sieci. Większość osób będzie polegać na rozwiązaniach RDP (zdalny pulpit) i korporacyjnych rozwiązaniach dostępu VPN, aby połączyć się z siecią roboczą i serwerami. Chociaż RDP jest doskonałym narzędziem, które umożliwia połączenie się ze zdalnym pulpitem i pracę z domu, wydaje się, że był to najbardziej preferowany wektor ataku na oprogramowanie ransomware w pierwszym kwartale 2019 r. Ponadto znane są dane uwierzytelniające RDP do łatwego zbierania przez napastników.

Ryc. 1: RDP na szczycie listy preferowanych wektorów infekcji ransomware w pierwszym kwartale 2019 r. Źródło: Coveware

Kiedy firma zapewnia pracownikom zdalny dostęp do pulpitu do pracy w domu, zdecydowanie zaleca się zresetowanie wszystkich haseł, wybranie silniejszych, a także wybranie MFA (uwierzytelnianie wieloskładnikowe). Te wymagania są konieczne, ponieważ duża liczba pracowników popełnia błąd przy ponownym użyciu tego samego hasła dla więcej niż jednej usługi online. Zwiększa to szanse na kradzież danych osobowych, a następnie ich sprzedaż na ciemnych platformach internetowych.

Raport Cloudfare stwierdza, że ze względu na dużą liczbę osób przebywających jednocześnie w domu ogólne korzystanie z Internetu wzrosło w skali globalnej:

„Ponieważ więcej osób pracuje z domu, szczytowy ruch w dotkniętych regionach wzrósł średnio o około 10%. We Włoszech, które nałożyły ogólnokrajową kwarantannę, szczytowy ruch internetowy wzrasta o 30%. Wzrósł również ruch, więc ruch szczytowy jest występujące wcześniej tego samego dnia w dotkniętych regionach ”.

Złośliwi aktorzy wykorzystują epidemię Coronavirus do celów phishingu

Żadne ważne globalne wydarzenie nie zostało wykorzystane przez cyberprzestępców do phishingu. Dzięki epidemii COVID-19 utrzymującej ludzi w ciągłej panice, bardzo łatwo jest zwabić niczego niepodejrzewające ofiary. Fałszywe obietnice niezbędnych odkryć i najświeższe informacje na temat szczepu Coronavirus są przedstawiane użytkownikom w postaci podejrzanych łączy lub otwierania zainfekowanych plików. Wystarczy, że klikną, a ich urządzenia zostaną natychmiast zainfekowane złośliwym oprogramowaniem Coronavirus.

Według ActionFraud (krajowe centrum zgłaszania nadużyć finansowych i cyberprzestępczości w Wielkiej Brytanii) oszustwa związane z koronawirusem kosztowały ofiary ponad 800 tys. Funtów za luty 2020 r.

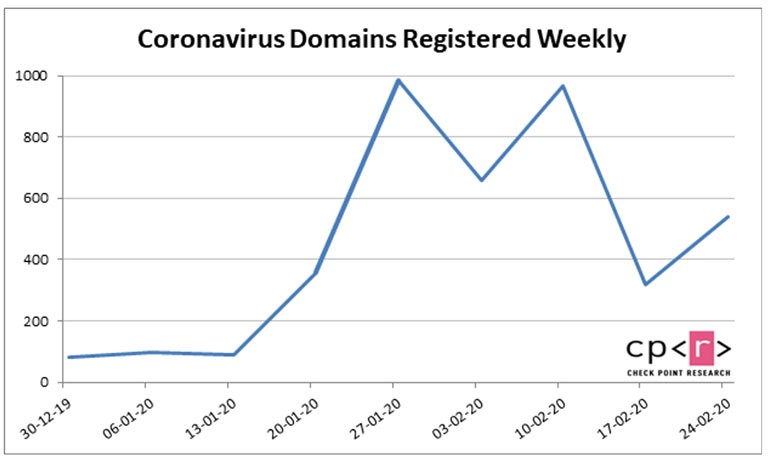

Według Check Point od początku 2020 r. Zarejestrowano ponad 4000 domen związanych z koronawirusem, z których wiele podejrzewa się o wyłudzanie informacji.

Ryc. 2: Wykres pokazuje liczbę domen związanych z koronawirusem zarejestrowanych od początku 2020 r. Źródło: Check Point

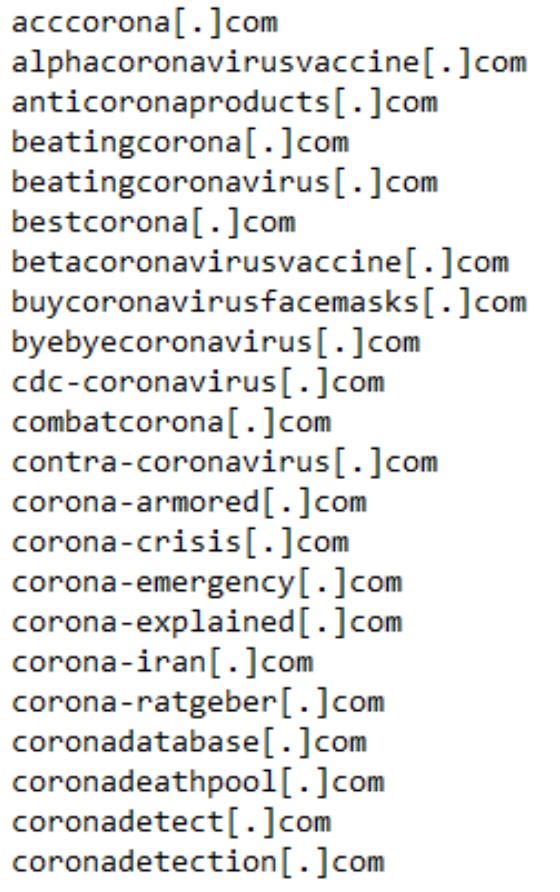

Rycina 3: Domeny koronawirusa, o których wiadomo, że są złośliwe

Kampanie spamowe związane z koronawirusem i boty komentarzy roją się w Internecie

Fałszywe wiadomości i dezinformacja o budzącym obawę koronawirusie zamieniły się w broń nie tylko ze względu na uprzedzenia polityczne, ale także dla działalności cyberprzestępców.

Każdego dnia wysyłanych jest coraz więcej kampanii spamowych dotyczących wybuchu COVID-19. Będą udawać, że pochodzą z oficjalnych organizacji, które oferują wiarygodne informacje na temat szczepu Coronavirus. Odbiorca zostanie poproszony o skorzystanie z podejrzanego linku lub otwarcie załącznika pliku.

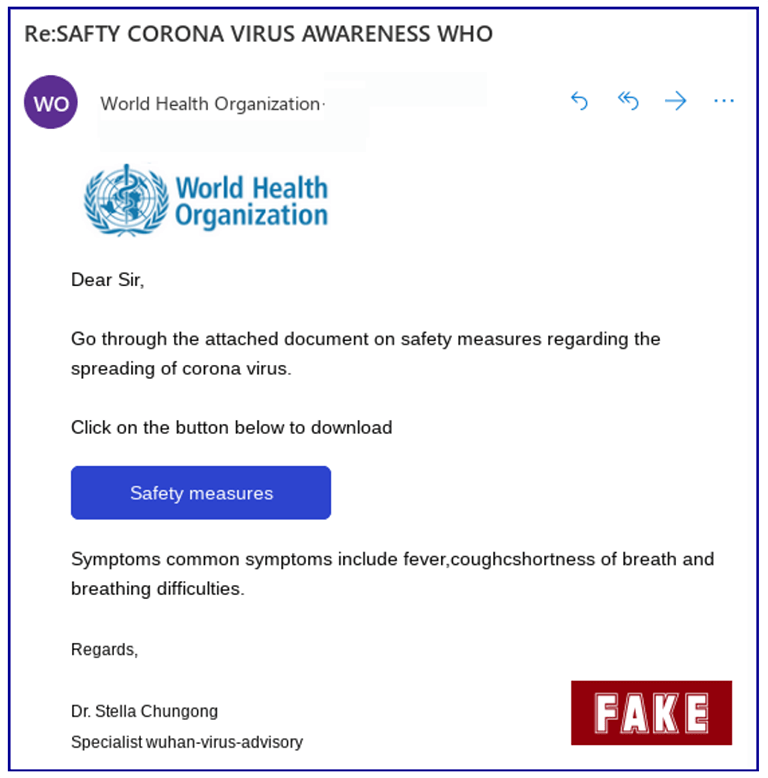

Zespół ds. Bezpieczeństwa Sophos ostrzega przed wiadomością e-mail, która podaje, że została wysłana przez Światową Organizację Zdrowia, dotyczącą świadomości koronawirusa. Wiadomość zawiera logo WHO i stwierdza:

„Przejrzyj załączony dokument dotyczący środków bezpieczeństwa związanych z rozprzestrzenianiem się wirusa korony.

Kliknij przycisk poniżej, aby pobrać

Objawami typowymi objawami są gorączka, kaszel, duszność i trudności w oddychaniu.”

Rycina 4: Zdjęcie przedstawia wiadomość e-mail zawierającą oszustwo, która twierdzi, że pochodzi od Światowej Organizacji Zdrowia. Tekst jest pełen błędów ortograficznych i gramatycznych, co jest częstą cechą w kampaniach oszukańczych. Źródło: Sophos

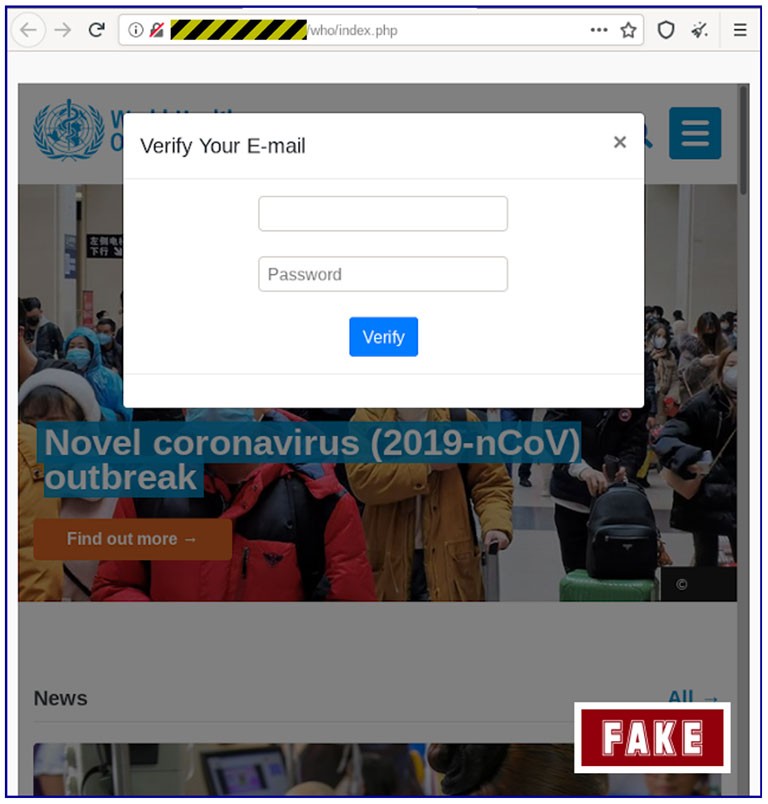

Po kliknięciu linku nastąpi przekierowanie do strony o dziwnej nazwie domeny, która nie ma połączenia z WHO, a także jest niezabezpieczoną witryną HTTP. W tle widać oficjalną stronę WHO renderowaną w ramce, a na niej wyskakujący formularz weryfikacji adresu e-mail.

Rycina 5: Zdjęcie pokazuje witrynę, do której zostaniesz przekierowany, gdy klikniesz podejrzany link zawarty w wiadomości e-mail zawierającej oszustwo. Po kliknięciu przycisku „Weryfikuj” nastąpi ponowne przekierowanie, ale tym razem do prawdziwej strony WHO. Źródło: Sophos

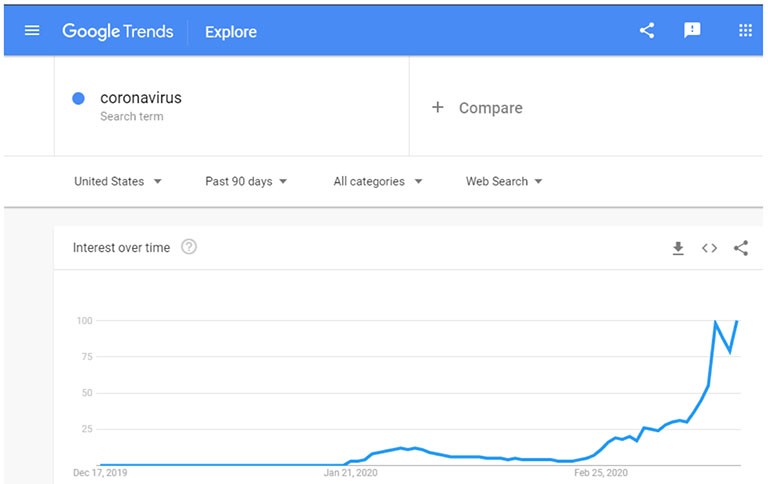

Oprócz wiadomości e-mail o spamie, spamowanie komentarzy jest kolejną popularną metodą. Boty są zaprogramowane do wstrzykiwania „Coronavirus” do sekcji komentarzy na stronach, ponieważ jest to obecnie bardzo popularny element wyszukiwania. W ten sposób zły robot znacznie poprawi pozycję strony dzięki algorytmom wyszukiwania. Spamowanie komentarzy można również zobaczyć na legalnych i godnych zaufania witrynach, ponieważ przyciągają wielu czytelników. Używając treści związanych z koronawirusem jako przynęty na kliknięcie w sekcjach komentarzy, mogą zwabić jeszcze więcej niczego nie podejrzewających ofiar.

Rycina 6: Zdjęcie pokazuje „koronawirusa” jako wyszukiwanego hasła o wysokiej popularności w Google.

Zagrożenia takie jak Emotet i Trickbot wykorzystują wiadomości Coronavirus do unikania wykrywania

Według doniesień ze stycznia 2020 r. Oba trojany - Trickbot i Emotet - były wyświetlane przy użyciu wiadomości o impeachcie Prezydenta Trumpa w postaci tekstu, który wymykał się przeszłości oprogramowaniu zabezpieczającemu wykorzystującemu sztuczną inteligencję lub technologię uczenia maszynowego. Ze względu na efektywność tego schematu oba trojany nadal go używają, ponieważ sprawiają, że wydają się one nieszkodliwe, a AV nie wykrywa złośliwego kodu, który zawierają. Tylko tym razem tekst, który dodają, pochodzi z wiadomości związanych z Coronavirusem.

Po dokładniejszym zbadaniu próbek Emotet i Trickbot odkryto, że wykorzystują wiadomości z wiadomości CNN i uwzględniają je jako część opisu złośliwego oprogramowania. Informacje te można zobaczyć w sekcji Szczegóły podczas otwierania okna Właściwości pliku złośliwego oprogramowania.

Ta podstępna sztuczka okazuje się przydatna, aby uniknąć wykrycia przez oprogramowanie zabezpieczające z AI (sztuczną inteligencją) i funkcjami uczenia maszynowego.

Inne przypadki złośliwego oprogramowania Coronavirus krążące w Internecie

Trojany Emotet i Trickbot nie są jedynym złośliwym oprogramowaniem, które wykorzystuje odmianę COVID-19. Ponieważ pandemia sprawiła, że ludzie chętnie otrzymywali wiadomości o wirusie, stworzyła idealną bazę dla skutecznych cyberataków.

Na przykład złośliwe oprogramowanie AZORult wykradające hasła zostało wykryte w podejrzanych witrynach internetowych, które korzystały z wersji interaktywnego pulpitu nawigacyjnego infekcji i zgonów koronawirusów (wyprodukowanego przez Johns Hopkins University).

Kolejnym złośliwym oprogramowaniem Coronavirus jest Vicious Panda. Twórcy używają fałszywych dokumentów związanych z wirusem COVID-19 w celu rozprzestrzeniania złośliwego oprogramowania i uzyskiwania danych osobowych użytkownika. Chińscy aktorzy odpowiedzialni za szkodliwe oprogramowanie Coronavirus udają, że przesyłają oficjalne informacje z mongolskiego ministerstwa zdrowia, aby ofiara ujawniła poufne dane.

Zdarzają się również przypadki złośliwego oprogramowania, które ma w nazwie „Coronavirus” lub „COVID-19”. Przykładami takich zagrożeń są oprogramowanie ransomware CovidLock i CoronaVirus. Ciekawe w tym ostatnim jest to, że może to być wycieraczka, działająca jako przykrywka dla instalacji trojana KPOT.

Ponieważ COVID-19 nadal jest globalnym gorącym tematem, cyberprzestępcy nieuchronnie wykorzystają sytuację na swoją korzyść. Aby upewnić się, że nie padniesz ofiarą złośliwego oprogramowania Coronavirus, zawsze należy zachować ostrożność w trybie online. Oto kilka kroków, które możesz podjąć, aby się upewnić, że tak się nie stanie:

- Nie daj się zwieść nazwie nadawcy wiadomości e-mail. Ponieważ nazwa nie jest prawdziwym wskaźnikiem legalności, powinieneś porównać adres e-mail nadawcy z prawdziwą organizacją lub firmą, za którą się podają.

- Zastanów się dwa razy, zanim klikniesz link, który wydaje ci się podejrzany.

- Nigdy nie wprowadzaj danych osobowych w witrynie, która nie powinna tego wymagać. Jeśli masz podejrzenia, że udostępniasz dane logowania na fałszywej stronie, powinieneś jak najszybciej zmienić swoje hasło.

- Często błędy ortograficzne i gramatyczne są tym, co atakuje. Gdyby ważna organizacja lub firma skontaktowała się z Tobą za pośrednictwem poczty elektronicznej, ich wiadomość nie byłaby pełna prostych błędów.

- Nie czuj się naciskany, aby postępować zgodnie z instrukcjami zawartymi w e-mailu. Bez względu na to, jak pilnie zostaniesz poproszony o skorzystanie z linku lub otwarcie załącznika, najlepiej byłoby pomyśleć dwa razy, zanim zastosujesz się do niego. W razie wątpliwości wykonaj niezbędne badania w celu zweryfikowania legalności wiadomości e-mail i jej nadawcy przed zrobieniem czegoś pochopnego.