Ryuk Ransomware creëert chaos: richt zich op overheids- en ziekenhuisinstellingen

Table of Contents

Een diepgaand inzicht in Ryuk Ransomware

Ryuk ransomware is een geavanceerde computerbedreiging die is ingezet op manieren om systemen te infiltreren en zich specifiek te richten op overheidsinstellingen en ziekenhuizen. Sommigen herkennen de naam van een populaire Japanse manga. Wees gewaarschuwd dat het niets te maken heeft met genoemde manga dan de naam.

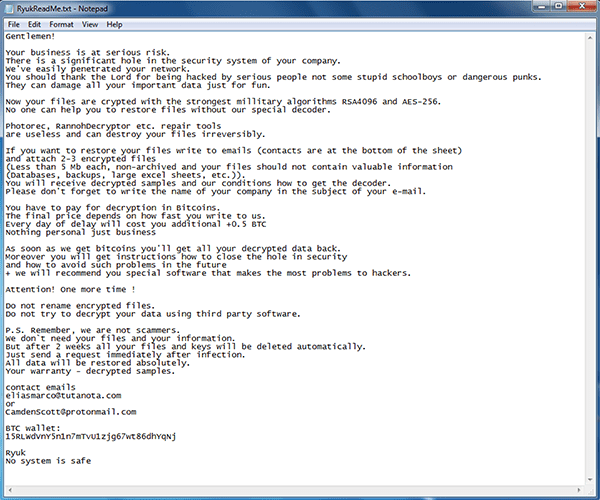

Nadat Ryuk ransomware toeslaat, vindt u al uw bestanden met een toegevoegde ".ryk" -extensie. Als deze eenmaal is geplaatst, worden uw gegevens onbruikbaar. De infectie vergrendelt uw bestanden met behulp van RSA (asymmetrische) en AES (symmetrische) coderingsalgoritmen. Zodra uw gegevens worden gecodeerd, ontdekt u een losgeldbrief op uw bureaublad. Het verschijnt ook in elke map die vergrendelde gegevens bevat. Het heet RyukReadMe en het is een ".html" of ".txt" bestand. Het exacte losgeldbericht dat u krijgt, is afhankelijk van het type slachtoffer dat u bent. Om het uit te werken, laat Ryuk verschillende berichten achter voor bedrijven of soortgelijke autoriteiten (zorginstellingen, overheden, enzovoort). De twee verschillende noten zijn als volgt:

U staat voor een moeilijke keuze. U moet beslissen of u de betrouwbaarheid van cyberafpersisten vertrouwt en het losgeld betaalt. Of om dit niet te doen en uw bestanden in de steek te laten. Experts raden u aan om dat laatste te kiezen. Onthoud altijd dat u te maken hebt met cybercriminelen en dat ze niet te vertrouwen zijn.

Ryuk Ransomware-uitbraken

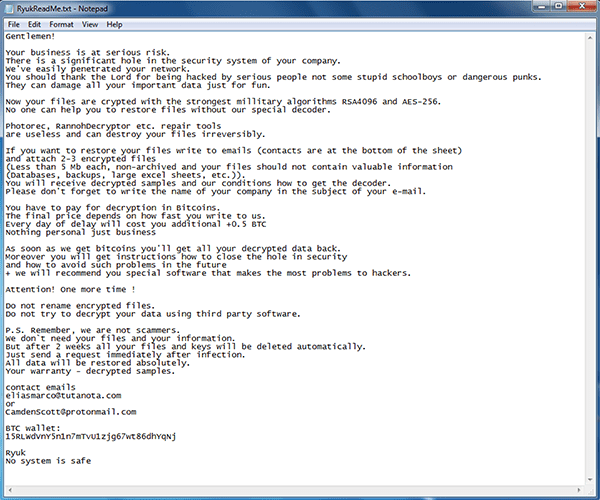

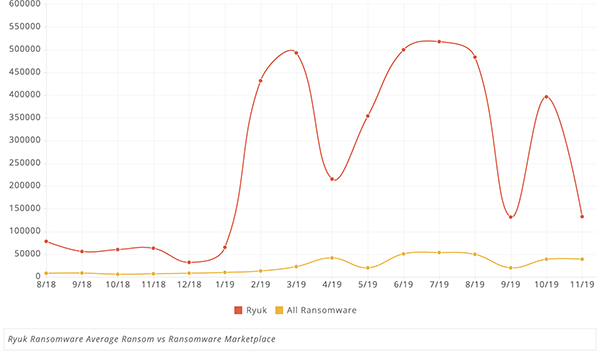

Ryuk claimt een indrukwekkende lijst met slachtoffers in zijn relatief korte levensduur. Het werd voor het eerst ontdekt in augustus 2018 en in 2019 was het goed voor meer dan 18% van de ransomware-aanvallen.

Ryuk's aandeel in de ransomware-markt in 2019 - Bron: Coveware.com.

Hieronder is een lijst van enkele doelen van Ryuk:

- Riviera Beach (mei 2019)

- Lake City (juni 2019)

- Tampa Radio (juni 2019)

- Georgia Courts (juni 2019)

- La Porte County (juli 2019)

- Syracuse School (juli 2019)

- Onondaga County Library (juli 2019)

- Butler County Library (juli 2019)

- Collierville, TN besmet (juli 2019)

- Henry County, GA (juli 2019)

- Lawrenceville, GA politie (juli 2019)

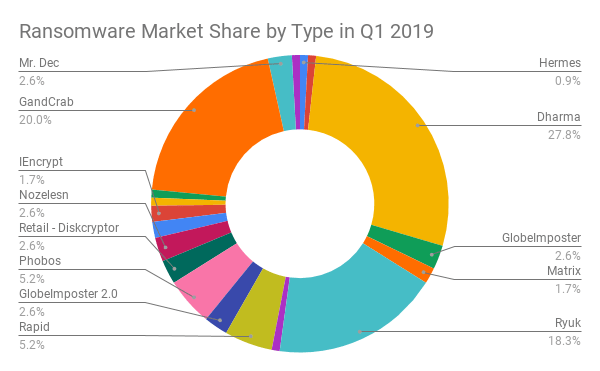

Van de aanval op Riviera Beach kreeg het $ 600.000. De Lake City bracht $ 460.000 op en La Porte - $ 130.000. Het exacte losgeldbedrag, de dreiging vereist, varieert tussen slachtoffers. Geschat wordt dat Ryuk tot nu toe eisen heeft gesteld voor betalingen van bijna $ 300 miljoen.

Ryuk steekt boven andere bekende ransomware-bedreigingen uit met zijn verbazingwekkende losgeldeisen - Bron: Coveware.com.

Ryuk Ransomware Gemiddeld Ransom vergeleken met Ransomware Marketplace - Bron: Coveware.com.

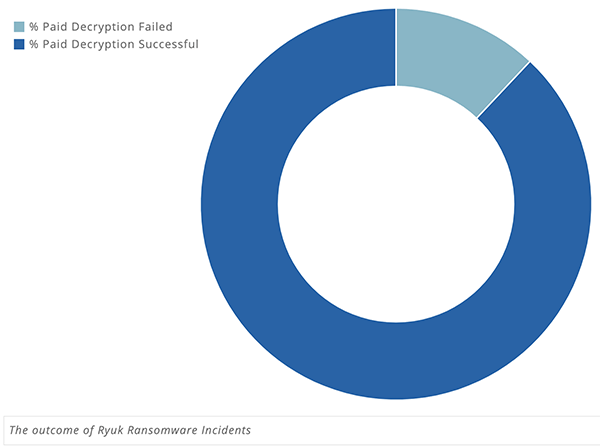

Als het gaat om ransomware, is losgeld niet altijd gelijk aan het ontsleutelen van gegevens. De meeste vergelijkbare bedreigingen houden zich niet aan hun beloften om u de decoderingssleutel te sturen bij ontvangst van uw geld. Volgens cyberonderzoekers is Ryuk in die zin meestal betrouwbaarder dan andere dergelijke infecties. In 88% van de gevallen leidt betaling tot succesvolle ontsleuteling.

De uitkomst van 'Ryuk ransomware' - Bron: Coveware.com.

Ryuk heeft 80.000 computers gehackt in 110 verpleeghuizen en ziekenhuizen in de VS.

De Ryuk-cyberpest werd gelanceerd door Russische hackers. Op 17 november 2019 werd het cloudhostingbedrijf Virtual Care Provider Inc. (VCPI), gevestigd in Milwaukee, Wisconsin, het slachtoffer van de ransomware. Die aanval had verschrikkelijke gevolgen . Volgens een vertegenwoordiger van Virtual Care Provider Inc. resulteerde de aanval op hen in de corruptie van meer dan 80.000 computers. En 110 ziekenhuizen en verpleeghuizen waren kreupel en konden geen adequate patiëntenzorg bieden.

Fundamenteel lieten de systemen die door Ryuk in verschillende verpleeghuizen en ziekenhuizen werden aangevallen het leven op het spel hangen. De aanval bereikte 45 staten en stopte destijds het vermogen van die faciliteiten om voor hun cliënten en patiënten te zorgen. Gelukkig hadden ze voor sommige faciliteiten het geld bij de hand om de losgeldvereisten te betalen, maar anderen lijken een deel van hun kritieke gegevens te hebben verloren.

Hoe heeft Ryuk Ransomware zijn weg gevonden naar de bedrijfsservers?

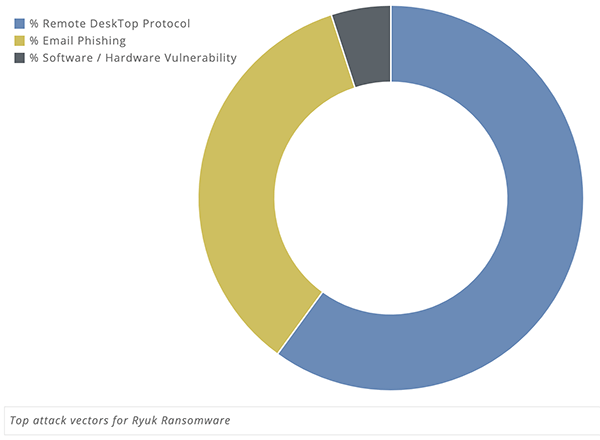

Ryuk ransomware gebruikte bedrog en finesse om de servers binnen te vallen. Het kostte de hackers maanden om phishing-e-mails naar werknemers te verzenden. De e-mails bevatten kwaadaardige bijlagen en door erop te klikken boden de medewerkers de ransomware een toegang tot de interne servers van het bedrijf. Hiermee konden de Russische hackers bit voor bit de controle overnemen.

Dat is een strategie waar Ryuk zich vaak op richt - phishing-e-mails. Een andere betreft het gebruik van Remote Desktop Protocol-toegang. Bedrijven die werknemers toegang geven tot hun netwerken via externe toegang, zonder de juiste beveiliging te nemen, zijn gevoeliger voor aanvallen van bedreigingen zoals Ryuk.

Ryuk Ransomware Common Attack-vectoren - Bron: Coveware.com.

De Ryuk-dropper bevat zowel 32-bit als 64-bit payloads. Het kiest welke te gebruiken, afhankelijk van het beoogde systeem. Voordat de payload wordt verwijderd, wordt ook de versie van het besturingssysteem gecontroleerd en wordt vervolgens gehandeld.

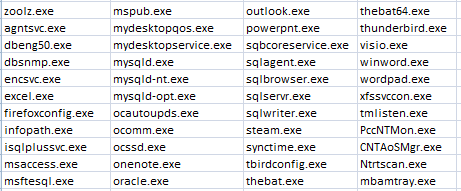

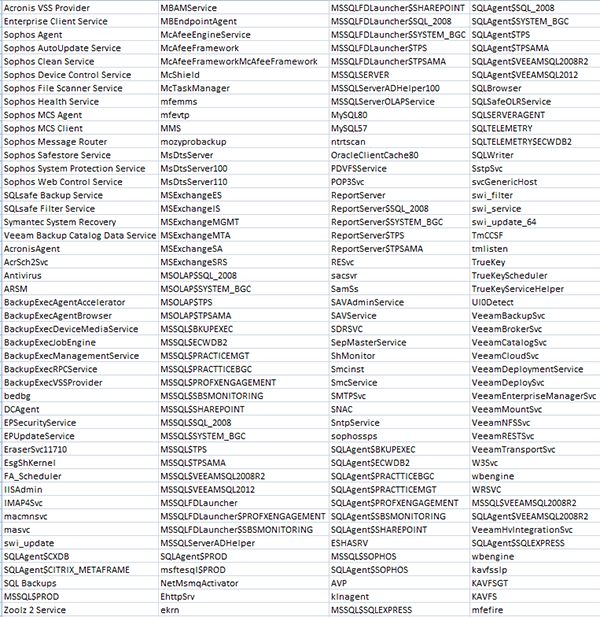

Eenmaal binnen wordt de dreiging beëindigd en worden verschillende processen en services uitgeschakeld. Deze staan meestal op een vooraf gedefinieerde lijst en hebben de neiging om zich bezig te houden met antivirusprogramma's, databases, back-ups en andere software.

Lijst van services uitgeschakeld door de Ryuk ransomware - bron: Zscaler.com.

Lijst van processen beëindigd door de Ryuk ransomware - bron: Zscaler.com.

Patiënten zijn niet verzorgd vanwege Ryuk Ransomware

De ransomware viel het cloud data hosting bedrijf aan, dat de servers van het ziekenhuis opslaat. Het data-hostingbedrijf codeert alle gegevens, inclusief medische gegevens en medicatiegegevens. Nadat Ryuk ransomware de controle over de servers van het bedrijf had overgenomen, had VCPI geen toegang meer tot patiëntendossiers, factuurgegevens, e-mail- en telefoonsystemen, salarisadministratie en zelfs basisinternetservice. De cyber-ontvoerders eisten een losgeld van $ 14 miljoen. Omdat die prijs te hoog was voor VCPI, betaalden ze niet. Dat leidde ertoe dat talloze patiënten niet de zorg kregen die ze nodig hadden. Ryuk ransomware bracht effectief het leven van veel mensen in gevaar.

Een particulier beveiligingsbedrijf, Prosegur genaamd, werd ook het slachtoffer van Ryuk-ransomware. De aanval van de infectie leidde ertoe dat de websites van het bedrijf in meerdere regio's offline werden gehaald. Vanwege de ransomware werken beveiligingsalarmen niet! Prosegur-klanten hebben Twitter bezocht om te vertellen dat hun alarmen niet werken en dat ze zich niet meer veilig thuis voelen. Ze hebben Ryuk-ransomware daarvoor te bedanken.

Experts zijn van mening dat het doel van Ryuk ransomware niet is om per se gegevens te stelen, maar eerder om infrastructuur, meer specifiek servers, uit te schakelen en een carfuffle te creëren. Volgens rapporten van het Nederlandse Cyber Security Center heeft Ryuk ransomware ongeveer 1.800 grote organisaties over de hele wereld aangevallen. Ryuk ransomware heeft een "type" van een geprefereerd slachtoffer. De achterliggende cybercriminelen zijn geneigd aanvallen uit te voeren op instellingen van de overheid, het onderwijs en de gezondheidszorg, instellingen die zich bezighouden met de distributie van energie, water en nutsbedrijven - industrieën op gebieden zoals bouw, chemie, gezondheidszorg, voedsel, amusement en kritieke infrastructuur .

In maart 2019 werd een district in Georgia, VS, voor $ 400.000 ingenomen door Ryuk ransomware. De ransomware vergrendelde hun gegevens en eiste de steile hoeveelheid losgeld, zoals bedreigingen met ransomware vaak doen. Omdat ze geen back-ups hadden, hebben ze het nageleefd en betaald. Gelukkig ontving de County de juiste decoderingssleutel en slaagde erin om al hun gegevens terug te krijgen. Dat is echter niet het geval bij de meeste andere ransomware-aanvallen. Meestal maakt het niet uit of u betaalt of niet. Dat is de reden waarom experts de naleving afraden en aanbevelen dat u altijd een back-up van uw gegevens maakt en de nodige antimalwarebronnen gebruikt om ransomware-aanvallen te helpen elimineren.