Cybercrooks drager fordel af den globale pandemi til at tjene på Coronavirus Malware

Med Verdenssundhedsorganisationen, der officielt erklærer COVID-19-infektionen som en pandemi, træffer flere og flere lande rundt om i verden ekstra foranstaltninger for at indeholde spredningen af virussen. I denne krisetid har hackere benyttet lejligheden til at udnytte massepanikken omkring Coronavirus-stammen for at sprede malware og tjene penge.

Table of Contents

Fjernadgang kan vise sig at være en trussel for organisationer

Nogle steder indføres landsdækkende karantæne, hvilket efterlader mange virksomheder og organisationer uden anden mulighed end at få deres ansatte til at sætte deres karantæne hjemme og arbejde eksternt. Det er vanskeligt for virksomheder og organisationer at tilpasse deres sikkerhedsmodeller i overensstemmelse hermed på så kort tid. Da adgang og brugervenlighed er blevet prioriteret frem for onlinesikkerhed, er risikoen for cyberangreb steget markant.

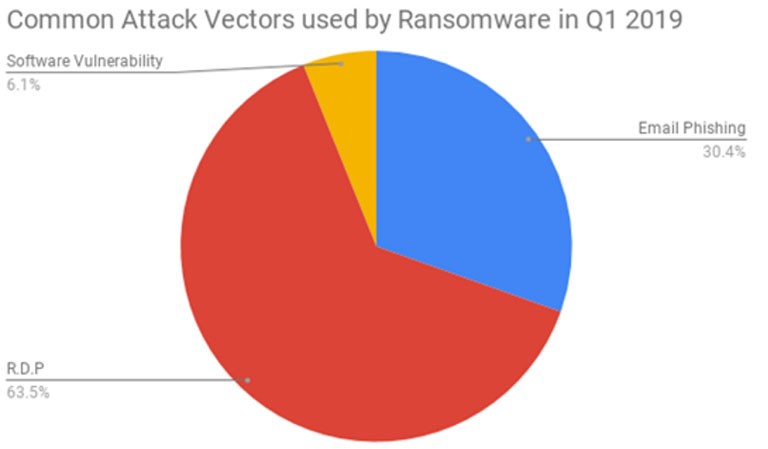

Hovedproblemet ligger ikke i behovet for at tilvejebringe en skalerbar fjernarbejdsindstilling, men i netværkssikkerhed. De fleste mennesker vil stole på RDP (remote desktop) og enterprise VPN-adgangsløsninger for at forbinde sig selv med deres arbejdsnetværk og servere. Mens RDP er et fantastisk værktøj, der giver dig muligheden for at oprette forbindelse til et fjerntliggende skrivebord og arbejde hjemmefra, ser det ud til, at det var den mest foretrukne angrebsvektor for ransomware i løbet af det første kvartal af 2019. Ovenpå er RDP-legitimationsoplysninger kendt at let høstes af angribere.

Figur 1: RDP topper oversigten over foretrukne infektionsvektorer til ransomware i første kvartal af 2019. Kilde: Coveware

Når en virksomhed giver fjernskrivebordsadgang for sine medarbejdere til at arbejde derhjemme, anbefales det stærkt at nulstille alle adgangskoder, vælge stærkere og vælge en MFA (multifaktor-godkendelse). Disse krav er nødvendige, fordi et stort antal medarbejdere begår fejlen ved at genbruge den samme adgangskode til mere end en online service. Dette øger chancerne for, at personlige oplysninger bliver stjålet og senere solgt på mørke webmarkeder.

I en rapport fra Cloudfare hedder det, at på grund af det store antal mennesker, der opholder sig hjemme på én gang, har den generelle brug af internettet været spiddet på verdensplan:

"Efterhånden som flere mennesker arbejder hjemmefra, er spidsbelastningen i de påvirkede regioner i gennemsnit steget ca. 10%. I Italien, som har indført en landsdækkende karantæne, er den maksimale internettrafik steget med 30%. Trafikmønstrene er også skiftet, så spidsbelastningen er forekommer tidligere på dagen i påvirkede regioner. "

Ondsindede aktører udnytter Coronavirus-udbruddet til phishing-formål

Ingen vigtig global begivenhed er blevet overladt uudnyttet af cyberkriminelle til phishing. Med COVID-19-epidemien, der holder folk i konstant panik, er det meget let at lokke intetanende ofre. Falske løfter om vigtige opdagelser og nyheder om Coronavirus-stammen præsenteres for brugerne i form af skyggefulde links eller åbne inficerede filer. Alt hvad de skal gøre er at klikke, og deres enheder bliver øjeblikkeligt inficeret med Coronavirus malware.

Ifølge ActionFraud (National Fraud & Cyber Crime Reporting Center i England) har Coronavirus-svindel kostet ofre over £ 800.000 lige i februar 2020.

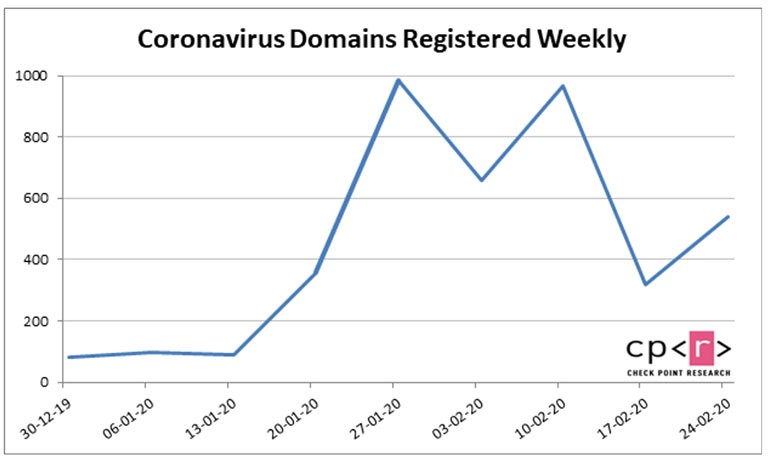

Check Point rapporterer, at der siden begyndelsen af 2020 er registreret over 4.000 domæner relateret til Coronavirus, hvoraf mange formodes at være fremstillet til phishing-aktivitet.

Figur 2: Grafen viser antallet af Coronavirus-relaterede domæner, der er registreret fra starten af 2020. Kilde: Check Point

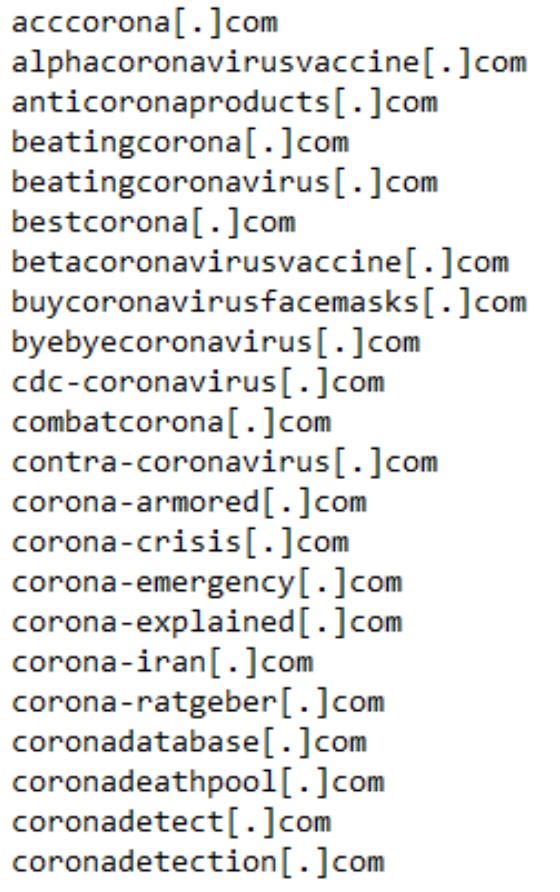

Figur 3: Coronavirus-domæner, der vides at være ondsindede

Coronavirus-relaterede spamkampagner og kommentarbots sværmer på Internettet

Falske nyheder og desinformation om den frygtede Coronavirus er ikke kun blevet til våben til politisk partiskhed, men også for cyberkriminelle aktiviteter.

Flere og flere spam-kampagner vedrørende COVID-19-udbruddet sendes dagligt. De vil foregive at være fra officielle organisationer, der tilbyder legitime oplysninger om stammen Coronavirus. Modtageren bliver bedt om at følge et skyggefuldt link eller åbne en filbilag.

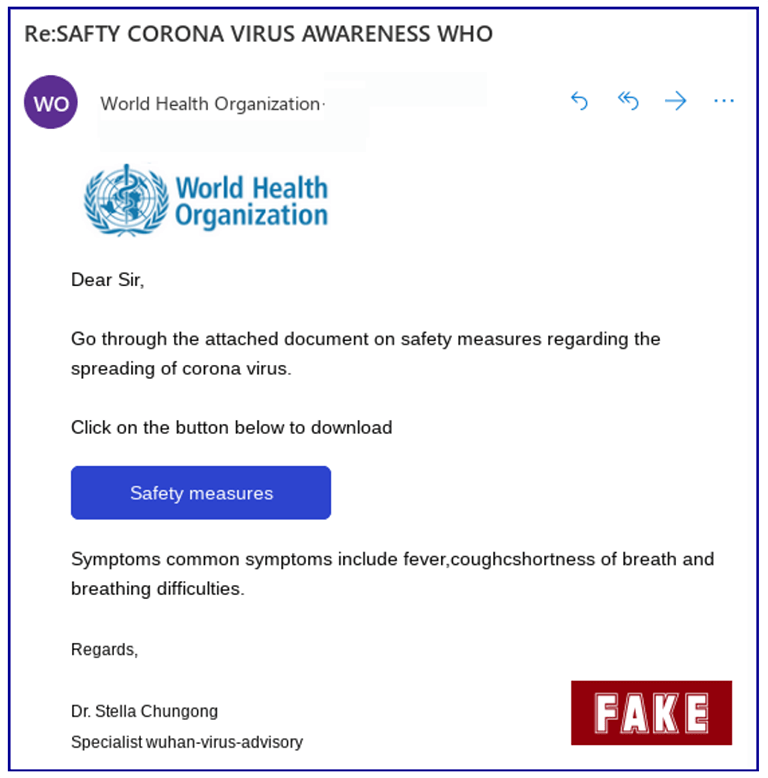

Sophos Security Team advarer om en e-mail, der hævder at være sendt fra Verdenssundhedsorganisationen, angående Coronavirus-opmærksomhed. Meddelelsen indeholder WHO-logoet og siger:

"Gå igennem det vedlagte dokument om sikkerhedsforanstaltninger vedrørende spredning af corona-virus.

Klik på knappen nedenfor for at downloade

Almindelige symptomer inkluderer feber, hoste og åndedrætsbesvær. "

Figur 4: Billedet viser e-mail med svindel, der hævder at være fra Verdenssundhedsorganisationen. Teksten er fuld af stave- og grammatikfejl, hvilket er en almindelig egenskab i fidus-kampagner. Kilde: Sophos

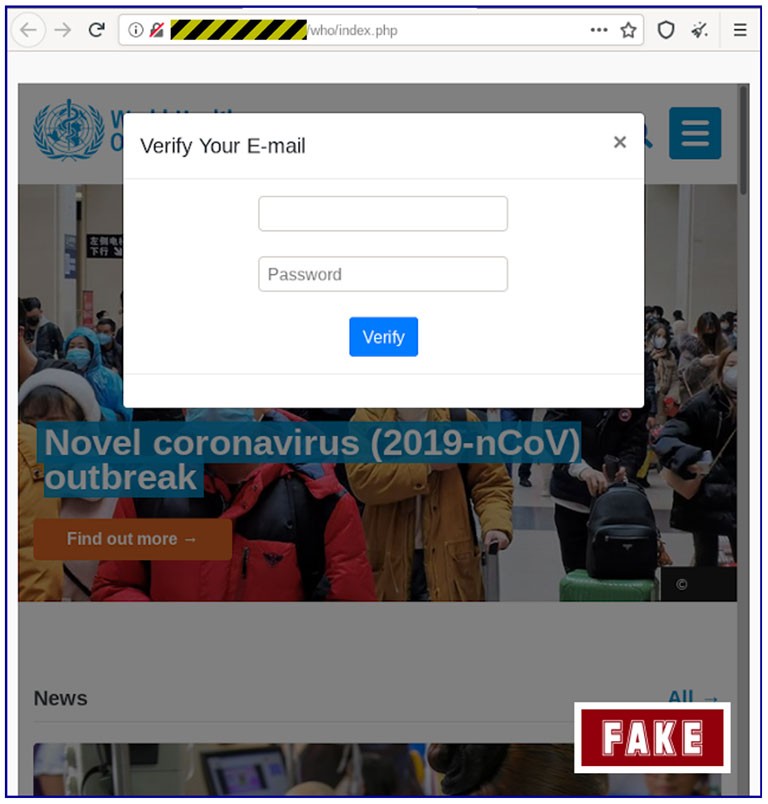

Når du klikker på linket, bliver du omdirigeret til et sted med et underligt domænenavn, der ikke har nogen forbindelse til WHO, og det er også et ikke-sikkert HTTP-sted. I baggrunden kan man se den officielle WHO-side, der er gengivet i en ramme, og en pop-up-e-mail-verifikationsformular oven på den.

Figur 5: Billedet viser det sted, du vil blive omdirigeret til, når du følger det tvivlsomme link, der er inkluderet i scam-e-mailen. Når du har klikket på 'Bekræft', vil du blive omdirigeret endnu en gang, men denne gang til den rigtige WHO-side. Kilde: Sophos

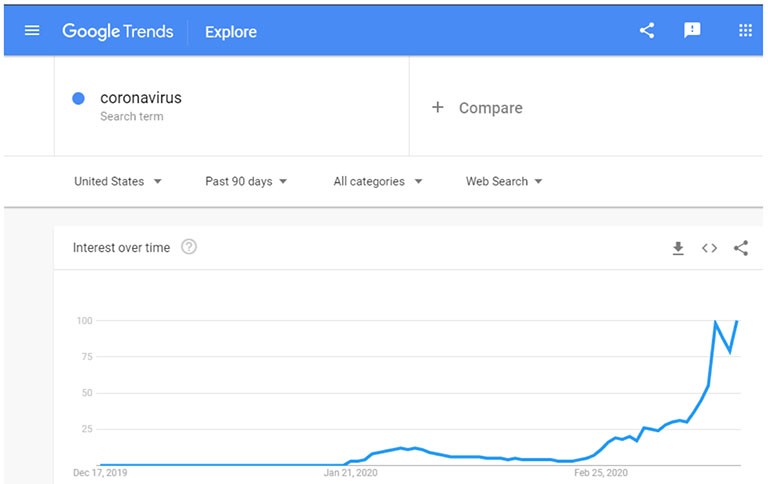

Bortset fra svindel-e-mails er kommentarspam en anden populær metode. Bots er programmeret til at injicere 'Coronavirus' i kommentarsektionerne på websteder, da det er en meget trendende søgning i disse dage. Dermed hjælper den dårlige robot med at rangere siden markant takket være søgealgoritmer. Kommentarspamming kan også ses på legitime og pålidelige websteder, da de tiltrækker mange læsere. Ved at bruge Coronavirus-relateret indhold som klik-agn i deres kommentarsektioner, kan de lokke endnu mere intetanende ofre.

Figur 6: Billedet viser 'Coronavirus' som et meget trendende søgeterm på Google.

Trusler som Emotet og Trickbot bruger Coronavirus-nyhedshistorier til at undgå detektion

I henhold til rapporter fra januar 2020 blev både trojanere - Trickbot og Emotet set ved hjælp af nyheder om præsident Trumps forfalskning i form af tekst for at snige sig forbi sikkerhedssoftware, der bruger AI eller maskinlæringsteknologi. På grund af effektiviteten af denne ordning fortsætter begge trojanere med at bruge det, da det får dem til at virke ufarlige, og AV undlader at registrere den ondsindede kode, de bærer. Kun denne gang kommer teksten, de tilføjer, fra Coronavirus-relaterede nyhedshistorier.

Ved nærmere undersøgelse af Emotet- og Trickbot-prøver blev det opdaget, at de bruger nyheder fra CNN-nyheder og inkluderer dem som en del af malware-beskrivelsen. De pågældende oplysninger kan ses i afsnittet Detaljer, når du åbner egenskabsvinduet i malware-filen.

Dette snedige trick viser sig at være nyttigt at undgå detektion fra sikkerhedssoftware med AI (kunstig intelligens) og maskinlæringsfunktioner.

Andre Coronavirus malware-sager, der cirkulerer på Internettet

Emotet og Trickbot-trojanerne er ikke den eneste malware derude, der drager fordel af COVID-19-stammen. Fordi pandemien gjorde folk ivrige efter at modtage nyheder om virussen, har den skabt et perfekt grundlag for effektive cyberattacks.

For eksempel blev den adgangskodestilende AZORult-malware opdaget på tvivlsomme websteder, der brugte en version af det interaktive betjeningspanel til Coronavirus-infektioner og dødsfald (produceret af Johns Hopkins University).

En anden Coronavirus malware er Vicious Panda. Dets skabere bruger falske dokumenter relateret til COVID-19-virussen for at sprede ondsindet software og hente brugerens personlige data. De kinesiske aktører, der er ansvarlige for denne Coronavirus-malware, foregiver at sende officielle oplysninger fra det mongolske sundhedsministerium med det formål at få offeret til at afsløre følsomme data.

Der er også tilfælde af malware, der har 'Coronavirus' eller 'COVID-19' i navnet. Eksempler på sådanne trusler er ransomware fra CovidLock og CoronaVirus. Det, der er nysgerrig efter sidstnævnte, er, at det faktisk kan være en visker, der fungerer som et dæksel til en KPOT Trojan-installation.

Fordi COVID-19 fortsat er et globalt varmt emne, vil cybercrooks uundgåeligt udnytte situationen til deres fordel. For at sikre, at du ikke bliver offer for Coronavirus malware, skal du altid være forsigtig, når du er online. Her er nogle trin, du kan tage for at sikre, at dette ikke sker:

- Lad ikke dig narre af navnet på e-mail-afsenderen. Da navnet ikke er en reel indikator for legitimitet, skal du sammenligne afsenderens e-mail med en af den rigtige organisation eller virksomhed, som de hævder at være.

- Tænk to gange, før du klikker på et link, hvis det ser skyggefuldt ud for dig.

- Indtast aldrig personlige oplysninger på et websted, som ikke skulle kræve sådanne. Hvis du har mistanke om, at du har delt loginoplysninger på et falskt sted, skal du ændre dine adgangskoder så hurtigt som muligt.

- Ofte er stave- og grammatikfejl det, der giver angribere væk. Hvis en vigtig organisation eller virksomhed skulle kontakte dig via e-mail, ville deres besked ikke være fuld af enkle fejl.

- Føl dig ikke presset til at følge en e-mail-instruktion. Uanset hvor presserende du bliver bedt om at følge et link eller åbne en vedhæftet fil, ville det være bedst, hvis du tænkte to gange, før du overholder. Hvis du er i tvivl, skal du foretage den nødvendige undersøgelse for at kontrollere legitimiteten af e-mailen og dens afsender, før du udfører noget udslæt.