Cybercriminelen die profiteren van de wereldwijde pandemie om te profiteren van Coronavirus Malware

Nu de Wereldgezondheidsorganisatie de COVID-19-infectie officieel een pandemie heeft verklaard, nemen steeds meer landen over de hele wereld extra maatregelen om de verspreiding van het virus tegen te gaan. In deze tijden van crisis hebben hackers van de gelegenheid gebruik gemaakt om de massale paniek rond de Coronavirus-stam te misbruiken om malware te verspreiden en winst te maken.

Table of Contents

Toegang op afstand kan een bedreiging vormen voor organisaties

Op sommige plaatsen wordt landelijke quarantaine opgelegd, waardoor veel bedrijven en organisaties geen andere keuze hebben dan hun werknemers thuis in quarantaine te laten gaan en op afstand te laten werken. Bedrijven en organisaties kunnen hun beveiligingsmodellen in zo'n korte tijd moeilijk aanpassen. Omdat toegang en bruikbaarheid voorrang hebben boven online beveiliging, is het risico op cyberaanvallen aanzienlijk toegenomen.

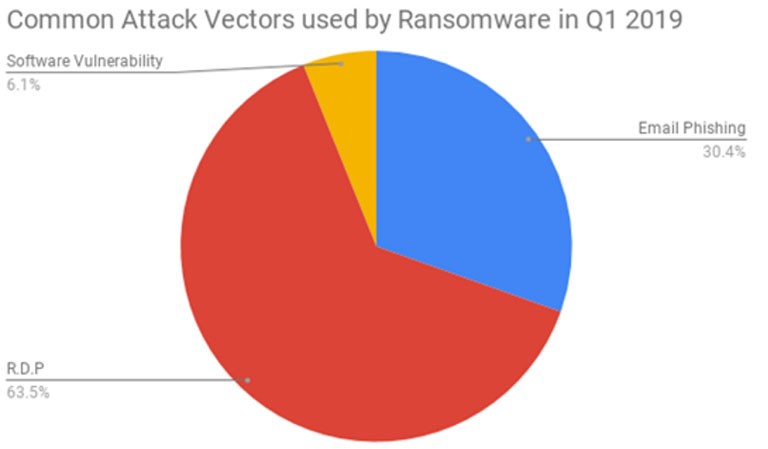

Het grootste probleem ligt niet in de noodzaak om een schaalbare optie voor werken op afstand te bieden, maar in netwerkbeveiliging. De meeste mensen zullen vertrouwen op RDP (remote desktop) en enterprise VPN-toegangsoplossingen om zichzelf te verbinden met hun werknetwerk en servers. Hoewel RDP een geweldige tool is waarmee je verbinding kunt maken met een externe desktop en vanuit huis kunt werken, lijkt het erop dat het in het eerste kwartaal van 2019 de meest geprefereerde aanvalsvector voor ransomware was. Bovendien zijn RDP-inloggegevens bekend gemakkelijk te oogsten door aanvallers.

Figuur 1: RDP bovenaan het overzicht van voorkeursinfectievectoren voor ransomware in het eerste kwartaal van 2019. Bron: Coveware

Wanneer een bedrijf externe bureaubladtoegang geeft aan zijn werknemers om thuis te werken, wordt het ten zeerste aanbevolen om alle wachtwoorden opnieuw in te stellen, sterkere te kiezen en te kiezen voor een MFA (multi-factor authenticatie). Deze vereisten zijn nodig omdat een groot aantal werknemers de fout maakt hetzelfde wachtwoord voor meer dan één online dienst te hergebruiken. Dit vergroot de kans dat persoonlijke informatie wordt gestolen en later wordt verkocht op dark web-marktplaatsen.

Een rapport van Cloudfare stelt dat vanwege het grote aantal mensen dat tegelijkertijd thuisblijft, het algemene gebruik van internet wereldwijd is gestegen:

"Naarmate meer mensen vanuit huis werken, is het piekverkeer in getroffen regio's gemiddeld met ongeveer 10% toegenomen. In Italië, dat een landelijke quarantaine heeft opgelegd, is het piekinternetverkeer met 30% gestegen. Verkeerspatronen zijn ook verschoven, dus het piekverkeer is eerder op de dag in getroffen regio's. "

Schadelijke actoren maken gebruik van de uitbraak van Coronavirus voor phishingdoeleinden

Geen enkele belangrijke wereldwijde gebeurtenis is door cybercriminelen onbenut gelaten voor phishing. Met de COVID-19-epidemie die mensen constant in paniek houdt, is het heel eenvoudig om nietsvermoedende slachtoffers te lokken. Valse beloften van essentiële ontdekkingen en het laatste nieuws over de Coronavirus-stam worden aan de gebruikers gepresenteerd in de vorm van louche links of open geïnfecteerde bestanden. Het enige wat ze hoeven te doen is klikken en hun apparaten worden onmiddellijk geïnfecteerd met Coronavirus-malware.

Volgens ActionFraud (National Fraud & Cyber Crime Reporting Centre in het VK) hebben coronaviruszwendel alleen al in februari 2020 meer dan £ 800.000 gekost.

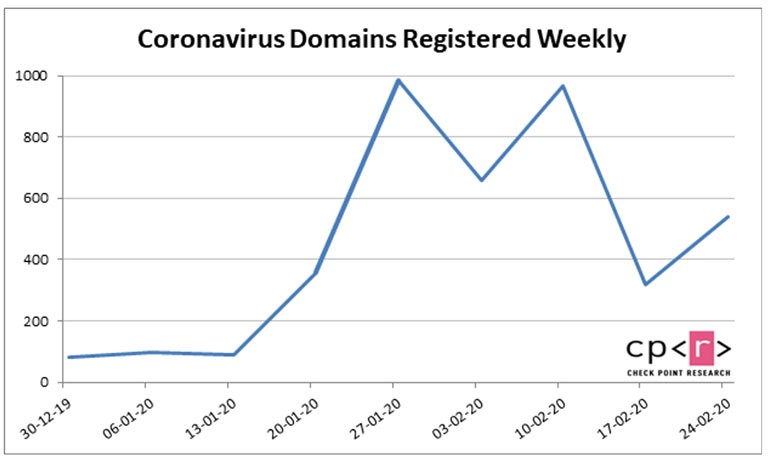

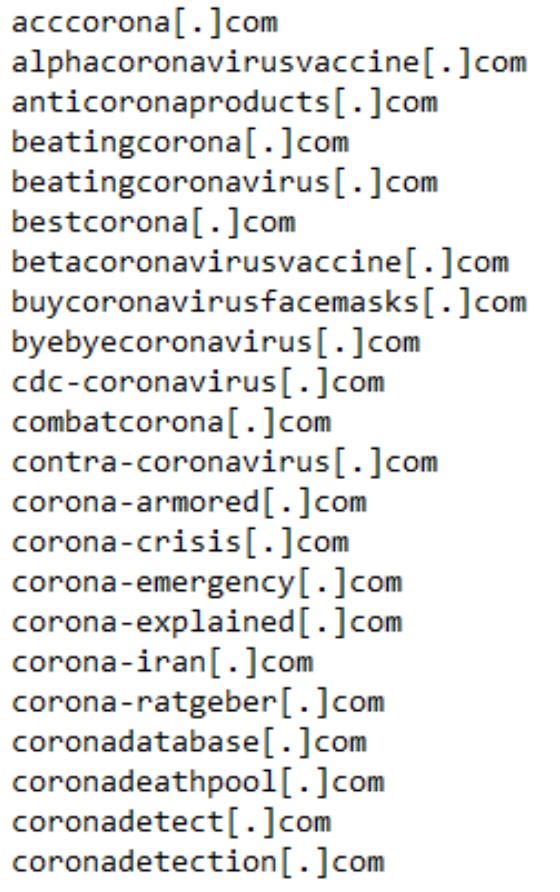

Check Point meldt dat sinds begin 2020 meer dan 4.000 domeinen met betrekking tot het Coronavirus zijn geregistreerd, waarvan er vermoed wordt dat er vele zijn gemaakt voor phishing-activiteiten.

Figuur 2: De grafiek toont het aantal Coronavirus-gerelateerde domeinen geregistreerd vanaf begin 2020. Bron: Check Point

Figuur 3: Coronavirus-domeinen waarvan bekend is dat ze schadelijk zijn

Coronavirus-gerelateerde spamcampagnes en comment-bots zwermen op het internet

Nepnieuws en desinformatie over het gevreesde coronavirus zijn niet alleen wapens geworden voor politieke vooroordelen, maar ook voor activiteiten van cybercriminelen.

Dagelijks worden er steeds meer spamcampagnes over de COVID-19-uitbraak verzonden. Ze zullen doen alsof ze afkomstig zijn van officiële organisaties die legitieme informatie bieden over de Coronavirus-stam. De ontvanger wordt gevraagd een schaduwrijke link te volgen of een bestandsbijlage te openen.

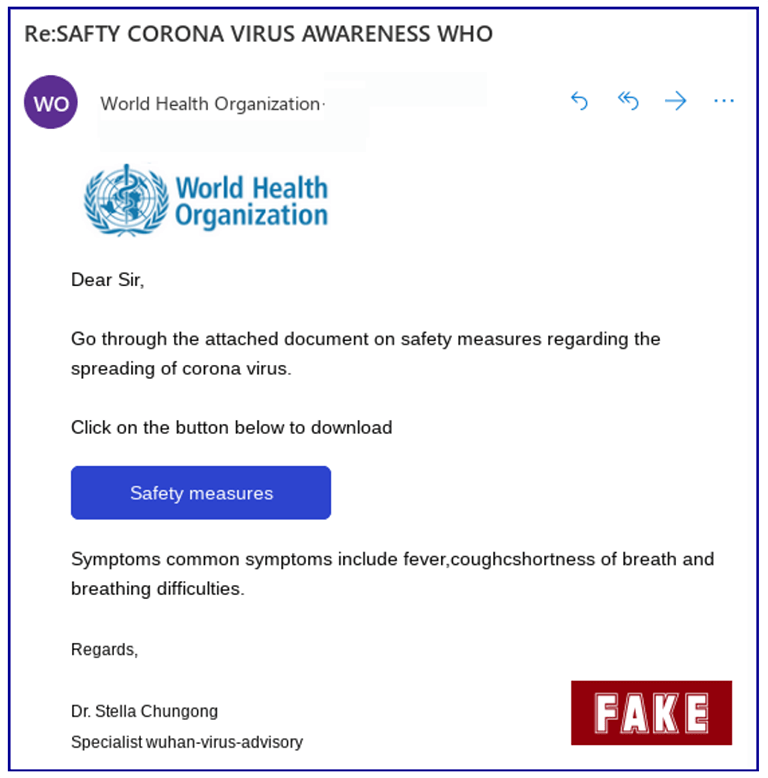

Sophos Security Team waarschuwt voor een e-mail die beweert te zijn verzonden door de Wereldgezondheidsorganisatie met betrekking tot het bewustzijn van Coronavirus. Het bericht bevat het WHO-logo en vermeldt:

'Neem het bijgevoegde document door over veiligheidsmaatregelen met betrekking tot de verspreiding van het coronavirus.

Klik op onderstaande knop om te downloaden

Symptomen veel voorkomende symptomen zijn koorts, hoesten, kortademigheid en ademhalingsmoeilijkheden. "

Figuur 4: Afbeelding toont de scam-e-mail die beweert afkomstig te zijn van de Wereldgezondheidsorganisatie. De tekst staat vol met spellings- en grammaticafouten, wat een veelvoorkomende eigenschap is in oplichtingscampagnes. Bron: Sophos

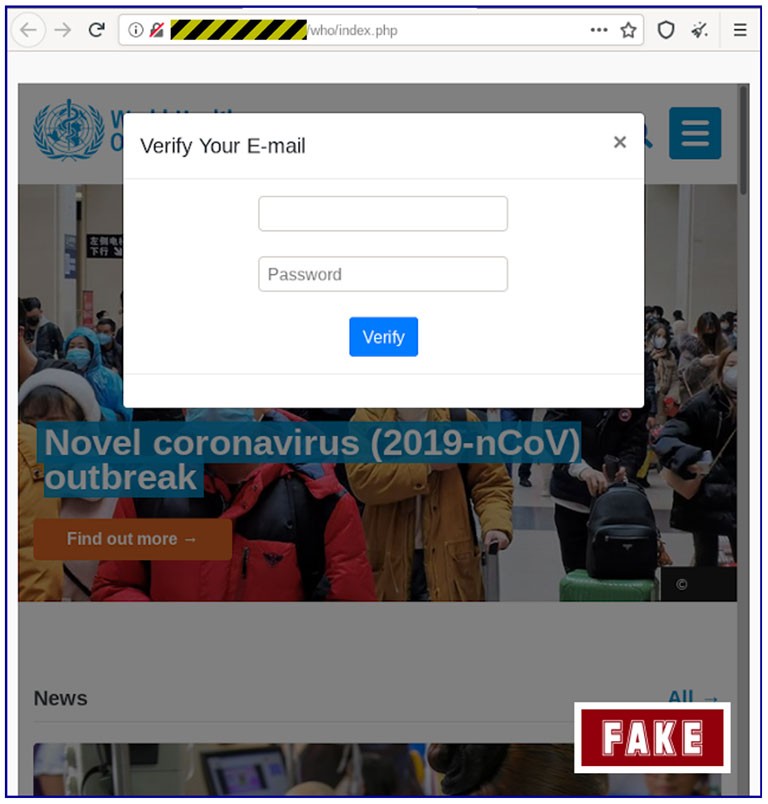

Zodra u op de link klikt, wordt u omgeleid naar een site met een rare domeinnaam, die geen verbinding heeft met de WHO en ook een niet-beveiligde HTTP-site is. Op de achtergrond is de officiële WHO-pagina weergegeven in een frame en een pop-up e-mailverificatieformulier erboven.

Figuur 5: Afbeelding toont de site waarnaar u wordt omgeleid zodra u de dubieuze link in de zwendel-e-mail volgt. Nadat u op 'Verifiëren' heeft geklikt, wordt u opnieuw omgeleid, maar deze keer naar de echte WHO-pagina. Bron: Sophos

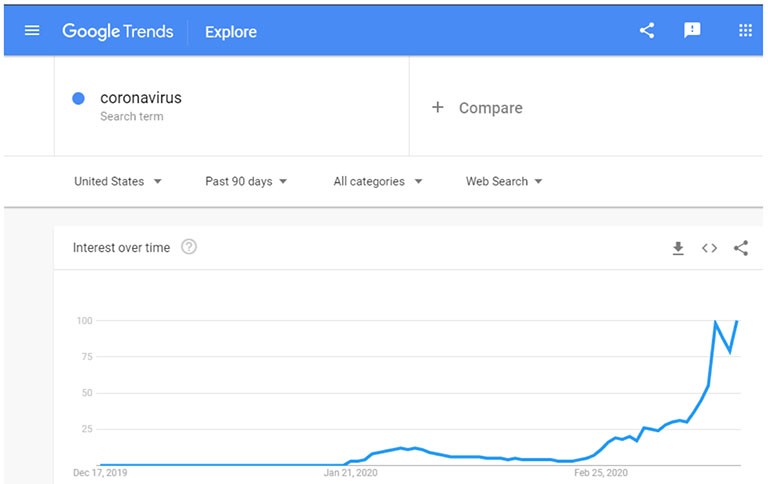

Afgezien van oplichtings-e-mails, is spammen met reacties een andere populaire methode. Bots zijn geprogrammeerd om 'Coronavirus' in de commentaarsecties op sites te injecteren, omdat het tegenwoordig een zeer populair zoekitem is. Door dit te doen, zal de slechte robot de pagina aanzienlijk helpen rangschikken, dankzij zoekalgoritmen. Spammen met reacties is ook te zien op legitieme en betrouwbare sites omdat ze veel lezers aantrekken. Door Coronavirus-gerelateerde inhoud te gebruiken als klikaas in hun commentaarsecties, kunnen ze nog meer nietsvermoedende slachtoffers lokken.

Figuur 6: Afbeelding toont 'Coronavirus' als een zeer populaire zoekterm op Google.

Bedreigingen als Emotet en Trickbot gebruiken Coronavirus-nieuwsverhalen om detectie te omzeilen

Volgens rapporten van januari 2020 gebruikten beide Trojaanse paarden - Trickbot en Emotet nieuws over de afzetting van president Trump in de vorm van tekst om voorbij beveiligingssoftware te sluipen die AI of machine learning-technologie gebruikt. Vanwege de efficiëntie van dit schema blijven beide Trojaanse paarden het gebruiken, omdat ze daardoor onschuldig lijken en AV de kwaadaardige code die ze bevatten niet kan detecteren. Alleen deze keer komt de tekst die ze toevoegen uit Coronavirus-gerelateerde nieuwsberichten.

Bij nader onderzoek van Emotet- en Trickbot-monsters werd ontdekt dat ze nieuwsverhalen uit CNN-nieuws gebruiken en deze opnemen in de malware-beschrijving. De informatie in kwestie is te zien in het gedeelte Details bij het openen van het eigenschappenvenster van het malwarebestand.

Deze slimme truc blijkt nuttig om detectie van beveiligingssoftware te ontwijken met AI (kunstmatige intelligentie) en machine learning-functies.

Andere Coronavirus-malwaregevallen die op het internet circuleren

De Emotet en Trickbot Trojans zijn niet de enige malware die gebruik maakt van de COVID-19-stam. Omdat de pandemie mensen enthousiast maakte om nieuws over het virus te ontvangen, heeft het een perfecte basis gecreëerd voor effectieve cyberaanvallen.

Zo werd de wachtwoordstelende AZORult-malware gedetecteerd op dubieuze websites die een versie van het interactieve dashboard van Coronavirus-infecties en -sterfgevallen gebruikten (geproduceerd door Johns Hopkins University).

Een andere Coronavirus-malware is Vicious Panda. Zijn makers gebruiken valse documenten die verband houden met het COVID-19-virus om schadelijke software te verspreiden en persoonlijke gegevens van gebruikers te verkrijgen. De Chinese actoren die verantwoordelijk zijn voor deze Coronavirus-malware doen alsof ze officiële informatie sturen van het Mongolian Health Ministry, met als doel het slachtoffer gevoelige gegevens openbaar te maken.

Er zijn ook gevallen van malware met 'Coronavirus' of 'COVID-19' in de naam. Voorbeelden van dergelijke bedreigingen zijn de CovidLock- en CoronaVirus-ransomware. Wat merkwaardig is aan dat laatste is dat het eigenlijk een wisser kan zijn, die als dekmantel dient voor een KPOT Trojan-installatie.

Omdat de COVID-19 een wereldwijd hot topic blijft, zullen cybercriminelen de situatie onvermijdelijk in hun voordeel gebruiken. Om ervoor te zorgen dat u niet het slachtoffer wordt van Coronavirus-malware, moet u altijd voorzichtig zijn wanneer u online bent. Hier zijn enkele stappen die u kunt nemen om ervoor te zorgen dat dit niet gebeurt:

- Laat u niet misleiden door de naam van de afzender van de e-mail. Aangezien de naam geen echte legitimiteitsindicator is, moet u de e-mail van de afzender vergelijken met die van de echte organisatie of het bedrijf dat ze beweren te zijn.

- Denk twee keer na voordat u op een link klikt als deze er schaduwachtig uitziet.

- Voer nooit persoonlijke informatie in op een website die dit niet vereist. Als u vermoedt dat u inloggegevens op een nepsite heeft gedeeld, moet u uw wachtwoorden zo snel mogelijk wijzigen.

- Vaak zijn het spellings- en grammaticafouten die aanvallers weggeven. Als een belangrijke organisatie of bedrijf via e-mail contact met u zou opnemen, zou hun bericht niet vol staan met simpele fouten.

- Voel je niet onder druk gezet om de instructies van een e-mail te volgen. Het maakt niet uit hoe dringend u wordt gevraagd om een link te volgen of een bijlage te openen, u kunt het beste twee keer nadenken voordat u eraan voldoet. Doe bij twijfel het nodige onderzoek om de legitimiteit van de e-mail en de afzender te verifiëren voordat u iets overhaast doet.