Cybercrooks利用全球大流行从冠状病毒恶意软件中获利

随着世界卫生组织正式宣布COVID-19感染为大流行,全世界越来越多的国家正在采取额外措施来遏制该病毒的传播。在这个危机时刻,黑客趁机利用了围绕冠状病毒株的大规模恐慌,以传播恶意软件并从中获利。

Table of Contents

远程访问可能证明对组织构成威胁

在某些地方,实行全国隔离,许多公司和组织别无选择,只能让其雇员在家中隔离并在远程工作。对于公司和组织而言,在如此短的时间内很难相应地调整其安全模型。由于访问和可用性的优先级高于在线安全性,因此网络攻击的风险已大大增加。

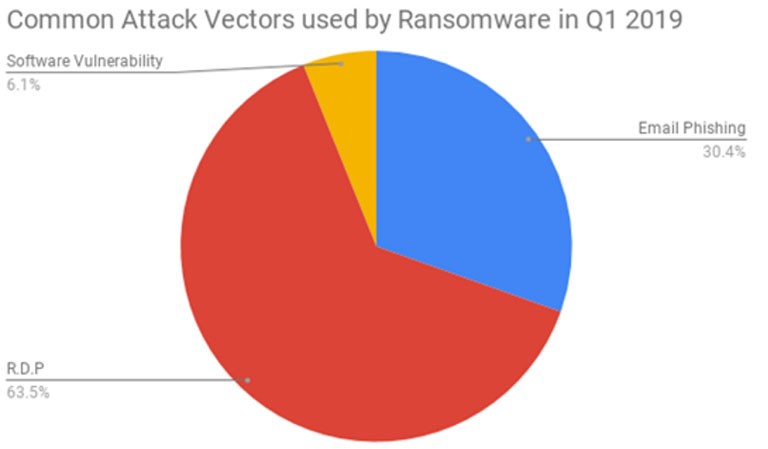

主要问题不在于需要提供可扩展的远程工作选项,而在于网络安全性。大多数人将依靠RDP(远程桌面)和企业VPN访问解决方案将自己与工作网络和服务器连接。尽管RDP是一款出色的工具,可让您连接到远程桌面并在家工作,但它似乎是2019年第一季度勒索软件的首选攻击媒介。此外,RDP凭据是已知的容易被攻击者收获。

图1:RDP在勒索软件的首选感染媒介中位居2019年第一季度榜首。来源:Coveware

当公司为员工提供远程桌面访问权以使其在家工作时,强烈建议重设所有密码,选择更强的密码,以及选择MFA(多因素身份验证)。这些要求是必要的,因为大量员工会为多个在线服务重复使用同一密码。这增加了个人信息被盗并随后在暗网市场上出售的机会。

Cloudfare的一份报告指出,由于大量人一次呆在家里,因此互联网的普遍使用在全球范围内激增 :

“随着越来越多的人在家工作,受灾地区的高峰流量平均增加了大约10%。在实行了全国隔离的意大利,高峰期Internet流量增加了30%。发生在受灾地区的当天早些时候。”

恶意行为者利用冠状病毒爆发进行网络钓鱼

网络犯罪分子并未将任何重要的全球事件用于网络钓鱼。由于COVID-19流行病使人们始终处于恐慌状态,因此很容易引诱毫无戒心的受害者。冠状病毒株的重大发现和重大新闻的虚假承诺会以黑幕链接或打开受感染文件的形式呈现给用户。他们所要做的就是单击,他们的设备将立即感染冠状病毒恶意软件。

根据ActionFraud (英国国家欺诈与网络犯罪报告中心)的报告,仅2020年2月,冠状病毒诈骗就给受害者造成了80万英镑的损失。

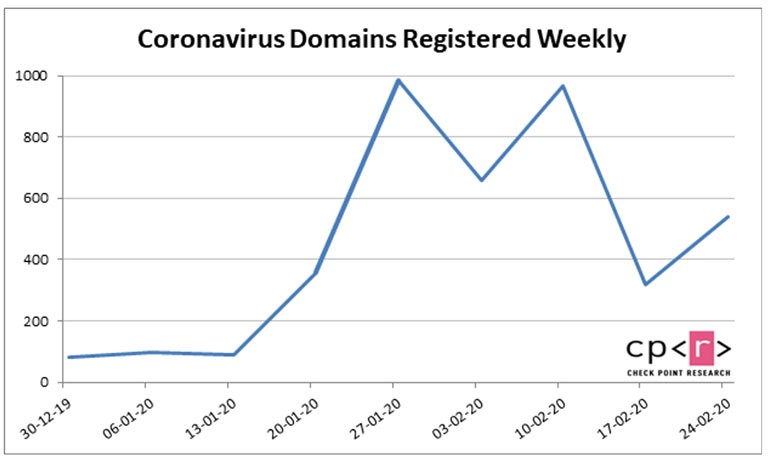

Check Point报告称,自2020年初以来,已经注册了与冠状病毒相关的4,000多个域,其中许多域被怀疑是用于钓鱼活动。

图2:该图显示了从2020年初开始注册的与冠状病毒相关的域的数量。来源:Check Point

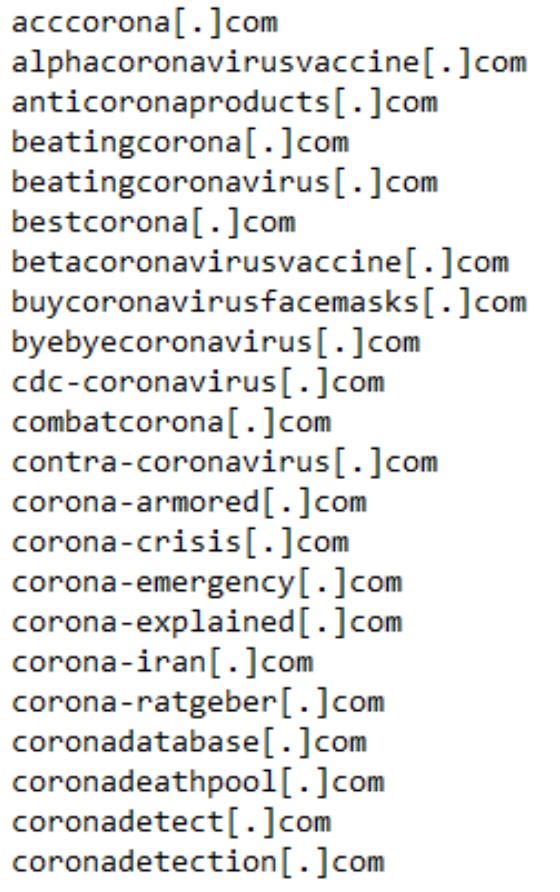

图3:已知是恶意的冠状病毒域

与冠状病毒相关的垃圾邮件活动和评论机器人正在互联网上蜂拥而至

关于令人恐惧的冠状病毒的虚假新闻和虚假信息已经变成武器,不仅用于政治偏见,而且还用于网络罪犯的活动。

每天都会发送有关COVID-19疫情的越来越多的垃圾邮件活动。他们将假装来自提供有关冠状病毒株合法信息的官方组织。提示接收者遵循黑幕链接,或打开文件附件。

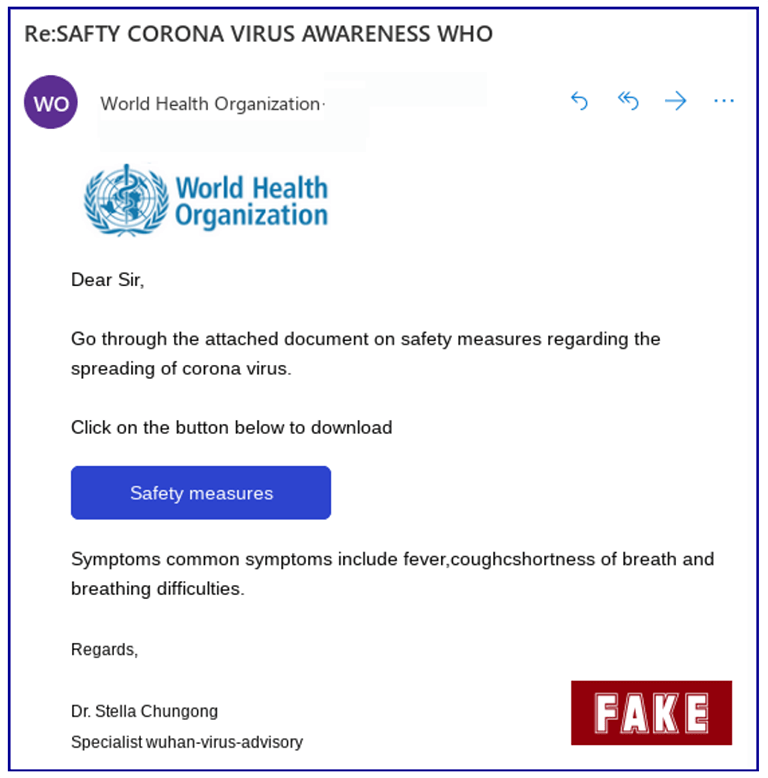

Sophos安全小组警告称声称从世界卫生组织发送的有关冠状病毒意识的电子邮件。该消息包含WHO徽标,并指出:

“通过所附文件中有关传播日冕病毒的安全措施的文件。

点击下面的按钮下载

症状常见的症状包括发烧,呼吸急促和呼吸困难。”

图4:该图显示了声称来自世界卫生组织的欺诈电子邮件。文字中充满了拼写和语法错误,这是诈骗活动的共同特征。资料来源:Sophos

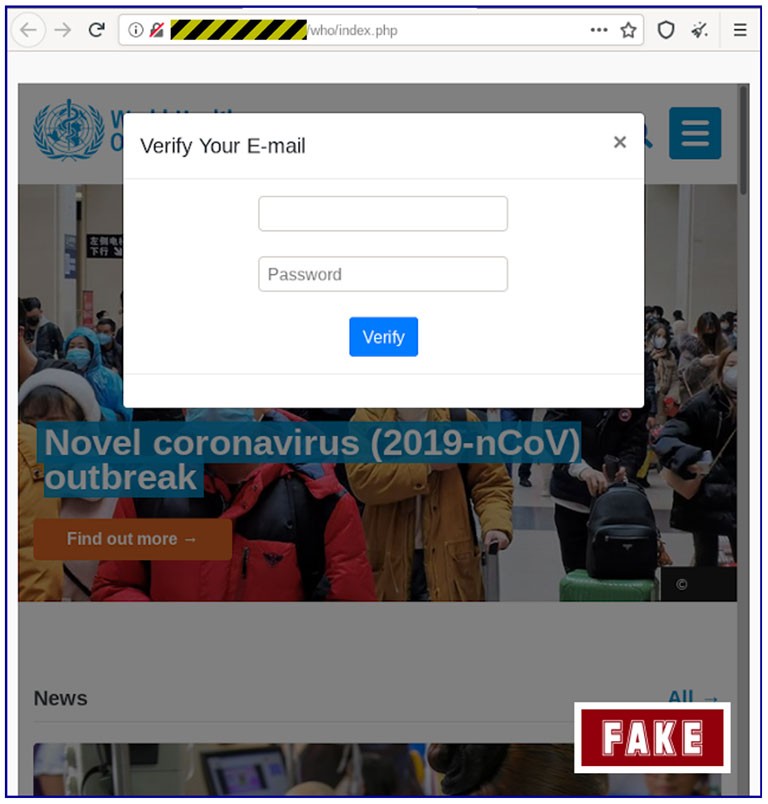

单击链接后,您将被重定向到一个域名很奇怪的站点,该站点与WHO无关,并且也是一个非安全的HTTP站点。在背景中可以看到框架中呈现的WHO官方页面,并在其顶部弹出电子邮件验证表单。

图5:该图显示了一旦您点击了骗局电子邮件中包含的可疑链接,您将被重定向到该站点。点击“验证”后,您将再次被重定向,但这一次是转到真实的WHO页面。资料来源:Sophos

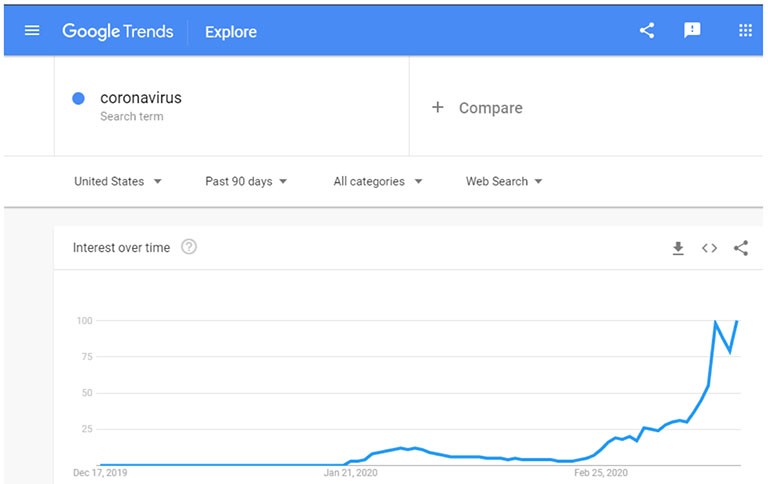

除了欺诈邮件之外,垃圾评论是另一种流行的方法。僵尸程序被编程为将“冠状病毒”注入网站的评论部分,因为如今这是一个高度流行的搜索项。这样一来,由于搜索算法的影响,不良的漫游器将有助于大幅提升网页排名。垃圾评论也可以在合法且值得信赖的网站上看到,因为它们吸引了大量读者。通过在他们的评论部分中使用与冠状病毒相关的内容作为诱饵,他们可以吸引更多毫无戒心的受害者。

图6:图片显示“冠状病毒”是Google上一个非常流行的搜索词。

Emotet和Trickbot等威胁利用冠状病毒新闻报道逃避检测

根据2020年1月的报道,特洛伊木马-Trickbot和Emotet都被利用有关特朗普总统弹each的新闻以文本形式偷偷溜走了使用AI或机器学习技术的安全软件。由于该方案的效率,两个木马都继续使用它,因为它使它们看起来无害,并且AV无法检测到它们所携带的恶意代码。仅这次,他们添加的文字来自与冠状病毒有关的新闻报道。

在仔细检查Emotet和Trickbot样本后,发现它们利用了CNN新闻中的新闻报道,并将其作为恶意软件描述的一部分。打开恶意软件文件的“属性”窗口时,可以在“详细信息”部分中查看有问题的信息。

事实证明,这种狡猾的技巧对于逃避具有AI(人工智能)和机器学习功能的安全软件的检测非常有用。

正在互联网上传播的其他冠状病毒恶意软件案例

Emotet和Trickbot木马并不是唯一利用COVID-19病毒的恶意软件。由于该流行病使人们渴望接收有关该病毒的新闻,因此它为有效的网络攻击奠定了良好的基础。

例如,在使用可口可乐病毒感染和死亡交互式仪表板版本的可疑网站中检测到了窃取密码的AZORult恶意软件(由约翰·霍普金斯大学生产)。

另一种冠状病毒恶意软件是Vicious Panda。它的创建者使用与COVID-19病毒相关的虚假文档来传播恶意软件并获取用户的个人数据。负责该冠状病毒恶意软件的中国演员假装从蒙古卫生部发送官方信息,旨在使受害者披露敏感数据。

也有一些恶意软件的名称带有“冠状病毒”或“ COVID-19”的情况。 CovidLock和CoronaVirus勒索软件就是这类威胁的例子。对后者感到好奇的是,它实际上可能是一个雨刮器,充当KPOT Trojan安装的封面。

由于COVID-19仍然是全球热门话题,网络骗子将不可避免地利用这种情况谋取利益。为确保您不会成为冠状病毒恶意软件的受害者,在线时应始终保持谨慎。您可以采取一些步骤来确保这种情况不会发生:

- 不要让自己被电子邮件发件人的名字所迷惑。由于名称不是合法性的真实指标,因此您应该将发件人的电子邮件与他们声称的真实组织或公司之一进行比较。

- 如果您认为它不适合您,请在点击链接之前三思。

- 切勿在网站上输入不需要的个人信息。如果怀疑您在虚假站点上共享了登录凭据,则应尽快更改密码。

- 通常,拼写和语法错误是使攻击者逃脱的原因。如果重要的组织或公司要通过电子邮件与您联系,则他们的信息中不会出现简单的错误。

- 不必为遵循电子邮件的指示而感到压力。无论系统提示您紧迫链接或打开附件的紧急程度如何,最好在遵从之前三思而后行。如有疑问,请进行必要的研究以核实电子邮件及其发送者的合法性,然后再进行任何草率的操作。