Los ciberdelincuentes se aprovechan de la pandemia mundial para beneficiarse del malware de coronavirus

Con la Organización Mundial de la Salud declarando oficialmente que la infección por COVID-19 es una pandemia, cada vez más países de todo el mundo están tomando medidas adicionales para contener la propagación del virus. En este momento de crisis, los piratas informáticos han aprovechado la oportunidad para explotar el pánico masivo que rodea la cepa de Coronavirus para propagar malware y obtener ganancias.

Table of Contents

El acceso remoto puede ser una amenaza para las organizaciones.

En algunos lugares, se impone la cuarentena en todo el país, lo que deja a muchas empresas y organizaciones sin otra opción que hacer que sus empleados se pongan en cuarentena en casa y trabajen de forma remota. Es difícil para las empresas y organizaciones adaptar sus modelos de seguridad en consecuencia en tan poco tiempo. Debido a que el acceso y la usabilidad han sido priorizados sobre la seguridad en línea, el riesgo de ataques cibernéticos ha aumentado significativamente.

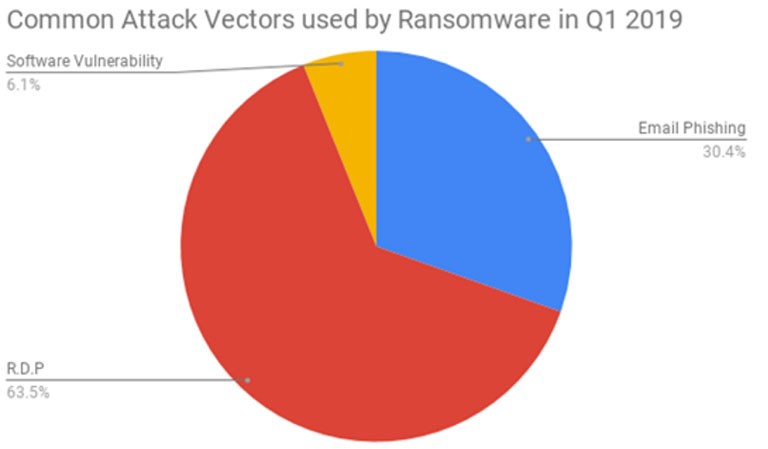

El principal problema no radica en la necesidad de proporcionar una opción de trabajo remoto escalable, sino en la seguridad de la red. La mayoría de las personas dependerán de RDP (escritorio remoto) y soluciones de acceso VPN empresarial para conectarse con su red de trabajo y servidores. Si bien RDP es una gran herramienta que le brinda la capacidad de conectarse a un escritorio remoto y trabajar desde casa, parece que fue el vector de ataque más preferido para el ransomware durante el primer trimestre de 2019. Además, se conocen las credenciales de RDP para ser fácilmente cosechado por los atacantes.

Figura 1: RDP encabezando la tabla de vectores de infección preferidos para ransomware en el primer trimestre de 2019. Fuente: Coveware

Cuando una empresa brinda acceso remoto al escritorio para que sus empleados trabajen en casa, se recomienda restablecer todas las contraseñas, elegir las más seguras y optar por una MFA (autenticación multifactor). Estos requisitos son necesarios porque un gran número de empleados comete el error de reutilizar la misma contraseña para más de un servicio en línea. Esto aumenta las posibilidades de que la información personal sea robada y luego vendida en mercados web oscuros.

Un informe de Cloudfare afirma que debido a la gran cantidad de personas que se quedan en casa al mismo tiempo, el uso general de Internet se ha disparado a escala mundial:

"A medida que más personas trabajan desde casa, el tráfico pico en las regiones afectadas ha aumentado, en promedio, aproximadamente un 10%. En Italia, que ha impuesto una cuarentena en todo el país, el tráfico pico de Internet ha aumentado un 30%. Los patrones de tráfico también han cambiado, por lo que el tráfico pico está aumentando que ocurre más temprano en el día en las regiones afectadas ".

Los actores maliciosos explotan el brote de coronavirus con fines de phishing

Ningún evento global importante ha sido dejado sin explotar por los ciberdelincuentes por phishing. Con la epidemia de COVID-19 que mantiene a las personas en un estado de pánico constante, es muy fácil atraer a víctimas desprevenidas. Las falsas promesas de descubrimientos esenciales y las últimas noticias sobre la cepa Coronavirus se presentan a los usuarios en forma de enlaces sombreados o archivos infectados abiertos. Todo lo que tienen que hacer es hacer clic, y sus dispositivos se infectarán instantáneamente con el malware Coronavirus.

Según ActionFraud ( Centro Nacional de Denuncia de Fraude y Cibercrimen en el Reino Unido), las estafas de Coronavirus han costado a las víctimas más de £ 800k solo para febrero de 2020.

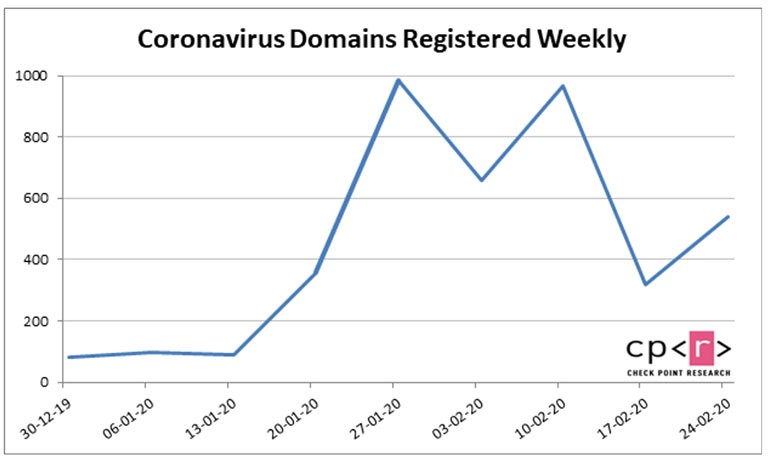

Check Point informa que desde principios de 2020, se han registrado más de 4,000 dominios relacionados con el Coronavirus, muchos de los cuales se sospecha que están hechos para actividades de phishing.

Figura 2: El gráfico muestra la cantidad de dominios relacionados con Coronavirus registrados desde principios de 2020. Fuente: Check Point

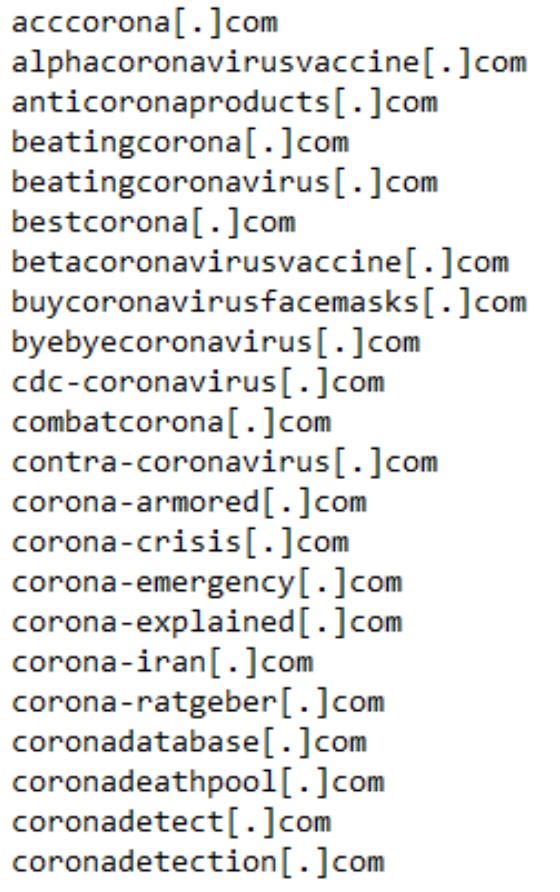

Figura 3: dominios de Coronavirus que se sabe que son maliciosos

Las campañas de spam relacionadas con el coronavirus y los bots de comentarios están pululando en Internet

Las noticias falsas y la desinformación sobre el temido Coronavirus se han convertido en armas no solo por prejuicios políticos sino también por la actividad de los ciberdelincuentes.

Cada día se envían cada vez más campañas de spam relacionadas con el brote de COVID-19. Pretenderán ser de organizaciones oficiales que ofrecen información legítima sobre la cepa de Coronavirus. Se le solicitará al receptor que siga un enlace sombreado o que abra un archivo adjunto.

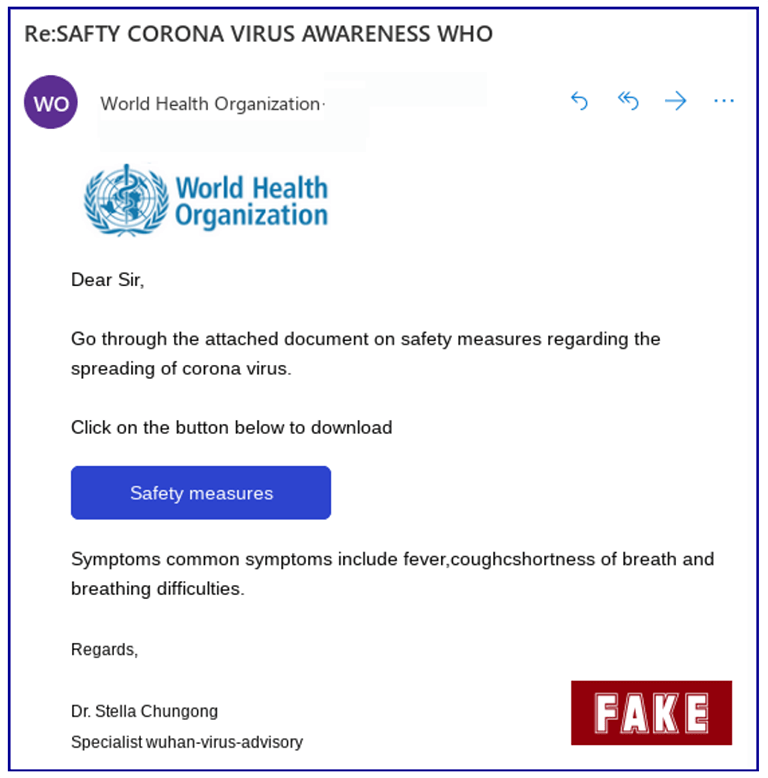

El equipo de seguridad de Sophos advierte de un correo electrónico que dice ser enviado por la Organización Mundial de la Salud, en relación con la conciencia del coronavirus. El mensaje contiene el logotipo de la OMS y dice:

"Revise el documento adjunto sobre medidas de seguridad con respecto a la propagación del virus corona.

Haga clic en el botón de abajo para descargar

Los síntomas síntomas comunes incluyen fiebre, tos, dificultad para respirar y dificultades para respirar ".

Figura 4: La imagen muestra el correo electrónico fraudulento que dice ser de la Organización Mundial de la Salud. El texto está lleno de errores ortográficos y gramaticales, que es un rasgo común en las campañas de estafa. Fuente: Sophos

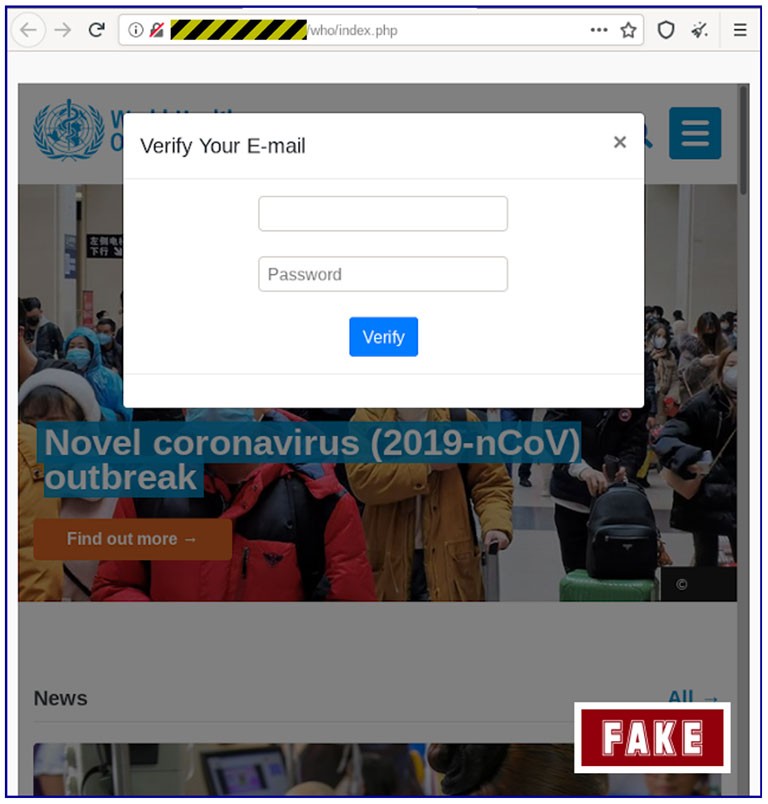

Una vez que haga clic en el enlace, será redirigido a un sitio con un nombre de dominio extraño, que no tiene conexión con la OMS, y también es un sitio HTTP no seguro. En el fondo se puede ver la página oficial de la OMS representada en un marco, y un formulario de verificación de correo electrónico emergente encima.

Figura 5: La imagen muestra el sitio al que será redirigido una vez que siga el dudoso enlace incluido en el correo electrónico fraudulento. Después de hacer clic en 'Verificar', volverá a ser redirigido, pero esta vez a la página real de la OMS. Fuente: Sophos

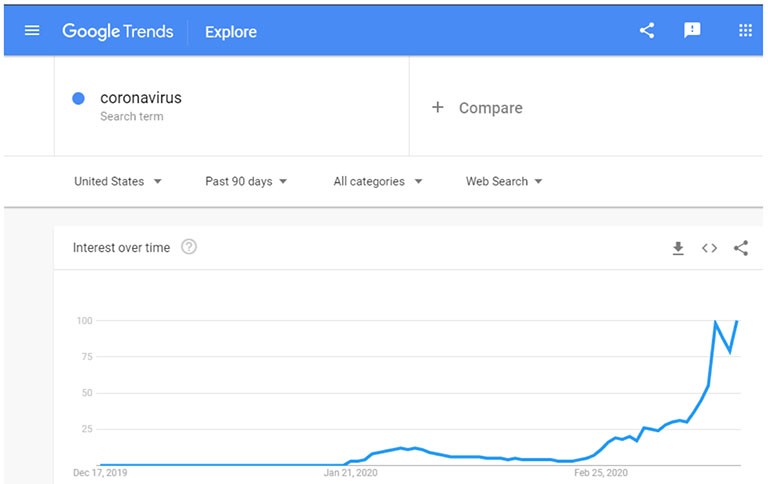

Además de los correos electrónicos fraudulentos, el envío de comentarios no deseados es otro método popular. Los bots están programados para inyectar 'Coronavirus' en las secciones de comentarios en los sitios, ya que es un elemento de búsqueda muy actual en estos días. Al hacerlo, el robot malo ayudará a clasificar significativamente la página, gracias a los algoritmos de búsqueda. El envío de comentarios también se puede ver en sitios legítimos y confiables, ya que atraen a muchos lectores. Al usar contenido relacionado con Coronavirus como cebo de clic en sus secciones de comentarios, pueden atraer a más víctimas desprevenidas.

Figura 6: La imagen muestra 'Coronavirus' como un término de búsqueda muy popular en Google.

Amenazas como Emotet y Trickbot utilizan las noticias de Coronavirus para evadir la detección.

Según los informes de enero de 2020, ambos troyanos: Trickbot y Emotet fueron vistos utilizando noticias sobre la destitución del presidente Trump en forma de texto para escabullirse de un software de seguridad anterior que usa IA o tecnología de aprendizaje automático. Debido a la eficacia de este esquema, ambos troyanos continúan usándolo, ya que los hace parecer inofensivos y AV no puede detectar el código malicioso que llevan. Solo que esta vez, el texto que están agregando es de noticias relacionadas con Coronavirus.

Tras un examen más detallado de las muestras de Emotet y Trickbot, se descubrió que utilizan noticias de las noticias de CNN y las incluyen como parte de la descripción del malware. La información en cuestión se puede ver en la sección Detalles al abrir la ventana Propiedades del archivo de malware.

Este truco astuto demuestra ser útil para evadir la detección del software de seguridad con IA (inteligencia artificial) y funciones de aprendizaje automático.

Otros casos de malware Coronavirus que circulan por Internet

Los troyanos Emotet y Trickbot no son el único malware que aprovecha la cepa COVID-19. Debido a que la pandemia hizo que las personas estuvieran ansiosas por recibir noticias sobre el virus, ha creado una base perfecta para ataques cibernéticos efectivos.

Por ejemplo, el malware AZORult que roba contraseñas se detectó en sitios web dudosos que usaban una versión del tablero interactivo de infecciones y muertes por Coronavirus (producido por la Universidad Johns Hopkins).

Otro malware de Coronavirus es Vicious Panda. Sus creadores utilizan documentos falsos relacionados con el virus COVID-19 para difundir software malicioso y obtener datos personales del usuario. Los actores chinos responsables de este malware Coronavirus pretenden enviar información oficial del Ministerio de Salud de Mongolia, con el objetivo de hacer que la víctima revele datos confidenciales.

También hay casos de malware que tiene 'Coronavirus' o 'COVID-19' en el nombre. Ejemplos de tales amenazas son el ransomware CovidLock y CoronaVirus. Lo curioso de este último es que en realidad puede ser un limpiador, que actúa como una cubierta para una instalación de troyano KPOT.

Debido a que el COVID-19 continúa siendo un tema candente a nivel mundial, los ciberdelincuentes inevitablemente explotarán la situación para su beneficio. Para asegurarse de no ser víctima del malware Coronavirus, siempre debe tener cuidado cuando esté en línea. Aquí hay algunos pasos que puede seguir para asegurarse de que esto no suceda:

- No te dejes engañar por el nombre del remitente del correo electrónico. Dado que el nombre no es un indicador real de legitimidad, debe comparar el correo electrónico del remitente con el de la organización o empresa real que afirman ser.

- Piénselo dos veces antes de hacer clic en un enlace si le parece sospechoso.

- Nunca ingrese información personal en un sitio web que no lo requiera. Si sospecha que ha compartido credenciales de inicio de sesión en un sitio falso, debe cambiar sus contraseñas lo antes posible.

- A menudo, los errores ortográficos y gramaticales son los que delatan a los atacantes. Si una organización o empresa importante se contactara con usted por correo electrónico, su mensaje no estaría lleno de simples errores.

- No se sienta presionado a seguir las instrucciones de un correo electrónico. No importa cuán urgentemente se le solicite que siga un enlace o abra un archivo adjunto, sería mejor pensarlo dos veces antes de cumplir. En caso de duda, realice la investigación necesaria para verificar la legitimidad del correo electrónico y de su remitente antes de hacer algo precipitado.