Cybercrooks利用全球大流行從冠狀病毒惡意軟件中獲利

隨著世界衛生組織正式宣布COVID-19感染為大流行,世界各地越來越多的國家正在採取額外措施來遏制該病毒的傳播。在當前危機時刻,黑客趁機利用了圍繞冠狀病毒株的大規模恐慌,以傳播惡意軟件並從中獲利。

Table of Contents

遠程訪問可能證明對組織構成威脅

在某些地方,實行全國隔離,許多公司和組織別無選擇,只能讓其僱員在家中隔離並在遠程工作。對於公司和組織而言,在如此短的時間內很難相應地調整其安全模型。由於訪問和可用性的優先級高於在線安全性,因此網絡攻擊的風險已大大增加。

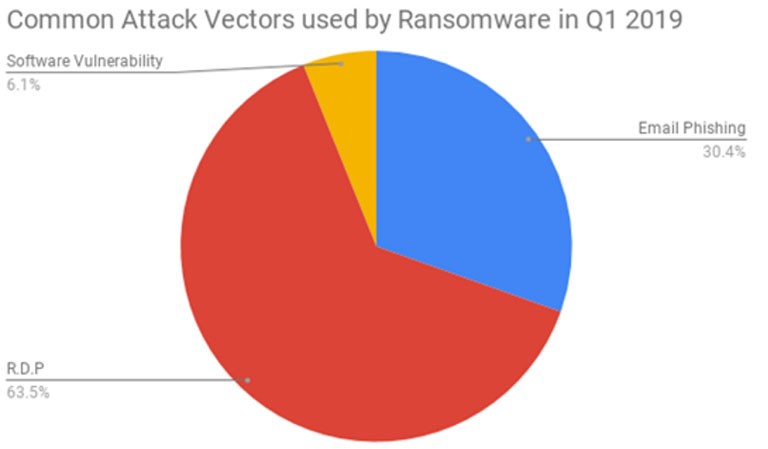

主要問題不在於需要提供可擴展的遠程工作選項,而在於網絡安全性。大多數人將依靠RDP(遠程桌面)和企業VPN訪問解決方案將自己與工作網絡和服務器連接。儘管RDP是一款出色的工具,可讓您連接到遠程桌面並在家中工作,但它似乎是2019年第一季度勒索軟件的首選攻擊媒介。此外,RDP憑據是已知的容易被攻擊者收穫。

圖1:RDP在勒索軟件的首選感染媒介中位居2019年第一季度榜首。來源:Coveware

當公司為員工提供遠程桌面訪問權以使其在家工作時,強烈建議重設所有密碼,選擇更強的密碼,以及選擇MFA(多因素身份驗證)。這些要求是必要的,因為大量員工會為多個在線服務重複使用同一密碼。這增加了個人信息被盜並隨後在暗網市場上出售的機會。

Cloudfare的一份報告指出,由於大量人一次呆在家裡,因此互聯網的普遍使用在全球範圍內激增 :

“隨著越來越多的人在家工作,受災地區的高峰流量平均增加了大約10%。在實行了全國隔離的意大利,高峰期Internet流量增加了30%。發生在受災地區的當天早些時候。”

惡意行為者利用冠狀病毒爆發進行網絡釣魚

網絡犯罪分子並未將任何重要的全球事件用於網絡釣魚。由於COVID-19流行病使人們始終處於恐慌狀態,因此很容易引誘毫無戒心的受害者。冠狀病毒株的重大發現和重大新聞的虛假承諾會以黑幕鏈接或打開受感染文件的形式呈現給用戶。他們所要做的就是單擊,他們的設備將立即感染冠狀病毒惡意軟件。

根據ActionFraud (英國國家欺詐與網絡犯罪報告中心)的報告,僅2020年2月,冠狀病毒詐騙就給受害者造成了80萬英鎊的損失。

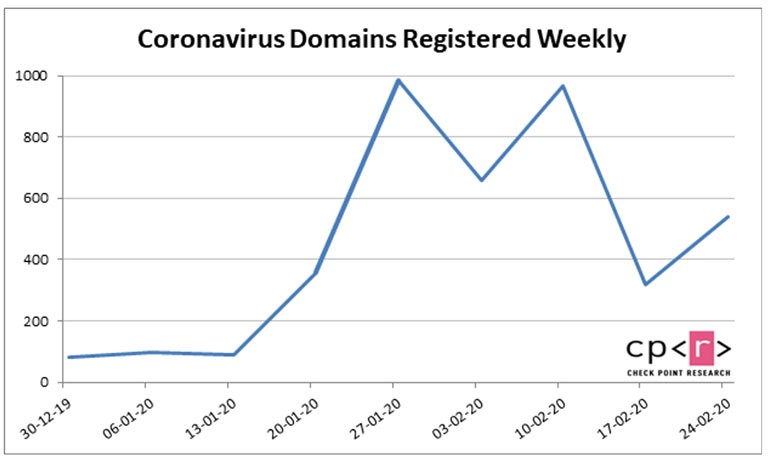

Check Point報告稱,自2020年初以來,已經註冊了與冠狀病毒相關的4,000多個域,其中許多域被懷疑是用於釣魚活動。

圖2:該圖顯示了從2020年初開始註冊的與冠狀病毒相關的域的數量。來源:Check Point

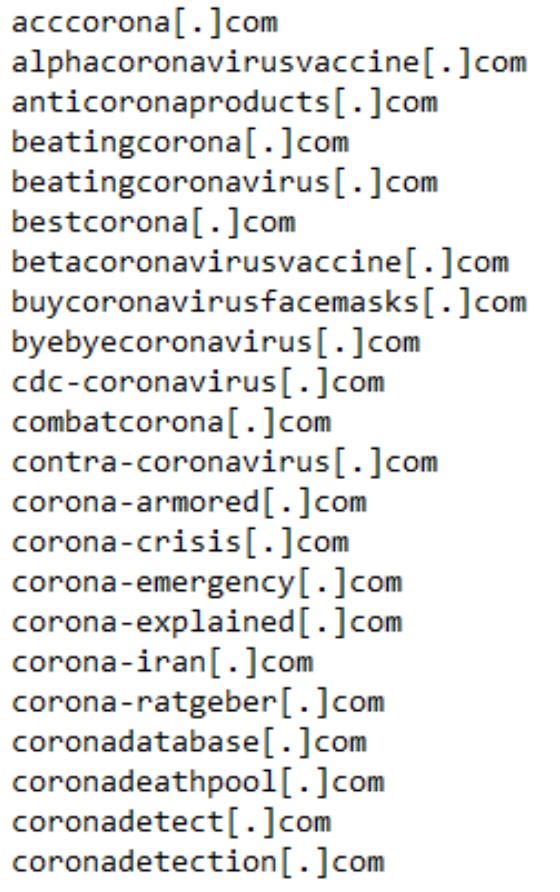

圖3:已知是惡意的冠狀病毒域

與冠狀病毒相關的垃圾郵件活動和評論機器人正在互聯網上蜂擁而至

關於令人恐懼的冠狀病毒的虛假新聞和虛假信息已經變成武器,不僅用於政治偏見,而且還用於網絡罪犯的活動。

每天都會發送有關COVID-19疫情的越來越多的垃圾郵件活動。他們將假裝來自提供有關冠狀病毒株合法信息的官方組織。提示接收者遵循黑幕鏈接,或打開文件附件。

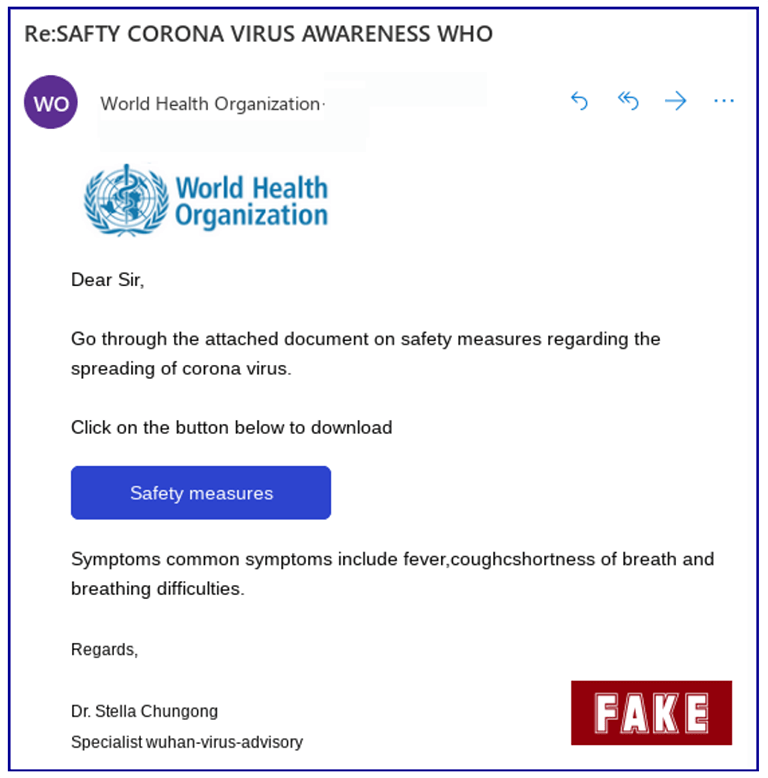

Sophos安全小組警告稱聲稱從世界衛生組織發送的有關冠狀病毒意識的電子郵件。該消息包含WHO徽標,並指出:

“通過所附文件中有關傳播日冕病毒的安全措施的文件。

點擊下面的按鈕下載

症狀常見的症狀包括發燒,呼吸急促和呼吸困難。”

圖4:該圖顯示了聲稱來自世界衛生組織的欺詐電子郵件。文字中充滿了拼寫和語法錯誤,這是詐騙活動的共同特徵。資料來源:Sophos

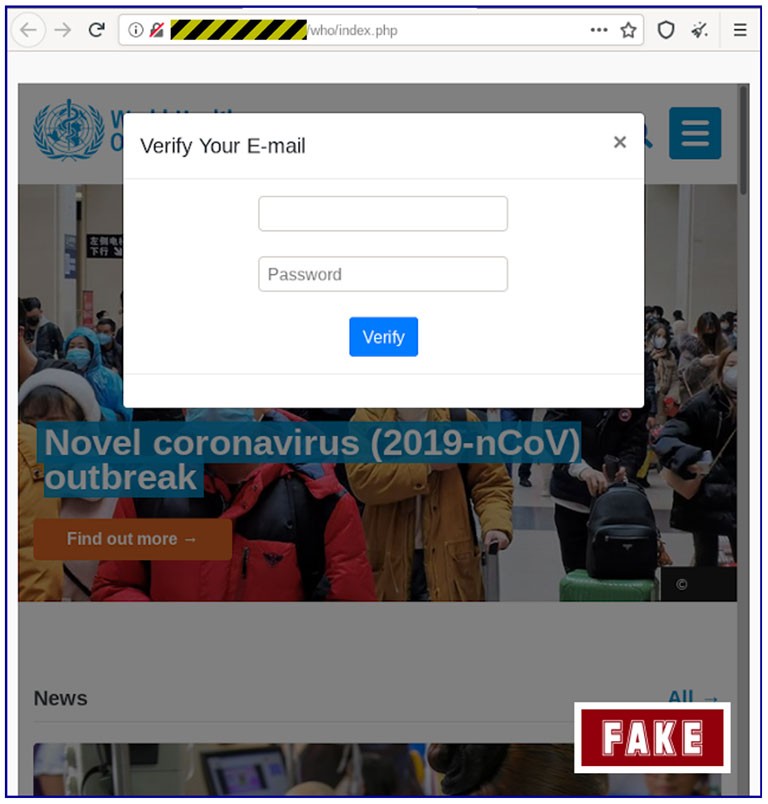

單擊鏈接後,您將被重定向到一個域名很奇怪的站點,該站點與WHO無關,並且也是一個非安全的HTTP站點。在背景中可以看到框架中呈現的WHO官方頁面,並在其頂部彈出電子郵件驗證表單。

圖5:該圖顯示了一旦您點擊了騙局電子郵件中包含的可疑鏈接,您將被重定向到該站點。點擊“驗證”後,您將再次被重定向,但這一次是轉到真實的WHO頁面。資料來源:Sophos

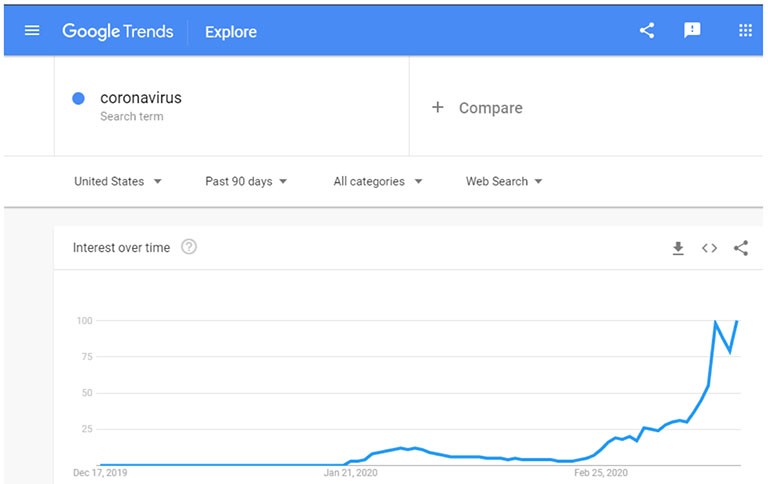

除了欺詐郵件之外,垃圾評論是另一種流行的方法。殭屍程序被編程為將“冠狀病毒”注入網站的評論部分,因為如今這是一個高度流行的搜索項。這樣一來,由於搜索算法的影響,不良的漫遊器將有助於大幅提升網頁排名。垃圾評論也可以在合法且值得信賴的網站上看到,因為它們吸引了大量讀者。通過在他們的評論部分中使用與冠狀病毒相關的內容作為誘餌,他們可以吸引更多毫無戒心的受害者。

圖6:圖片顯示“冠狀病毒”是Google上一個非常流行的搜索詞。

Emotet和Trickbot等威脅利用冠狀病毒新聞報導逃避檢測

根據2020年1月的報導,特洛伊木馬-Trickbot和Emotet都被利用有關特朗普總統彈each的新聞以文本形式偷偷溜走了使用AI或機器學習技術的安全軟件。由於該方案的效率,這兩個木馬都繼續使用它,因為它使它們看上去無害,並且AV無法檢測到它們所攜帶的惡意代碼。僅這次,他們添加的文字來自與冠狀病毒有關的新聞報導。

在仔細檢查Emotet和Trickbot樣本後,發現它們利用了CNN新聞中的新聞報導,並將其作為惡意軟件描述的一部分。打開惡意軟件文件的“屬性”窗口時,可以在“詳細信息”部分中查看有問題的信息。

事實證明,這種狡猾的技巧對於逃避具有AI(人工智能)和機器學習功能的安全軟件的檢測非常有用。

正在互聯網上傳播的其他冠狀病毒惡意軟件案例

Emotet和Trickbot木馬並不是唯一利用COVID-19病毒的惡意軟件。由於該流行病使人們渴望接收有關該病毒的新聞,因此它為有效的網絡攻擊奠定了良好的基礎。

例如,在使用可口可樂病毒感染和死亡交互式儀表板版本的可疑網站(由約翰·霍普金斯大學生產)中檢測到了竊取密碼的AZORult惡意軟件。

另一種冠狀病毒惡意軟件是Vicious Panda。它的創建者使用與COVID-19病毒相關的虛假文檔來傳播惡意軟件並獲取用戶的個人數據。負責該冠狀病毒惡意軟件的中國演員假裝從蒙古衛生部發送官方信息,旨在使受害者披露敏感數據。

也有一些惡意軟件的名稱帶有“冠狀病毒”或“ COVID-19”的情況。 CovidLock和CoronaVirus勒索軟件就是這類威脅的例子。對後者感到好奇的是,它實際上可能是一個雨刮器,充當KPOT Trojan安裝的封面。

由於COVID-19仍然是全球熱門話題,網絡騙子將不可避免地利用這種情況謀取利益。為確保您不會成為冠狀病毒惡意軟件的受害者,在線時應始終保持謹慎。您可以採取一些步驟來確保這種情況不會發生:

- 不要讓自己被電子郵件發件人的名字所迷惑。由於名稱不是合法性的真實指標,因此您應該將發件人的電子郵件與他們聲稱的真實組織或公司之一進行比較。

- 如果您認為它不適合您,請在點擊鏈接之前三思。

- 切勿在網站上輸入不需要的個人信息。如果懷疑您在虛假站點上共享了登錄憑據,則應盡快更改密碼。

- 通常,拼寫和語法錯誤是使攻擊者逃脫的原因。如果重要的組織或公司要通過電子郵件與您聯繫,則他們的信息中不會出現簡單的錯誤。

- 不必為遵循電子郵件的指示而感到壓力。無論系統提示您緊迫鏈接或打開附件的緊急程度如何,最好在遵從之前三思而後行。如有疑問,請進行必要的研究以核實電子郵件及其發送者的合法性,然後再進行任何草率的操作。