Cybercrooks drar nytta av den globala pandemin för att tjäna på Coronavirus Malware

Med Världshälsoorganisationen som officiellt förklarar COVID-19-infektionen som en pandemi, vidtar fler och fler länder runt om i världen extra åtgärder för att innehålla spridningen av viruset. Under denna krisetid har hackare utnyttjat chansen att utnyttja masspaniken kring Coronavirus-stammen för att sprida skadlig programvara och tjäna vinst.

Table of Contents

Fjärråtkomst kan visa sig vara ett hot för organisationer

På vissa platser införs landsomfattande karantän, vilket gör att många företag och organisationer inte har något annat alternativ än att göra sina anställda karantän själva hemma och arbeta på distans. Det är svårt för företag och organisationer att anpassa sina säkerhetsmodeller därefter på så kort tid. Eftersom tillgång och användbarhet har prioriterats framför online-säkerhet har risken för cyberattacker ökat avsevärt.

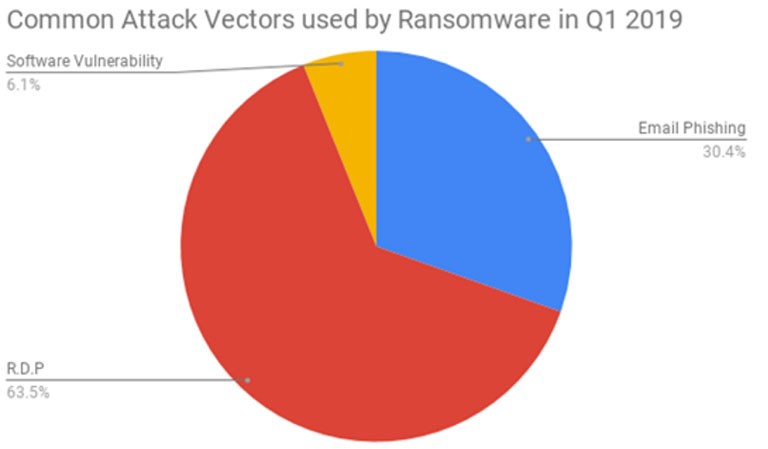

Det huvudsakliga problemet ligger inte i behovet av att tillhandahålla ett skalbart fjärrarbetsalternativ utan i nätverkssäkerhet. De flesta kommer att lita på RDP (fjärrskrivbord) och Enterprise VPN-åtkomstlösningar för att ansluta sig till sitt arbetsnätverk och servrar. Även om RDP är ett fantastiskt verktyg som ger dig möjlighet att ansluta till ett fjärrskrivbord och arbeta hemifrån, verkar det som om det var den mest föredragna attackvektorn för ransomware under det första kvartalet 2019. Dessutom är RDP-referenser kända att lätt skördas av angripare.

Figur 1: RDP toppar diagrammet över föredragna infektionsvektorer för ransomware under första kvartalet 2019. Källa: Coveware

När ett företag ger fjärrskrivbordstillgång för sina anställda att arbeta hemma, rekommenderas det starkt att återställa alla lösenord, välja starkare och välja en MFA (multifaktor-autentisering). Dessa krav är nödvändiga eftersom ett stort antal anställda gör misstaget att återanvända samma lösenord för mer än en onlinetjänst. Detta ökar chansen för att personlig information blir stulen och senare säljs på mörka webbmarknader.

En rapport från Cloudfare säger att på grund av det stora antalet människor som stannar hemma på en gång har den allmänna användningen av internet spikat på global skala:

"I takt med att fler människor arbetar hemifrån har topptrafiken i drabbade regioner i genomsnitt ökat med cirka 10%. I Italien, som har infört en rikstäckande karantän, ökar topptrafiken på Internet med 30%. Trafikmönstren har också förskjutits så att topptrafiken är förekommer tidigare på dagen i drabbade regioner."

Skadliga aktörer utnyttjar Coronavirus-utbrottet för phishing-syften

Ingen viktig global händelse har lämnats outnyttjad av cyberbrottslingar för phishing. Med COVID-19-epidemin som håller människor i ett konstant tillstånd av panik är det mycket lätt att locka intet ont om offer. Falska löften om väsentliga upptäckter och nyheter om Coronavirus-stammen presenteras för användarna i form av skuggiga länkar eller öppna infekterade filer. Allt de behöver göra är att klicka, och deras enheter kommer omedelbart att infekteras med skadlig kod från Coronavirus.

Enligt ActionFraud (National Fraud & Cyber Crime Reporting Center i Storbritannien) har Coronavirus-bedrägerier kostat offer över 800 000 £ bara för februari 2020.

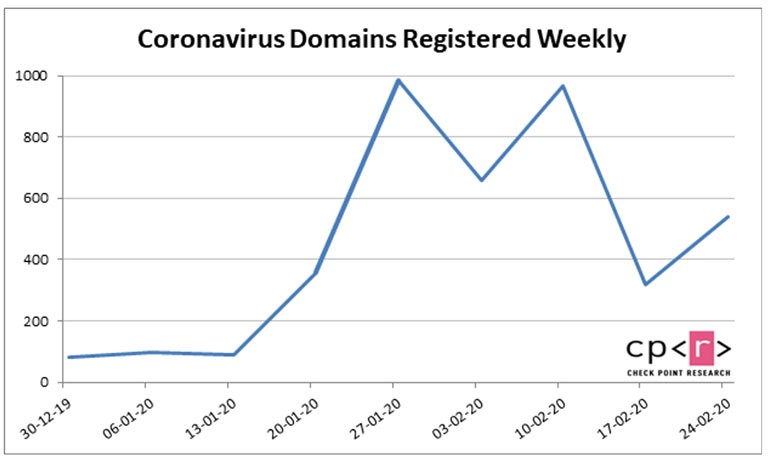

Check Point rapporterar att sedan början av 2020 har över 4 000 domäner relaterade till Coronavirus registrerats, av vilka många misstänks ha gjorts för nätfiskaktivitet.

Bild 2: Diagrammet visar antalet Coronavirus-relaterade domäner registrerade från början av 2020. Källa: Check Point

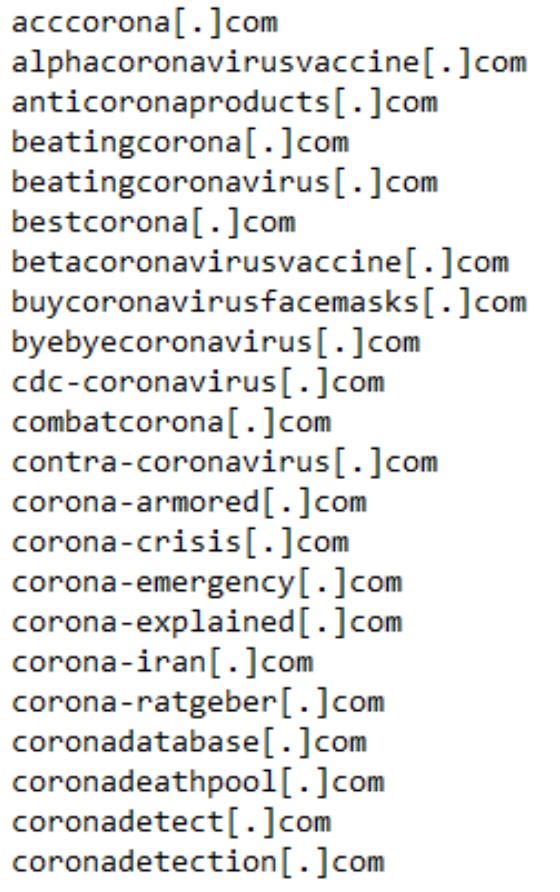

Bild 3: Coronavirus-domäner som är kända för att vara skadliga

Coronavirus-relaterade skräppostkampanjer och kommentarbots svärmar på internet

Falska nyheter och desinformation om det fruktade Coronavirus har förvandlats till vapen inte bara för politisk partiskhet utan också för cyberbrottsaktiviteter.

Fler och fler skräppostkampanjer beträffande COVID-19-utbrottet skickas dagligen. De låtsas vara från officiella organisationer som erbjuder legitim information om stammen Coronavirus. Mottagaren uppmanas att följa en skuggig länk eller öppna en filbilaga.

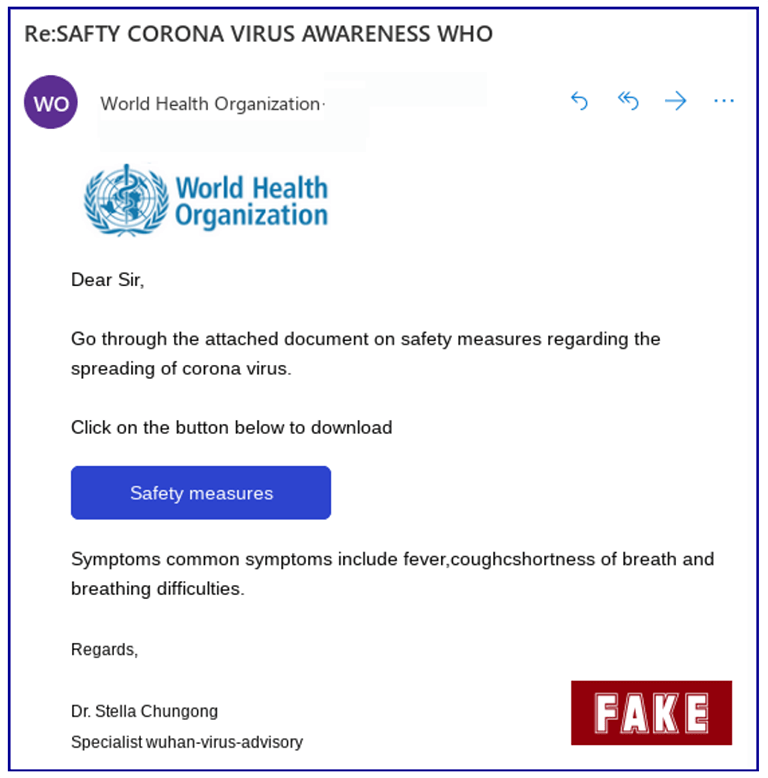

Sophos Security Team varnar för ett e-postmeddelande som påstår sig skickas från Världshälsoorganisationen angående medvetenhet om Coronavirus. Meddelandet innehåller WHO: s logotyp och anger:

"Gå igenom det bifogade dokumentet om säkerhetsåtgärder beträffande spridning av koronavirus.

Klicka på knappen nedan för att ladda ner

Vanliga symtom inkluderar feber, andhud i andan och andningssvårigheter. "

Bild 4: Bilden visar e-postmeddelandet om bedrägeri som kommer från Världshälsoorganisationen. Texten är full av stavnings- och grammatikfel, vilket är ett vanligt drag i scamkampanjer. Källa: Sophos

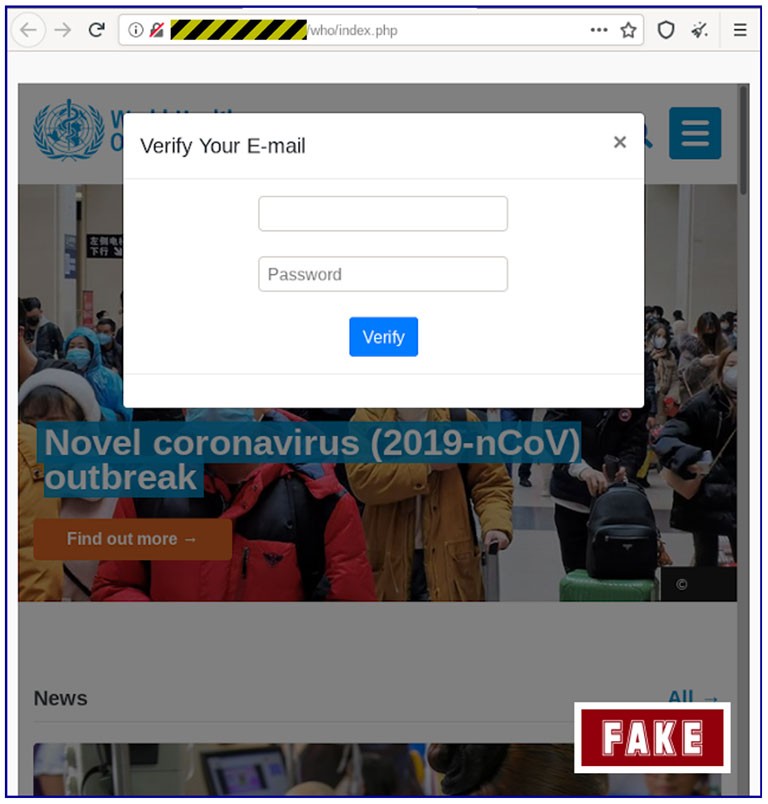

När du klickar på länken omdirigeras du till en webbplats med ett konstigt domännamn, som inte har någon anslutning till WHO, och är också en icke-säker HTTP-webbplats. I bakgrunden kan man se den officiella WHO-sidan som gjorts i en ram och ett popup-e-postverifieringsformulär ovanpå det.

Bild 5: Bilden visar webbplatsen du kommer att omdirigeras till när du följer den tvivelaktiga länken som ingår i bedrägeri-e-postmeddelandet. När du har klickat på Verifiera kommer du att omdirigeras ännu en gång, men den här gången till den verkliga WHO-sidan. Källa: Sophos

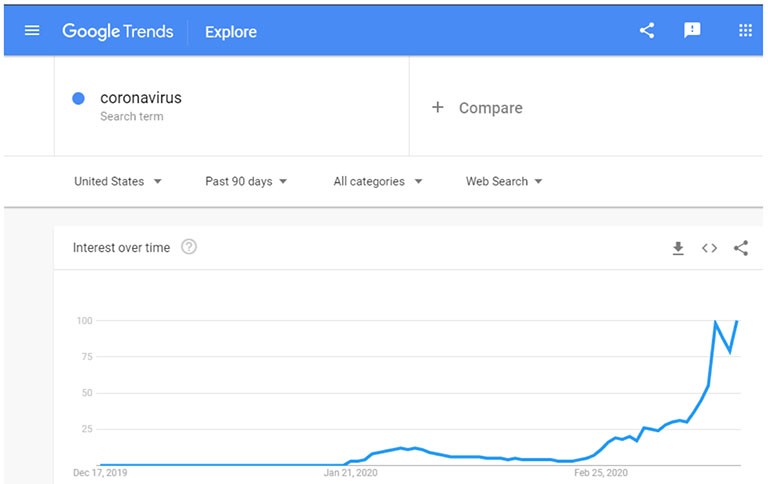

Bortsett från skräppostmeddelanden är kommentarspamming en annan populär metod. Bots är programmerade för att injicera 'Coronavirus' i kommentarsektionerna på webbplatser eftersom det är en mycket trendande sökartikel idag. Genom att göra det kommer den dåliga roboten att hjälpa till att rangordna sidan betydligt tack vare sökalgoritmer. Kommentarspamming kan också ses på legitima och pålitliga webbplatser eftersom de lockar många läsare. Genom att använda Coronavirus-relaterat innehåll som klick-bete i sina kommentaravsnitt kan de locka ännu mer intet ont om offer.

Bild 6: Bilden visar 'Coronavirus' som ett mycket trendande söktermer på Google.

Hot som Emotet och Trickbot använder nyheter från Coronavirus för att undvika upptäckt

Enligt rapporter från januari 2020 sågs båda trojanerna - Trickbot och Emotet med nyheter om president Trumps impeachment i form av text för att smyga förbi säkerhetsprogramvara som använder AI eller maskininlärningsteknik. På grund av effektiviteten i detta schema fortsätter båda trojanerna att använda det eftersom det gör att de verkar ofarliga och AV misslyckas med att upptäcka den skadliga koden de har. Bara den här gången kommer texten de lägger till från Coronavirus-relaterade nyheter.

Vid en närmare undersökning av Emotet- och Trickbot-prover upptäcktes att de använder nyheter från CNN-nyheter och inkluderar dem som en del av skadlig beskrivning. Informationen i fråga kan ses i avsnittet Detaljer när du öppnar Egenskapsfönstret för skadlig programfil.

Detta listiga trick visar sig vara användbart för att undvika upptäckt från säkerhetsprogramvara med AI (artificiell intelligens) och maskininlärningsfunktioner.

Andra Coronavirus skadliga fall som cirkulerar på internet

Emotet- och Trickbot-trojanerna är inte det enda skadliga skadliga programmet som drar nytta av COVID-19-stammen. Eftersom pandemin fick människor ivriga att få nyheter om viruset har den skapat en perfekt bas för effektiva cyberattacker.

Till exempel detekterades lösenordsstjälande AZORult-skadlig programvara på tvivelaktiga webbplatser som använde en version av den interaktiva instrumentpanelen för Coronavirusinfektioner och dödsfall (producerad av Johns Hopkins University).

En annan skadlig kod från Coronavirus är Vicious Panda. Tillverkarna använder falska dokument relaterade till COVID-19-viruset för att sprida skadlig programvara och få användarens personuppgifter. De kinesiska aktörerna som är ansvariga för detta skadliga program från Coronavirus låtsas skicka officiell information från det mongoliska hälsoministeriet och syftar till att få offret att avslöja känslig information.

Det finns också fall av skadlig kod som har 'Coronavirus' eller 'COVID-19' i namnet. Exempel på sådana hot är ransomware CovidLock och CoronaVirus. Det som är nyfiken på det senare är att det faktiskt kan vara en torkare som fungerar som ett lock för en KPOT Trojan-installation.

Eftersom COVID-19 fortsätter att vara ett globalt hett ämne kommer cyberkrök oundvikligen att utnyttja situationen till deras fördel. För att säkerställa att du inte blir offer för skadlig kod från Coronavirus bör du alltid vara försiktig när du är online. Här är några steg du kan vidta för att se till att detta inte händer:

- Låt dig inte luras av namnet på e-avsändaren. Eftersom namnet inte är en riktig indikator på legitimitet, bör du jämföra avsändarens e-postmeddelande till den verkliga organisationen eller företaget som de påstår sig vara.

- Tänk två gånger innan du klickar på en länk om det ser skyggt ut för dig.

- Ange aldrig personlig information på en webbplats som inte bör kräva sådan. Om du har misstankar om att du har delat inloggningsuppgifter på en falsk webbplats, bör du ändra dina lösenord så snart som möjligt.

- Ofta är stavnings- och grammatikfel det som ger angriparna bort. Om en viktig organisation eller företag skulle kontakta dig via e-post, skulle deras meddelande inte vara fullt av enkla misstag.

- Känn dig inte pressad att följa ett e-post instruktioner. Oavsett hur brådskande du uppmanas att följa en länk eller öppna en bilaga, skulle det vara bäst om du tänkte två gånger innan du följer. Om du är osäker, gör nödvändig forskning för att verifiera legitimiteten för e-postmeddelandet och dess avsändare innan du gör något utslag.