Cybercrooks nutzen die globale Pandemie, um von Coronavirus-Malware zu profitieren

Da die Weltgesundheitsorganisation die COVID-19-Infektion offiziell als Pandemie deklariert, ergreifen immer mehr Länder auf der ganzen Welt zusätzliche Maßnahmen, um die Ausbreitung des Virus einzudämmen. In dieser Zeit der Krise haben Hacker die Gelegenheit genutzt, die Massenpanik um den Coronavirus-Stamm auszunutzen, um Malware zu verbreiten und Gewinne zu erzielen.

Table of Contents

Der Fernzugriff kann sich als Bedrohung für Organisationen erweisen

An einigen Orten wird eine landesweite Quarantäne verhängt, so dass viele Unternehmen und Organisationen keine andere Wahl haben, als ihre Mitarbeiter zu Hause unter Quarantäne zu stellen und remote zu arbeiten. Für Unternehmen und Organisationen ist es schwierig, ihre Sicherheitsmodelle in so kurzer Zeit entsprechend anzupassen. Da Zugriff und Benutzerfreundlichkeit Vorrang vor Online-Sicherheit haben, hat das Risiko von Cyber-Angriffen erheblich zugenommen.

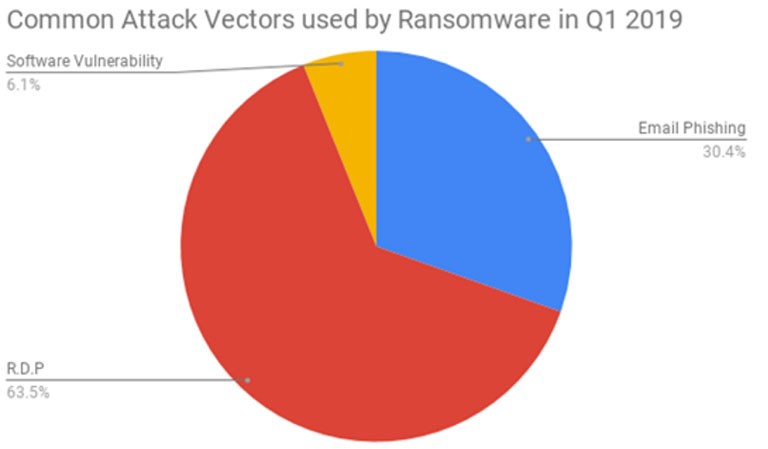

Das Hauptproblem liegt nicht in der Notwendigkeit, eine skalierbare Remote-Arbeitsoption bereitzustellen, sondern in der Netzwerksicherheit. Die meisten Menschen verlassen sich auf RDP- (Remotedesktop) und VPN-Zugriffslösungen für Unternehmen, um sich mit ihrem Arbeitsnetzwerk und ihren Servern zu verbinden. Während RDP ein großartiges Tool ist, mit dem Sie eine Verbindung zu einem Remotedesktop herstellen und von zu Hause aus arbeiten können, scheint es im ersten Quartal 2019 der am meisten bevorzugte Angriffsvektor für Ransomware gewesen zu sein. Darüber hinaus sind RDP-Anmeldeinformationen bekannt leicht von Angreifern geerntet werden.

Abbildung 1: RDP führt das Diagramm der bevorzugten Infektionsvektoren für Ransomware im ersten Quartal 2019 an. Quelle: Coveware

Wenn ein Unternehmen seinen Mitarbeitern Remotedesktopzugriff gewährt, damit sie zu Hause arbeiten können, wird dringend empfohlen, alle Kennwörter zurückzusetzen, stärkere Kennwörter auszuwählen und sich für eine MFA (Multi-Faktor-Authentifizierung) zu entscheiden. Diese Anforderungen sind erforderlich, da eine große Anzahl von Mitarbeitern den Fehler macht, dasselbe Kennwort für mehr als einen Onlinedienst wiederzuverwenden. Dies erhöht die Wahrscheinlichkeit, dass persönliche Informationen gestohlen und später auf dunklen Web-Marktplätzen verkauft werden.

In einem Bericht von Cloudfare heißt es, dass die allgemeine Nutzung des Internets aufgrund der großen Anzahl von Personen, die gleichzeitig zu Hause bleiben, weltweit zugenommen hat:

"Da immer mehr Menschen von zu Hause aus arbeiten, hat der Spitzenverkehr in den betroffenen Regionen im Durchschnitt um etwa 10% zugenommen. In Italien, das eine landesweite Quarantäne verhängt hat, ist der Spitzenverkehr im Internet um 30% gestiegen. Auch die Verkehrsmuster haben sich verschoben, so dass der Spitzenverkehr zunimmt in betroffenen Regionen früher am Tag auftreten. "

Böswillige Akteure nutzen den Coronavirus-Ausbruch für Phishing-Zwecke

Kein wichtiges globales Ereignis wurde von Cyberkriminellen für Phishing ungenutzt gelassen. Mit der COVID-19-Epidemie, die die Menschen in ständiger Panik hält, ist es sehr einfach, ahnungslose Opfer anzulocken. Falsche Versprechungen wesentlicher Entdeckungen und aktueller Nachrichten über den Coronavirus-Stamm werden den Benutzern in Form von zwielichtigen Links oder offenen infizierten Dateien angezeigt. Sie müssen lediglich klicken und ihre Geräte werden sofort mit Coronavirus-Malware infiziert.

Laut ActionFraud (Nationales Zentrum für die Meldung von Betrug und Cyberkriminalität in Großbritannien) haben Coronavirus-Betrug die Opfer allein für Februar 2020 über 800.000 GBP gekostet.

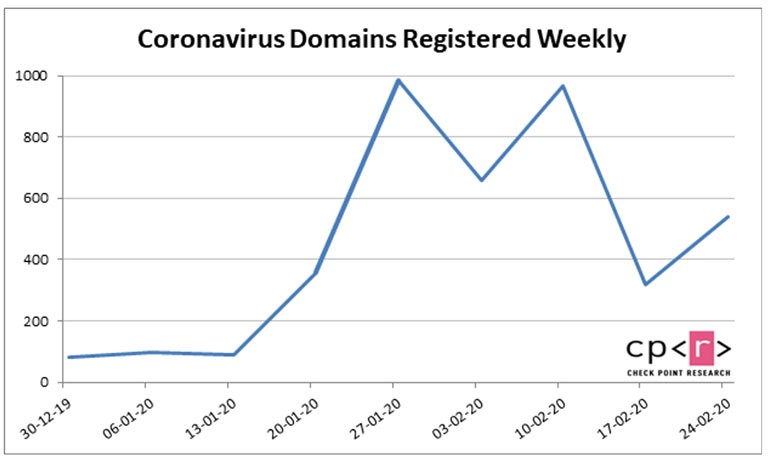

Check Point berichtet, dass seit Anfang 2020 über 4.000 Domains im Zusammenhang mit dem Coronavirus registriert wurden, von denen viele vermutlich für Phishing-Aktivitäten bestimmt sind.

Abbildung 2: Die Grafik zeigt die Anzahl der Coronavirus-bezogenen Domänen, die ab Anfang 2020 registriert wurden. Quelle: Check Point

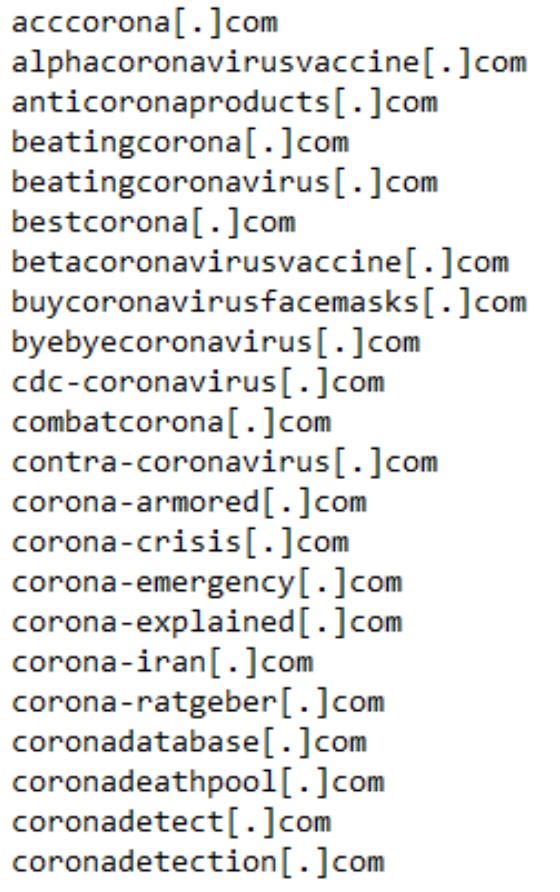

Abbildung 3: Coronavirus-Domänen, von denen bekannt ist, dass sie bösartig sind

Coronavirus-bezogene Spam-Kampagnen und Kommentar-Bots schwärmen im Internet

Gefälschte Nachrichten und Desinformationen über das gefürchtete Coronavirus haben sich nicht nur zu Waffen für politische Voreingenommenheit entwickelt, sondern auch für Aktivitäten von Cyberkriminellen.

Täglich werden immer mehr Spam-Kampagnen zum COVID-19-Ausbruch gesendet. Sie geben vor, von offiziellen Organisationen zu stammen, die legitime Informationen über den Coronavirus-Stamm anbieten. Der Empfänger wird aufgefordert, einem schattigen Link zu folgen oder einen Dateianhang zu öffnen.

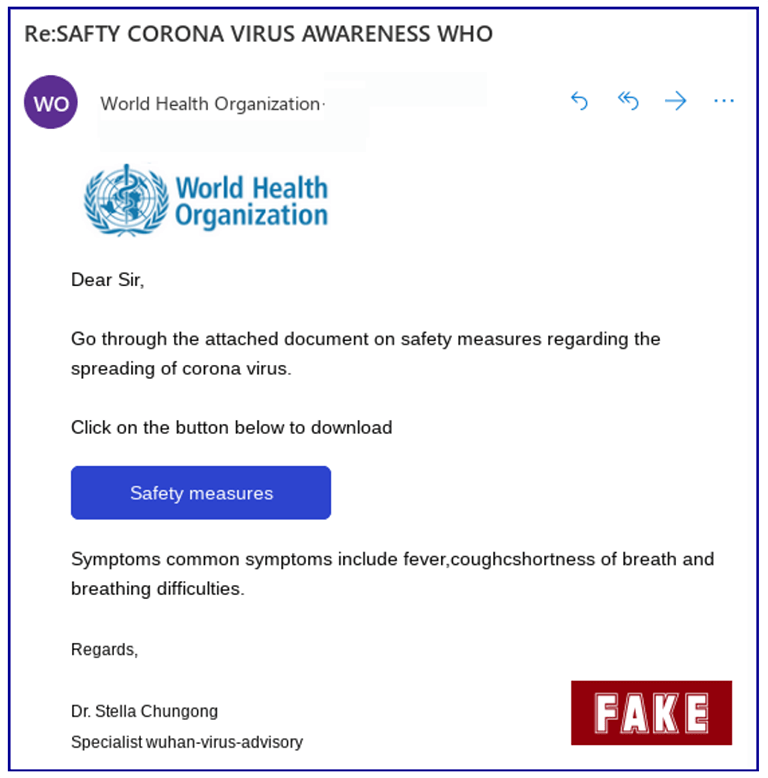

Das Sophos Security Team warnt vor einer E-Mail, die angeblich von der Weltgesundheitsorganisation bezüglich des Coronavirus-Bewusstseins gesendet wurde. Die Nachricht enthält das WHO-Logo und lautet:

"Lesen Sie das beigefügte Dokument über Sicherheitsmaßnahmen zur Verbreitung des Coronavirus.

Klicken Sie zum Herunterladen auf die Schaltfläche unten

Symptome Häufige Symptome sind Fieber, Atemnot und Atembeschwerden. "

Abbildung 4: Das Bild zeigt die Betrugs-E-Mail, die angeblich von der Weltgesundheitsorganisation stammt. Der Text ist voller Rechtschreib- und Grammatikfehler, was in Betrugskampagnen häufig vorkommt. Quelle: Sophos

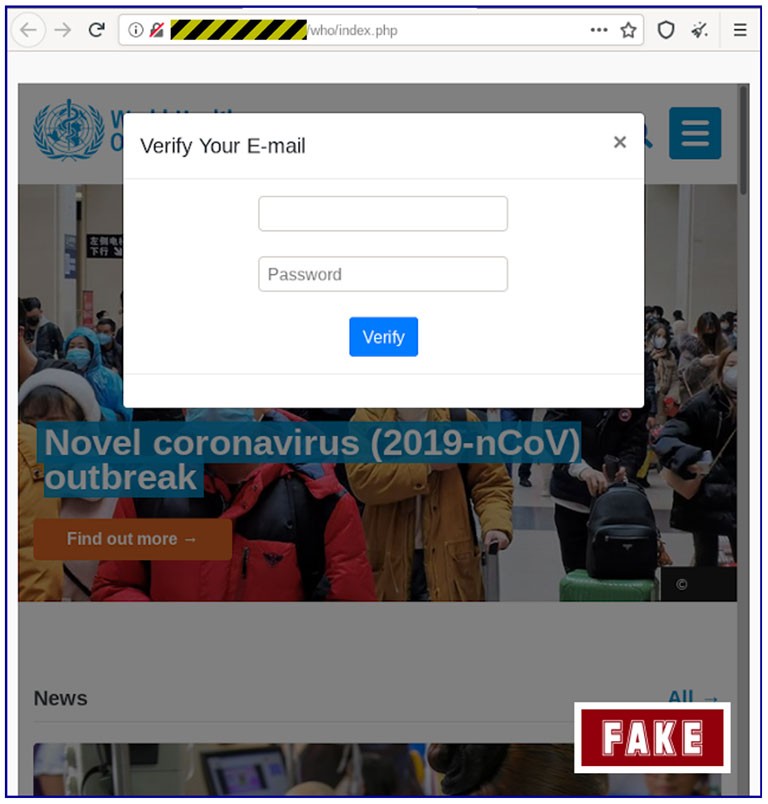

Sobald Sie auf den Link klicken, werden Sie zu einer Site mit einem seltsamen Domainnamen weitergeleitet, die keine Verbindung zur WHO hat und auch eine nicht sichere HTTP-Site ist. Im Hintergrund ist die offizielle WHO-Seite zu sehen, die in einem Frame gerendert wurde, und ein Popup-E-Mail-Bestätigungsformular darüber.

Abbildung 5: Das Bild zeigt die Site, zu der Sie weitergeleitet werden, sobald Sie dem zweifelhaften Link in der Betrugs-E-Mail folgen. Nachdem Sie auf "Überprüfen" geklickt haben, werden Sie erneut weitergeleitet, diesmal jedoch zur echten WHO-Seite. Quelle: Sophos

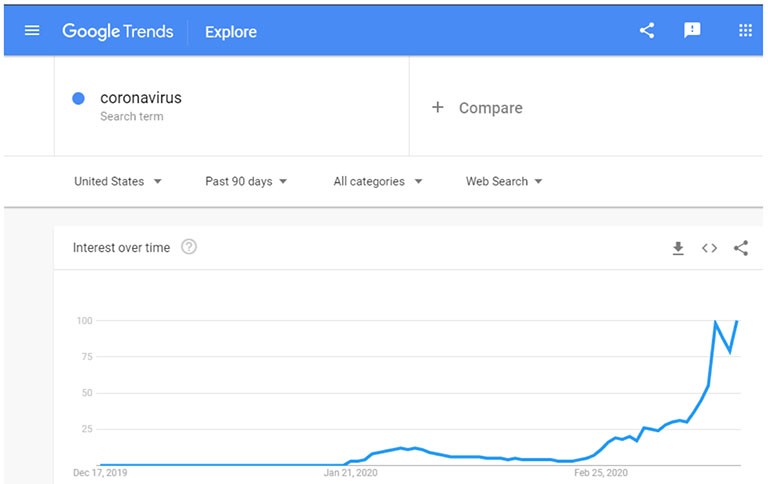

Neben Betrugs-E-Mails ist das Spammen von Kommentaren eine weitere beliebte Methode. Bots sind so programmiert, dass sie "Coronavirus" in die Kommentarbereiche von Websites einfügen, da dies heutzutage ein sehr beliebter Suchbegriff ist. Auf diese Weise hilft der fehlerhafte Roboter dank Suchalgorithmen dabei, die Seite deutlich zu verbessern. Kommentar-Spam kann auch auf legitimen und vertrauenswürdigen Websites gesehen werden, da sie viele Leser anziehen. Durch die Verwendung von Coronavirus-bezogenen Inhalten als Klick-Köder in ihren Kommentarbereichen können sie noch ahnungslosere Opfer anlocken.

Abbildung 6: Das Bild zeigt "Coronavirus" als einen sehr beliebten Suchbegriff bei Google.

Bedrohungen wie Emotet und Trickbot verwenden Coronavirus-Nachrichten, um der Erkennung zu entgehen

Berichten aus dem Januar 2020 zufolge nutzten sowohl Trojaner - Trickbot als auch Emotet Nachrichten über die Amtsenthebung von Präsident Trump in Form von Text, um sich an Sicherheitssoftware vorbei zu schleichen, die KI- oder maschinelle Lerntechnologie verwendet. Aufgrund der Effizienz dieses Schemas verwenden beide Trojaner es weiterhin, da es sie harmlos erscheinen lässt und AV den von ihnen übertragenen Schadcode nicht erkennt. Nur dieses Mal stammt der Text, den sie hinzufügen, aus Nachrichten im Zusammenhang mit Coronavirus.

Bei näherer Betrachtung der Emotet- und Trickbot-Beispiele wurde festgestellt, dass sie Nachrichten aus CNN-Nachrichten verwenden und diese als Teil der Malware-Beschreibung aufnehmen. Die betreffenden Informationen werden beim Öffnen des Eigenschaftenfensters der Malware-Datei im Abschnitt Details angezeigt.

Dieser listige Trick erweist sich als nützlich, um der Erkennung durch Sicherheitssoftware mit KI (künstliche Intelligenz) und maschinellen Lernfunktionen zu entgehen.

Andere Coronavirus-Malware-Fälle, die das Internet verbreiten

Die Emotet- und Trickbot-Trojaner sind nicht die einzige Malware, die den COVID-19-Stamm nutzt. Da die Pandemie die Menschen dazu brachte, Nachrichten über das Virus zu erhalten, hat sie eine perfekte Grundlage für effektive Cyberangriffe geschaffen.

Beispielsweise wurde die AZORult-Malware, die Kennwörter stiehlt, auf zweifelhaften Websites entdeckt, auf denen eine Version des interaktiven Dashboards für Coronavirus-Infektionen und -Todesfälle (erstellt von der Johns Hopkins University) verwendet wurde.

Eine weitere Coronavirus-Malware ist Vicious Panda. Die Entwickler verwenden gefälschte Dokumente im Zusammenhang mit dem COVID-19-Virus, um schädliche Software zu verbreiten und die persönlichen Daten des Benutzers abzurufen. Die chinesischen Akteure, die für diese Coronavirus-Malware verantwortlich sind, geben vor, offizielle Informationen des mongolischen Gesundheitsministeriums zu senden, um das Opfer dazu zu bringen, sensible Daten offenzulegen.

Es gibt auch Fälle von Malware, deren Name "Coronavirus" oder "COVID-19" enthält. Beispiele für solche Bedrohungen sind die CovidLock- und CoronaVirus-Ransomware. Was an letzterem merkwürdig ist, ist, dass es sich möglicherweise tatsächlich um einen Scheibenwischer handelt, der als Abdeckung für eine KPOT-Trojaner-Installation dient.

Da der COVID-19 weiterhin ein weltweit heißes Thema ist, werden Cybercrooks die Situation unweigerlich zu ihrem Vorteil ausnutzen. Um sicherzustellen, dass Sie nicht Opfer von Coronavirus-Malware werden, sollten Sie im Internet immer vorsichtig sein. Hier sind einige Schritte, die Sie unternehmen können, um sicherzustellen, dass dies nicht geschieht:

- Lassen Sie sich nicht vom Namen des E-Mail-Absenders täuschen. Da der Name kein wirklicher Indikator für die Legitimität ist, sollten Sie die E-Mail-Adresse des Absenders mit der E-Mail der tatsächlichen Organisation oder Firma vergleichen, für die er sich ausgibt.

- Überlegen Sie zweimal, bevor Sie auf einen Link klicken, wenn dieser für Sie zwielichtig erscheint.

- Geben Sie niemals persönliche Informationen auf einer Website ein, für die dies nicht erforderlich sein sollte. Wenn Sie den Verdacht haben, dass Sie Anmeldeinformationen auf einer gefälschten Website geteilt haben, sollten Sie Ihre Passwörter so schnell wie möglich ändern.

- Rechtschreib- und Grammatikfehler verraten Angreifer häufig. Wenn eine wichtige Organisation oder Firma Sie per E-Mail kontaktieren würde, wäre ihre Nachricht nicht voller einfacher Fehler.

- Fühlen Sie sich nicht gezwungen, den Anweisungen einer E-Mail zu folgen. Unabhängig davon, wie dringend Sie aufgefordert werden, einem Link zu folgen oder einen Anhang zu öffnen, ist es am besten, wenn Sie vor dem Einhalten zweimal darüber nachdenken. Führen Sie im Zweifelsfall die erforderlichen Nachforschungen durch, um die Legitimität der E-Mail und ihres Absenders zu überprüfen, bevor Sie etwas Unüberlegtes tun.