A Ryuk Ransomware káoszt teremt: célozza meg a kormányokat és a kórházi intézményeket

Table of Contents

Mély betekintés a Ryuk Ransomware-be

A Ryuk ransomware egy fejlett számítógépes fenyegetés, amelyet kihasználtak a rendszerek beszivárgásának módjaira, és kifejezetten a kormányzati intézményekre és kórházakra. Vannak, akik felismerik a nevet egy népszerű japán mangaból. Felhívjuk a figyelmét, hogy semmi köze sincs az említett mangához, csak a neve.

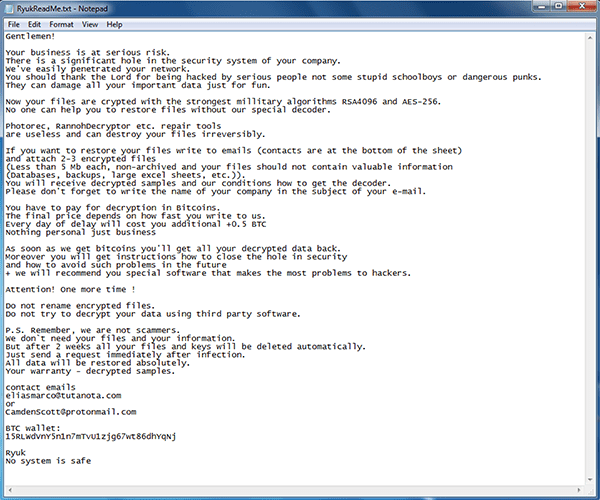

Miután a Ryuk ransomware felbukkan, megtalálja az összes fájlt hozzáadott ".ryk" kiterjesztéssel. Amint a helyére kerül, az adatok használhatatlanná válnak. A fertőzés RSA (aszimmetrikus) és AES (szimmetrikus) titkosítási algoritmusok segítségével rögzíti a fájlokat. Amint az adatok titkosítva vannak, felvált egy váltságdíjjegyzést az asztalon. A zárolt adatokat tartalmazó mappákban is megjelenik. RyukReadMe-nek hívják, és vagy ".html" vagy ".txt" fájl. A pontos váltságdíjas üzenet az áldozat típusától függ. A kidolgozáshoz Ryuk különböző üzeneteket hagy a vállalatoknak vagy hasonló hatóságoknak (egészségügyi intézmények, kormányok és így tovább). A két különféle megjegyzés a következő:

Egy nehéz választással szembesülsz. El kell döntenie, hogy bízik-e a kiberkísértő megbízhatóságban, és meg kell fizetnie a váltságdíjat. Vagy ne tegye meg, és hagyja el fájljait. A szakértők arra szólítják fel az utóbbi választását. Mindig emlékezz, hogy számítógépes bűnözőkkel foglalkozik, és nem bízhatnak benne.

Ryuk Ransomware kitörések

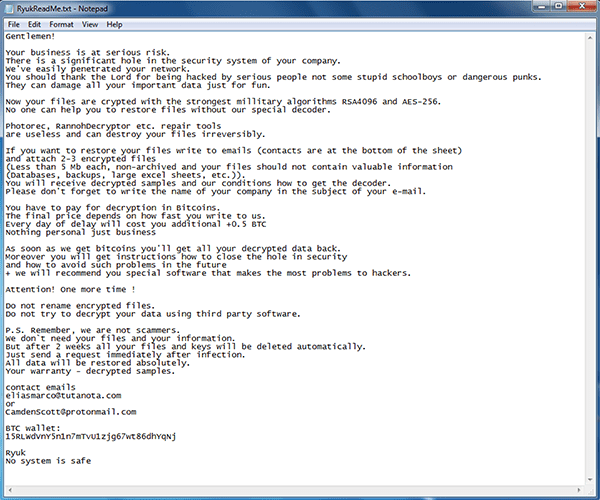

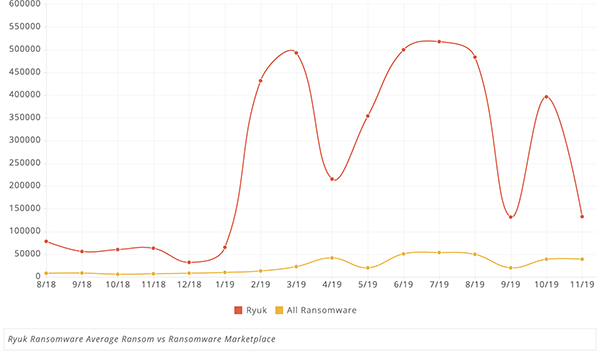

A Ryuk viszonylag rövid élettartama alatt lenyűgöző áldozatok listáját állította . Először fedezték fel 2018 augusztusában, és 2019-ben a ransomware támadások több mint 18% -át tette ki.

A Ryuk részesedése a ransomware piacon 2019-ben - Forrás: Coveware.com.

Az alábbiakban felsoroljuk néhány Ryuk célját:

- Riviera Beach (2019. május)

- Lake City (2019. június)

- Tampa Radio (2019. június)

- Grúziai bíróságok (2019. június)

- La Porte megye (2019. július)

- Syracuse Iskola (2019. július)

- Onondaga megyei könyvtár (2019. július)

- Butler megyei könyvtár (2019. július)

- Collierville, TN-ben fertőzött (2019. július)

- Henry County, GA (2019. július)

- Lawrenceville, GA rendőrség (2019. július)

A Riviera Beach támadása után 600 000 dollárt nyert. A Lake City egy 460 000 dollárt, a La Porte pedig 130 000 dollárt hozott. A pontos váltságdíj, a fenyegetés igénye, az áldozatok között változik. A becslések szerint eddig a Ryuk 300 millió dollárhoz közelített kifizetési igényeket támasztott alá.

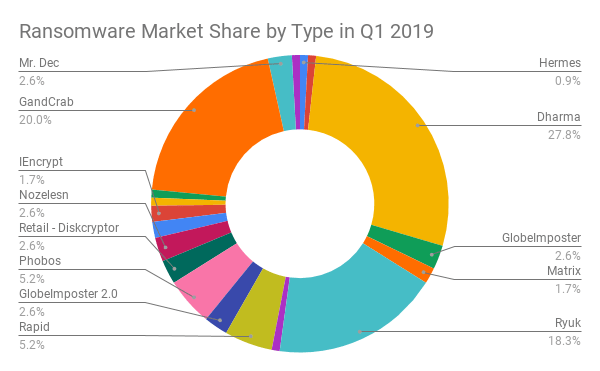

A Ryuk meghökkentő váltságdíj-igényeivel más ismert ismert ransomware fenyegetések fölé emelkedik - Forrás: Coveware.com.

Ryuk Ransomware átlagos Ransom összehasonlítva a Ransomware Marketplace-del - Forrás: Coveware.com.

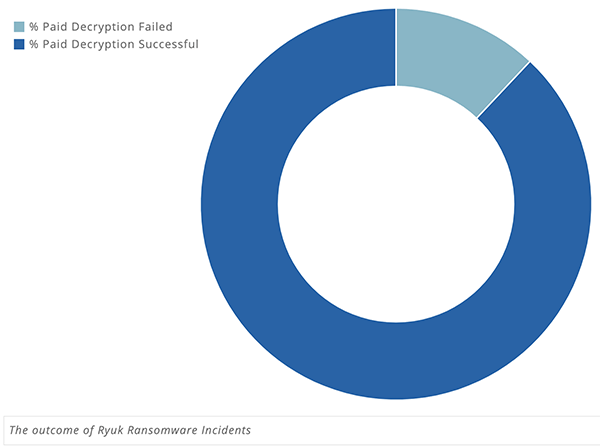

Ami a ransomware-t illeti, a váltságdíj-fizetés nem mindig egyenlő az adatok visszafejtésének. A legtöbb hasonló fenyegetés általában nem követi az ígéretüket, hogy pénzük megérkezésekor megkapja a dekódoló kulcsot. A kiberkutatók szerint a Ryuk ebben az értelemben megbízhatóbb, mint más ilyen fertőzések. Az esetek 88% -ában a fizetés sikeres visszafejtéshez vezet.

A 'Ryuk ransomware' eredménye - Forrás: Coveware.com.

Ryuk feltört 80 000 számítógépet 110 ápolási házban és kórházban az Egyesült Államokban

A Ryuk internetes pestisét orosz hackerek indították el. 2019. november 17-én a Wisconsin városában, Milwaukee-ben székhellyel rendelkező Virtual Care Provider Inc. (VCPI) felhő-tároló társaság a váltságdíjas programok áldozatává vált. A támadás szörnyű következményekkel járt . A Virtual Care Provider Inc. képviselője szerint a támadás több mint 80 000 számítógép korrupcióját eredményezte. És 110 kórház és ápolóház romlott, és nem tudtak megfelelő betegellátást biztosítani.

Alapvetően a Ryuk által több ápolási otthonban és kórházban megtámadott rendszer életét az egyensúlyban lógta. A támadás 45 államot ért el, és akkoriban megállította ezen létesítmények képességét ügyfeleik és betegeik gondozására. Szerencsére néhány létesítménynél volt pénzük a váltságdíj megfizetésére, ám mások úgy vélik, hogy elveszítették néhány kritikus adatát.

Hogyan jutott el a Ryuk Ransomware a vállalati szerverekbe?

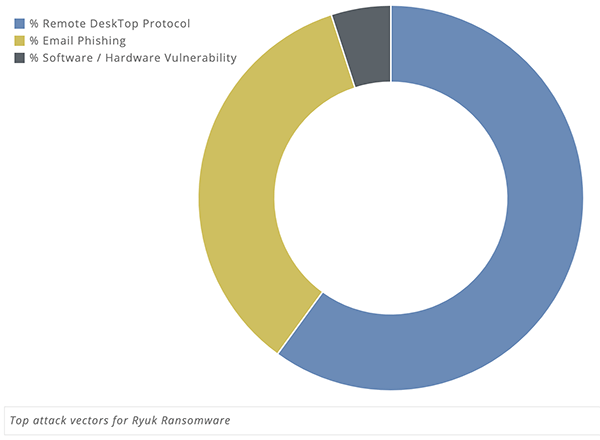

A Ryuk ransomware megtévesztést és finomságot alkalmazott a szerverek betolakodására. A hackerek hónapjaiba telt az adathalász e-mailek küldése az alkalmazottaknak. Az e-mailek rosszindulatú mellékleteket tartalmaztak, és rájuk kattintva az alkalmazottak felajánlották a ransomware szoftvert a vállalat belső szervereire. Ez lehetővé tette az orosz hackerek számára, hogy lépésről lépésre megragadják az irányítást.

Ez egy olyan stratégia, amellyel a Ryuk gyakran fordul - adathalász e-mailekhez. Egy másik lehetőség a távoli asztali protokoll hozzáférésének használata. Azok a vállalatok, amelyek lehetővé teszik az alkalmazottak számára, hogy távoli hozzáférésen keresztül hozzáférjenek hálózatához, anélkül, hogy megfelelő védelmet kapnának, hajlamosabbak a Ryukhoz hasonló fenyegetésekre.

Ryuk Ransomware Common Attack vektorok - Forrás: Coveware.com.

A Ryuk csepegtető egyaránt tartalmaz 32 bites és 64 bites hasznos terheléseket. A célzott rendszertől függően kiválasztja, melyiket használja. A hasznos teher leejtése előtt ellenőrzi az operációs rendszer verzióját, majd a megfelelő módon jár el.

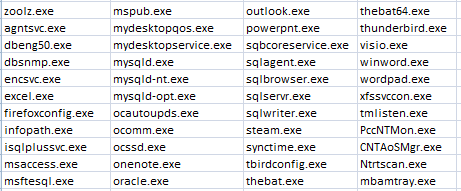

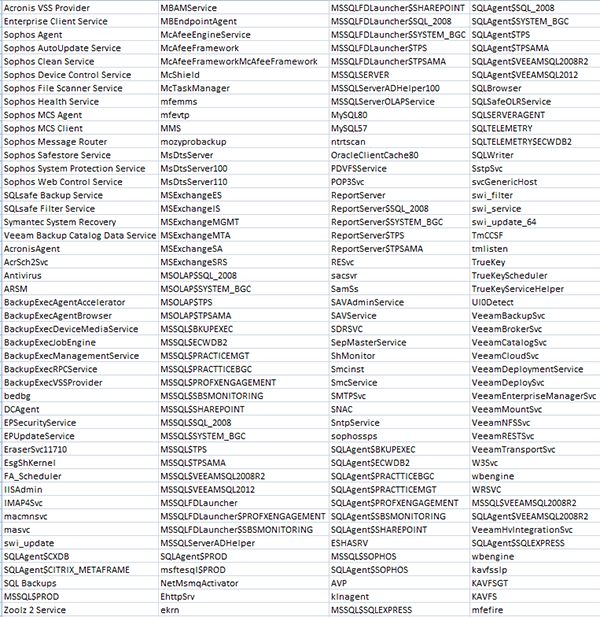

A fenyegetés után a folyamat leállítja és letiltja a különféle folyamatokat és szolgáltatásokat. Ezek általában egy előre meghatározott listán vannak, és általában antivírus eszközök, adatbázisok, biztonsági mentések és más szoftverek területén vannak.

A Ryuk ransomware által letiltott szolgáltatások listája - forrás: Zscaler.com.

A Ryuk ransomware által lezárt folyamatok listája - forrás: Zscaler.com.

A Ryuk Ransomware miatt nem gondozott betegek

A ransomware megtámadta a felhőalapú adattároló társaságot, amely a kórház szervereit tárolja. Az adattároló cég titkosítja az összes adatot, beleértve az orvosi nyilvántartásokat és a gyógyszeres kezelés adatait. Miután a Ryuk ransomware átvette az irányítást a társaság szerverein, a VCPI nem tudott hozzáférni a betegek nyilvántartásaihoz, a számlázási adatokhoz, az e-mail és telefon rendszerekhez, a bérszámfejtési műveletekhez és még az alapvető internetes szolgáltatásokhoz sem. A kiberrablók 14 millió dolláros váltságdíjat követeltek. Mivel ez az ár túl meredek volt a VCPI számára, nem fizettek fel. Ez számtalan beteghez vezette, hogy nem kapják meg a szükséges ellátást. A Ryuk ransomware számos ember életét ténylegesen veszélyeztette.

A Prosegur nevű magánbiztonsági társaság szintén a Ryuk ransomware áldozata lett. A fertőzés támadása eredményeként a cég weboldalai offline módba álltak több régióban. A ransomware miatt a biztonsági riasztások nem működnek! A Prosegur ügyfelek a Twitterbe jutottak, hogy megosztják, hogy riasztásuk nem működik, és otthonukban már nem érzik magukat biztonságban. Ryuk ransomware-vel rendelkeznek, hogy köszönetet mondjanak érte.

A szakértők úgy vélik, hogy a Ryuk ransomware célja nem az adatok ellopása önmagában, hanem az infrastruktúra, pontosabban a kiszolgálók letiltása és a karfufu létrehozása. A holland Nemzeti Kiberbiztonsági Központ jelentései szerint a Ryuk ransomware körülbelül 1800 nagy szervezetet támadtak meg a világon. A Ryuk ransomware "típusa" az előnyben részesített áldozat. A mögötte levő bűnözők hajlamosak támadások lebonyolítására a kormány, az oktatás és az egészségügyi intézmények ellen, az energia, víz, közművek elosztásával foglalkozó intézmények ellen - iparágak olyan területeken, mint az építőipar, vegyipar, egészségügy, élelmiszer, szórakozás és a kritikus infrastruktúra. .

2019 márciusában egy grúziai megyében, az USA-ban, a Ryuk ransomware 400 000 dollárt vitt el. A ransomware lezárta az adatait, és a meredek váltságdíjat követelte, ahogy a ransomware fenyegetések általában. Mivel nem voltak biztonsági másolatai, eleget tettek és fizettek. Szerencsére a megye megkapta a megfelelő visszafejtési kulcsot, és minden adatát megszerezte. Ugyanakkor nem ez a helyzet a legtöbb egyéb ransomware támadás esetén. Általában nem számít, fizet-e vagy sem. Ezért javasolják a szakértők a szabályok betartását, és azt javasolják, hogy mindig készítsen biztonsági másolatot az adatokról, és használja fel a szükséges kártevőirtó erőforrásokat a ransomware támadások kiküszöbölése érdekében.