Ryuk Ransomware crea caos: apunta a instituciones gubernamentales y hospitalarias

Table of Contents

Una mirada profunda al Ryuk Ransomware

El ransomware Ryuk es una amenaza informática avanzada que se ha aprovechado para infiltrarse en los sistemas y atacar específicamente a instituciones gubernamentales y hospitales. Algunos pueden reconocer el nombre de un popular manga japonés. Tenga en cuenta que no tiene nada que ver con dicho manga, sino su nombre.

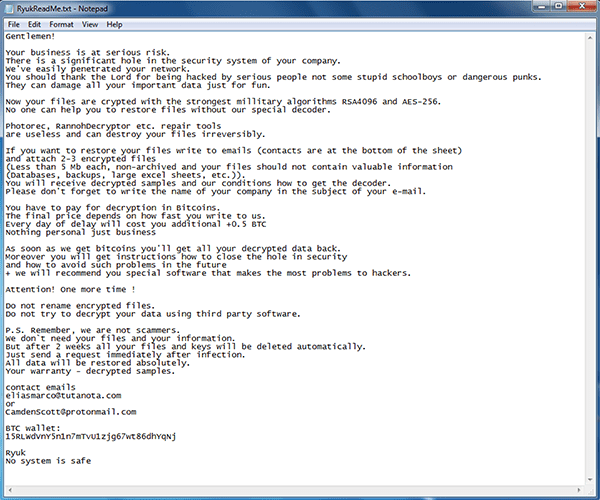

Después de que se produzca el ataque de Ryuk ransomware, encontrará todos sus archivos con una extensión ".ryk" agregada. Una vez que está en su lugar, sus datos se vuelven inutilizables. La infección bloquea sus archivos con la ayuda de los algoritmos de cifrado RSA (asimétrico) y AES (simétrico). Tan pronto como sus datos se cifran, descubre una nota de rescate en su escritorio. También aparece en cada carpeta que contiene datos bloqueados. Se llama RyukReadMe, y es un archivo ".html" o ".txt". El mensaje de rescate exacto que reciba depende del tipo de víctima que sea. Para elaborar, Ryuk deja diferentes mensajes para empresas o autoridades similares (instituciones de salud, gobiernos, etc.). Las dos notas diferentes son las siguientes:

Te enfrentas a una elección difícil. Debes decidir si confiar en la confiabilidad de los extorsionistas cibernéticos y pagar el rescate. O, no hacerlo, y abandonar sus archivos. Los expertos lo instan a elegir este último. Siempre recuerde que está tratando con cibercriminales, y no se puede confiar en ellos.

Brotes de Ryuk Ransomware

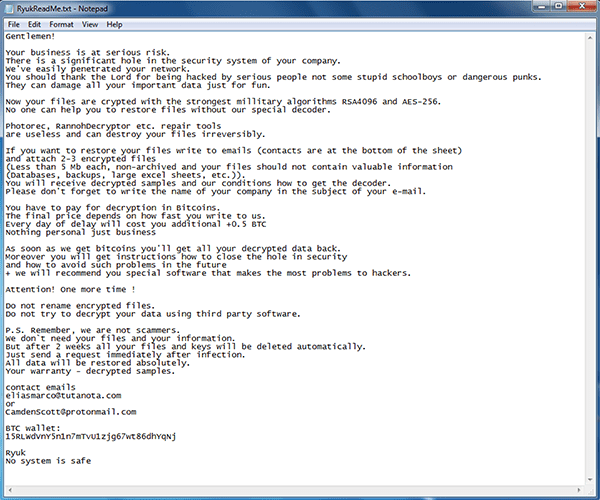

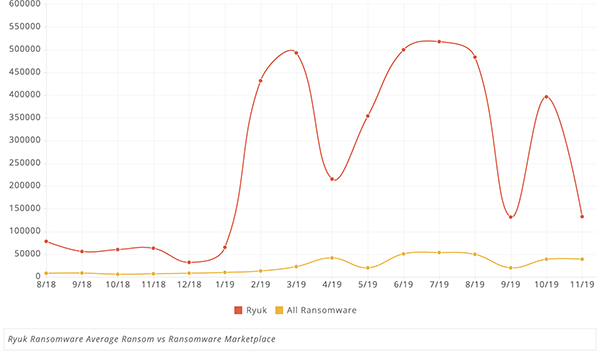

Ryuk ha reclamado una impresionante lista de víctimas en su vida útil relativamente corta. Se descubrió por primera vez en agosto de 2018, y en 2019, representó más del 18% de los ataques de ransomware.

La participación de Ryuk en el mercado de ransomware en 2019 - Fuente: Coveware.com.

A continuación se muestra una lista de algunos de los objetivos de Ryuk:

- Riviera Beach (mayo 2019)

- Lake City (junio de 2019)

- Radio Tampa (junio de 2019)

- Tribunales de Georgia (junio de 2019)

- Condado de La Porte (julio de 2019)

- Syracuse School (julio de 2019)

- Biblioteca del condado de Onondaga (julio de 2019)

- Biblioteca del condado de Butler (julio de 2019)

- Collierville, TN infectado (julio de 2019)

- Condado de Henry, GA (julio de 2019)

- Departamento de policía de Lawrenceville, GA (julio de 2019)

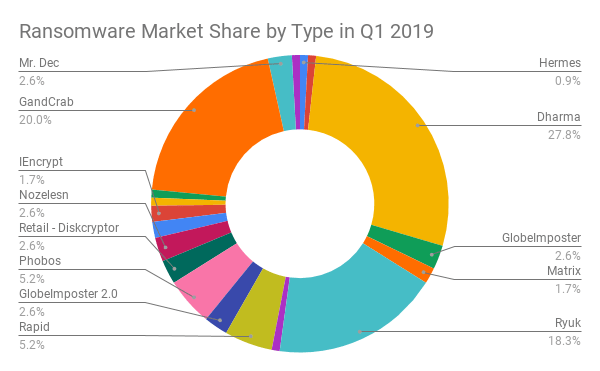

Del ataque de Riviera Beach, obtuvo $ 600,000. El Lake City trajo $ 460,000, y La Porte - $ 130,000. La cantidad exacta de rescate, la amenaza exige, varía entre las víctimas. Se ha estimado que, hasta ahora, Ryuk ha hecho demandas por pagos cercanos a los $ 300 millones.

Ryuk supera a otras amenazas de ransomware conocidas con sus asombrosas demandas de rescate - Fuente: Coveware.com.

Ryuk Ransomware Ransom promedio en comparación con Ransomware Marketplace - Fuente: Coveware.com.

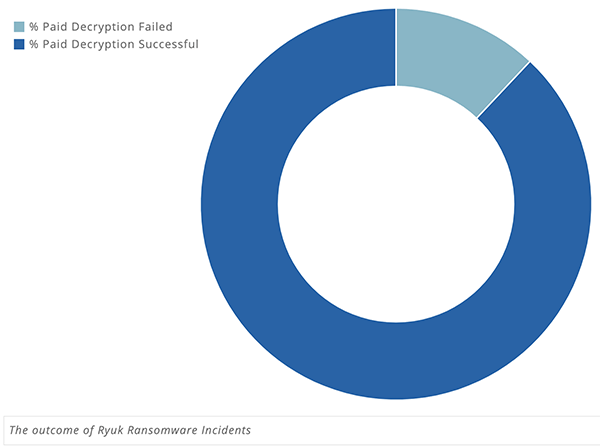

Cuando se trata de ransomware, el pago de rescate no siempre equivale al descifrado de datos. La mayoría de las amenazas similares tienden a no cumplir sus promesas de enviarle la clave de descifrado al recibir su dinero. Según los investigadores cibernéticos, Ryuk tiende a ser más confiable en ese sentido que otras infecciones similares. En el 88% de los casos, el pago conduce a un descifrado exitoso.

El resultado del 'Ryuk ransomware' - Fuente: Coveware.com.

Ryuk pirateó 80,000 computadoras en 110 hogares de ancianos y hospitales en los EE. UU.

La piratería cibernética de Ryuk fue lanzada por hackers rusos. El 17 de noviembre de 2019, la empresa de alojamiento en la nube Virtual Care Provider Inc. (VCPI), con sede en Milwaukee, Wisconsin, se convirtió en víctima del ransomware. Ese ataque trajo terribles consecuencias . Según un representante de Virtual Care Provider Inc., el ataque contra ellos resultó en la corrupción de más de 80,000 computadoras. Y 110 hospitales y hogares de ancianos quedaron paralizados y no pudieron proporcionar la atención adecuada al paciente.

Fundamentalmente, los sistemas atacados por Ryuk en varios hogares de ancianos y hospitales dejaron vidas en la balanza. El ataque llegó a 45 estados y, en ese momento, detuvo la capacidad de esas instalaciones para atender a sus clientes y pacientes. Afortunadamente, para algunas de las instalaciones, tenían el dinero disponible para pagar las demandas de rescate, pero otros parecen haber perdido algunos de sus datos críticos.

¿Cómo llegó Ryuk Ransomware a los servidores de la empresa?

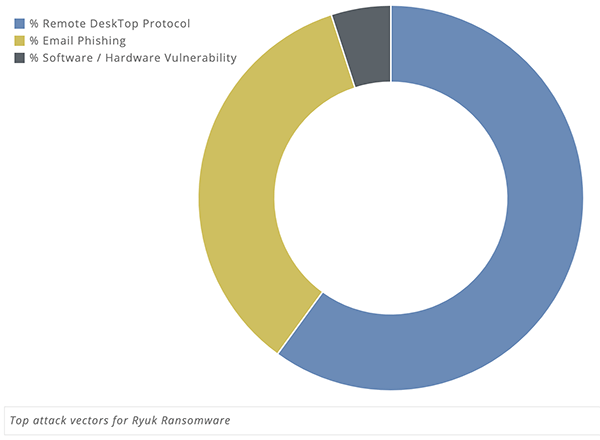

El ransomware Ryuk utilizó el engaño y la delicadeza para invadir los servidores. A los hackers les tomó meses enviar correos electrónicos de phishing a los empleados. Los correos electrónicos contenían archivos adjuntos maliciosos, y al hacer clic en ellos, los empleados ofrecieron al ransomware una forma de ingresar a los servidores internos de la compañía. Permitió a los hackers rusos tomar el control poco a poco.

Esa es una estrategia a la que Ryuk recurre a menudo: correos electrónicos de phishing. Otro implica el uso del acceso al Protocolo de escritorio remoto. Las empresas que permiten a los empleados acceder a sus redes a través del acceso remoto, sin tomar las protecciones adecuadas, son más propensas a los ataques de amenazas como Ryuk.

Vectores de ataque común de Ryuk Ransomware - Fuente: Coveware.com.

El cuentagotas Ryuk contiene cargas útiles de 32 bits y 64 bits. Elige cuál usar, dependiendo del sistema de destino. Antes de soltar la carga útil, también verifica la versión del sistema operativo y luego actúa de acuerdo.

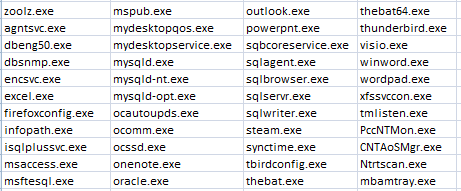

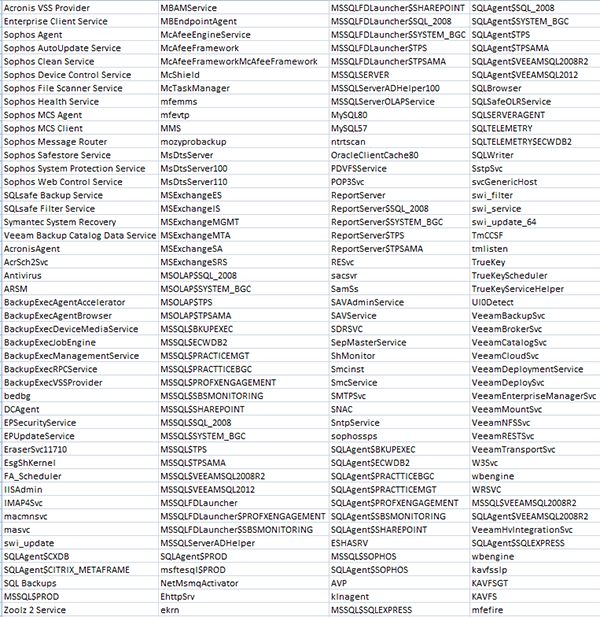

Una vez dentro, la amenaza termina y deshabilita una variedad de procesos y servicios. Estos generalmente están contenidos en una lista predefinida y tienden a estar en el ámbito de las herramientas antivirus, bases de datos, copias de seguridad y otro software.

Lista de servicios deshabilitados por el ransomware Ryuk - fuente: Zscaler.com.

Lista de procesos terminados por el ransomware Ryuk - fuente: Zscaler.com.

Pacientes no atendidos por el ransomware Ryuk

El ransomware atacó a la empresa de alojamiento de datos en la nube, que almacena los servidores del hospital. La empresa de alojamiento de datos cifra todos los datos, que incluyen registros médicos y datos de administración de medicamentos. Después de que Ryuk ransomware tomara el control de los servidores de la compañía, VCPI no pudo acceder a los registros de pacientes, datos de facturación, sistemas de correo electrónico y teléfono, operaciones de nómina e incluso el servicio básico de Internet. Los ciber secuestradores exigieron un rescate de $ 14 millones. Como ese precio era demasiado elevado para VCPI, no pagaron. Eso llevó a innumerables pacientes a no obtener la atención que necesitaban. El ransomware Ryuk puso en peligro la vida de numerosas personas.

Una empresa de seguridad privada, llamada Prosegur, también fue víctima del ransomware Ryuk. El ataque de la infección llevó a que los sitios web de la empresa se desconectaran en varias regiones. ¡Debido al ransomware, las alarmas de seguridad no funcionan! Los clientes de Prosegur han recurrido a Twitter para compartir que sus alarmas no funcionan y que ya no se sienten seguros en sus hogares. Tienen que agradecer a Ryuk ransomware por eso.

Los expertos creen que el objetivo del ransomware Ryuk no es robar datos per se, sino más bien deshabilitar la infraestructura, más específicamente los servidores, y crear una confusión. Según informes del Centro Nacional de Seguridad Cibernética de los Países Bajos, el ransomware Ryuk ha atacado a unas 1.800 grandes organizaciones de todo el mundo. El ransomware Ryuk tiene un "tipo" de víctima preferida. Los delincuentes cibernéticos que lo respaldan tienden a usar para llevar a cabo ataques contra el gobierno, la educación y las instituciones de salud, instituciones que se ocupan de la distribución de energía, agua, servicios públicos, industrias en campos como la construcción, la química, la salud, la alimentación, el entretenimiento y la infraestructura crítica. .

En marzo de 2019, un ransomware Ryuk tomó un condado en Georgia, EE. UU. Por $ 400,000. El ransomware bloqueó sus datos y exigió la cuantiosa cantidad del rescate, como suelen hacer las amenazas de ransomware. Como no tenían copias de seguridad, cumplieron y pagaron. Afortunadamente, el Condado recibió la clave de descifrado adecuada y logró recuperar todos sus datos. Sin embargo, ese no es el caso con la mayoría de los otros ataques de ransomware. Por lo general, no importa si paga o no. Es por eso que los expertos desaconsejan el cumplimiento y recomiendan que siempre haga una copia de seguridad de sus datos y utilice los recursos antimalware necesarios para ayudar a eliminar los ataques de ransomware.