Ryuk Ransomware schafft Chaos: Zielt auf Regierungs- und Krankenhausinstitutionen ab

Table of Contents

Ein tiefer Blick in Ryuk Ransomware

Ryuk Ransomware ist eine fortschrittliche Computer-Bedrohung, mit deren Hilfe Systeme infiltriert werden und die speziell auf staatliche Institutionen und Krankenhäuser abzielt. Einige kennen den Namen vielleicht von einem beliebten japanischen Manga. Seien Sie gewarnt, dass es nichts mit dem Manga zu tun hat, außer seinem Namen.

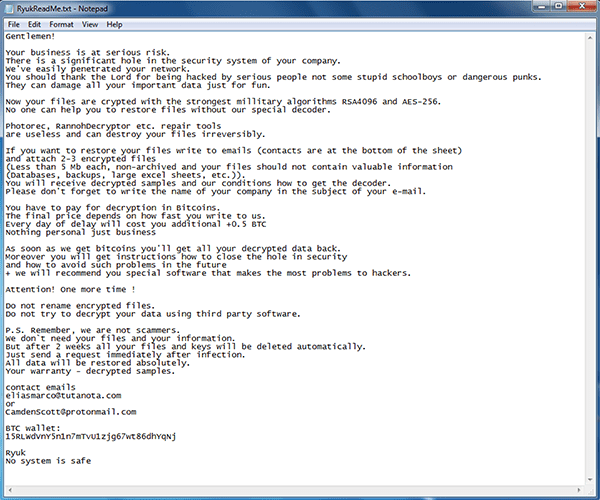

Nachdem Ryuk Ransomware gestreikt hat, finden Sie alle Ihre Dateien mit der Erweiterung ".ryk". Sobald es vorhanden ist, werden Ihre Daten unbrauchbar. Die Infektion sperrt Ihre Dateien mithilfe von RSA- (asymmetrisch) und AES-Verschlüsselungsalgorithmen (symmetrisch). Sobald Ihre Daten verschlüsselt sind, entdecken Sie einen Lösegeldschein auf Ihrem Desktop. Es wird auch in jedem Ordner angezeigt, der gesperrte Daten enthält. Es heißt RyukReadMe und ist entweder eine ".html" - oder eine ".txt" -Datei. Die genaue Nachricht über das Lösegeld, die Sie erhalten, hängt von der Art des Opfers ab, das Sie sind. Ryuk hinterlässt verschiedene Nachrichten für Unternehmen oder ähnliche Behörden (Gesundheitseinrichtungen, Regierungen usw.). Die zwei unterschiedlichen Noten lauten wie folgt:

Sie stehen vor einer schwierigen Wahl. Sie müssen entscheiden, ob Sie der Zuverlässigkeit von Cyber-Erpressern vertrauen und das Lösegeld bezahlen möchten. Oder, um dies nicht zu tun und Ihre Dateien zu verlassen. Experten raten Ihnen, sich für Letzteres zu entscheiden. Denken Sie immer daran, dass Sie es mit Cyberkriminellen zu tun haben und ihnen nicht vertraut werden kann.

Ryuk Ransomware Ausbrüche

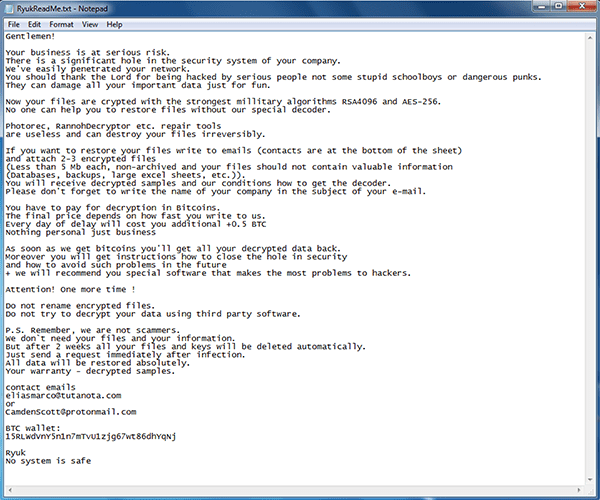

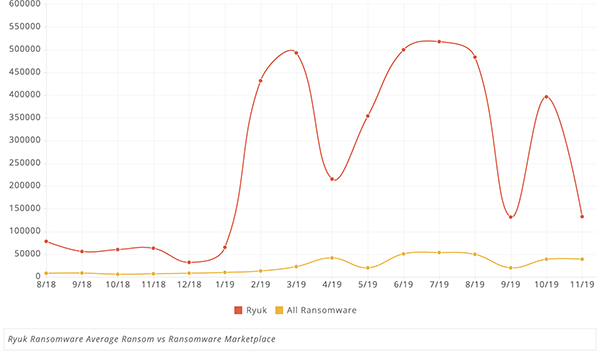

Ryuk hat in seiner relativ kurzen Lebensdauer eine beeindruckende Liste von Opfern gefordert. Es wurde erstmals im August 2018 entdeckt und war 2019 für über 18% der Ransomware-Angriffe verantwortlich.

Ryuks Anteil am Ransomware-Markt im Jahr 2019 - Quelle: Coveware.com.

Nachfolgend finden Sie eine Liste einiger Ziele von Ryuk:

- Riviera Beach (Mai 2019)

- Lake City (Juni 2019)

- Tampa Radio (Juni 2019)

- Gerichte in Georgia (Juni 2019)

- La Porte County (Juli 2019)

- Syracuse School (Juli 2019)

- Onondaga County Library (Juli 2019)

- Butler County Library (Juli 2019)

- Collierville, TN infiziert (Juli 2019)

- Henry County, GA (Juli 2019)

- Polizeiabteilung von Lawrenceville, GA (Juli 2019)

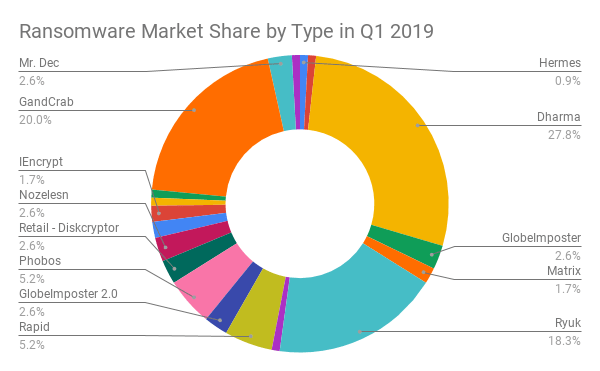

Durch den Angriff auf Riviera Beach wurden 600.000 US-Dollar gutgeschrieben. Die Lake City brachte 460.000 US-Dollar und La Porte 130.000 US-Dollar ein. Die genaue Lösegeldsumme, die Bedrohungsanforderungen, variiert zwischen den Opfern. Es wurde geschätzt, dass Ryuk bisher Zahlungsaufforderungen in Höhe von 300 Millionen US-Dollar gestellt hat.

Ryuk übertrifft mit seinen erstaunlichen Lösegeldforderungen andere bekannte Ransomware-Bedrohungen - Quelle: Coveware.com.

Ryuk Ransomware Durchschnittliches Lösegeld im Vergleich zum Ransomware Marketplace - Quelle: Coveware.com.

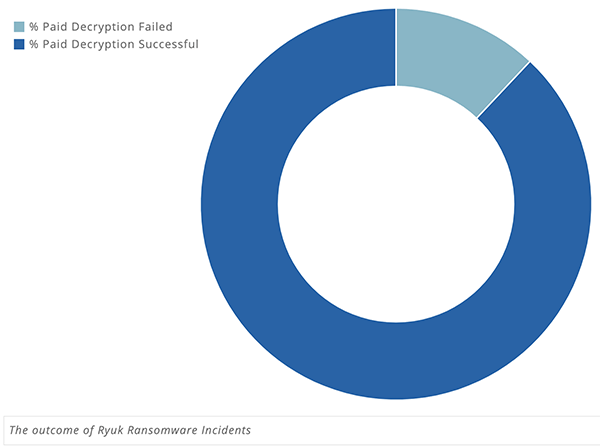

Wenn es um Ransomware geht, ist Lösegeld nicht immer gleichbedeutend mit Datenentschlüsselung. Bei den meisten ähnlichen Bedrohungen wird das Versprechen, Ihnen den Entschlüsselungsschlüssel nach Erhalt Ihres Geldes zu senden, in der Regel nicht eingehalten. Laut Cyberforschern ist Ryuk in diesem Sinne zuverlässiger als andere derartige Infektionen. In 88% der Fälle führt die Zahlung zu einer erfolgreichen Entschlüsselung.

Das Ergebnis von 'Ryuk Ransomware' - Quelle: Coveware.com.

Ryuk hackte 80.000 Computer in 110 Pflegeheimen und Krankenhäusern in den USA

Die Ryuk-Cyber-Pest wurde von russischen Hackern ins Leben gerufen. Am 17. November 2019 wurde das in Milwaukee, Wisconsin, ansässige Cloud-Hosting-Unternehmen Virtual Care Provider Inc. (VCPI) Opfer der Ransomware. Dieser Angriff hatte schreckliche Konsequenzen . Laut einem Vertreter von Virtual Care Provider Inc. führte der Angriff auf sie zur Beschädigung von über 80.000 Computern. 110 Krankenhäuser und Pflegeheime waren verkrüppelt und konnten keine angemessene Patientenversorgung gewährleisten.

Grundsätzlich hatten die von Ryuk in mehreren Pflegeheimen und Krankenhäusern angegriffenen Systeme Leben gekostet. Der Angriff erreichte 45 Staaten und stoppte zu dieser Zeit die Fähigkeit dieser Einrichtungen, sich um ihre Kunden und Patienten zu kümmern. Zum Glück hatten einige Einrichtungen das Geld, um die Lösegeldforderungen zu begleichen, andere scheinen jedoch einige ihrer kritischen Daten verloren zu haben.

Wie kam Ryuk Ransomware auf die Server des Unternehmens?

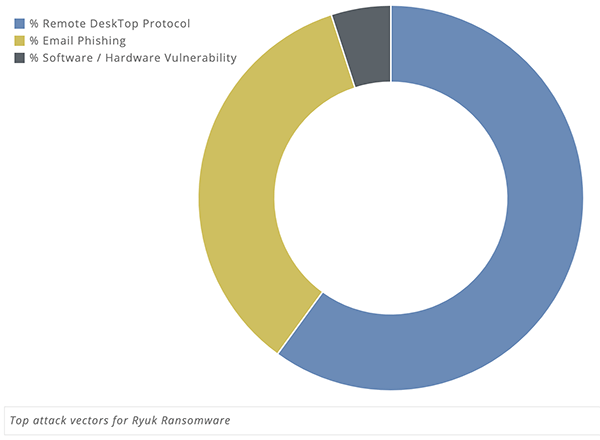

Ryuk Ransomware benutzte Täuschung und Finesse, um in die Server einzudringen. Es dauerte Monate, bis die Hacker Phishing-E-Mails an die Mitarbeiter verschickten. Die E-Mails enthielten böswillige Anhänge, und durch Anklicken boten die Mitarbeiter der Ransomware einen Zugang zu den internen Servern des Unternehmens. Es erlaubte den russischen Hackern, Stück für Stück die Kontrolle zu übernehmen.

Diese Strategie wendet sich Ryuk häufig - Phishing-E-Mails zu. Ein anderer beinhaltet die Verwendung des Remotedesktopprotokoll-Zugriffs. Unternehmen, die es Mitarbeitern ermöglichen, über Remotezugriff auf ihre Netzwerke zuzugreifen, ohne die richtigen Schutzmaßnahmen zu ergreifen, sind anfälliger für Angriffe durch Bedrohungen wie Ryuk.

Ryuk Ransomware - Vektoren für häufige Angriffe - Quelle: Coveware.com.

Der Ryuk-Dropper enthält sowohl 32-Bit- als auch 64-Bit-Nutzdaten. Je nach Zielsystem wird ausgewählt, welches verwendet werden soll. Bevor die Nutzdaten gelöscht werden, überprüft sie auch die Version des Betriebssystems und handelt dann entsprechend.

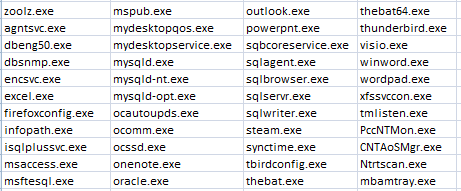

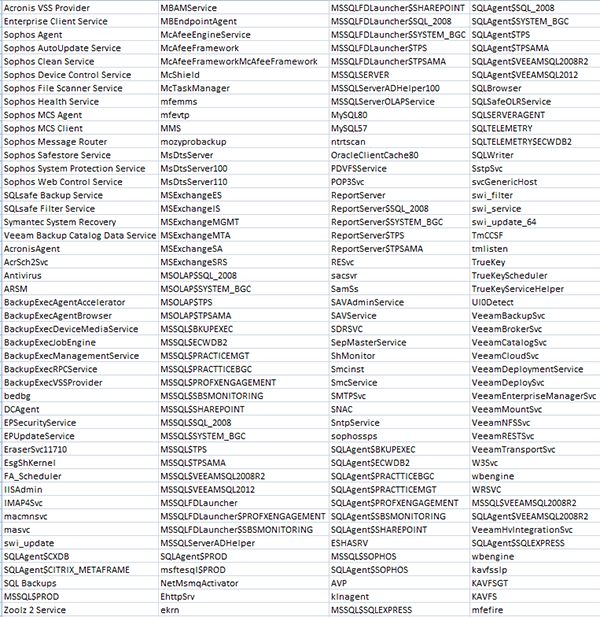

Sobald die Bedrohung eingedrungen ist, wird sie beendet und eine Vielzahl von Prozessen und Diensten werden deaktiviert. Diese sind normalerweise in einer vordefinierten Liste enthalten und befinden sich in der Regel im Bereich von Antivirentools, Datenbanken, Sicherungen und anderer Software.

Liste der von der Ryuk Ransomware deaktivierten Dienste - Quelle: Zscaler.com.

Liste der Prozesse, die von der Ryuk-Ransomware abgebrochen wurden - Quelle: Zscaler.com.

Patienten bleiben wegen Ryuk Ransomware ungepflegt

Die Ransomware griff das Cloud-Daten-Hosting-Unternehmen an, das die Server des Krankenhauses speichert. Das Daten-Hosting-Unternehmen verschlüsselt alle Daten, einschließlich Krankenakten und Daten zur Medikationsverwaltung. Nachdem Ryuk Ransomware die Kontrolle über die Server des Unternehmens übernommen hatte, war VCPI nicht in der Lage, auf Patientenakten, Rechnungsdaten, E-Mail- und Telefonsysteme, Gehaltsabrechnungen und sogar auf grundlegende Internetdienste zuzugreifen. Die Cyber-Entführer forderten ein Lösegeld in Höhe von 14 Millionen Dollar. Da dieser Preis für VCPI zu hoch war, zahlten sie nicht. Dies führte dazu, dass unzählige Patienten nicht die benötigte Pflege erhielten. Ryuk Ransomware gefährdete das Leben zahlreicher Menschen.

Eine private Sicherheitsfirma namens Prosegur wurde ebenfalls Opfer der Ryuk-Ransomware. Der Infektionsangriff führte dazu, dass die Websites des Unternehmens in mehreren Regionen offline geschaltet wurden. Wegen der Ransomware funktionieren Sicherheitsalarme nicht! Prosegur-Kunden sind zu Twitter gegangen, um mitzuteilen, dass ihre Alarme nicht funktionieren und sie sich in ihren Häusern nicht mehr sicher fühlen. Dafür haben sie Ryuk Ransomware zu verdanken.

Experten glauben, dass Ryuk Ransomware nicht darauf abzielt, Daten per se zu stehlen, sondern die Infrastruktur, genauer gesagt die Server, zu deaktivieren und ein Carfuffle zu erstellen. Laut Berichten des niederländischen Cyber Security Centers hat Ryuk Ransomware rund 1.800 große Organisationen auf der ganzen Welt angegriffen. Ryuk Ransomware hat einen "Typ" eines bevorzugten Opfers. Die Cyberkriminellen, die dahinter stehen, führen Angriffe auf Regierungs-, Bildungs- und Gesundheitseinrichtungen durch. Diese Einrichtungen befassen sich mit der Verteilung von Energie, Wasser und Energieversorgungsunternehmen in Bereichen wie Bauwesen, Chemie, Gesundheitswesen, Lebensmittel, Unterhaltung und kritische Infrastruktur .

Im März 2019 wurde eine Grafschaft in Georgia, USA, von Ryuk Ransomware für 400.000 US-Dollar übernommen. Die Ransomware sperrte ihre Daten und verlangte den hohen Lösegeldbetrag, wie es Ransomware-Bedrohungen normalerweise tun. Da sie keine Backups hatten, gaben sie nach und bezahlten. Zum Glück erhielt der Landkreis den richtigen Entschlüsselungsschlüssel und konnte alle seine Daten zurückgewinnen. Dies ist jedoch bei den meisten anderen Ransomware-Angriffen nicht der Fall. Normalerweise spielt es keine Rolle, ob Sie bezahlen oder nicht. Aus diesem Grund raten Experten von der Einhaltung ab und empfehlen, dass Sie Ihre Daten immer sichern und die erforderlichen Antischadsoftware-Ressourcen verwenden, um Ransomware-Angriffe zu verhindern.