Губительное вредоносное ПО, наносящее непоправимый ущерб компьютерам во всем мире

Представьте себе, что однажды проснувшись, вы обнаружите, что все ваши важные данные, такие как фотографии и документы, были стерты без возможности их восстановления. Страшная мысль, не правда ли? По мере того как меняются технологии, меняется и наш способ хранения ценных данных. Посмотрим правде в глаза, пользователи не хранят бумажную копию каждой фотографии или документа, которые они имеют на своем компьютере. С их беспокойными ежедневными делами люди так привыкли хранить данные на электронных устройствах для быстрого доступа.

Проблема в том, что не многие пользователи имеют привычку хранить резервные копии, особенно на отдельном устройстве, таком как портативный жесткий диск или USB-накопитель. Не готовясь к худшему, они становятся идеальными жертвами атаки вредоносного ПО Wiper, единственной целью которой является уничтожение любых данных, которые жертвы хранят на своих компьютерах.

Table of Contents

Что такое угроза вредоносного ПО Wiper?

Как следует из названия, «очиститель» представляет собой вредоносную программу, запрограммированную на уничтожение данных. Интересно, что его цель состоит не в том, чтобы украсть деньги и личную информацию в интересах атакующего, а в том, чтобы создать максимальное разрушение за короткий промежуток времени. Киберпреступники могут сеять страх, используя атаку Wiper для нанесения необратимого ущерба правительствам, организациям и предприятиям.

Что именно они получают, вызывая такое разрушение? Две основные причины мотивируют злоумышленников:

- Отправка сообщения (обычно политического)

- Прикрывая свои следы

Вредоносные программы Wiper отличаются от Ransomware

Вредоносные программы Wiper похожи на другую угрозу - Ransomware. Но в то время как вымогатели предлагают жертвам возможность восстановить доступ к своим файлам , заплатив выкуп, угрозы Wiper навсегда удаляют их без возможности восстановления.

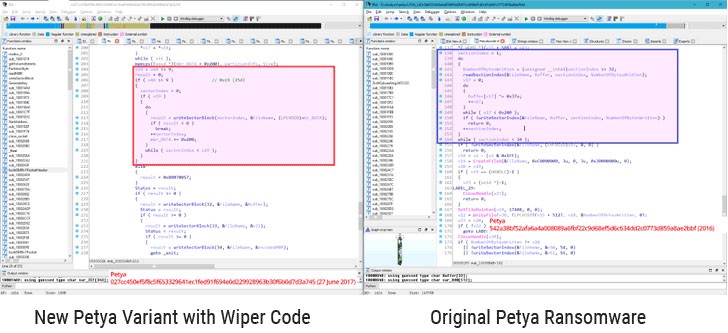

В 2017 году появился стеклоочиститель NotPetya, который выдавал себя за вымогателя. Угроза нанесла огромный ущерб во всем мире, стоимость которого оценивается в 10 миллиардов долларов. Первоначально NotPetya должен был атаковать только Украину, но злоумышленники распространяли вредоносное ПО по всему миру. Отчеты показывают, что угроза шифрует личные файлы и просит своих жертв заплатить за ключ дешифрования. Однако после анализа исходного кода вредоносного ПО выясняется, что возможности дешифрования никогда не было. Несмотря на то, что NotPetya может отображать необходимый ключ для дешифрования, он будет расшифровываться только до бесполезного случайного числа.

Изображение показывает модифицированный код стеклоочистителя NotPetya по сравнению с исходным кодом Petya Ransomware. Источник: The Hacker News

Вредоносные способы работы дворников

Дворники в этом семействе вредоносных программ могут иногда работать по-разному, но их цели всегда одинаковы:

- файлы

- Резервные копии

- Раздел загрузки системы

Из этих целей наиболее трудоемким является первый. Перезапись дисков занимает слишком много времени, и, как упоминалось ранее, дворники стремятся уничтожить данные как можно быстрее. Вот почему вредоносная программа удаляет файлы случайным образом, записывая определенный объем данных через определенные промежутки времени. Другие тактики включают нацеливание на определенные типы файлов или действия в качестве вымогателей с помощью шифрования ключевых точек диска, но минус часть ключа дешифрования. После того, как уничтожение файла завершено, очиститель включит систему восстановления, чтобы гарантировать, что пользователь не сможет восстановить потерянные данные. Основная таблица файлов (MFT) хранит информацию о каждом файле на ПК, включая дату создания, местоположение и права доступа. Это отличная возможность для дворников убедиться, что сохраненные файлы не подлежат восстановлению, поскольку при повреждении MFT файловая система (NTFS) не сможет восстановить их с диска.

Информация о файловой системе и разделах диска хранится в главной загрузочной записи (MBR), которая также может вызывать загрузчики в объемных загрузочных записях (VBR). Таким образом, если что-то случится с MBR и VBR, будь то повреждение или модификация, компьютер не сможет загрузить ОС и загрузить файловую систему. Хотя для полного удаления файлов требуется некоторое время, это не относится к MBR и VBR, которые могут быть повреждены в считанные секунды из-за перезаписи или шифрования без ключа.

Как уже упоминалось, дворники делают все, что в их силах, чтобы убедиться, что нанесенный ими ущерб необратим, и у жертвы нет возможности спасти какие-либо данные. Чтобы сделать это, эта вредоносная программа также должна атаковать определенные функции в ОС Windows (например, консоль восстановления Windows, резервное копирование Windows и т. Д.), Которые необходимы для восстановления поврежденных / измененных файловых систем.

Известные примеры губительного эффекта Вайпера во всем мире

Первое появление Wiper связано с угрозой под названием «Нарилам», которая в 2008 году вызвала проблемы, нацелившись на иранское деловое и финансовое программное обеспечение.

Groovemonitor - это название атаки на Иран в 2012 году. Любопытно, что эта вредоносная программа не записывала данные с определенными интервалами для уничтожения. Вместо этого целями Groovemonitor были определенные файлы, созданные в определенные даты.

Как следует из названия, Dark Seoul - это стеклоочиститель, ориентированный на Южную Корею. Угроза стала известной в 2013 году своими атаками на СМИ и банковские компании.

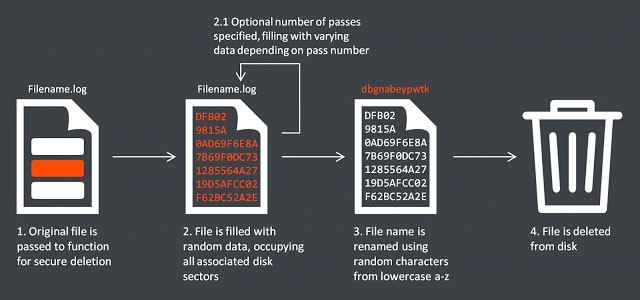

24 ноября 2014 года известная атака вредоносного ПО на Sony Pictures . Нападение стало ответом на довольно нелестное изображение лидера Северной Кореи Ким Чен Ына в фильме «Интервью». Геополитическая пародия рассказывает историю о двух близких друзьях (Джеймс Франко и Сет Роген в главных ролях), к которым приближается ЦРУ и на которых возложена задача убить северокорейского диктатора. Киберпреступники потребовали снятия фильма. Когда Sony не выполнила их требования, компания столкнулась с вредоносным вредоносным ПО Wiper, что привело к серьезной потере данных. В то время как личность злоумышленника оставалась загадкой, власти США подозревали причастность Северной Кореи, в результате чего администрация Обамы ввела новые санкции против Северной Кореи в ответ на нападение «Вайпер» на Sony Pictures.

Изображение, объясняющее механизм очистки, используемый в атаке Sony. Источник: Вопросы безопасности

«Сегодняшние действия обусловлены нашей приверженностью ответственности Северной Кореи за ее разрушительное и дестабилизирующее поведение», - заявил министр финансов США Джек Лью.

В отдельном заявлении Белый дом заявил: «Мы серьезно относимся к нападению Северной Кореи, которое имело целью разрушительные финансовые последствия для американской компании и угрожало артистам и другим лицам с целью ограничения их права на свободу выражения».

Shamoon - известный представитель семейства Wiper, работавший в период с 2012 по 2016 год с особой целью - саудовские энергетические компании. Согласно отчету IBM X-Force, самая разрушительная атака Shamoon была совершена на Saudi Aramco в 2012 году, которая привела к уничтожению данных около 35 000 рабочих станций. Эта вредоносная программа смогла получить доступ к файлам благодаря коммерческому драйверу под названием RawDisk, который позволяет напрямую изменять данные на жестком диске. Известно, что более ранние версии Shamoon перезаписывали файлы, используя изображение горящего американского флага, в то время как версии 2016 года использовали изображение тела Алана Курди.

ZeroCleare - это новая угроза очистки, атаки которой были усилены между второй половиной 2018 года и первой половиной 2019 года. В ходе расследования разрушительных атак на Ближнем Востоке команда IBM X-Force обнаружила, что очиститель ведет себя точно так же, как Shamoon, включая таргетирование. энергетические компании, атаки которых начались в 2012 году. ZeroCleare перезаписывает MBR и разделы диска на целевых компьютерах под управлением Windows с помощью набора инструментов RawDisk, как это делал Shamoon. Чтобы обойти элементы управления Windows, ZeroCleare использует вредоносные сценарии PowerShell / Batch.

«Согласно нашему исследованию, ZeroCleare был использован для осуществления разрушительной атаки, которая затронула организации в энергетическом и промышленном секторах на Ближнем Востоке. Основываясь на анализе вредоносных программ и поведения злоумышленников, мы подозреваем, что противники из национального государства Ирана принимали участие в разработке и развертывании этого нового стеклоочистителя », - сказал Лимор Кессем, исследователь по безопасности и исполнительный советник по безопасности в IBM.

29 декабря 2019 года национальная нефтяная компания Бахрейна - Bapco была поражена стеклоочистителем Dustman. Злоумышленники смогли загрузить стеклоочиститель в программное обеспечение AV, проникнув в сеть Bapco, заразив все подключенные машины. Однако на некоторых компьютерах вредоносная программа работала некорректно, не причиняя никакого ущерба. Этот недостаток оставил свидетельство о типе вредоносного ПО и злоумышленниках за ним. По мнению аналитиков, атака вряд ли будет связана с известной напряженностью в США. Основными подозреваемыми являются иранские хакеры из-за их истории взлома иностранных нефтегазовых компаний.

Есть ли способ предотвратить атаку Wiper?

В отчете Европола прогнозируется потенциальный рост числа атак стеклоочистителей в ближайшем будущем, поэтому лучше узнать угрозу и научиться готовиться к худшему. Как только стеклоочиститель активируется на зараженной машине, остановить его невозможно. Лучший способ защитить ваши данные - выбрать решение для обеспечения безопасности, которое может прогнозировать и анализировать угрозы перед их выполнением. И самое главное - всегда не забывайте делать резервные копии всех важных данных, в идеале вне офиса. Таким образом, даже если стеклоочиститель атакует вашу систему, у вас будет четкий путь восстановления потерянных данных.