世界中のコンピューターに不可逆的な損傷を引き起こす悲惨なワイパーマルウェア

ある日目覚めて、写真や文書などの重要なデータがすべて復元されずに消去されたことを想像してください。恐ろしい考えですね。テクノロジーが変化すると、貴重なデータを保存する方法も変わります。それに直面しよう、ユーザーは自分のコンピューターにあるすべての写真やドキュメントの紙のコピーを保持しません。忙しい日々の日常生活の中で、人々はすぐにアクセスできるように電子デバイスにデータを保存することに慣れています。

問題は、特にポータブルHDDやUSBスティックのような別のデバイスにバックアップを保持する習慣を持っているユーザーが少ないことです。最悪の事態への準備に失敗すると、彼らはWiperマルウェア攻撃の完全な犠牲者になります。その唯一の目的は、犠牲者が自分のコンピューターに保存するデータを破壊することです。

Table of Contents

Wiperマルウェアの脅威とは何ですか?

その名前が示すように、「ワイパー」はデータを破壊するようにプログラムされたマルウェアの脅威です。興味深いことに、その目的は、攻撃者の利益のためにお金や個人情報を盗むことではなく、短い時間枠で最大の破壊を生み出すことです。サイバー犯罪者は、ワイパー攻撃を使用して政府、組織、および企業に不可逆的な損害を与えることにより、恐怖をまき散らすことができます。

そのような破壊を引き起こすことによって、彼らは正確に何を得るのでしょうか?攻撃者を動機付ける主な理由は2つあります。

- メッセージの送信(通常は政治的なメッセージ)

- トラックを隠す

ワイパーマルウェアはランサムウェアとは異なります

ワイパーマルウェアは別の脅威であるランサムウェアに似ています。しかし、ランサムウェアは被害者が身代金を支払うことでファイルへのアクセスを取り戻す方法を提供しますが、ワイパーの脅威は回復の方法なしにそれらを永久に削除します。

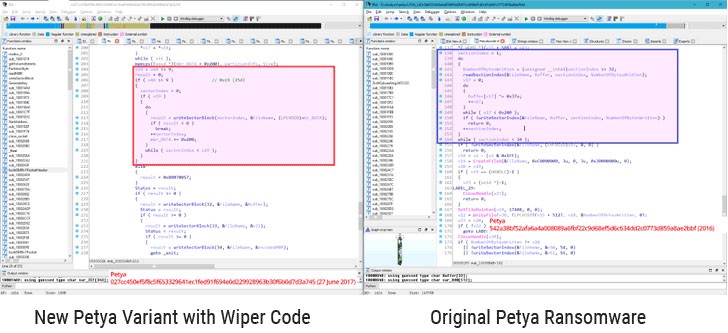

2017年には、ランサムウェアを装ったNotPetyaと呼ばれるワイパーが登場しました。この脅威は世界中で大きな損害を引き起こし、その費用は100億ドルを超えると推定されました。当初、NotPetyaはウクライナのみを標的とするはずでしたが、攻撃者はマルウェアを世界中に拡散しました。報告によると、この脅威は個人ファイルを暗号化し、被害者に復号化キーの支払いを求めます。ただし、マルウェアのソースコードを分析した結果、復号化オプションはなかったことがわかりました。 NotPetyaは解読に必要なキーを表示できますが、無駄な乱数にしか解読できません。

画像は、Petya Ransomwareの元のコードと比較したNotPetyaの変更されたワイパーコードを示しています。出典:The Hacker News

ワイパーが動作する悪意のある方法

このマルウェアファミリのワイパーは動作が異なる場合がありますが、ターゲットは常に同じです。

- ファイル

- バックアップ

- システムブートセクション

これらのターゲットのうち、最も時間がかかるのは最初のターゲットです。ディスクドライブの上書きには時間がかかりすぎるため、前述のように、ワイパーはデータを可能な限り迅速に破壊しようとします。これが、マルウェアが特定の間隔で特定の量のデータを書き込むことにより、ランダムにファイルを削除する理由です。他の戦術には、特定のファイルタイプをターゲットにするか、ディスクドライブの暗号化キーポイントを使用して 、復号化キー部分を除いてランサムウェアとして動作することが含まれます。ファイルの破壊が完了すると、ワイパーは回復システムにヒットし、ユーザーが失われたデータを回復できないようにします。マスターファイルテーブル(MFT)は、作成日、場所、アクセス許可など、PC上のすべてのファイルに関する情報を保存します。これは、MFTが破損した場合、ファイルシステム(NTFS)がディスクからファイルを復元できないため、保存されたファイルが回復不能であることを確認する絶好の機会です。

ファイルシステムとディスクパーティションに関する情報は、マスターブートレコード(MBR)に格納されます。これは、ボリュームブートレコード(VBR)のブートローダーを呼び出すこともできます。そのため、MBRとVBRに何かが発生した場合、それが損傷または変更であっても、コンピューターはOSの起動とファイルシステムのロードに失敗します。ファイルが完全に削除されるには時間がかかりますが、MBRとVBRの場合はそうではありません。MBRとVBRは、上書きまたはキーレス暗号化によって数秒で破損する可能性があります。

既に述べたように、ワイパーは力で全力を尽くし、行った損害が不可逆的であることを保証し、被害者はデータを回収する方法がありません。そのためには、このマルウェアはWindows OSの特定の機能(つまり、Windows回復コンソール、Windowsバックアップなど)を攻撃する必要があります。これらの機能は、破損/変更されたファイルシステムの復元に不可欠です。

世界中のワイパーの悲惨な影響の顕著な例

ワイパーの最初の登場は、2008年にイランのビジネスおよび金融ソフトウェアを標的としたトラブルを引き起こしたNarilamと呼ばれる脅威に起因しています。

Groovemonitorは、2012年のイランに対するワイパー攻撃の名前です。このマルウェアについて不思議なのは、破壊を引き起こす特定のデータ間隔でデータを書き込まなかったことです。代わりに、Groovemonitorのターゲットは特定の日付に作成された特定のファイルでした。

その名前が示すように、ダークソウルは韓国をターゲットにしたワイパーです。この脅威は、メディアおよび銀行会社に対する攻撃で2013年に有名になりました。

2014年11月24日に、 Sony Picturesに対する特定のWiperマルウェア攻撃がニュースになりました。この攻撃は、映画「インタビュー」での北朝鮮の指導者キム・ジョンウンのかなり面白くない描写への応答として来ました。地政学的ななりすましは、CIAが接近し、北朝鮮の独裁者を暗殺する使命を託されている2人の親しい友人(ジェームズフランコとセスロゲンを主演)についての物語です。サイバー犯罪者は映画の撤回を要求しました。ソニーが彼らの要求に応じなかったとき、会社は破壊的なワイパーマルウェアに見舞われ、大きなデータ損失をもたらしました。攻撃者の身元は謎のままでしたが、北朝鮮の関与は米国当局によって疑われ、オバマ政権はソニー・ピクチャーズへのワイパー攻撃に応じて北朝鮮に対する新たな制裁を課しました。

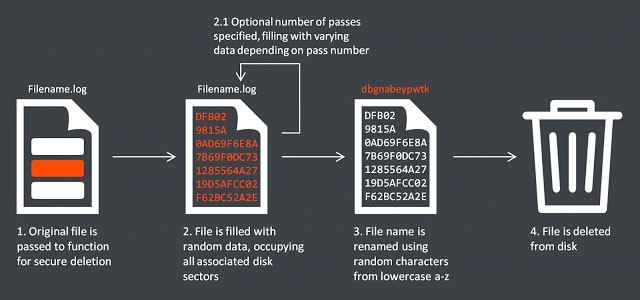

Sony攻撃で使用されるワイパーメカニズムを説明する画像。出典:セキュリティアフェアーズ

「今日の行動は、破壊的で不安定化する行為について北朝鮮に責任を負わせるという我々のコミットメントによって推進されている」と、ジャック・ルー米国財務長官は述べた。

別の声明の中で、ホワイトハウスは次のように主張しました。

Shamoonは、2012年から2016年の間に雇用されたワイパー家の有名な代表者で、サウジのエネルギー会社という特定の目標を念頭に置いています。 IBMのX-Forceのレポートによると、最も破壊的なShamoon攻撃は2012年のサウジアラムコに対するもので、これにより約35,000台のワークステーションのデータが破壊されました。このマルウェアは、ハードディスク上のデータを直接変更できるRawDiskと呼ばれる市販のドライバーのおかげで、ファイルにアクセスすることができました。 Shamoonの以前のバージョンは燃えているアメリカの国旗の写真を使用してファイルを上書きすることが知られていますが、2016年以降のバージョンではAlan Kurdiの身体の写真を使用していました。

ZeroCleareは、2018年後半から2019年前半にかけて攻撃が増加した新しいワイパーの脅威です。 ZeroCleareは、Shamoonと同様に、RawDiskツールキットの助けを借りて、ターゲットのWindowsベースのコンピューターのMBRとディスクパーティションを上書きすることで動作します。 ZeroCleareは、Windowsコントロールをバイパスするために、悪意のあるPowerShell / Batchスクリプトを使用します。

「私たちの調査によると、ZeroCleareは中東のエネルギーおよび産業部門の組織に影響を与える破壊的な攻撃を実行するために使用されました。マルウェアと攻撃者の行動の分析に基づき、 IBMのセキュリティ研究者兼エグゼクティブセキュリティアドバイザーであるLimor Kessemは次のように述べています。

2019年12月29日に、バーレーンの国営石油会社であるBapcoは、Dustmanと呼ばれるワイパーで打撃を受けました。攻撃者は、Bapcoネットワークに侵入して、接続されているすべてのマシンに感染することにより、ワイパーをAVソフトウェアにロードすることができました。ただし、一部のコンピューターでは、マルウェアが正常に動作しなかったため、まったく損傷はありませんでした。この欠陥により、マルウェアのタイプとその背後にいる攻撃者の証拠が残りました。アナリストによると、この攻撃は米国との既知の緊張に関係しているとは考えにくい。主な容疑者は、外国の石油およびガス会社をハッキングした歴史があるため、イランのハッカーです。

ワイパー攻撃を防ぐ方法はありますか?

Europolのレポートは、近い将来にワイパー攻撃が増加する可能性があると予測しているため、脅威を詳しく知り、最悪の事態に備える方法を学ぶことが最善です。感染したマシンでワイパーがアクティブになると、ワイパーを停止する方法はありません。データを保護する最善の方法は、脅威の事前実行を予測および分析できるセキュリティソリューションを選択することです。そして最も重要なこと-すべての重要なデータ、理想的にはオフサイトを常にバックアップすることを忘れないでください。このように、ワイパーがシステムを攻撃した場合でも、失われたデータを復元する明確なパスがあります。