Katastrophale Wiper-Malware, die Computern weltweit irreversiblen Schaden zufügt

Stellen Sie sich vor, Sie wachen eines Tages auf und stellen fest, dass alle Ihre wichtigen Daten, wie Fotos und Dokumente, gelöscht wurden und nicht mehr wiederhergestellt werden können. Ein erschreckender Gedanke, nicht wahr? Wenn sich die Technologie ändert, ist dies auch unsere Art, wertvolle Daten zu speichern. Seien wir ehrlich, Benutzer behalten nicht von jedem Foto oder Dokument, das sie auf ihrem Computer haben, eine Kopie in Papierform. Mit ihren hektischen Alltagsroutinen sind die Menschen es gewohnt, Daten für den schnellen Zugriff auf elektronischen Geräten zu speichern.

Das Problem ist, dass nicht viele Benutzer Sicherungskopien erstellen, insbesondere nicht auf einem separaten Gerät wie einer tragbaren Festplatte oder einem USB-Stick. Wenn sie sich nicht auf das Schlimmste vorbereiten, werden sie zum perfekten Opfer eines Wiper-Malware-Angriffs, dessen einziger Zweck darin besteht, alle Daten zu vernichten, die die Opfer auf ihren Computern speichern.

Table of Contents

Was ist eine Wiper-Malware-Bedrohung?

Wie der Name schon sagt, handelt es sich bei einem "Wiper" um eine Malware-Bedrohung, die zum Zerstören von Daten programmiert ist. Interessanterweise ist es nicht das Ziel, Geld und persönliche Informationen zum Vorteil des Angreifers zu stehlen, sondern in kurzer Zeit maximale Verwüstung zu verursachen. Cyberkriminelle können Angst säen, indem sie einen Wiper-Angriff einsetzen, um Regierungen, Organisationen und Unternehmen irreversiblen Schaden zuzufügen.

Was genau gewinnen sie, wenn sie eine solche Zerstörung verursachen? Zwei Hauptgründe motivieren die Angreifer:

- Senden einer Nachricht (normalerweise eine politische)

- Seine Spuren verwischen

Wiper-Malware unterscheidet sich von Ransomware

Wiper Malware ähnelt einer anderen Bedrohung - Ransomware. Während Ransomware den Opfern die Möglichkeit bietet, durch Zahlung eines Lösegelds wieder auf ihre Dateien zuzugreifen, werden sie von Wiper-Bedrohungen dauerhaft gelöscht und können nicht wiederhergestellt werden.

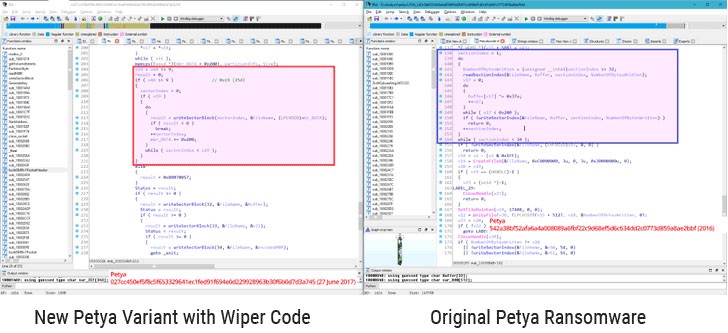

2017 tauchte ein Wischer namens NotPetya auf, der sich als Ransomware ausgibt. Die Bedrohung verursachte weltweit massive Schäden mit geschätzten Kosten von über 10 Milliarden US-Dollar. Ursprünglich sollte NotPetya nur auf die Ukraine abzielen, doch die Angreifer verbreiteten die Malware weltweit. Berichte zeigen, dass die Bedrohung persönliche Dateien verschlüsselt und die Opfer auffordert, einen Entschlüsselungsschlüssel zu bezahlen. Nach einer Analyse des Quellcodes der Malware stellte sich jedoch heraus, dass es nie eine Entschlüsselungsoption gab. NotPetya kann zwar einen für die Entschlüsselung erforderlichen Schlüssel anzeigen, entschlüsselt ihn jedoch nur zu einer unbrauchbaren Zufallszahl.

Das Bild zeigt den von NotPetya geänderten Wischercode im Vergleich zum Originalcode von Petya Ransomware. Quelle: The Hacker News

Die böswillige Art und Weise, wie Wischer arbeiten

Wiper dieser Malware-Familie funktionieren manchmal anders, aber ihre Ziele sind immer dieselben:

- Dateien

- Backups

- Abschnitt zum Systemstart

Von diesen Zielen ist das erste das zeitaufwändigste. Das Überschreiben von Festplatten nimmt viel zu viel Zeit in Anspruch, und wie bereits erwähnt, versuchen Wischer, Daten so schnell wie möglich zu zerstören. Aus diesem Grund löscht die Malware Dateien nach dem Zufallsprinzip, indem sie in bestimmten Intervallen eine bestimmte Datenmenge schreibt. Andere Taktiken umfassen das Targeting bestimmter Dateitypen oder die Verwendung von Ransomware, indem Schlüsselpunkte des Festplattenlaufwerks verschlüsselt werden, jedoch ohne den Teil des Entschlüsselungsschlüssels. Nachdem die Dateivernichtung abgeschlossen ist, schlägt der Wischer das Wiederherstellungssystem an, um sicherzustellen, dass der Benutzer die verlorenen Daten nicht wiederherstellen kann. Die Master File Table (MFT) speichert Informationen zu jeder Datei auf dem PC, einschließlich Erstellungsdatum, Speicherort und Zugriffsberechtigungen. Dies ist eine hervorragende Möglichkeit für Wiper, um sicherzustellen, dass die gespeicherten Dateien nicht wiederhergestellt werden können, da das Dateisystem (NTFS) sie nicht von der Festplatte wiederherstellen kann, wenn die MFT beschädigt ist.

Informationen zum Dateisystem und zu den Festplattenpartitionen werden im Master Boot Record (MBR) gespeichert, der auch die Bootloader in Volume Boot Records (VBRs) aufrufen kann. Wenn also der MBR und die VBR beschädigt oder geändert werden, kann der Computer das Betriebssystem nicht starten und das Dateisystem nicht laden. Zwar dauert es einige Zeit, bis die Dateien endgültig gelöscht sind, bei MBRs und VBRs ist dies jedoch nicht der Fall. Diese können innerhalb von Sekunden durch Überschreiben oder Verschlüsselung ohne Schlüssel beschädigt werden.

Wie bereits erwähnt, tun die Wischer alles in ihrer Macht stehende, um sicherzustellen, dass die von ihnen angerichteten Schäden irreversibel sind und das Opfer keine Möglichkeit hat, Daten zu retten. Zu diesem Zweck muss diese Malware auch bestimmte Funktionen des Windows-Betriebssystems (z. B. Windows-Wiederherstellungskonsole, Windows-Sicherung usw.) angreifen, die für die Wiederherstellung beschädigter / geänderter Dateisysteme erforderlich sind.

Bemerkenswerte Beispiele für die katastrophale Wirkung von Wiper auf der ganzen Welt

Der erste Wiper-Auftritt wird auf eine Bedrohung mit dem Namen Narilam zurückgeführt, die 2008 Probleme mit iranischer Geschäfts- und Finanzsoftware verursachte.

Groovemonitor ist der Name eines Wiper-Angriffs auf den Iran im Jahr 2012. Das Besondere an dieser Malware ist, dass sie in bestimmten Datenintervallen keine Daten geschrieben hat, um eine Zerstörung zu verursachen. Stattdessen waren Groovemonitors Ziele bestimmte Dateien, die an bestimmten Daten erstellt wurden.

Wie der Name schon sagt, ist Dark Seoul ein Wischer, der sich auf Südkorea konzentriert. Die Bedrohung wurde 2013 durch Angriffe auf Medien- und Bankunternehmen bekannt.

Am 24. November 2014 machte ein bestimmter Wiper-Malware-Angriff auf Sony Pictures die Nachricht. Der Angriff war eine Reaktion auf die wenig schmeichelhafte Darstellung des nordkoreanischen Führers Kim Jong-un im Film "The Interview". Die geopolitische Parodie erzählt die Geschichte zweier enger Freunde (mit James Franco und Seth Rogen), die von der CIA angesprochen werden und mit der Mission betraut sind, den nordkoreanischen Diktator zu ermorden. Die Cyberkriminellen forderten den Rückzug des Films. Als Sony ihren Anforderungen nicht nachkam, wurde das Unternehmen von einer zerstörerischen Wiper-Malware heimgesucht, was zu einem erheblichen Datenverlust führte. Während die Identität des Angreifers ein Rätsel blieb, wurde die Beteiligung Nordkoreas von den US-Behörden verdächtigt, was die Obama-Regierung veranlasste, als Reaktion auf den Wiper-Angriff auf Sony Pictures neue Sanktionen gegen Nordkorea zu verhängen.

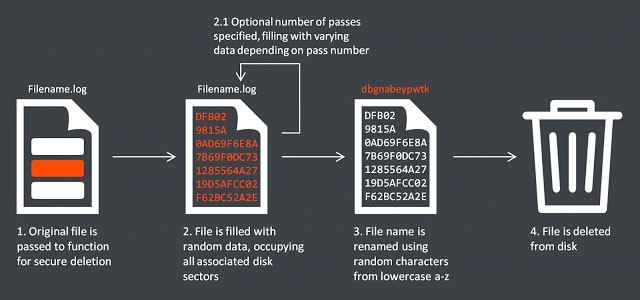

Bild, das den Wischermechanismus des Sony-Angriffs erklärt. Quelle: Sicherheitsfragen

"Die heutigen Maßnahmen sind von unserer Verpflichtung abhängig, Nordkorea für sein destruktives und destabilisierendes Verhalten zur Rechenschaft zu ziehen", erklärte US-Finanzminister Jack Lew

In einer separaten Erklärung erklärte das Weiße Haus: "Wir nehmen den Angriff Nordkoreas ernst, der darauf abzielt, zerstörerische finanzielle Auswirkungen auf ein US-Unternehmen zu haben und Künstler und andere Personen mit dem Ziel zu bedrohen, ihr Recht auf freie Meinungsäußerung einzuschränken."

Shamoon ist ein berühmter Vertreter der Familie Wiper, die zwischen 2012 und 2016 mit einem bestimmten Ziel beschäftigt war - saudischen Energieunternehmen. Laut einem Bericht von IBMs X-Force war 2012 der zerstörerischste Shamoon-Angriff auf Saudi-Aramco, bei dem rund 35.000 Workstations zerstört wurden. Diese Malware konnte dank eines kommerziellen Treibers namens RawDisk, der die direkte Änderung von Daten auf der Festplatte ermöglicht, auf Dateien zugreifen. Frühere Versionen von Shamoon haben bekanntermaßen Dateien mit dem Bild einer brennenden amerikanischen Flagge überschrieben, während in den Versionen von 2016 ein Bild von Alan Kurdis Körper verwendet wurde.

ZeroCleare ist eine neue Wischer-Bedrohung, deren Angriffe zwischen der zweiten Hälfte von 2018 und der ersten Hälfte von 2019 zunahmen. Bei einer Untersuchung zu destruktiven Angriffen im Nahen Osten stellte das X-Force-Team von IBM fest, dass sich der Wischer genau wie Shamoon verhält, einschließlich des Targeting Energieunternehmen mit Angriffen aus dem Jahr 2012. ZeroCleare überschreibt die MBR- und Festplattenpartitionen auf Windows-basierten Zielcomputern mithilfe des RawDisk-Toolkits, genau wie Shamoon. Um Windows-Steuerelemente zu umgehen, verwendet ZeroCleare schädliche PowerShell / Batch-Skripts.

"Laut unserer Untersuchung wurde ZeroCleare verwendet, um einen destruktiven Angriff durchzuführen, der Organisationen im Energie- und Industriesektor im Nahen Osten betraf. Basierend auf der Analyse der Malware und des Verhaltens der Angreifer vermuten wir Gegner des iranischen Nationalstaates waren an der Entwicklung und Bereitstellung dieses neuen Wischers beteiligt ", sagte Limor Kessem, Sicherheitsforscher und ausführender Sicherheitsberater bei IBM.

Am 29. Dezember 2019 wurde die nationale Ölgesellschaft von Bahrain-Bapco mit einem Wischer namens Dustman getroffen. Die Angreifer konnten den Wischer in die AV-Software laden, indem sie in das Bapco-Netzwerk eindrangen und so alle angeschlossenen Maschinen infizierten. Auf einigen Computern funktionierte die Malware jedoch nicht richtig und verursachte überhaupt keinen Schaden. Dieser Fehler hinterließ Hinweise auf den Malware-Typ und die dahinter stehenden Angreifer. Analysten zufolge ist es unwahrscheinlich, dass der Angriff mit bekannten Spannungen mit den Vereinigten Staaten in Verbindung gebracht werden kann. Die Hauptverdächtigen sind iranische Hacker, da sie in der Vergangenheit ausländische Öl- und Gasunternehmen gehackt haben.

Gibt es eine Möglichkeit, einen Wischerangriff zu verhindern?

Ein Bericht von Europol prognostiziert einen potenziellen Anstieg von Scheibenwischerangriffen in naher Zukunft. Es ist daher am besten, die Bedrohung genau zu kennen und sich auf das Schlimmste vorzubereiten. Sobald ein Wischer auf dem infizierten Computer aktiviert ist, kann er nicht mehr gestoppt werden. Der beste Weg zum Schutz Ihrer Daten ist die Auswahl einer Sicherheitslösung, mit der Bedrohungen vor der Ausführung vorhergesagt und analysiert werden können. Und das Wichtigste: Denken Sie immer daran, alle wichtigen Daten zu sichern, idealerweise außerhalb des Unternehmens. Auf diese Weise haben Sie auch dann einen freien Weg, um die verlorenen Daten wiederherzustellen, wenn ein Wischer Ihr System angreift.