Katastrofiska Wiper Malware orsakar irreversibel skada på datorer runt om i världen

Tänk dig att vakna upp en dag för att upptäcka att alla dina viktiga data, som foton och dokument, har raderats utan något sätt att återställa dem. En skrämmande tanke, eller hur? När tekniken förändras, så är vårt sätt att lagra värdefull data. Låt oss inse det, användare har inte en papperskopia av varje foto eller dokument de har på sin dator. Med sina hektiska dagliga rutiner är människor så vana att lagra data på elektroniska enheter för snabb åtkomst.

Problemet är att inte många användare har för vana att hålla säkerhetskopior, särskilt på en separat enhet som en bärbar hårddisk eller en USB-stick. Genom att inte förbereda sig för det värsta blir de de perfekta offren för en Wiper-skadlig attack, vars enda syfte är att förstöra all information som offren lagrar på sina datorer.

Table of Contents

Vad är ett Wiper-hot mot skadlig programvara?

Som namnet antyder är en "wiper" ett hot mot skadlig programvara som är programmerat för att förstöra data. Intressant nog är dess mål inte att stjäla pengar och personlig information till angriparens fördel, utan att skapa maximal förödelse inom en kort tidsram. Cyberbrottslingar kan säga rädsla genom att använda en torkarattack för att skapa oåterkallelig skada på regeringar, organisationer och företag.

Vad får de exakt genom att orsaka en sådan förstörelse? Två huvudskäl motiverar angriparna:

- Skicka ett meddelande (vanligtvis politiskt)

- Täcker sina spår

Torkar malware är annorlunda än Ransomware

Torkarskyddsprogram liknar ett annat hot - ransomware. Men medan ransomware erbjuder ett sätt för offren att återfå åtkomst till sina filer genom att betala en lösgöring, tar Wiper hot permanent bort utan sätt att återhämta sig.

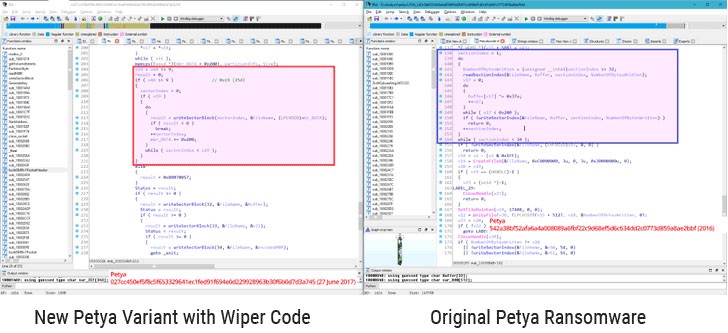

2017 kom en torkare som heter NotPetya fram och poserade som ransomware. Hotet orsakade enorma skador över hela världen, med kostnader som uppskattas till över 10 miljarder dollar. Ursprungligen var NotPetya tänkt att rikta in sig bara mot Ukraina, men angriparna sprider skadlig programvara globalt. Rapporter visar att hotet krypterar personliga filer och ber sina offer att betala för en dekrypteringsnyckel. Men efter en analys av skadlig kodens källkod visar det sig att det aldrig fanns något dekrypteringsalternativ. Även om NotPetya kan visa en nödvändig nyckel för dekryptering skulle den bara dekrypteras till ett värdelöst slumpmässigt antal.

Bilden visar NotPetyas modifierade torkarkod jämfört med den ursprungliga koden för Petya Ransomware. Källa: The Hacker News

De skadliga sätten Wipers fungerar på

Torkare i denna skadefamiljfamilj kan ibland fungera annorlunda, men deras mål är alltid desamma:

- filer

- Säkerhetskopior

- Systemstartavsnitt

Från dessa mål är det mest tidskrävande det första. Att skriva över hårddiskar tar för mycket tid, och som tidigare nämnts försöker torkarna förstöra data så snabbt som möjligt. Det är därför skadlig programvara kommer att radera filer slumpmässigt genom att skriva en viss mängd data med specifika intervall. Andra taktiker inkluderar inriktning på specifika filtyper eller fungerar som ransomware genom att använda krypterande nyckelpunkter på hårddisken men minus dekrypteringsnyckeldelen. När filförstörelsen är klar kommer torkaren att träffa återställningssystemet för att säkerställa att användaren inte kan återställa den förlorade informationen. Master File Table (MFT) lagrar information om alla filer på datorn, inklusive skapningsdatum, plats och åtkomstbehörigheter. Det är en utmärkt möjlighet för torkare att se till att de lagrade filerna inte kan återvinnas eftersom filsystemet (NTFS) inte kan återställa dem från disken när MFT är skadat.

Information om filsystem- och diskpartitionerna lagras i Master Boot Record (MBR), som också kan påkalla startlasterarna i Volume Boot Records (VBR). Så, om något skulle hända med MBR och VBR, vare sig det är skada eller modifiering, kommer datorn inte att starta OS och ladda filsystemet. Det tar lite tid för filer att raderas permanent, men det är inte fallet med MBR- och VBR: erna, som kan skadas på några sekunder antingen genom överskrivning eller kryptering utan nyckel.

Som redan nämnts gör torkarna allt som står i deras makt för att se till att skadorna de har gjort är oåterkalleliga och offret har inget sätt att rädda några uppgifter. För att göra det måste denna skadliga program också attackera specifika funktioner i Windows OS (dvs. Windows Recovery Console, Windows backup osv.), Som är viktiga för att återställa skadade / förändrade filsystem.

Anmärkningsvärda exempel på Wipers katastrofala effekt runt om i världen

Det första Wiper-utseendet tillskrivs ett hot som kallas Narilam, som orsakade problem tillbaka 2008 genom att rikta sig mot iransk affärs- och finansiell programvara.

Groovemonitor är namnet på en torkarattack mot Iran år 2012. Det som är nyfiken på denna skadliga program är att den inte skrev data med specifika dataintervaller för att orsaka förstörelse. I stället var Groovemonitors mål vissa filer som skapades på specifika datum.

Som namnet antyder är Dark Seoul en torkare med fokus på Sydkorea. Hotet blev berömt 2013 med sina attacker på media och bankföretag.

Den 24 november 2014 gjorde en viss Wiper-skadlig attack på Sony Pictures nyheten. Attacken kom som ett svar på den ganska smickrande porträtten av Nordkoreas ledare Kim Jong-un i filmen "The Interview". Den geopolitiska förfalskningen berättar historien om två nära vänner (med James Franco och Seth Rogen i huvudrollen), som kontaktas av CIA och har fått uppdraget att mörda den nordkoreanska diktatorn. Cyberbrottslingar krävde att filmen drog sig tillbaka. När Sony inte uppfyllde sina krav drabbades företaget av en destruktiv Wiper-skadlig programvara, vilket resulterade i en stor dataförlust. Medan angriparens identitet förblev ett mysterium misstänktes Nordkoreas engagemang av de amerikanska myndigheterna, vilket fick Obama-administrationen att införa nya sanktioner mot Nordkorea som svar på Wiper-attacken mot Sony Pictures.

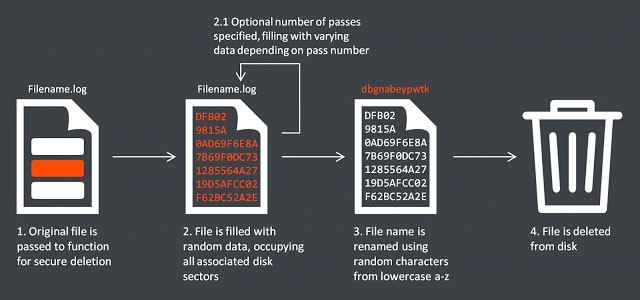

Bild som förklarar torkarmekanismen som användes i Sony-attacken. Källa: Security Affairs

"Dagens åtgärder drivs av vårt åtagande att hålla Nordkorea ansvariga för dess destruktiva och destabiliserande beteende," uttalade USA: s finansminister Jack Lew

I ett separat uttalande hävdade Vita huset: "Vi tar på allvar Nordkoreas attack som syftade till att skapa destruktiva ekonomiska effekter på ett amerikanskt företag och att hota konstnärer och andra individer med målet att begränsa deras rätt till fritt uttryck."

Shamoon är en berömd representant för Wiper-familjen som anställdes mellan 2012 och 2016 med ett särskilt mål i åtanke - Saudiska energiföretag. Enligt en rapport från IBMs X-Force var den mest destruktiva Shamoon-attacken mot Saudi Aramco 2012, vilket orsakade datadestruktionen av cirka 35 000 arbetsstationer. Denna skadliga program kunde få tillgång till filer tack vare en kommersiell drivrutin som heter RawDisk, som tillåter direkt modifiering av data på hårddisken. Tidigare versioner av Shamoon är kända för att skriva över filer genom att använda en bild av en brinnande amerikansk flagga, medan versioner från 2016 använde en bild av Alan Kurdis kropp.

ZeroCleare är ett nytt torkarhot vars attacker ökades mellan andra halvåret 2018 och första halvåret 2019. Under en utredning om destruktiva attacker i Mellanöstern upptäckte IBM: s X-Force-team att torkaren beter sig exakt som Shamoon, inklusive inriktning energiföretag, med attacker som går tillbaka till 2012. ZeroCleare fungerar genom att skriva över MBR- och diskpartitionerna på riktade Windows-baserade datorer, med hjälp av RawDisk-verktygssatsen, precis som Shamoon gjorde. För att kringgå Windows-kontroller använder ZeroCleare skadliga PowerShell / Batch-skript.

"Enligt vår utredning användes ZeroCleare för att genomföra en destruktiv attack som drabbade organisationer inom energi- och industrisektorerna i Mellanöstern. Baserat på analysen av skadlig programvara och angriparnas beteende misstänker vi Iran-baserade nationstats motståndare var involverade för att utveckla och distribuera den här nya torkaren, säger Limor Kessem, som är en säkerhetsforskare och verkställande säkerhetsrådgivare på IBM.

Den 29 december 2019 träffades det nationella oljeföretaget i Bahrain - Bapco med en torkare som heter Dustman. Angriparna kunde ladda torkaren i AV-programvaran genom att penetrera Bapco-nätverket och följaktligen infekterade alla anslutna maskiner. På vissa datorer fungerade dock skadlig programvara inte korrekt och orsakade inga skador alls. Den här bristen lämnade bevis för skadlig programvarans typ och angriparna bakom den. Enligt analytiker är det osannolikt att attacken kommer att vara kopplad till kända spänningar med USA. De viktigaste misstänkta är iranska hackare på grund av deras historia om att hacking utländska olje- och gasföretag.

Finns det ett sätt att förhindra en torkarattack?

En rapport från Europol förutspår en potentiell ökning av torkarattacker inom en snar framtid, så det är bäst att lära känna hotet noggrant och lära sig hur man förbereder sig på det värsta. När en torkare aktiveras på den infekterade maskinen finns det inget sätt att stoppa den. Det bästa sättet att skydda dina data är genom att välja en säkerhetslösning som kan förutsäga och analysera hot före genomförande. Och viktigast av allt - kom alltid ihåg att säkerhetskopiera all viktig information, helst utanför webbplatsen. På det här sättet, även om en torkare attackerar ditt system, har du en tydlig väg att återställa de förlorade data.